Virtual Private Networks (VPNs) dapat digunakan untuk sejumlah aplikasi yang sangat berguna. Anda dapat terhubung dengan aman ke hotspot WiFi publik mana pun. Anda dapat mengatasi pembatasan pemblokiran geografis di situs web favorit Anda. Dan Anda bahkan dapat terhubung ke jaringan rumah atau kantor Anda dari mana saja di dunia, seolah-olah Anda sedang duduk tepat di meja Anda. Panduan ini akan memandu Anda melalui proses pengaturan server OpenVPN Anda sendiri, dan menghubungkannya dengan salinan Viskositas Anda.

Menjalankan server OpenVPN Anda sendiri akan memungkinkan Anda untuk mengenkripsi semua yang Anda lakukan di internet, sehingga Anda dapat melakukan perbankan online dengan aman menggunakan WiFi gratis di kafe favorit Anda. Apa pun yang Anda kirim melalui koneksi VPN akan dienkripsi dari perangkat Anda hingga mencapai server OpenVPN Anda di rumah. Menyiapkan server OpenVPN Anda untuk mengakses jaringan rumah atau kantor Anda memberi Anda akses penuh ke semua file Anda di jaringan Anda.

Panduan ini akan memandu Anda melalui langkah-langkah yang terlibat dalam menyiapkan server OpenVPN pada instance pfSense yang memungkinkan Anda mengakses jaringan rumah/kantor Anda dengan aman dari lokasi yang jauh dan secara opsional mengirim semua lalu lintas jaringan Anda melaluinya sehingga Anda dapat mengakses internet dengan aman juga.

Panduan ini tidak akan menangani masalah apa pun yang terkait dengan pengaturan router Anda. Server yang menjalankan pfSense kemungkinan akan bertindak sebagai router itu sendiri, jadi kami akan menganggap bahwa server pfSense terhubung langsung ke internet dengan alamat IP-nya sendiri.

Persiapan

Untuk panduan ini, kami berasumsi:

- Anda telah menginstal versi terbaru pfSense (2.3 pada saat penulisan)

- pfSense telah disiapkan dengan setidaknya antarmuka WAN dan antarmuka LAN

- Anda terhubung dengan perangkat klien Anda ke server pfSense melalui antarmuka LAN selama panduan ini

- Instalasi pfSense ini adalah instalasi baru

- Anda sudah memiliki salinan Viskositas yang terinstal di perangkat klien Anda

Jika Anda perlu mengunduh dan menginstal salinan pfSense, informasinya dapat ditemukan di https://www.pfsense.org/download/. Kami tidak akan membahas detail pengaturan instance pfSense, banyak panduan dapat ditemukan secara online. Jika Anda menjalankan versi pfSense yang berbeda, kemungkinan besar banyak atau bahkan semua langkah yang diuraikan dalam panduan ini akan tetap berlaku. Jika Anda ingin menyiapkan server OpenVPN pada sistem operasi yang berbeda, silakan lihat panduan kami yang lain.

Perangkat klien Anda harus terhubung ke server pfSense melalui antarmuka LAN. Ini diperlukan agar Anda dapat mengakses webConfigurator untuk mengatur konfigurasi pfSense. Spesifik tentang bagaimana Anda dapat mencapai ini tergantung pada konfigurasi jaringan khusus Anda.

Jika Anda belum memiliki salinan Viscosity yang sudah terinstal di klien Anda, silakan lihat panduan penyiapan ini untuk menginstal Viscosity (Mac | Windows).

Dukungan

Sayangnya kami tidak dapat memberikan dukungan langsung apa pun untuk menyiapkan server OpenVPN Anda sendiri. Kami memberikan panduan ini sebagai rasa hormat untuk membantu Anda memulai, dan memaksimalkan, salinan Viskositas Anda. Kami telah menguji langkah-langkah dalam panduan ini secara menyeluruh untuk memastikan bahwa, jika Anda mengikuti petunjuk yang dirinci di bawah ini, Anda akan menikmati manfaat menjalankan server OpenVPN Anda sendiri.

pfSense menawarkan dukungan komunitas dan komersial jika Anda mencari informasi atau bantuan lebih lanjut, lihat opsi mereka di https://www.pfsense.org/get-support/

Memulai

Pertama, Anda harus masuk ke webConfigurator dari perangkat klien Anda yang terhubung ke antarmuka LAN server pfSense. Buka browser di klien Anda dan navigasikan ke alamat IP antarmuka LAN server pfSense Anda (seperti https://10.0.0.1 atau https://192.168.0.1 ). Anda harus login. Kredensial default adalah:

User: admin Password: pfsense

Jika ini adalah pertama kalinya Anda masuk ke webConfigurator, itu akan mencoba memandu Anda melalui wizard. Lewati langkah ini dengan mengeklik logo pfSense untuk membuka dasbor utama.

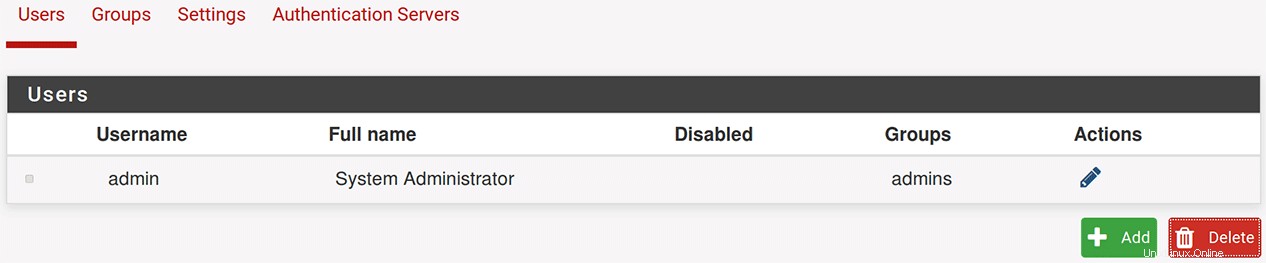

Untuk keamanan, kata sandi admin pfSense harus diubah. Klik System> User Manager . Edit sandi dengan mengeklik ikon edit di bawah Tindakan untuk akun admin.

Ubah kata sandi dengan memasukkan kata sandi baru dan konfirmasinya lalu klik Save di bagian bawah.

Server DNS

Atur alamat IP server DNS yang akan kita gunakan:

- Klik

System>General Setup. - Di Pengaturan Server DNS bagian, atur dua server DNS pertama ke 8.8.8.8 dan 8.8.4.4 (Google DNS). Jika Anda ingin menggunakan server DNS yang berbeda, jangan ragu untuk menggunakannya di sini.

- Klik

Savedi bagian bawah.

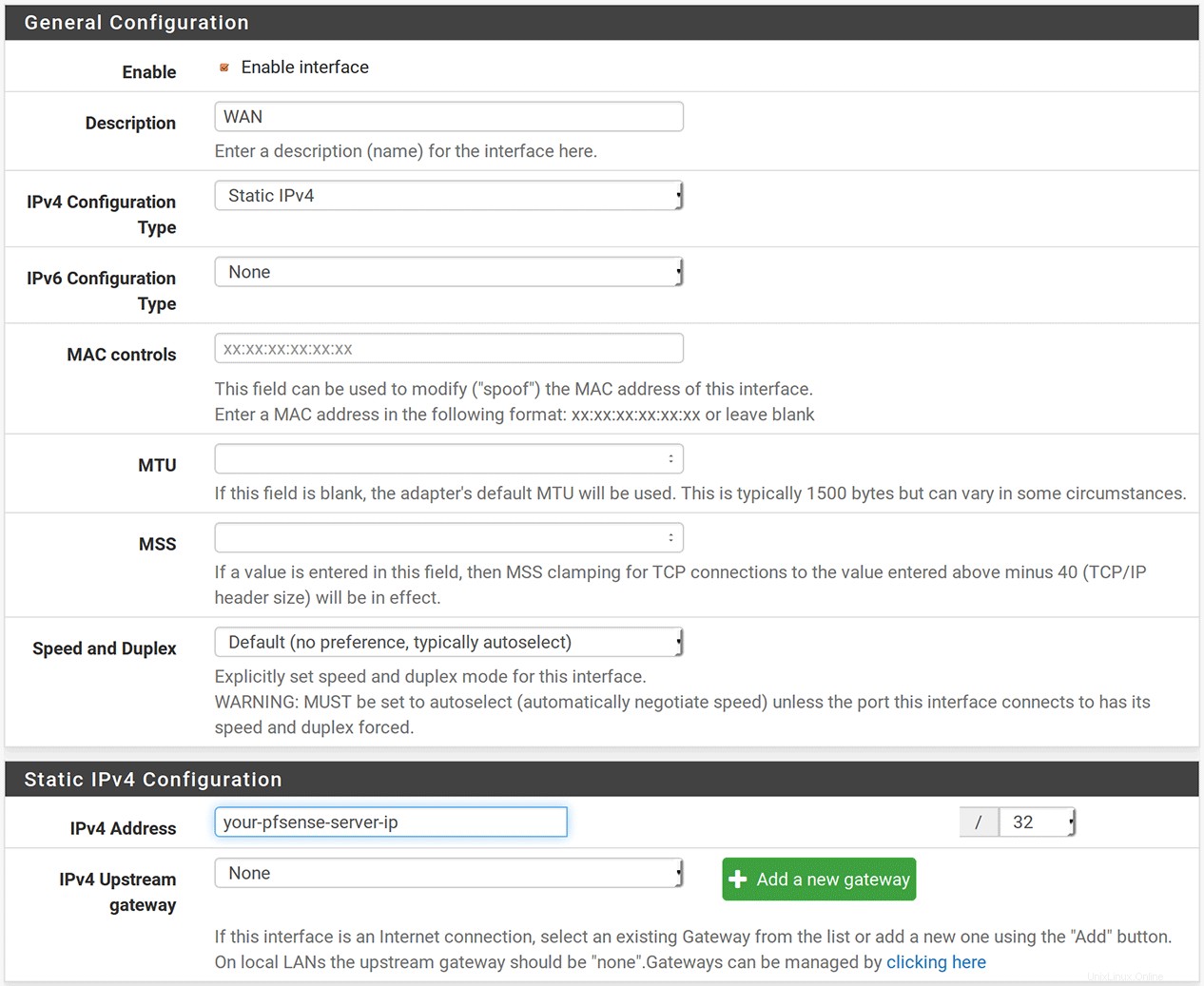

Untuk mengaktifkan server DNS ini:

- Klik

Interfaces>WAN. - Di Konfigurasi umum bagian, atur Jenis Konfigurasi IPv4 ke 'IPv4 Statis'.

- Dalam Konfigurasi IPv4 Statis bagian, atur alamat IPv4 ke alamat IP WAN dari server pfSense Anda.

- Klik

Savedi dasar. - Akan muncul kotak kuning di bagian atas halaman, klik

Apply changesuntuk mengatur ulang antarmuka WAN dengan pengaturan DNS baru.

Server DNS ini akan diserahkan ke klien yang terhubung karena DNS Resolver diaktifkan secara default.

- Klik

Services>DNS Resolveruntuk mengubah pengaturan DNS Resolver. - Periksa Penerusan Kueri DNS kotak untuk mengaktifkan mode penerusan.

- Klik

Savedi dasar. - Akan muncul kotak kuning di bagian atas halaman, klik

Apply changes.

Wizard OpenVPN

Server OpenVPN dapat diatur oleh wizard bawaan.

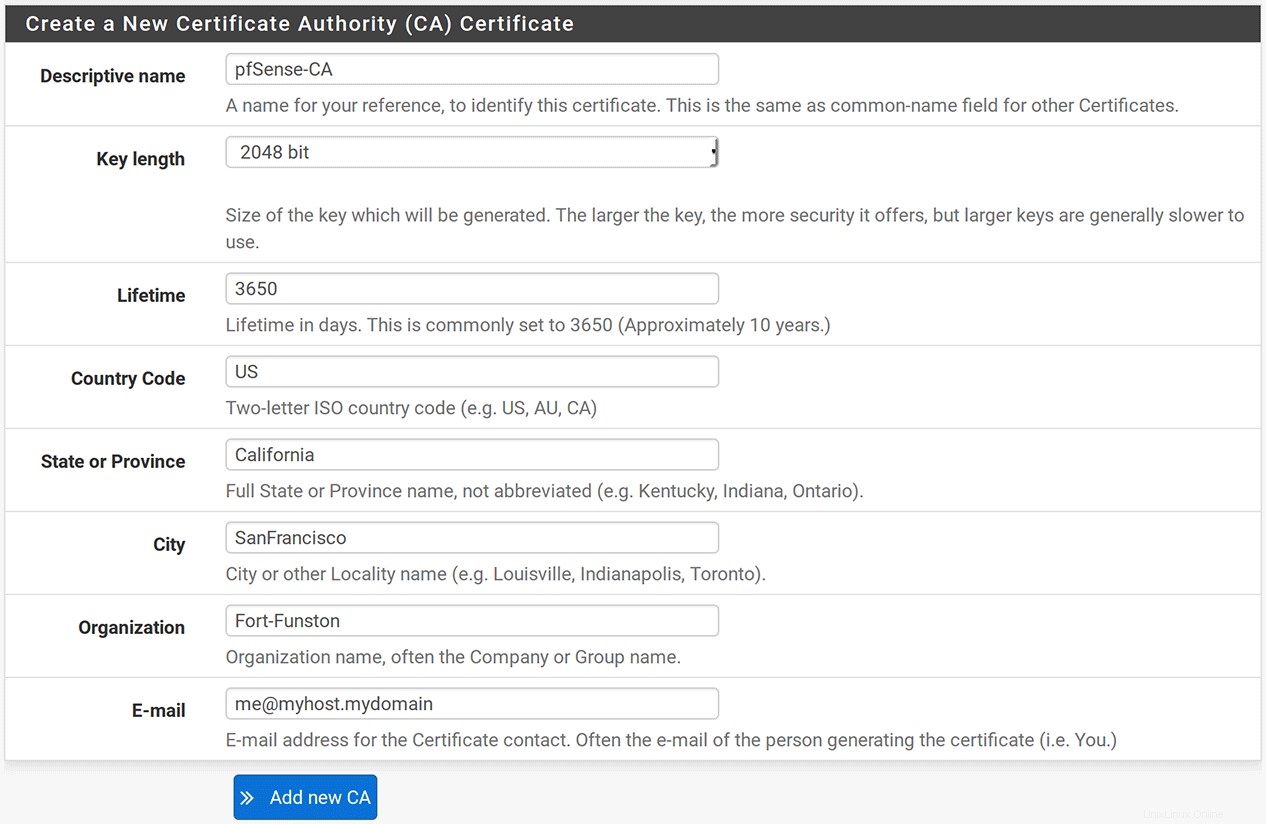

- Klik

VPN>OpenVPNdan klikWizardstab. - Anda akan diminta untuk memilih Jenis Backend Otentikasi . Klik

Nextuntuk menerima default 'Akses Pengguna Lokal'. - Sekarang kita perlu membuat Sertifikat Otoritas Sertifikat (CA) Baru. Setel nama deskriptif ke 'pfSense-CA'.

- Biarkan panjang kunci pada 2048 bit dan masa pakai pada 3650 hari.

- Parameter yang tersisa adalah untuk mengidentifikasi orang atau organisasi yang mengendalikan otoritas sertifikat ini. Atur mereka dengan tepat untuk situasi Anda.

- Klik

Add new CAuntuk beralih ke sertifikat server. - Setel nama deskriptif ke server dan pertahankan panjang kunci sebagai 2048 bit dan masa pakai sebagai 3650 hari.

- Informasi orang/institusi sudah akan terisi dari halaman sebelumnya. Biarkan apa adanya.

- Klik

Create new Certificate. - Di halaman berikutnya, di Informasi Server OpenVPN Umum bagian, atur Deskripsi ke 'pelayan'.

- Di Setelan Kriptografis bagian batalkan pilihan Otentikasi TLS .

- Keluar dari Algoritma Enkripsi sebagai 'AES-256-CBC (kunci 256 bit, blok 128 bit)'.

- Di Setelan Terowongan masuk ke Jaringan Terowongan alamat sebagai 10.8.0.0/24.

- Untuk mengizinkan akses ke mesin di jaringan lokal, masukkan rentang IP lokal Anda di Jaringan Lokal pengaturan. Mungkin akan seperti 10.0.0.0/24.

- Setel Kompresi ke 'Nonaktif - Tanpa Kompresi'

- Periksa Komunikasi Antar-Klien kotak centang.

- Di Setelan Klien bagian, atur DNS Server 1 untuk menunjuk ke server OpenVPN (10.8.0.1).

- Dalam Lanjutan kotak teks, tambahkan baris:

-

push "route 10.0.0.0 255.255.255.0";mute 10; - di mana kami menganggap subnet LAN Anda adalah 10.0.0.0/24. Sesuaikan itu.

-

- Kita dapat membiarkan pengaturan yang tersisa apa adanya dan klik

Nextdi bawah. - Sekarang terima aturan firewall default dengan mencentang Aturan Firewall dan aturan OpenVPN kotak dan mengklik

Next. Aturan ini akan memungkinkan klien Anda untuk terhubung ke server OpenVPN dan mengizinkan lalu lintas VPN antara klien dan server. - Sekarang Anda akan diperlihatkan layar penyelesaian. Klik

Finish.

Anda sekarang telah membuat sertifikat server. Sebelum kita melanjutkan, kita perlu mengubah beberapa pengaturan yang tidak tercakup dalam wizard.

- Klik ikon edit di sebelah server baris untuk mengedit konfigurasi.

- Di Informasi Umum bagian, ubah Mode Server ke 'Akses Jarak Jauh ( SSL/TLS )'.

- Tekan

Saveuntuk menyimpan perubahan ini.

Firewall

Pengaturan firewall dibuat secara otomatis oleh wizard. Namun, tergantung pada pengaturan dan versi firewall Anda, Anda mungkin harus memeriksa pengaturan yang telah dibuat oleh wizard. Pertama, navigasikan ke Firewall -> Rules dan pilih WAN . Anda akan melihat aturan firewall yang mengizinkan lalu lintas IPv4 masuk melalui WAN melalui port OpenVPN. Ini akan memungkinkan klien untuk terhubung ke VPN melalui antarmuka WAN eksternal.

Jika Anda mengalami masalah merutekan lalu lintas melalui VPN, navigasikan ke Firewall -> Nat , pilih Outbound dan pastikan Mode disetel ke "Pembuatan aturan NAT keluar otomatis. (termasuk passthrough IPsec)".

Sertifikat Klien

Untuk terhubung ke server OpenVPN kami, kami perlu membuat sertifikat klien untuk setiap perangkat yang ingin kami sambungkan ke server.

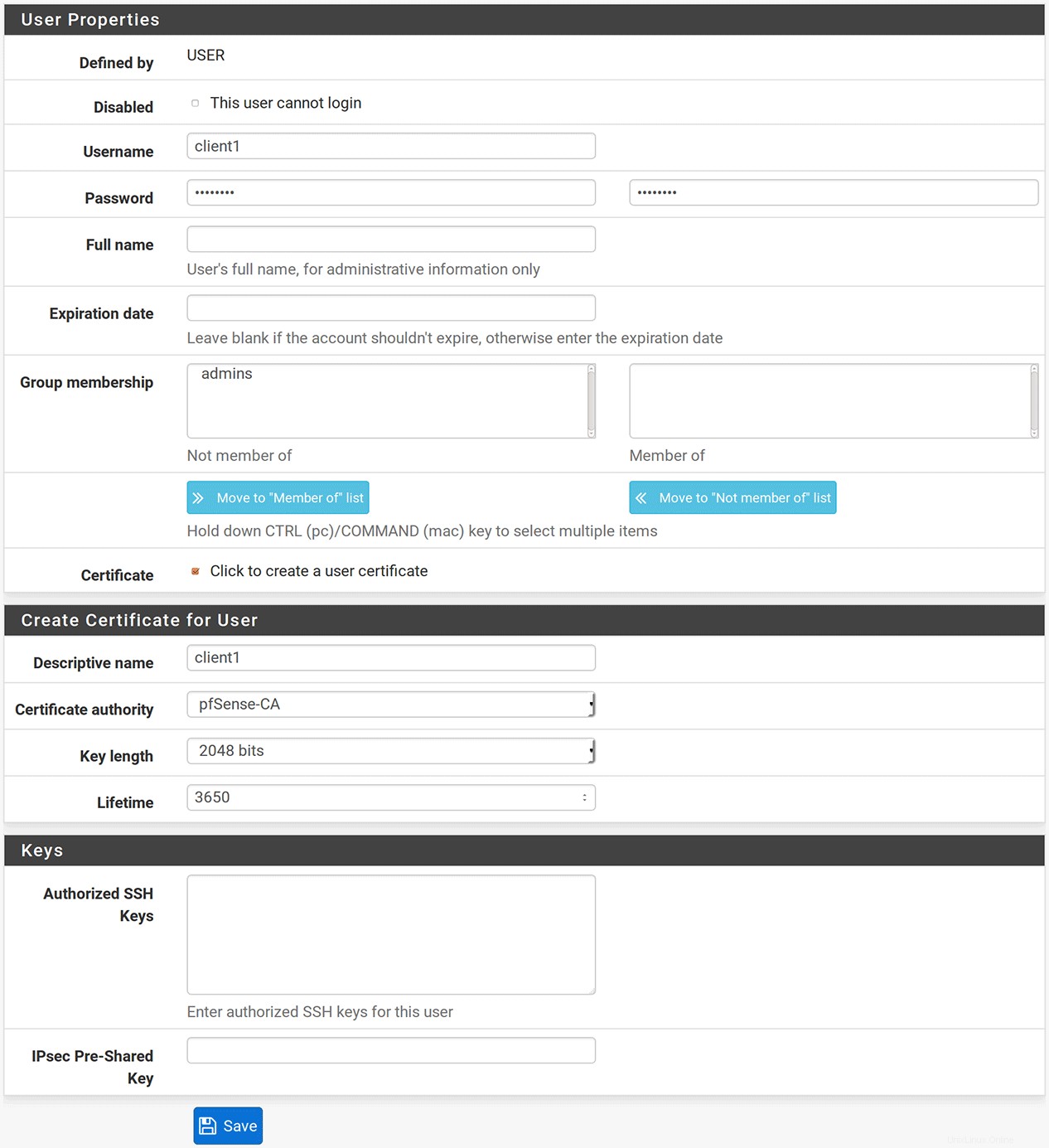

- Klik

System>User Managerdan klik+ Addtombol untuk menambahkan pengguna. - Isikan username dan password. Untuk contoh kami, kami akan mengatur nama pengguna menjadi klien1 .

- Pastikan untuk memeriksa Sertifikat kotak untuk membuat sertifikat pengguna. Ini akan menyebabkan bagian tersebut melebar.

- Beri sertifikat nama deskriptif (klien1 ).

- Biarkan otoritas sertifikat, panjang kunci, dan masa pakai ke nilai defaultnya.

- Klik

Savemenyelesaikan.

Menyiapkan Viskositas

Jika Anda telah sampai sejauh ini, Anda seharusnya sekarang dapat terhubung ke server OpenVPN Anda, selamat! Sekarang kita dapat mengatur Viskositas.

Mengekspor Koneksi dari pfSense

pfSense menyediakan Paket Ekspor Klien OpenVPN yang dapat Anda gunakan untuk membuat koneksi Viskositas tanpa secara langsung berurusan dengan sertifikat atau kunci apa pun.

- Untuk menginstal paket ekspor klik

System>Package Managerdan klikAvailable Packagestab. Ini akan menampilkan daftar semua paket yang dapat Anda instal. - Gulir ke bawah untuk menemukan 'openvpn-client-export' dan klik

+ Installtombol untuk menginstalnya. - Anda akan diminta untuk mengonfirmasi, klik

Confirmuntuk memulai penginstalan. - Setelah penginstalan selesai, Anda dapat mengekspor konfigurasi dengan mengklik

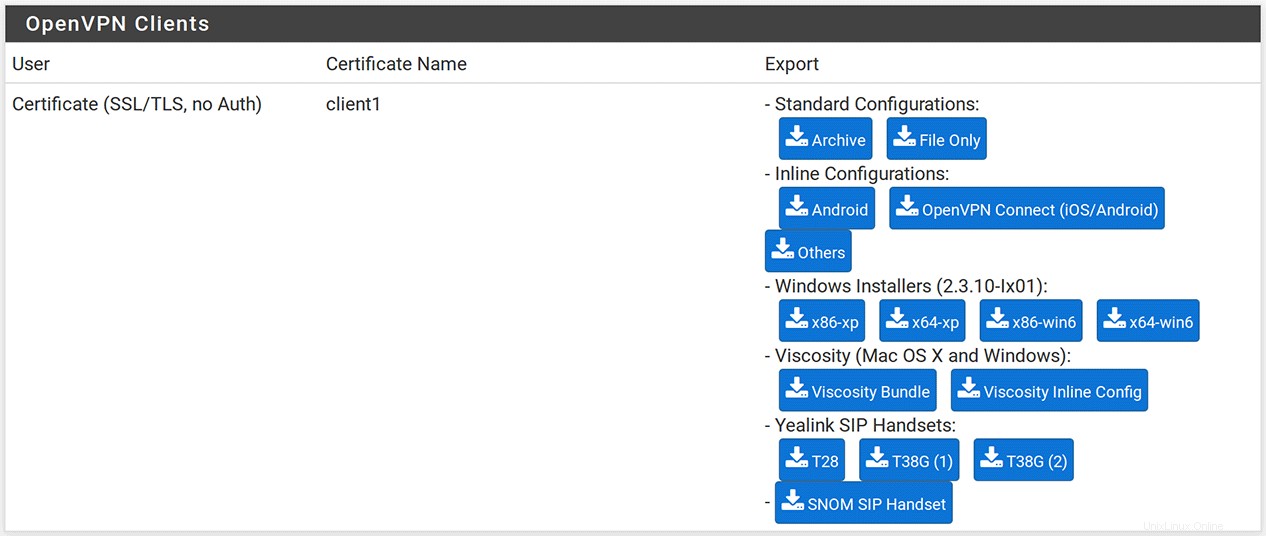

VPN>OpenVPNdan mengklikClient Exporttab. - Pilih server di Server Akses Jarak Jauh bagian. Pertahankan nilai default untuk parameter lainnya.

- Gulir ke bawah ke Klien OpenVPN bagian dan temukan baris yang sesuai dengan Nama Sertifikat dari pengguna yang Anda buat (klien1 ).

- Unduh konfigurasi Viskositas dengan mengklik 'Viskositas Inline Config'. Ini akan mengunduh file konfigurasi .ovpn ke perangkat klien Anda.

Impor Koneksi ke Viskositas

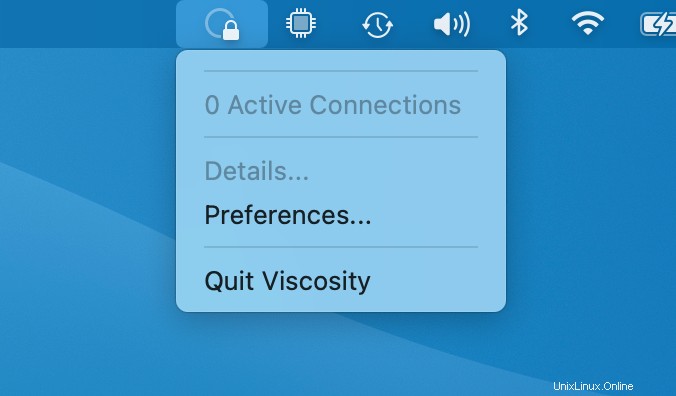

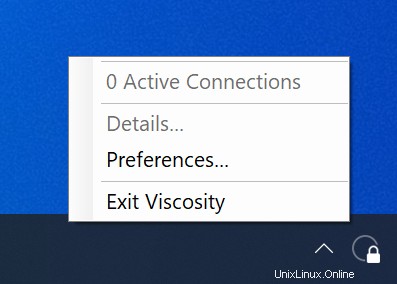

Klik ikon Viskositas di bilah menu (Windows :system tray) dan pilih 'Preferences...':

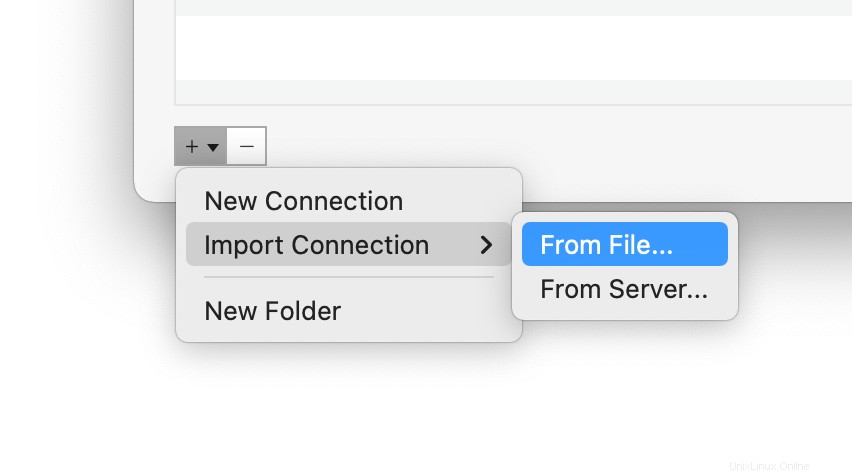

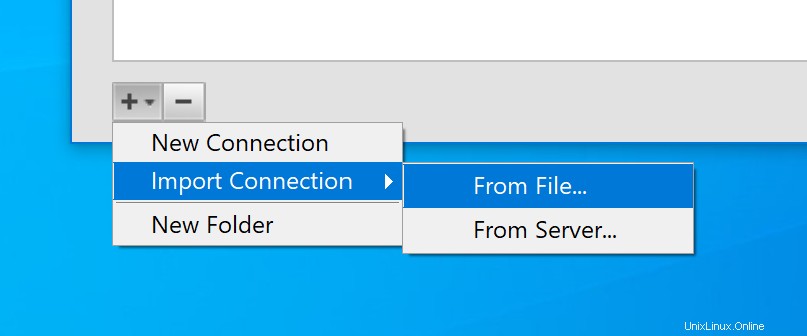

Ini menunjukkan kepada Anda daftar koneksi VPN yang tersedia. Kami berasumsi Anda baru saja menginstal Viscosity, jadi daftar ini kosong. Klik tombol '+' dan pilih Import Connection> From File... :

Arahkan ke lokasi file konfigurasi Viscosity dan buka. Anda akan melihat pesan pop up untuk menunjukkan bahwa koneksi telah diimpor.

(Opsional) Mengizinkan Akses ke Internet

Secara default, koneksi VPN akan memungkinkan akses ke server file dan komputer lain di jaringan rumah/kantor (LAN). Namun jika Anda juga ingin agar semua lalu lintas internet dikirim melalui koneksi VPN, Anda perlu melakukan pengeditan terakhir pada koneksi:

- Klik dua kali pada koneksi Anda di jendela Preferensi Viskositas untuk membuka editor koneksi

- Klik Jaringan tab.

- Klik tarik-turun "Semua Lalu Lintas" dan pilih opsi "Kirim semua lalu lintas melalui sambungan VPN". Tidak perlu memasukkan Gateway Default.

- Klik tombol

Savetombol.

Menghubungkan dan Menggunakan Koneksi VPN Anda

Anda sekarang siap untuk terhubung. Klik ikon Viskositas di bilah menu macOS atau baki sistem Windows untuk membuka Menu Viskositas, pilih koneksi yang Anda impor, dan Viskositas akan terhubung.

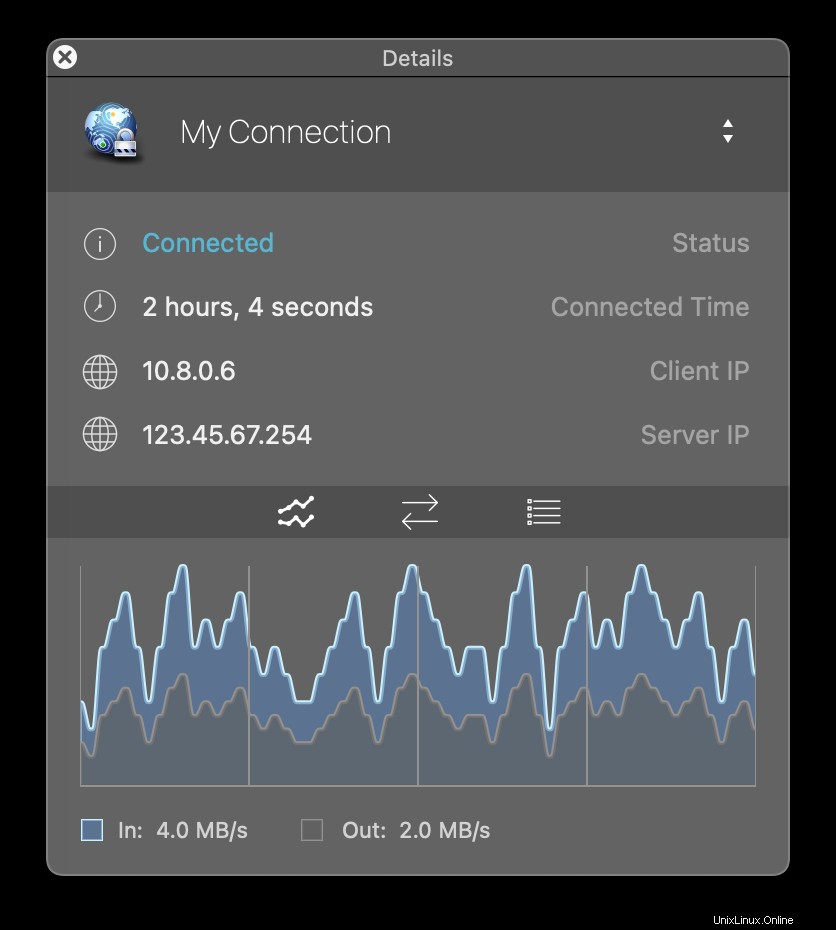

Untuk memeriksa apakah VPN aktif dan berjalan, Anda dapat membuka jendela Detail dari Menu Viskositas. Ini akan memungkinkan Anda untuk melihat detail koneksi, lalu lintas, dan log OpenVPN.

Itu saja, Anda telah menyiapkan server OpenVPN Anda sendiri. Selamat, Anda sekarang bebas menikmati keuntungan mengoperasikan server OpenVPN Anda sendiri!