Panduan ini akan memandu Anda melalui langkah-langkah yang terlibat dalam menyiapkan server OpenVPN pada host WebADM RCDevs dengan dukungan OpenOTP menggunakan U2F sebagai faktor otentikasi kedua. Panduan ini dirancang sebagai permulaan cepat atau penyiapan percobaan untuk pengguna perusahaan yang sedang mempertimbangkan atau sudah menggunakan WebADM, kami tidak merekomendasikannya kepada pengguna baru atau pengguna rumahan.

Persiapan

Untuk panduan ini, kami berasumsi:

- Anda sudah memiliki WebADM dengan penyiapan OpenOTP yang Anda kenal, atau menggunakan "MFAVPN All in One Appliance", versi 1.7.11 pada saat penulisan

- Anda memiliki sertifikat SSL yang valid

- Anda memiliki FQDN untuk server WebADM dan OpenVPN Anda

- Anda memiliki akses SSH/SCP ke instalasi ini

- Anda memiliki perangkat Yubico U2F

- Anda sudah memiliki salinan Viskositas yang terinstal di perangkat klien Anda

RCDevs WebADM adalah rangkaian keamanan dan manajemen pengguna yang dirancang untuk perusahaan. Bersama dengan OpenOTP, ia menyediakan rangkaian otentikasi yang kuat yang dapat digunakan langsung di seluruh jaringan Anda. RCDevs juga memiliki rangkaian server OpenVPN mereka sendiri, MFAVPN, yang terintegrasi dengan mudah dengan WebADM dan OpenOTP.

Untuk menggunakan U2F dengan paket RCDevs, server WebADM dan OpenVPN Anda harus memiliki dua tambahan utama, sertifikat SSL yang valid, dan FQDN, yaitu alamat web dan bukan alamat IP. Untuk panduan ini kami akan menggunakan rcvm.mydomain.com, ubah alamat ini agar sesuai dengan alamat Anda sendiri di mana Anda melihatnya.

Dukungan

Sayangnya kami tidak dapat memberikan dukungan langsung apa pun untuk menyiapkan server OpenVPN Anda sendiri. Kami memberikan panduan ini sebagai rasa hormat untuk membantu Anda memulai, dan memaksimalkan, salinan Viskositas Anda. Kami telah menguji secara menyeluruh langkah-langkah dalam panduan ini untuk memastikan bahwa, jika Anda mengikuti petunjuk yang dirinci di bawah ini, Anda seharusnya sudah siap untuk menikmati manfaat menjalankan server OpenVPN Anda sendiri.

Jika Anda memerlukan informasi atau bantuan lebih lanjut, RCDevs menawarkan grup diskusi di https://www.rcdevs.com/forum/

WebADM dengan Instalasi MFAVPN/OpenOTP

Jika Anda belum memiliki instans WebADM, cara termudah untuk memulai adalah dengan MFAVPN All in One Appliance , Tersedia disini. Ini dapat dengan mudah diimpor ke sebagian besar perangkat lunak Mesin Virtual dan mudah diatur.

Untuk sisa panduan ini, kami akan menganggap Anda menggunakan MFAVPN All in One Appliance dari RCDevs, dan Anda telah memilih konfigurasi default.

Pertama, impor aplikasi ke platform Mesin Virtual pilihan Anda. Saat pertama kali dijalankan, ikuti petunjuknya, Anda akan melihat pengaturan MFAVPN sebagai bagian dari proses ini. Informasi login default untuk SSH dan portal web akan ditampilkan setelah penyiapan selesai, perhatikan hal ini.

Setelah WebADM diinstal, Anda perlu memastikan bahwa itu dapat diakses melalui FQDN, dan menambahkan sertifikat SSL Anda ke instans, panduan tersedia di sini.

Sertifikat SSL diperlukan oleh spesifikasi U2F untuk memeriksa asal atau ID aplikasi. Atau, Anda cukup mem-proxy URL Faset U2F ke server lain dengan sertifikat SSL yang valid, kami akan menunjukkannya lebih lanjut ke dalam panduan.

Sebagai catatan terakhir, untuk penggunaan perusahaan, kami sarankan untuk mengatur server OpenVPN Anda di server fisik atau virtual yang berbeda ke WebADM. Panduan ini sama persis ketika menyiapkan MFAVPN di server yang berbeda, server yang Anda pilih untuk menghosting MFAVPN hanya memerlukan akses jaringan ke server WebADM Anda.

Menyiapkan WebADM dan OpenOTP

Sebelum kita mengatur server OpenVPN kita, ada beberapa hal yang perlu kita lakukan di WebADM. Sebagai langkah pertama, login ke instance WebADM Anda dengan membuka alamatnya di browser Anda, bagi kami https://rcvm.mydomain.com, dan login, kredensial default adalah admin/password.

Sebagai langkah awal, luangkan waktu sejenak untuk mengganti password admin. Untuk melakukannya, klik cn=admin di sebelah kiri di bawah o=Root , lalu klik Ubah kata sandi di bawah Tindakan LDAP.

Konfigurasi U2F

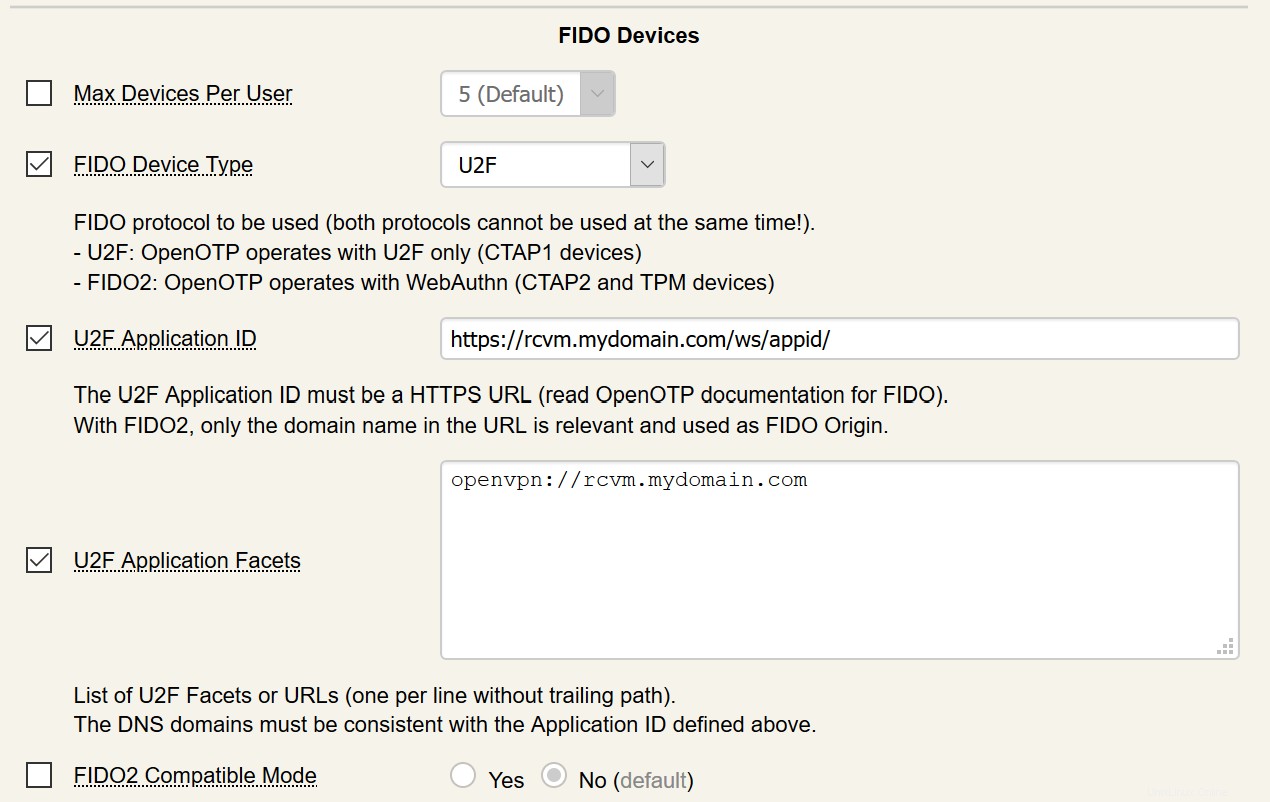

- Di menu atas klik Aplikasi , lalu di area Server Otentikasi MFA, klik CONFIGURE . Gulir ke bawah ke Perangkat FIDO bagian.

- Centang Jenis Perangkat FIDO dan pilih U2F

- Centang ID Aplikasi U2F dan masukkan https://rcvm.mydomain.com/ws/appid/, ganti rcvm.mydomain.com dengan alamat server WebADM Anda

- Centang Fase Aplikasi U2F dan masukkan openvpn://rcvm.mydomain.com, ganti rcvm.mydomain.com dengan alamat server WebADM Anda atau server OpenVPN jika di tempat lain

- Gulir ke bawah di klik Terapkan

Sebelum melanjutkan, perhatikan URL Titik Akhir Faset U2F di bawah Server Otentikasi MFA. Ini adalah URL yang Anda perlukan untuk proxy melalui server lain jika Anda tidak ingin menambahkan sertifikat SSL ke WebADM.

Konfigurasikan Pengguna

Anda dapat membuat pengguna baru jika diinginkan, tetapi untuk tujuan penyiapan pengujian ini, kami akan menggunakan pengguna uji yang sudah disediakan. akun.

- Di sebelah kiri klik cn=test-user di bawah o=root di pohon Direktori RCDevs

- Klik Ubah kata sandi dan tetapkan kata sandi untuk pengguna ini. Klik Perbarui Kata Sandi untuk menyimpannya.

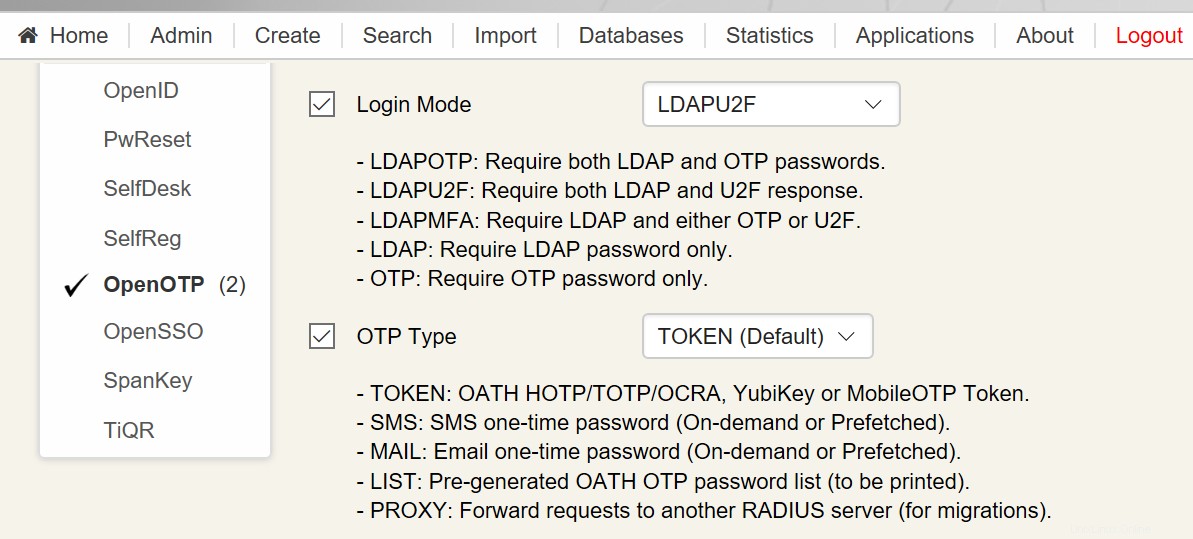

- Kembali ke objek pengguna, klik CONFIGURE di sebelah pengaturan WebADM di bawah Detail Objek

- Centang Mode Masuk dan pilih LDAPU2F

- Centang Jenis OTP dan pilih TOKEN (Default)

- Gulir ke bawah dan klik Terapkan

Selanjutnya kita dapat mendaftarkan token untuk pengguna ini. Pastikan Anda menggunakan Chrome, Firefox, atau Microsoft Edge versi terbaru untuk hasil terbaik. Pada saat penulisan, Safari tidak memiliki dukungan FIDO2.

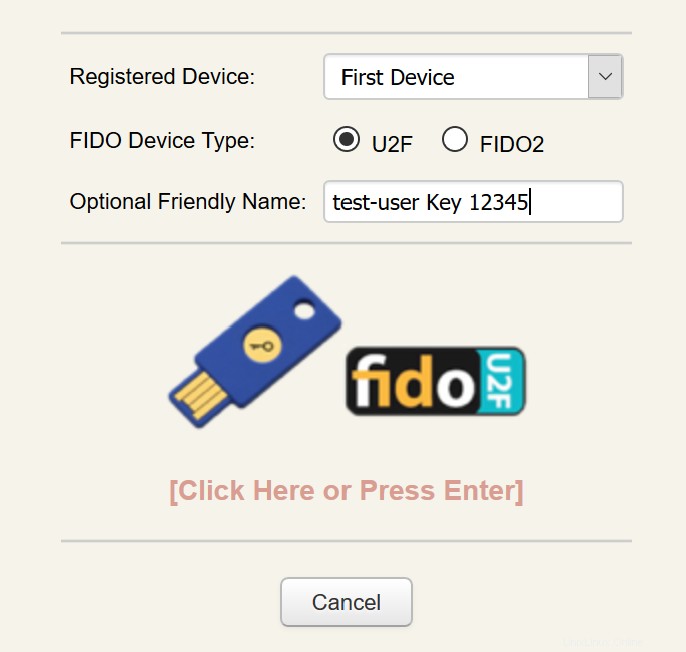

- Di klik kanan Server Otentikasi MFA di bawah Tindakan Aplikasi

- Klik Daftar/Batalkan Pendaftaran Perangkat FIDO

- Pastikan FIDO Device Type diatur ke U2F, masukkan Friendly Name untuk ID token nanti dengan mudah

- Klik di mana dikatakan Klik Di Sini atau Tekan Enter dan token Anda akan berkedip. Ketuk perangkat untuk mendaftarkannya dan Anda akan menerima konfirmasi.

Pengaturan pengguna dan OpenOTP sekarang selesai! Mari konfigurasikan OpenVPN sekarang.

Menyiapkan Server OpenVPN

Jika menggunakan MFAVPN All in One Appliance, OpenVPN sudah diatur, kita hanya perlu mengambil konfigurasi dari server. Konfigurasi terletak di ~/client.zip di server. Konfigurasi ini tidak unik. Anda dapat membuat perubahan apa pun yang Anda perlukan dan mendistribusikannya ke semua pengguna Anda. Salin konfigurasi ini ke komputer lokal Anda dengan SCP.

Beberapa hal yang perlu diperhatikan:

- Jika Anda perlu mengubah pengaturan atau alamat apa pun yang terkait dengan OpenOTP, mereka dapat ditemukan di /opt/mfavpn/conf/ovpnauthd.conf

- Jika Anda ingin mengubah pengaturan server OpenVPN, mereka berada di /opt/mfavpn/conf/openvpn.conf.

- Jika Anda perlu membuat konfigurasi klien baru setelah membuat perubahan, jalankan

/opt/mfavpn/bin/clientpkg user

, lalu salin ~/user.zip.

Menyiapkan Viskositas

Antarmuka yang disediakan oleh Viscosity versi Mac dan Windows sengaja dibuat sangat mirip. Karena itu, kami akan memfokuskan panduan kami pada versi Windows, dengan menunjukkan perbedaan apa pun dengan versi Mac yang muncul.

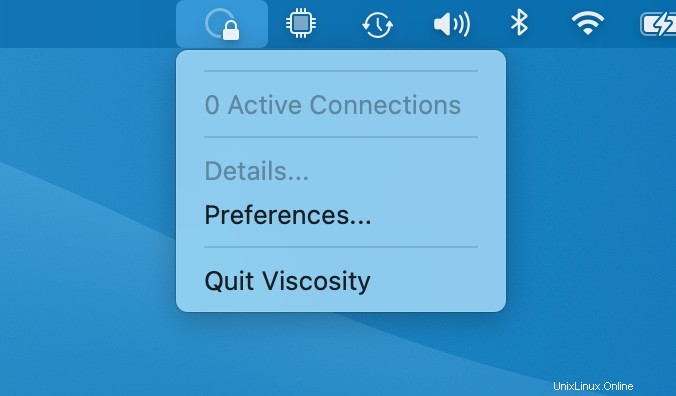

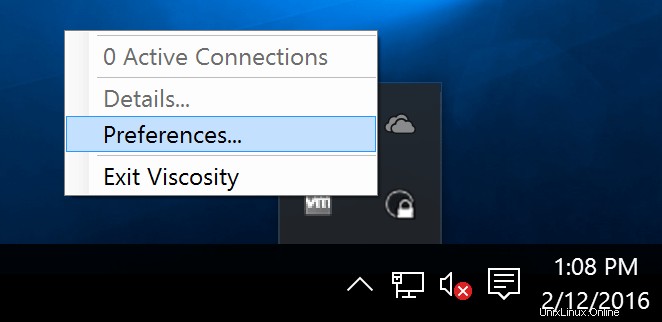

Jika Anda belum menjalankan Viskositas, mulai Viskositas sekarang. Dalam versi Mac Anda akan melihat ikon Viskositas muncul di bilah menu. Dalam versi Windows Anda akan melihat ikon Viskositas muncul di baki sistem.

Klik ikon Viskositas di bilah menu di Mac atau System Tray di Windows dan pilih 'Preferences...':

Selanjutnya, klik tombol +, dan arahkan ke Import Connection> , Dari Berkas... , navigasikan ke tempat Anda mengekstrak konfigurasi pengguna zip yang Anda salin dari server dan pilih user.ovpn, lalu klik Impor.

Terakhir, edit koneksi dan perbarui alamat di bawah Umum. Konfigurasi default mungkin tidak memiliki alamat yang benar, jadi perbarui sesuai dengan itu. Buat perubahan lebih lanjut yang Anda inginkan untuk perutean atau DNS misalnya, lalu simpan koneksi.

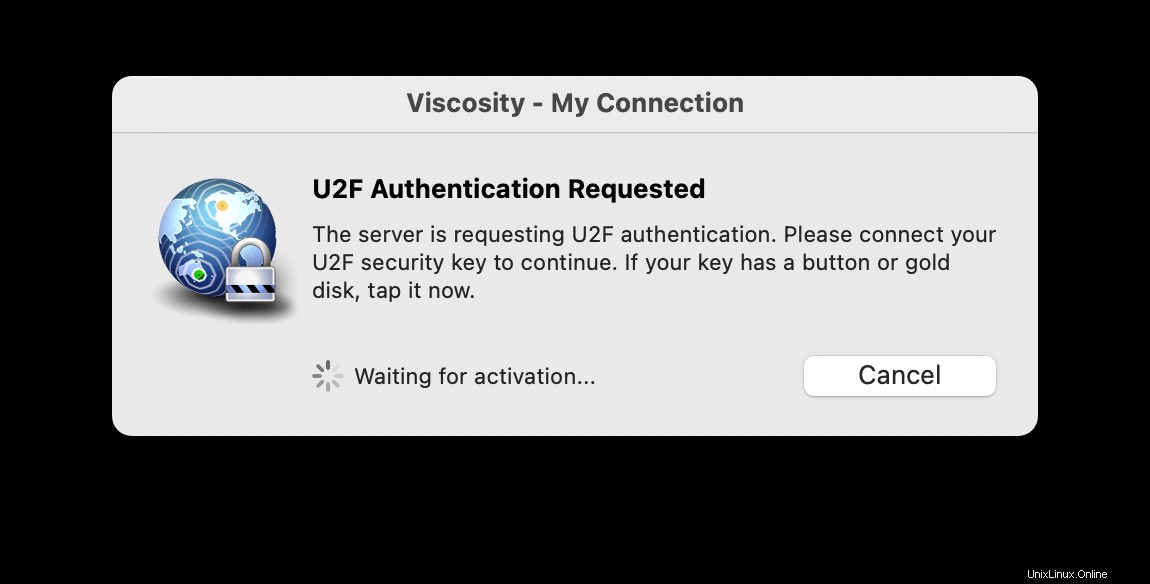

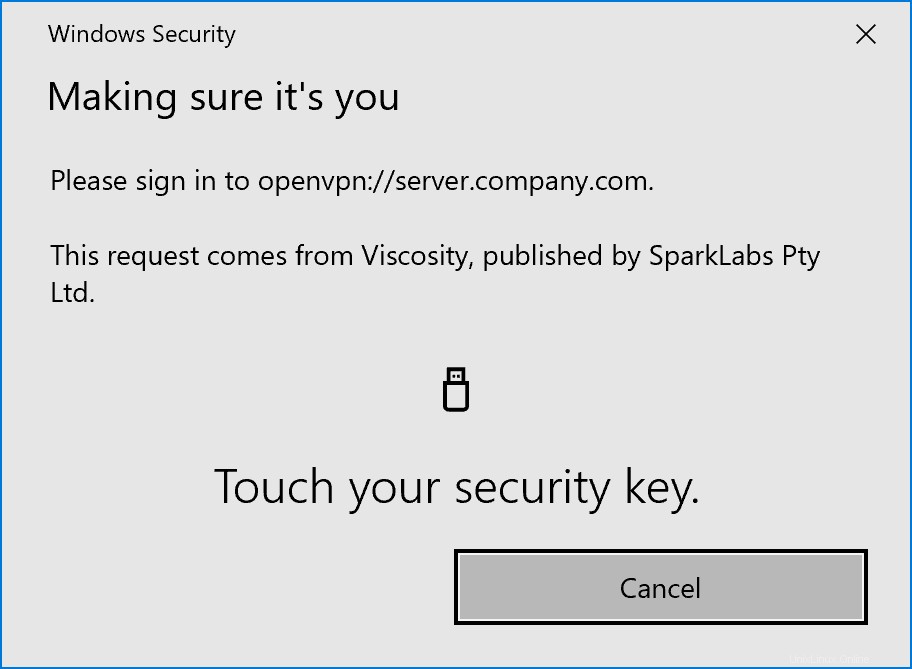

Menggunakan Viskositas

Sekarang yang perlu Anda lakukan hanyalah terhubung. Jika Anda telah mengikuti panduan ini dengan menggunakan test_user, masukkan test_user/

Catatan Akhir

Seperti yang kami sebutkan di awal, panduan ini lebih untuk memperkenalkan Anda ke WebADM dan ini adalah fungsionalitas OpenVPN/U2F jika Anda mempertimbangkannya untuk bisnis Anda, kami tidak menyarankan menggunakan pengaturan yang tepat ini di lingkungan produksi atau di rumah. Kami berharap panduan ini menunjukkan bahwa ini adalah proses yang sederhana dan pengalaman yang mudah untuk mendapatkan penyiapan dan menggunakan manfaat keamanan yang disediakan U2F dan OpenOTP. Ingat, OpenOTP tidak terbatas hanya pada OpenVPN tetapi dapat digunakan dengan banyak layanan lain, lihat dokumentasi RCDevs untuk contoh lainnya.