Virtual Private Networks (VPNs) dapat digunakan untuk sejumlah aplikasi yang sangat berguna. Anda dapat terhubung dengan aman ke hotspot WiFi publik mana pun. Anda dapat mengatasi pembatasan pemblokiran geografis di situs web favorit Anda. Dan Anda bahkan dapat terhubung ke jaringan rumah atau kantor Anda dari mana saja di dunia, seolah-olah Anda sedang duduk tepat di meja Anda. Panduan ini akan memandu Anda melalui proses pengaturan server OpenVPN Anda sendiri, dan menghubungkannya dengan salinan Viskositas Anda.

Menjalankan server OpenVPN Anda sendiri akan memungkinkan Anda untuk mengenkripsi semua yang Anda lakukan di internet, sehingga Anda dapat melakukan perbankan online dengan aman menggunakan WiFi gratis di kafe favorit Anda. Apa pun yang Anda kirim melalui koneksi VPN akan dienkripsi dari perangkat Anda hingga mencapai server OpenVPN Anda di rumah. Menyiapkan server OpenVPN Anda untuk mengakses jaringan rumah atau kantor Anda memberi Anda akses penuh ke semua file Anda di jaringan Anda.

Panduan ini akan memandu Anda melalui langkah-langkah yang terlibat dalam menyiapkan server OpenVPN pada instans DD-WRT yang memungkinkan Anda mengakses jaringan rumah/kantor Anda dengan aman dari lokasi yang jauh dan secara opsional mengirim semua lalu lintas jaringan Anda melaluinya sehingga Anda dapat mengakses internet dengan aman juga.

Karena DD-WRT terutama digunakan pada perangkat keras router, kami akan menganggap bahwa instans DD-WRT memiliki koneksi langsung ke internet dan alamat IP-nya sendiri. Oleh karena itu, kami tidak akan mempertimbangkan masalah apa pun yang terkait dengan penempatan instans DD-WRT Anda di belakang router lain.

Persiapan

Untuk panduan ini, kami berasumsi:

- Anda telah menginstal versi DD-WRT yang sesuai untuk perangkat keras router Anda

- DD-WRT telah disiapkan dengan setidaknya antarmuka WAN dan antarmuka LAN

- Anda terhubung dengan perangkat klien Anda ke server DD-WRT melalui antarmuka LAN selama panduan ini

- Instalasi DD-WRT ini adalah instalasi baru

- Anda sudah memiliki salinan Viskositas yang terinstal di perangkat klien Anda

Jika Anda perlu mengunduh dan menginstal salinan DD-WRT, informasinya dapat ditemukan di http://www.dd-wrt.com/wiki/index.php/Installation. Kami tidak akan membahas detail penyiapan instans DD-WRT, banyak panduan dapat ditemukan secara online. Terlepas dari versi DD-WRT yang Anda jalankan, kemungkinan besar banyak atau bahkan semua langkah yang diuraikan dalam panduan ini akan tetap berlaku. Jika Anda ingin menyiapkan server OpenVPN pada sistem operasi yang berbeda, silakan lihat panduan kami yang lain.

Perangkat klien Anda harus terhubung ke server DD-WRT melalui antarmuka LAN. Ini diperlukan agar Anda dapat mengakses panel kontrol untuk mengubah konfigurasi DD-WRT. Spesifik tentang bagaimana Anda dapat mencapai ini tergantung pada konfigurasi jaringan khusus Anda.

Jika Anda belum memiliki salinan Viscosity yang sudah terinstal di klien Anda, silakan lihat panduan penyiapan ini untuk menginstal Viscosity (Mac | Windows).

Dukungan

Sayangnya kami tidak dapat memberikan dukungan langsung apa pun untuk menyiapkan server OpenVPN Anda sendiri. Kami memberikan panduan ini sebagai rasa hormat untuk membantu Anda memulai, dan memaksimalkan, salinan Viskositas Anda. Kami telah menguji langkah-langkah dalam panduan ini secara menyeluruh untuk memastikan bahwa, jika Anda mengikuti petunjuk yang dirinci di bawah ini, Anda akan menikmati manfaat menjalankan server OpenVPN Anda sendiri.

Untuk informasi lebih lanjut atau bantuan dengan DD-WRT, sebaiknya periksa https://dd-wrt.com/support/

Membuat Sertifikat dan Kunci

Langkah selanjutnya adalah membuat konfigurasi Anda untuk server dan klien Anda serta sertifikat untuk menyertainya. Anda dapat melakukannya dengan mudah dengan mengikuti Panduan Membuat Sertifikat dan Kunci. Hasilkan semua yang ada di PC atau Mac Anda, lalu catat jalur ke server Anda folder yang dibuat, kita akan menggunakan file di sini nanti.

Jika Anda menggunakan Server DNS default (10.8.0.1), Anda harus menyiapkan server DNS sendiri, petunjuknya ada di akhir artikel ini. Sebaiknya gunakan server DNS yang ada, server DNS yang tersedia untuk umum seperti milik Google (8.8.8.8 dan 8.8.4.4) adalah yang termudah.

Membuat Server OpenVPN

Sekarang kita dapat menggunakan panel kontrol berbasis web untuk mengatur server OpenVPN pada instans DD-WRT kita. Anda harus masuk ke panel kontrol dari perangkat klien Anda yang terhubung ke antarmuka LAN server DD-WRT. Harap perhatikan bahwa "C:\path\to" dan "path/to/" di bawah ini harus diganti dengan lokasi tempat Anda membuat sertifikat/kunci.

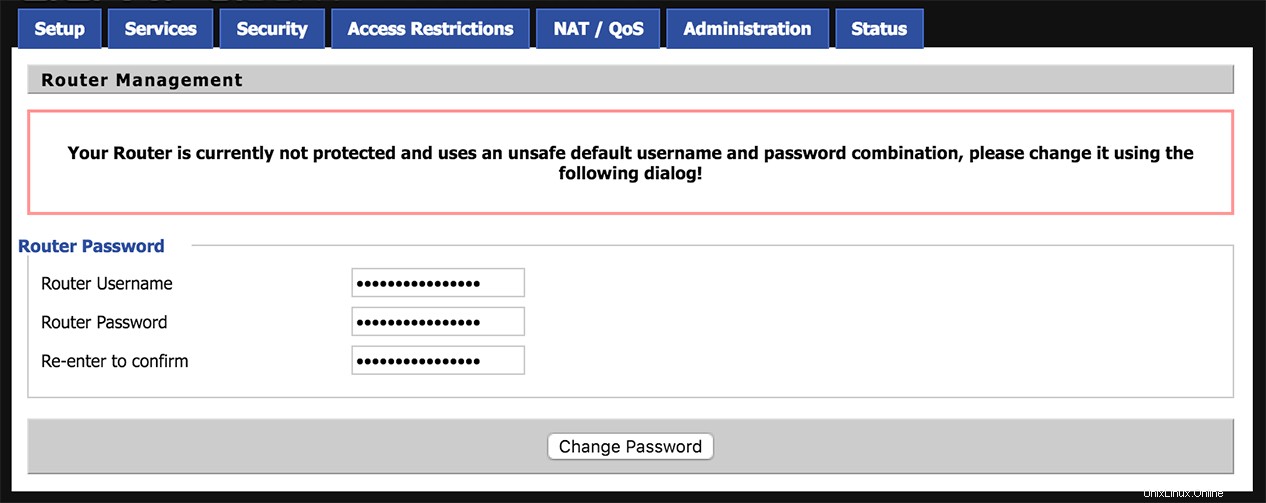

- Buka browser pada klien Anda dan navigasikan ke alamat IP antarmuka LAN server DD-WRT Anda (seperti

http://192.168.1.1). Jika ini adalah pertama kalinya masuk ke panel kontrol DD-WRT Anda, itu akan meminta Anda untuk membuat kredensial masuk baru.

- Klik

Servicestab dan kemudianVPNtab. - Di Daemon OpenVPN bagian, klik Aktifkan . Ini akan memperluas bagian dan memberi Anda area untuk ditempel di sertifikat yang kami buat di atas.

- Pastikan Jenis Mulai parameter disetel ke WAN Naik .

- Pada perangkat klien Anda, di Terminal (Mac) atau Command Prompt (Windows), baca konten ca.crt file dengan mengetik:

- Mac

-

cat path/to/server/ca.crt - Windows

-

type "C:\path\to\server\ca.crt"

- Salin output dari perintah ini (termasuk bagian -----BEGIN CERTIFICATE----- dan -----END CERTIFICATE-----) dan tempel ke panel kontrol DD-WRT bagian berlabel Sertifikat CA .

- Salin output dari perintah berikut dan tempelkan ke Sert Server Publik bagian panel kontrol DD-WRT:

- Mac

-

cat path/to/server/server.crt - Windows

-

type "C:\path\to\server\server.crt"

- Salin output dari perintah berikut dan tempel ke Private Server Key bagian panel kontrol DD-WRT.

- Mac

-

cat path/to/server/server.key - Windows

-

type "C:\path\to\server\server.key"

- Salin keluaran parameter Diffie Hellman dengan dan tempel ke DH PEM bagian panel kontrol DD-WRT:

- Mac

-

cat path/to/server/dh.pem - Windows

-

type "C:\path\to\server\dh.pem"

Terakhir, kita perlu memasukkan konfigurasi server. Tempelkan kode berikut ke OpenVPN Config bagian dari panel kontrol DD-WRT:

# The credential files dh /tmp/openvpn/dh.pem ca /tmp/openvpn/ca.crt cert /tmp/openvpn/cert.pem key /tmp/openvpn/key.pem # Our VPN connection will be transported over UDP proto udp # The server needs to keep a record of client virtual IP addresses so that they # can be reassigned if the server goes down ifconfig-pool-persist /tmp/openvpn/ip-pool.txt # To ensure that each side of the VPN knows if the connection has been severed, # we want to ping each side every 10 seconds. If either side fails to recieve a # ping within 2 minutes, then it will assume the other side is down keepalive 10 120 # To avoid attempting to access resources that may no longer be accessible on # restart persist-key persist-tun # To write (and rewrite) a short summary of current VPN connections every minute # to a file status /tmp/openvpn/openvpn-status.log # The verbosity of this connection logging (displayed in the Viscosity 'Details' # window) can range from 0 (silent) to 9 extremely verbose. We will use the # default of 3 verb 3 # To prevent more than 10 duplicates of the same log message in a row from # flooding the Viscosity log mute 10 # Provide GUI access over port 5002 management 127.0.0.1 5002 # This server will use the default OpenVPN port (1194) port 1194 # We need the VPN to create a tun network interface through which we can route # all our traffic dev tun0 # The VPN requires a private IP subnet. We will use the default OpenVPN IP # subnet server 10.8.0.0 255.255.255.0 # We want VPN clients connected to this server to be able to access any hosts # accessible on your home network. We are assuming that your local network # subnet is 192.168.0.x/24. If it is something else, you will need to change the # IP address in the command below push "route 192.168.0.0 255.255.255.0" # We want to allow hosts connected to the OpenVPN server to be able to see each # other client-to-client

Berikan perhatian khusus pada alamat IP di push "route 192.168.0.0 255.255.255.0" . Pastikan subnet ini cocok dengan subnet IP LAN rumah/kantor Anda. Jika Anda tidak mengatur server VPN ini untuk mengakses LAN rumah/kantor Anda, maka Anda dapat mengomentari baris ini. Setelah selesai, klik tombol Apply Settings tombol di bagian bawah. Ini akan menyebabkan server OpenVPN dimulai dengan pengaturan ini.

Pengaturan Server DNS

Jika Anda berencana untuk mengenkripsi semua lalu lintas jaringan melalui server VPN Anda, maka disarankan untuk mengaktifkan server DNS Anda sendiri.

- Klik tombol

Setuptab di panel kontrol web dan gulir ke bawah ke Pengaturan Server Alamat Jaringan (DHCP) bagian. - Pastikan ketiga setelan berikut dicentang:

- Gunakan DNSMasq untuk DHCP

- Gunakan DNSMasq untuk DNS

- DHCP-Otoritatif

- Klik tombol

Apply Settingstombol untuk menyimpan perubahan ini. - Klik Layanan tab lalu gulir ke bawah ke DNSMasq bagian.

- Pastikan kedua setelan berikut diaktifkan:

- DNSMasq

- DNS Lokal

- Di bawah setelan ini, Anda akan melihat kotak untuk Opsi DNSMasq Tambahan . Salin baris berikut ke dalam kotak itu:

-

domain-needed

bogus-priv

interface=tun0

listen-address=127.0.0.1

server=8.8.8.8

server=8.8.4.4 - tempat kami menggunakan server DNS Google (8.8.8.8 dan 8.8.4.4). Jika Anda memiliki penyedia layanan DNS pilihan lain, silakan gunakan server mereka di sini.

-

- Klik tombol

Apply Settingstombol di bagian bawah halaman. Ini akan memulai ulang server DNSMasq dengan pengaturan ini.

Server Waktu

Sebaiknya atur jam dengan benar di router DD-WRT Anda.

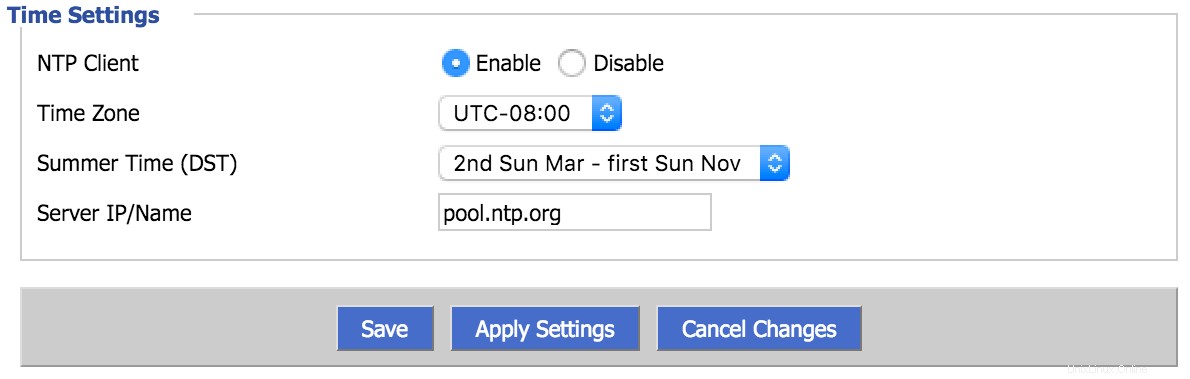

- Klik tombol

Setuptab dan gulir ke bawah ke Setelan Waktu bagian. - Atur pengaturan waktu Anda sesuai dengan wilayah Anda. Pencarian Google untuk server waktu wilayah Anda akan memberi Anda IP/Nama Server yang sesuai (seperti pool.ntp.org).

- Klik tombol

Apply Settingstombol di bagian bawah halaman. - Untuk mengonfirmasi bahwa pengaturan waktu telah diterapkan, klik tombol

Administrationtab dan kemudian klikCommandssubtab. - Dalam Perintah kotak, ketik:

-

date - dan tekan tombol

Run Commandstombol. Ini akan menampilkan tanggal dan waktu saat ini (kemungkinan besar di zona waktu UTC).

-

Setelan Firewall

- Klik pada

Administrationtab dan kemudian klikCommandssubtab. - Salin yang berikut ini ke dalam Perintah box:

-

iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -j MASQUERADE

iptables -I FORWARD -p udp -s 10.8.0.0/24 -j ACCEPT

iptables -I INPUT -p udp --dport=1194 -j ACCEPT

iptables -I OUTPUT -p udp --sport=1194 -j ACCEPT

iptables -I INPUT -p udp -i eth0 -j ACCEPT

iptables -I FORWARD -i eth0 -o tun0 -j ACCEPT

iptables -I FORWARD -i tun0 -o eth0 -j ACCEPT

iptables -I INPUT -p udp -i br0 -j ACCEPT

iptables -I FORWARD -i br0 -o tun0 -j ACCEPT

iptables -I FORWARD -i tun0 -o br0 -j ACCEPT

-

- Klik tombol

Save Firewalltombol.

Menyiapkan Viskositas

Langkah terakhir adalah mengatur Viskositas. Berkat openvpn-generate, ini semudah mengimpor dan menghubungkan.

Mengimpor

Salin file *.visz yang Anda buat dengan openvpn-generate ke mesin Mac atau Windows Anda dengan Viscosity terinstal dan klik dua kali file tersebut. Anda akan melihat konfirmasi bahwa konfigurasi berhasil diimpor.

Menghubungkan dan Menggunakan Koneksi VPN Anda

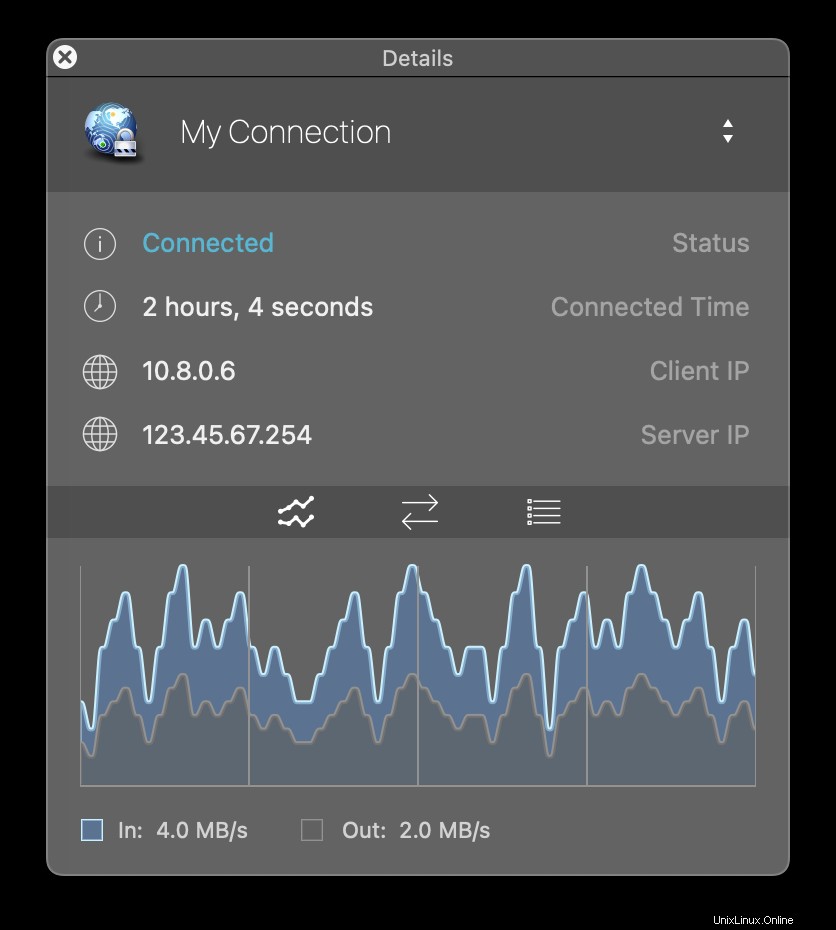

Anda sekarang siap untuk terhubung. Klik ikon Viskositas di bilah menu macOS atau baki sistem Windows untuk membuka Menu Viskositas, pilih koneksi yang Anda impor, dan Viskositas akan terhubung.

Untuk memeriksa apakah VPN aktif dan berjalan, Anda dapat membuka jendela Detail dari Menu Viskositas. Ini akan memungkinkan Anda untuk melihat detail koneksi, lalu lintas, dan log OpenVPN.

Itu saja, Anda telah menyiapkan server OpenVPN Anda sendiri. Selamat, Anda sekarang bebas menikmati keuntungan mengoperasikan server OpenVPN Anda sendiri!