Kebingungan dapat digunakan untuk mencegah koneksi VPN Anda terdeteksi dan/atau diblokir. Beberapa administrator (seperti hot spot nirkabel di kafe) memilih untuk memblokir lalu lintas VPN di jaringan mereka. Dengan mengaburkan koneksi VPN, Anda dapat terhubung dengan aman ke sumber daya jaringan jarak jauh atau menjelajah internet secara pribadi saat terhubung ke jaringan terbatas tersebut.

Administrator jaringan dapat menggunakan alat seperti Inspeksi Paket Dalam (DPI) untuk mengklasifikasikan dan membatasi lalu lintas berdasarkan protokol, seperti HTTP, SSL, VPN, dll. Viskositas menggunakan Obfsproxy untuk mengaburkan lalu lintas VPN-nya. Obfsproxy mengubah lalu lintas VPN yang berasal dari komputer Anda agar terlihat seperti apa pun yang Anda pilih, sehingga lebih sulit untuk membatasi melalui metode DPI. Ada sejumlah metode berbeda yang dapat digunakan Obfsproxy untuk menyamarkan lalu lintas Anda, termasuk obfs2 yang menambahkan pembungkus enkripsi di sekitar lalu lintas VPN Anda untuk menghentikannya agar terlihat seperti protokol tertentu.

Pengaturan Ubuntu

Persiapan

Untuk panduan ini, kami berasumsi:

- Anda telah menginstal versi terbaru Ubuntu (18.04 pada saat penulisan)

- Anda memiliki root akses ke instalasi Ubuntu ini melalui terminal atau ssh

- Anda telah menyiapkan server OpenVPN TCP (bukan UDP)

- Anda sudah memiliki salinan Viskositas yang terinstal di perangkat klien Anda

Server OpenVPN dapat berada di instalasi Ubuntu ini, atau komputer lain, tidak masalah. Jika Anda belum menyiapkan server OpenVPN, silakan lihat panduan penyiapan kami. Pastikan untuk mengatur protokol server OpenVPN ke TCP, bukan UDP. Kami juga berasumsi bahwa instalasi Ubuntu ini adalah instalasi baru, mungkin dengan server OpenVPN yang diinstal juga.

Jika Anda belum memiliki salinan Viscosity yang sudah terinstal di mesin klien Anda, silakan lihat panduan penyiapan ini untuk menginstal Viscosity (Mac | Windows).

Memulai

Panduan ini akan memandu Anda dalam menyiapkan salah satu protokol kebingungan berikut:

- obfs2

- obfs3

- baju acak

- obfs4

Untuk memulai, masuk ke baris perintah sebagai root dengan sudo su - . Setelah login, kita perlu memastikan bahwa daftar repositori Ubuntu terbaru dengan mengetikkan yang berikut:

sudo apt-get update

Untuk obfs2, obfs3 dan obfs4 kita akan menggunakan obfs4proxy. Untuk menginstal obfs4proxy, jalankan perintah berikut:

sudo apt install -y obfs4proxy

Untuk scramblesuit, Anda memerlukan obfsproxy sebagai gantinya, instal ini dengan yang berikut ini dan kemudian lewati bagian scramblesuit lebih jauh ke bawah:

sudo apt install -y obfsproxy

Catatan terakhir sebelum melanjutkan, panduan ini menggunakan port 12345 sebagai contoh, untuk sebagian besar kasus, ini berfungsi dengan baik. Namun, Anda mungkin ingin mengubahnya ke port 443 atau 80 jika Anda akan menggunakan obfsproxy di tempat yang memblokir semua port lain. Harap diingat, ini dapat mengganggu kemampuan server Anda untuk meng-host situs web atau menyambung ke sumber eksternal itu sendiri, jadi jika Anda memilih port ini, pastikan Anda menguji semuanya!

Konfigurasi Server Obfs4proxy

Untuk memulai setting obfs4proxy, jika ingin menggunakan protokol obfs2, obfs3 atau obfs4, kita setup dulu konfigurasinya. Buat direktori untuk konfigurasi obfs4proxy dengan yang berikut ini:

sudo mkdir -p /var/lib/tor/pt_state/obfs4

Selanjutnya, buat konfigurasi:

sudo nano /var/lib/tor/pt_state/obfs4/obfs4.config

Dan rekatkan berikut ini:

TOR_PT_MANAGED_TRANSPORT_VER=1TOR_PT_STATE_LOCATION=/var/lib/tor/pt_state/obfs4TOR_PT_SERVER_TRANSPORTS=obfs4TOR_PT_SERVER_BINDADDR=obfs4-0.0.0.0:12345TOR_PT_ORPORT=127.0.0.1Anda dapat membuat perubahan berikut jika diperlukan:

- TOR_PT_SERVER_TRANSPORTS - Ini adalah protokol yang akan digunakan, ubah ke obfs2 atau obfs3 jika Anda ingin menggunakan protokol yang berbeda.

- TOR_PT_SERVER_BINDADDR - Sekali lagi, ubah obfs4 menjadi obfs2 atau obfs3 jika Anda ingin menggunakan protokol yang berbeda. 12345 adalah port yang didengarkan oleh obfs4proxy, Anda juga dapat mengubahnya sesuai keinginan.

- TOR_PT_ORPORT - Ini adalah alamat server OpenVPN Anda. Jika Anda menjalankan server obfs4proxy pada sistem yang sama dengan server OpenVPN Anda menggunakan port 443, tidak ada yang perlu diubah, jika tidak, ubah alamat dan port ini sesuai kebutuhan.

Simpan konfigurasi dan keluar dari nano.

Selanjutnya kita perlu menyiapkan layanan untuk obfs4proxy. Untuk melakukannya, buat file baru dan buka di editor nano dengan perintah berikut:

sudo nano /etc/systemd/system/obfs4proxy.service

Dan rekatkan berikut ini, simpan dan tutup nano:

[Unit]Description=obfs4proxy Server[Service]EnvironmentFile=/var/lib/tor/pt_state/obfs4/obfs4.configExecStart=/usr/bin/obfs4proxy -enableLogging true -logLevelStr INFO[Install]WantedBy=multi-user.target

Selanjutnya, mulai layanan dan aktifkan untuk memulai secara otomatis setelah reboot:

sudo systemctl start obfs4proxy.service

sudo systemctl enable obfs4proxy.service

Anda dapat memeriksanya mulai berhasil dengan:

sudo systemctl status obfs4proxy.service

Terakhir, jika Anda menggunakan protokol obfs4, saat Anda memulai server untuk pertama kali, kunci kata sandi akan dibuat yang harus Anda tempelkan ke Viscosity. Cetak dengan:

sudo cat /var/lib/tor/pt_state/obfs4/obfs4_bridgeline.txt | grep 'Bridge obfs4' | sed -e 's/^.*cert=\(.*\) .*$/\1/'

Pengaturan Server Scramblesuit

CATATAN:Obfsproxy untuk scramblesuit tidak lagi tersedia di repositori Ubuntu 20 (Focal). Anda dapat mengompilasinya sendiri, namun sebaiknya gunakan Obfs4 sebagai gantinya.

Scramblesuit memerlukan konfigurasi yang berbeda menggunakan program obfsproxy yang lebih lama. Untuk memulai, buat direktori kosong untuk obfsproxy dengan:

sudo mkdir -p /var/lib/tor/pt_state/scramblesuit

Selanjutnya, kita perlu membuat kata sandi untuk digunakan. Untuk melakukannya, ketik berikut ini ke terminal:

python -c 'import os,base64; print base64.b32encode(os.urandom(20))'

Ini akan menampilkan deretan angka dan huruf, buat salinannya, ini adalah kunci kata sandi Anda untuk scramblesuit yang akan kita butuhkan di bawah dan untuk Viskositas nanti.

Selanjutnya, buat konfigurasi layanan dan buka dengan nano:

sudo nano /etc/systemd/system/obfsproxy.service

Dan rekatkan berikut ini:

[Unit]Description=Obfsproxy Server[Service]ExecStart=/usr/bin/obfsproxy --log-min-severity=info --data-dir=/var/lib/tor/pt_state scramblesuit --password=YOURPASSWORD --dest=127.0.0.1:443 server 0.0.0.0:12345[Install]WantedBy=multi-user.target

Lakukan perubahan berikut jika perlu:

- PASSWORD ANDA - Ganti ini dengan kunci sandi yang kami buat di atas.

- 127.0.0.1:443 - Ini adalah alamat server OpenVPN Anda. Ini valid jika server OpenVPN Anda berjalan pada sistem yang sama dengan obfsproxy dan mendengarkan pada port 443, jika tidak, ubah ini sesuai kebutuhan.

- 0.0.0.0:12345 - Di sinilah obfsproxy mendengarkan koneksi. Anda dapat mengubah 12345 ke port lain sesuai kebutuhan.

Simpan konfigurasi layanan dan keluar dari nano. Kami kemudian dapat memulai layanan dan mengaktifkannya untuk memulai secara otomatis setelah reboot dengan:

sudo systemctl start obfsproxy.service

sudo systemctl enable obfsproxy.service

Anda dapat memeriksanya mulai berhasil dengan:

sudo systemctl status obfsproxy.service

Penyiapan Firewall

Akhirnya kita perlu mengizinkan koneksi eksternal ke Obfsproxy. Dengan asumsi Anda mengatur ufw (Uncomplicated Firewall) mengikuti panduan server Ubuntu kami, cukup masukkan yang berikut ini:

sudo ufw allow 12345

sudo ufw reload

Jika Anda mengubah port dari 12345 yang ditunjukkan dalam panduan ini, sesuaikan nomor pada perintah pertama.

Menyiapkan Viskositas

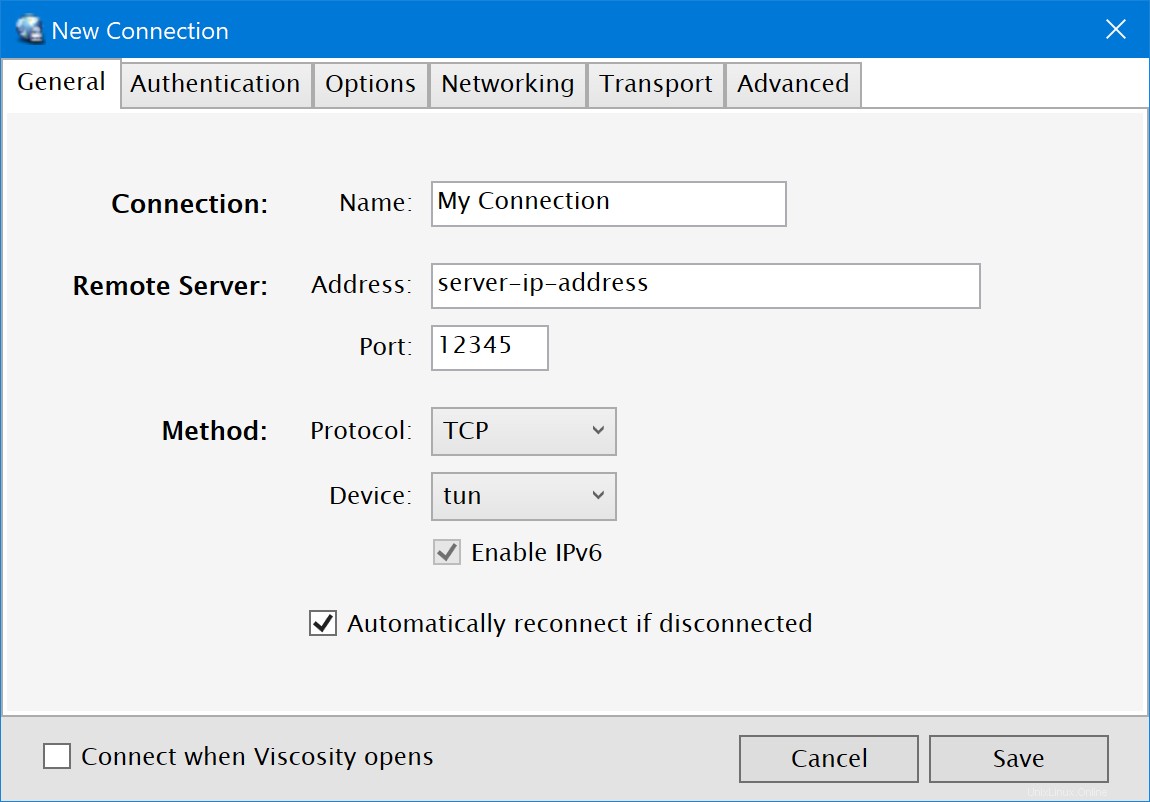

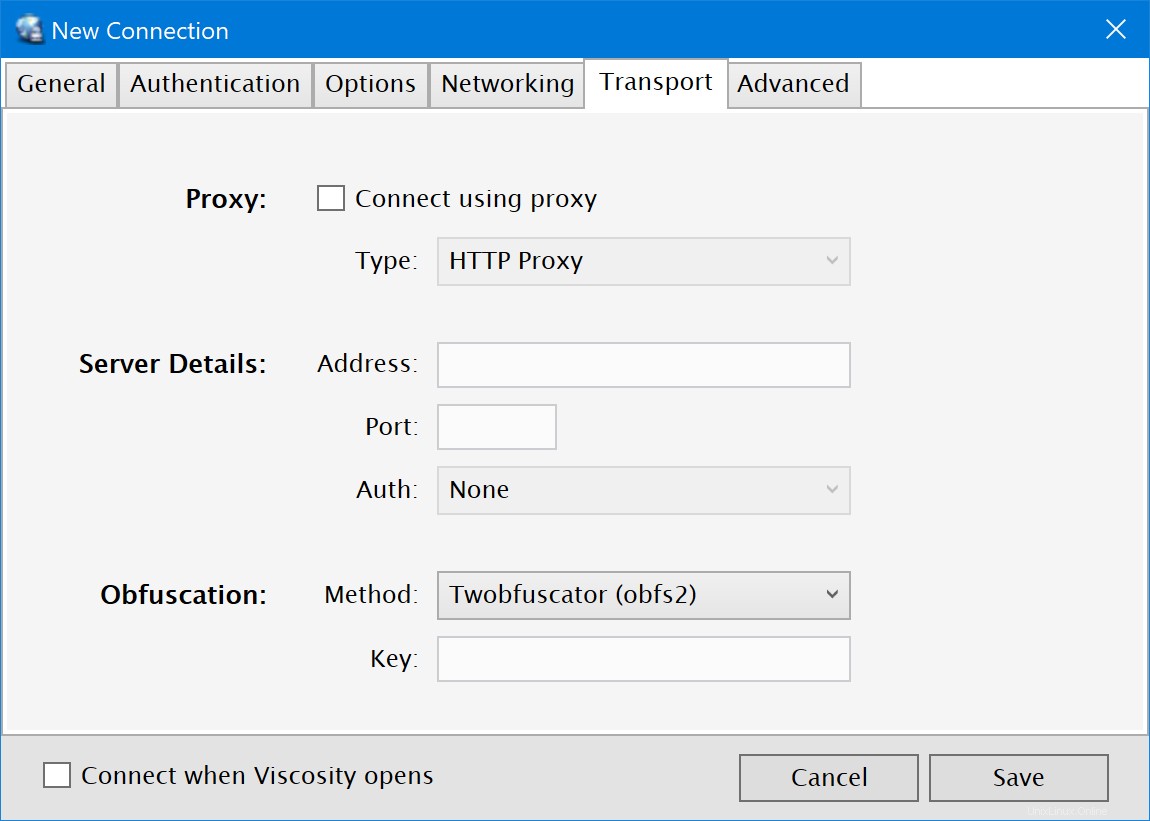

Antarmuka yang disediakan oleh Viscosity versi Mac dan Windows sengaja dibuat sangat mirip. Karena itu, kami akan memfokuskan panduan kami pada versi Mac, dengan menunjukkan perbedaan apa pun dengan versi Windows yang muncul.

Jika Anda belum menjalankan Viskositas, mulai Viskositas sekarang. Dalam versi Mac Anda akan melihat ikon Viskositas muncul di bilah menu. Dalam versi Windows Anda akan melihat ikon Viskositas muncul di baki sistem.

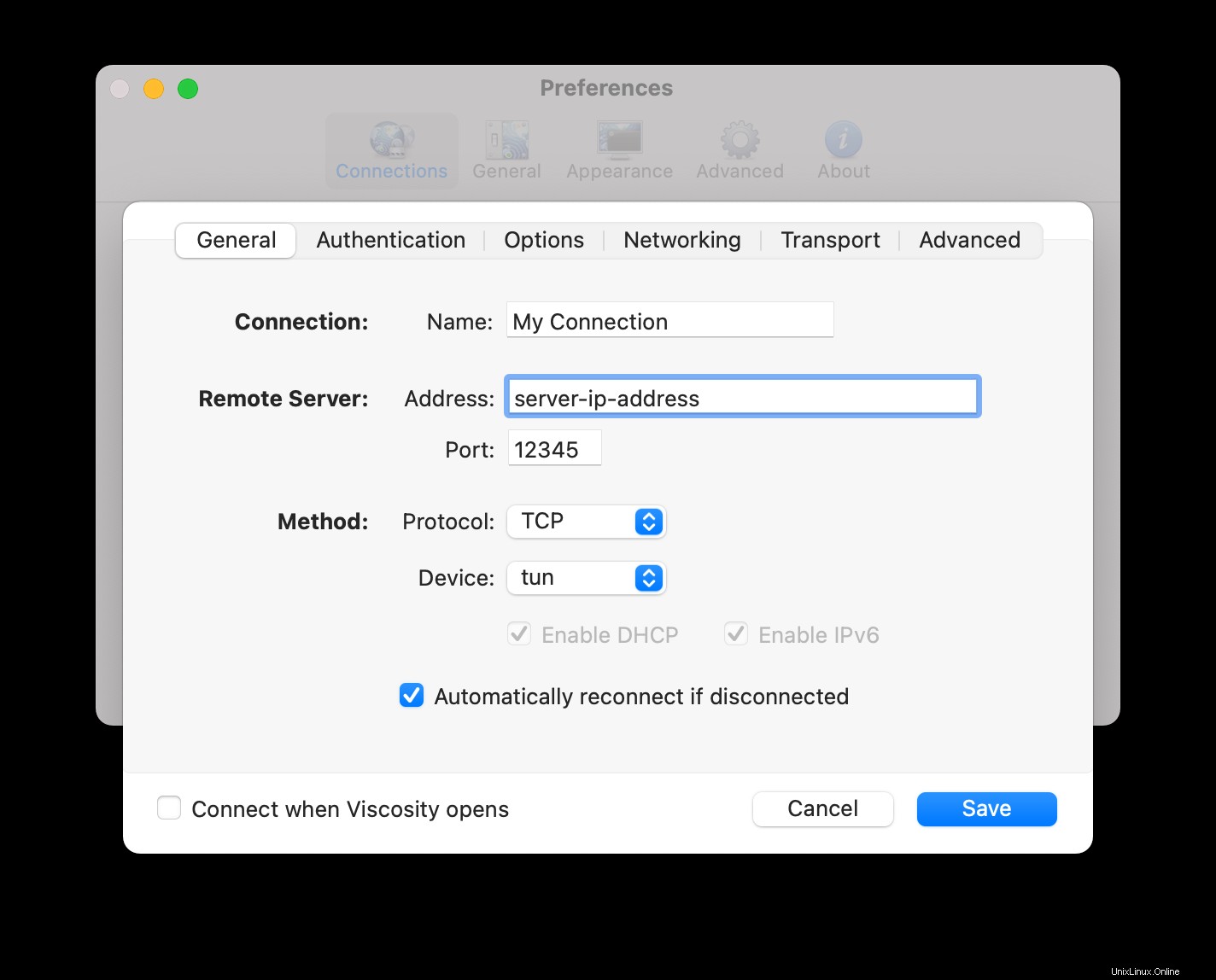

Klik ikon Viskositas di bilah menu (Windows :system tray) dan pilih "Preferences...". Ini menunjukkan kepada Anda daftar koneksi VPN yang tersedia. Kami berasumsi Anda telah membuat koneksi ke server OpenVPN Anda. Jika Anda belum mengatur membuat koneksi Viscosity ke server OpenVPN Anda, silakan lihat panduan server OpenVPN kami. Pilih koneksi Anda yang telah dikonfigurasi sebelumnya dan klik "Edit":

Mengonfigurasi Koneksi

Anda sekarang perlu mengubah parameter koneksi seperti yang dijelaskan di bawah ini:

- Dalam Umum tab, ganti alamat server dengan alamat IP server Obfsproxy Anda. Ini tidak akan berubah jika server Obfsproxy Anda berjalan di mesin yang sama dengan server OpenVPN Anda.

- Perbarui port ke port Obfsproxy yang diatur dalam konfigurasi di atas (12345 dalam contoh kita).

- Protokol harus disetel ke TCP.

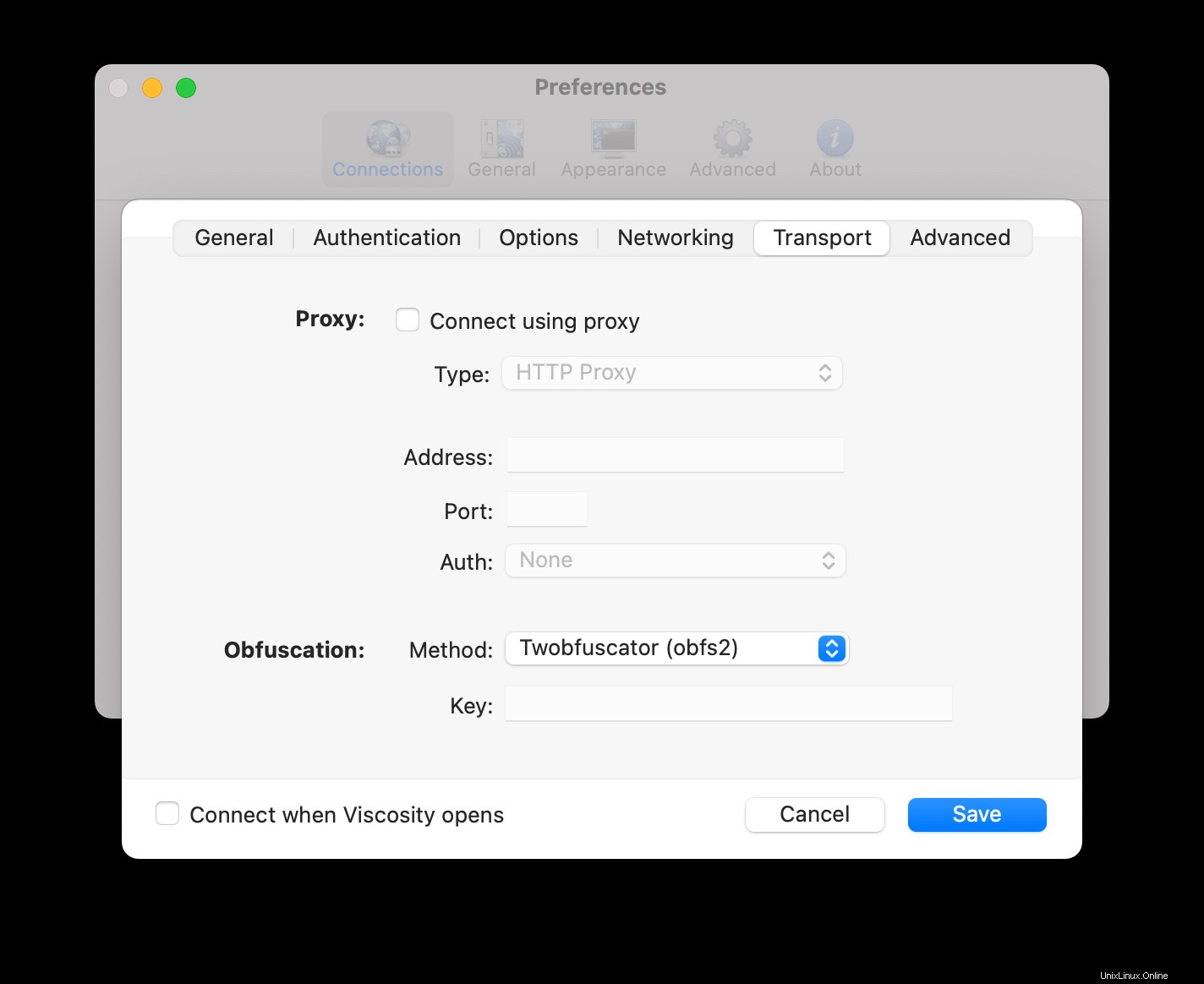

- Klik tombol Transportasi tab.

- Setel metode kebingungan ke metode kebingungan yang dipilih dalam konfigurasi server Obfsproxy.

- Anda tidak dapat menggunakan proxy saat menggunakan obfuscation, jadi pastikan opsi "Hubungkan menggunakan proxy" tidak dicentang.

- Jika Anda menggunakan obfs4 atau scramblesuit, tempel kunci sandi di kolom "Kunci".

- Klik tombol

Savetombol.

Menghubungkan dan Menggunakan Koneksi VPN Anda

Anda sekarang siap untuk terhubung. Klik ikon Viskositas di bilah menu macOS atau baki sistem Windows untuk membuka Menu Viskositas, pilih koneksi yang Anda impor, dan Viskositas akan terhubung.

Untuk memeriksa apakah VPN aktif dan berjalan, Anda dapat membuka jendela Detail dari Menu Viskositas. Ini akan memungkinkan Anda untuk melihat detail koneksi, lalu lintas, dan log OpenVPN.

Itu saja, Anda telah menyiapkan server OpenVPN Anda sendiri. Selamat, Anda sekarang bebas menikmati keuntungan mengoperasikan server OpenVPN Anda sendiri!