Dalam tutorial ini, kita akan melihat petunjuk penyiapan dan konfigurasi Synology NAS OpenVPN.

Setelah tutorial Ultimate Synology NAS Setup &Configuration Guide saya baru-baru ini, saya menerima banyak umpan balik yang bagus dari pengguna yang tertarik untuk mengakses NAS mereka dengan aman dan aman dari luar jaringan mereka. Saya telah menggunakan aplikasi Synology VPN Server dengan OpenVPN selama setahun terakhir dan tidak memiliki masalah sama sekali. Saya dapat mengakses NAS saya dengan aman di mana saja di dunia dan yang lebih penting, saya mengontrol akses.

Saya akan segera menjelaskan apa yang dilakukan server VPN dan berbagai jenis konfigurasi server VPN, tetapi jika Anda sudah mengetahuinya, Anda dapat langsung ke petunjuk OpenVPN Server untuk Synology NAS.

1. Apa itu Server VPN

VPN adalah Jaringan Pribadi Virtual yang memperluas jaringan pribadi Anda ke jaringan publik. Dalam istilah awam, ini memungkinkan Anda untuk terhubung kembali dengan aman ke jaringan lokal Anda dari jaringan luar. Ada dua jenis jaringan VPN:

1.1 Jenis Koneksi VPN

VPN Terowongan Terpisah: Lalu lintas hanya dikirim melalui jaringan Anda jika mencoba mengakses sumber daya internal. Alamat IP Anda saat menavigasi ke situs di luar jaringan Anda akan menjadi alamat IP jaringan tempat Anda berada saat ini.

VPN Terowongan Penuh :Semua lalu lintas dikirim melalui jaringan asal Anda. Alamat IP Anda untuk permintaan internal dan eksternal akan menjadi jaringan rumah Anda.

Saya membuat gambar yang sangat mendasar di bawah ini yang menjelaskan hal ini, tetapi kita akan melihat cara mengonfigurasi keduanya di langkah selanjutnya. Penting untuk diperhatikan bahwa kedua jenis koneksi akan memungkinkan Anda mengakses jaringan lokal Anda. Ini hanya menunjukkan bagaimana lalu lintas dialihkan secara berbeda ke jaringan eksternal.

CATATAN: Ini bukan aliran jaringan yang tepat. Saya menyederhanakan prosesnya semampu saya.

2. Synology NAS OpenVPN Setup – Petunjuk

1. Buka Paket Tengah dan Pasang VPN Server aplikasi.

2. Buka aplikasi dan navigasikan ke OpenVPN bagian.

3. Aktifkan OpenVPN Server . Ubah rentang alamat IP Dinamis dan properti koneksi maksimum jika Anda mau. Karena kami mencoba mengakses NAS Synology kami di luar jaringan kami, kami harus mengaktifkan Izinkan klien untuk mengakses LAN server . Sisanya bisa tetap sebagai default. Klik Terapkan .

4. Navigasikan ke hak istimewa dan pastikan akun pengguna yang ingin Anda sambungkan ke VPN memiliki izin untuk OpenVPN .

3. Konfigurasi Firewall Synology NAS OpenVPN

Server VPN kami sekarang dikonfigurasi, tetapi kami perlu memastikan bahwa firewall kami mengizinkan akses ke port UDP 1194. Jika Anda tidak yakin tentang cara mengonfigurasi Firewall Synology, Anda dapat mempelajari caranya di Panduan Penyiapan &Konfigurasi NAS Ultimate Synology kami.

5. Jika Anda menggunakan firewall Synology, buka Kontrol Panel , Keamanan , lalu navigasikan ke Firewall dan Edit Aturan .

6. Buat sebuah Izinkan aturan untuk VPN Server (OpenVPN) aplikasi, UDP pelabuhan 1194 .

7. Setelah selesai, aturan harus berada di atas deny semua aturan.

4. Penerusan Port

Kami baru saja mengonfigurasi firewall Synology kami untuk mengizinkan koneksi di port UDP 1194 . Sekarang kita perlu melakukan port forward UDP port 1194 di router kami ke NAS Synology kami. Synology memiliki fungsionalitas UPnP, yang memberi NAS Anda kemampuan untuk membuka port pada router Anda secara otomatis. Jika Anda memiliki router yang kompatibel dengan UPnP, sangat mudah untuk mengaturnya. Namun, ada banyak perdebatan tentang keamanan UPnP, jadi saya tidak akan membahasnya dalam tutorial ini. Jika Anda ingin melakukannya dengan cara ini, Anda dapat membaca artikel bantuan Synology di sini.

Sekarang, penerusan port akan sangat berbeda di halaman pengaturan router setiap merek. Ini adalah panduan hebat yang menunjukkan cara melakukan port forward pada beberapa merek router yang berbeda, tetapi hal terbaik yang harus dilakukan adalah mencoba dan mencari nama router dan port forwarding di Google. . Contoh:Penerusan port Netgear

Proses ini mengharuskan Anda memiliki pengaturan alamat IP statis. Jika saat ini Anda tidak memiliki pengaturan alamat IP statis, baca cara menyiapkan alamat IP statis di sini.

8. Buat aturan penerusan port untuk porta UDP 1194 ke alamat IP NAS Synology Anda. Pada contoh di bawah, 192.168.1.220 adalah alamat IP NAS Synology saya.

Dengan asumsi bahwa Anda dapat membuka port UDP 1194 dan mengonfigurasi aturan firewall Synology dengan sukses, konfigurasi port sekarang selesai!

5. Perubahan File Konfigurasi Synology NAS OpenVPN

Sekarang setelah server kita dikonfigurasi, kita perlu memodifikasi file konfigurasi kita. Sebelum kita masuk ke langkah-langkahnya, Anda perlu memastikan bahwa Anda telah mengonfigurasi DDNS. Kebanyakan orang memiliki alamat IP eksternal dinamis, jadi membuat nama host DDNS diperlukan karena Anda perlu memastikan bahwa Anda selalu mengakses alamat IP eksternal Anda. Jika Anda ingin mengonfigurasi DDNS menggunakan nama host synology.me gratis, Anda dapat mengikuti instruksi Synology di sini. Jika Anda ingin menggunakan DuckDNS, saya telah menulis tutorial tentang cara melakukannya di sini. Jika Anda benar-benar yakin bahwa Anda memiliki alamat IP eksternal statis yang tidak pernah berubah, Anda tidak perlu menyiapkan DDNS. Cukup gunakan alamat IP eksternal Anda sebagai YOUR_SERVER_IP.

Penting juga untuk dicatat bahwa penyedia DDNS tidak relevan, Anda hanya perlu memastikan bahwa Anda memiliki nama host DDNS yang dikonfigurasi!

9. Buka Server VPN aplikasi dan pilih OpenVPN . Pilih Ekspor konfigurasi .

10. Ekstrak isi folder tersebut. Kami hanya akan mengedit file OpenVPN.ovpn, jadi buka file tersebut dengan editor teks.

11. Secara default, Anda akan menerima file konfigurasi OpenVPN default dengan sertifikat unik di bagian bawah. Dokumen ini tidak boleh dibagikan kepada siapa pun selain pengguna yang ingin Anda autentikasi dengan VPN Anda. Kita perlu mengubah item di bawah yang disorot dalam warna merah muda .

- IP_SERVER_ANDA :Ini harus menjadi nama host DDNS yang Anda konfigurasikan.

- redirect-gateway def1 :Inilah yang menentukan apakah Anda mengonfigurasi VPN terowongan-terpisah atau terowongan-penuh. Jika Anda tidak yakin mana yang Anda inginkan, lihat gambar di atas untuk melihat perbedaannya. Saya membuat dua file konfigurasi terpisah (satu untuk split-tunnel dan satu untuk full-tunnel) dan tergantung pada situasinya, gunakan satu atau yang lain. Untuk mengaktifkan terowongan penuh, hapus tanda "#" (ini adalah simbol untuk komentar). Menghapus simbol komentar saja akan mengaktifkan VPN terowongan penuh. CATATAN: Jika Anda menggunakan iPhone dan memiliki iOS 7 atau lebih tinggi, Anda perlu menambahkan redirect-gateway ipv6 di bawah redirect-gateway def1.

- pilihan dhcp :Jika Anda memiliki server DNS lokal yang ingin Anda gunakan, Anda dapat menambahkan alamat IP server DNS Anda di sana. Jika Anda tidak memiliki server DNS lokal, biarkan baris ini dikomentari. CATATAN :Jika Anda tidak memiliki server DNS lokal yang dikonfigurasi, OpenVPN akan menggunakan data DNS publik Google secara default. Ini berarti Anda tidak akan dapat mengakses sumber daya jaringan lokal Anda dengan nama host, hanya alamat IP. Jika Anda ingin mengonfigurasi server DNS lokal, Anda dapat melihat tutorial saya tentang Pi-hole di sini. CATATAN: Ini adalah contoh yang sangat mendasar tentang bagaimana DNS dapat digunakan.

- client-cert-not-required :Opsi ini tidak ditambahkan secara default tetapi harus ditambahkan jika Anda akan menggunakan klien OpenVPN baru (kebanyakan orang akan melakukannya). Jika Anda tidak menambahkan opsi ini, Anda akan menerima pesan kesalahan saat Anda terhubung. Meskipun Anda dapat melanjutkan melalui pesan kesalahan, ini akan menghentikan terjadinya kesalahan.

dev tuntls-clientremote YOUR_SERVER_IP 1194# "Float" memberi tahu OpenVPN untuk menerima paket yang diautentikasi dari alamat mana pun,# tidak hanya alamat yang ditentukan dalam opsi --remote.# Ini berguna saat Anda terhubung ke rekan yang menyimpan alamat dinamis# seperti pengguna dial-in atau klien DHCP.# (Silakan lihat manual OpenVPN untuk informasi lebih lanjut.)#float# Jika redirect-gateway diaktifkan, klien akan mengarahkan ulang# gateway jaringan default melalui VPN.# Artinya Koneksi VPN pertama-tama akan terhubung ke Server VPN# dan kemudian ke internet.# (Silakan merujuk ke manual OpenVPN untuk informasi lebih lanjut.)#redirect-gateway def1#redirect-gateway ipv6 #DIPERLUKAN untuk iOS 7 dan di atasnya . # dhcp-option DNS:Untuk menyetel alamat server nama domain primer.# Ulangi opsi ini untuk menyetel alamat server DNS sekunder.# DNS opsi dhcp DNS_IP_ADDRESS pull# Jika Anda ingin terhubung dengan alamat IPv6 Server, Anda harus menggunakan# "proto udp6" dalam mode UDP atau "proto tcp6-client" dalam mode TCPproto udpscript-security 2comp-lzoreneg-sec 0cipher AES-256-CBCauth SHA512auth-user -passclient-cert-not-required -----MULAI SERTIFIKAT-----[SERTIFIKAT ANDA AKAN DI SINI. TINGGALKAN SEMUA INI SEBAGAI DEFAULT]-----AKHIR SERTIFIKAT------pre>12. Simpan file konfigurasi dan tambahkan ke perangkat apa pun yang ingin Anda uji koneksi VPN-nya. Saya biasanya menguji koneksi dengan ponsel saya, karena Anda tidak dapat berada di jaringan yang sama dengan server VPN Anda. Anda HARUS menguji ini dari jaringan eksternal (ponsel/hotspot adalah pilihan yang bagus).

6. Konfigurasi dan Pengujian Klien Synology NAS OpenVPN

Sekarang kita telah mengonfigurasi semuanya, kita perlu menguji koneksi kita. Unduh klien OpenVPN di ponsel Anda atau di PC yang dapat Anda sambungkan ke jaringan lain. Ingat, Anda harus terhubung ke jaringan lain untuk menguji ini.

13. Unduh perangkat lunak klien OpenVPN untuk perangkat Anda di sini.

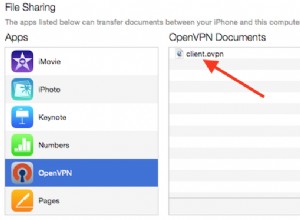

14. Pilih tombol tambah di bagian bawah lalu pilih File . Anda sekarang akan diminta untuk menelusuri .ovpn file yang kita buat tadi. Unggah file, lalu login dengan nama pengguna dan kata sandi DSM Anda.

15. Anda seharusnya dapat terhubung ke VPN Anda sekarang.

16. Saya akan menunjukkan dua contoh di bawah ini. Pertama, saya terhubung ke Server VPN saya menggunakan koneksi terowongan terpisah. Anda dapat melihat bahwa alamat IP eksternal saya adalah jaringan seluler saya (karena saya mengakses halaman web eksternal).

17. Dalam tangkapan layar ini, saya terhubung ke Server VPN saya menggunakan koneksi full-tunnel saya. Alamat IP eksternal saya adalah ISP saya, karena semua lalu lintas dialihkan melalui jaringan rumah saya.

Keduanya, koneksi VPN terowongan terpisah dan terowongan penuh memungkinkan Anda mengakses sumber daya lokal, tetapi koneksi VPN terowongan penuh harus digunakan jika Anda mencoba mengamankan lalu lintas jaringan (seperti saat Anda menggunakan Wi-Fi publik) .

7. Konfigurasi Rute Statis – Synology NAS OpenVPN Setup

Langkah ini tidak diperlukan kecuali Anda perlu mengakses perangkat VPN dari jaringan rumah Anda.

Jaringan rumah dan jaringan VPN Anda akan berada di subnet yang berbeda yang berarti bahwa perangkat lokal Anda hanya dapat berbicara dengan mesin di subnetnya (jaringan VPN akan melihat keduanya). Agar jaringan lokal Anda berbicara dengan jaringan VPN Anda (dalam kasus saya, 192.168.1.X dan 10.5.0.X), rute statis perlu dikonfigurasi di router Anda. Saya tidak dapat membahas langkah-langkah pengaturan untuk ini karena setiap router berbeda, tetapi di bawah ini adalah tangkapan layar dari rute statis yang saya konfigurasikan. Alamat IP Gerbang akan menjadi alamat IP NAS Synology Anda (karena di situlah VPN Anda berjalan). Subnet 10.5.0.0/24 adalah tempat Anda harus memasukkan rentang IP yang Anda gunakan (sebagaimana didefinisikan dalam pengaturan OpenVPN).

8. Synology NAS OpenVPN Setup – Kesimpulan

Ini adalah tutorial panjang yang melalui banyak langkah. Mengonfigurasi Server VPN Synology memungkinkan Anda terhubung dengan aman ke jaringan rumah Anda untuk mengakses NAS dan sumber daya lokal Anda. Ini juga sepenuhnya mengabaikan kebutuhan akan QuickConnect atau memaparkan NAS Anda ke internet (yang merupakan risiko keamanan). Sebagai manfaat tambahan, koneksi VPN terowongan penuh juga akan mengamankan koneksi Anda saat menggunakan perangkat Wi-Fi publik!

Ada satu hal yang ingin saya sebutkan sehubungan dengan keamanan VPN ini. Synology melakukan pekerjaan yang sangat buruk dengan membiarkan pengguna mengonfigurasi ini seaman mungkin. Dengan cara ini dikonfigurasi, secara teknis , Anda terkena serangan man-in-the-middle. Ada banyak hal yang harus terjadi agar Anda terkena serangan jenis itu, tetapi saya ingin menyebutkan bahwa itu adalah kekhawatiran yang valid. Jika keamanan lengkap menjadi perhatian utama Anda, saya akan mempertimbangkan untuk mengimplementasikan OpenVPN pada Raspberry Pi atau router Anda (jika berlaku). Perangkat yang menjalankan OpenVPN tidak terlalu penting, hanya perlu dapat dengan mudah mengonfigurasi sertifikat server/klien.

Jika Anda memiliki pertanyaan, silakan tinggalkan di komentar! Jika Anda menyukai kontennya, silakan bagikan!

Mengapa Perusahaan Beralih ke VPN Selama Wabah CoronaVirus Membuat Sertifikat dan Kunci untuk Server OpenVPN AndaOpenVPN

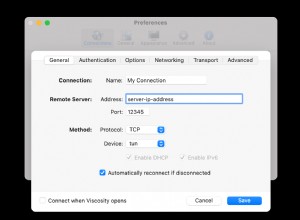

Menyiapkan server Kebingungan dengan Obfsproxy dan Viskositas

Cara Mengatur dan Mengonfigurasi Server OpenVPN di Ubuntu 22.04

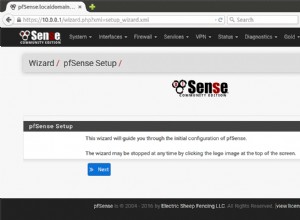

Menyiapkan server OpenVPN dengan pfSense dan Viskositas