Panduan ini akan memandu Anda melalui langkah-langkah yang terlibat dalam menyiapkan server OpenVPN pada host Sophos UTM yang memungkinkan Anda mengakses jaringan rumah/kantor Anda dengan aman dari lokasi yang jauh dan secara opsional mengirim semua lalu lintas jaringan Anda melaluinya sehingga Anda dapat mengakses internet dengan aman juga.

Sebelum menggunakan panduan ini, kami sangat menyarankan Anda membaca artikel Pengantar Menjalankan Server OpenVPN kami.

Persiapan

Untuk panduan ini, kami berasumsi:

- Anda telah menginstal versi terbaru Sophos UTM (9.5 pada saat penulisan)

- Sophos UTM telah disiapkan dengan setidaknya antarmuka WAN dan antarmuka LAN

- Anda terhubung dengan perangkat klien Anda ke server Sophos UTM melalui antarmuka LAN selama panduan ini

- Instalasi Sophos UTM ini adalah instalasi baru

- Anda sudah memiliki salinan Viskositas yang terinstal di perangkat klien Anda

Jika Anda perlu mengunduh dan menginstal salinan Sophos UTM, informasinya dapat ditemukan di https://www.sophos.com/en-us/support/utm-downloads.aspx. Kami tidak akan membahas detail penyiapan instans Sophos UTM, banyak panduan dapat ditemukan secara online. Jika Anda menjalankan versi Sophos UTM yang berbeda, kemungkinan besar banyak atau bahkan semua langkah yang diuraikan dalam panduan ini akan tetap berlaku. Jika Anda ingin menyiapkan server OpenVPN pada sistem operasi yang berbeda, silakan lihat panduan kami yang lain.

Perangkat klien Anda harus terhubung ke server Sophos UTM melalui antarmuka LAN. Ini diperlukan agar Anda dapat mengakses portal WebAdmin untuk mengatur konfigurasi Sophos UTM. Spesifik tentang bagaimana Anda dapat mencapai ini tergantung pada konfigurasi jaringan khusus Anda.

Jika Anda belum memiliki salinan Viscosity yang sudah terinstal di mesin klien Anda, silakan lihat panduan penyiapan ini untuk menginstal Viscosity (Mac | Windows).

Dukungan

Sayangnya kami tidak dapat memberikan dukungan langsung apa pun untuk menyiapkan server OpenVPN Anda sendiri. Kami memberikan panduan ini sebagai rasa hormat untuk membantu Anda memulai, dan memaksimalkan, salinan Viskositas Anda. Kami telah menguji secara menyeluruh langkah-langkah dalam panduan ini untuk memastikan bahwa, jika Anda mengikuti petunjuk yang dirinci di bawah ini, Anda seharusnya sudah siap untuk menikmati manfaat menjalankan server OpenVPN Anda sendiri.

Sophos menawarkan dukungan teknis untuk UTM di https://secure2.sophos.com/en-us/support.aspx

Memulai

Pertama, Anda harus masuk ke portal WebAdmin dari perangkat klien Anda yang terhubung ke antarmuka LAN server Sophos UTM. Buka browser di klien Anda dan navigasikan ke alamat IP antarmuka LAN server Sophos UTM Anda (seperti https://10.0.0.1:4444 atau https://192.168.0.1:4444 ). Anda harus login. Kata sandi untuk pengguna admin seharusnya sudah dikonfigurasi saat Anda menyiapkan instans Sophos UTM.

Buat Pengguna

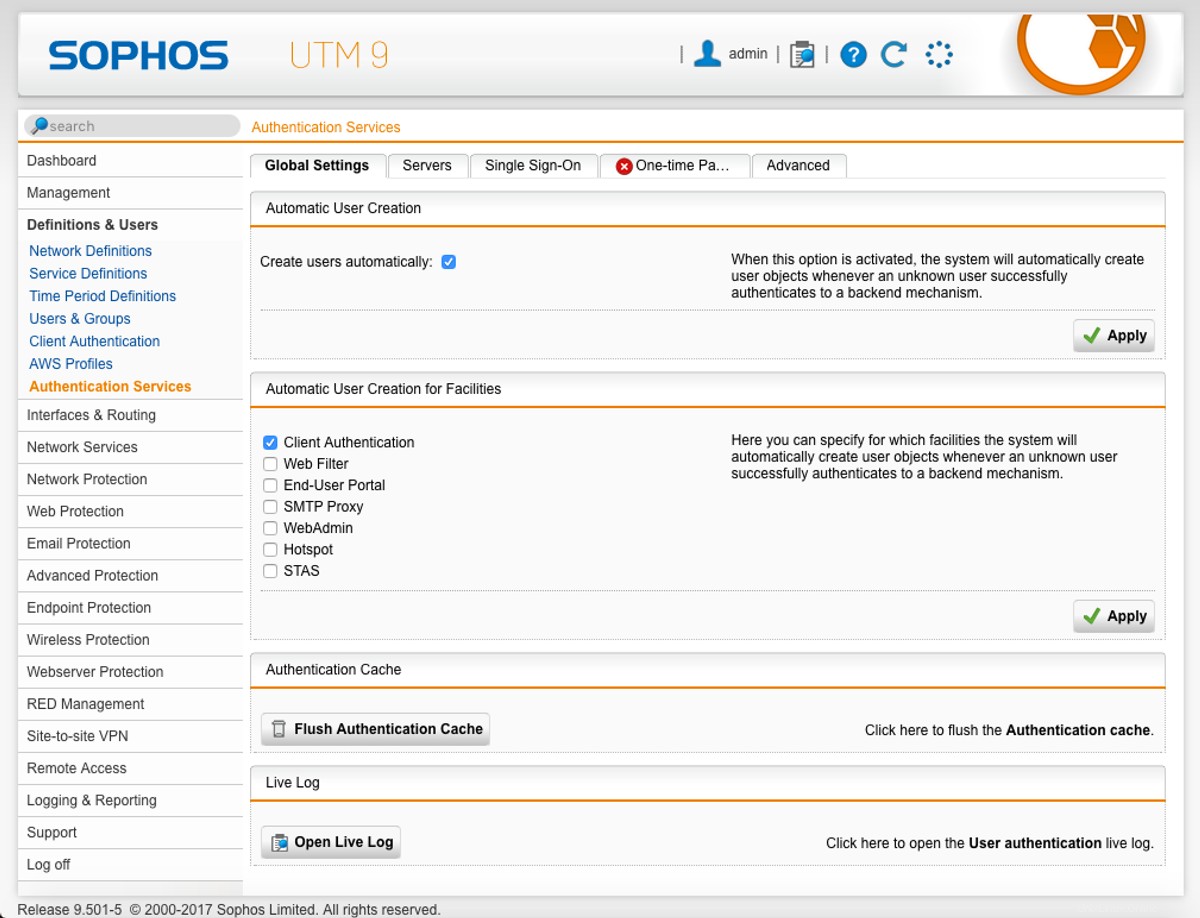

Layanan Otentikasi

Jika Anda menggunakan sistem autentikasi pengguna, seperti LDAP, Anda perlu menambahkan pengaturan tersebut untuk mengautentikasi pengguna Anda.

- Di bilah sisi, klik

Definitions & Users>Authentication Services. - Dalam Pembuatan Pengguna Otomatis bagian Setelan Global tab, centang Buat pengguna secara otomatis kotak centang.

- Klik

Applyuntuk menyimpan perubahan ini. - Dalam Pembuatan Pengguna Otomatis untuk Fasilitas di bawah, periksa Otentikasi Klien pilihan.

- Klik

Applyuntuk menyimpan perubahan ini.

- Klik Server tab dan kemudian klik pada

New Authentication Server...tombol. - Masukkan detail sistem otentikasi pengguna Anda dan klik

Savesetelah selesai.

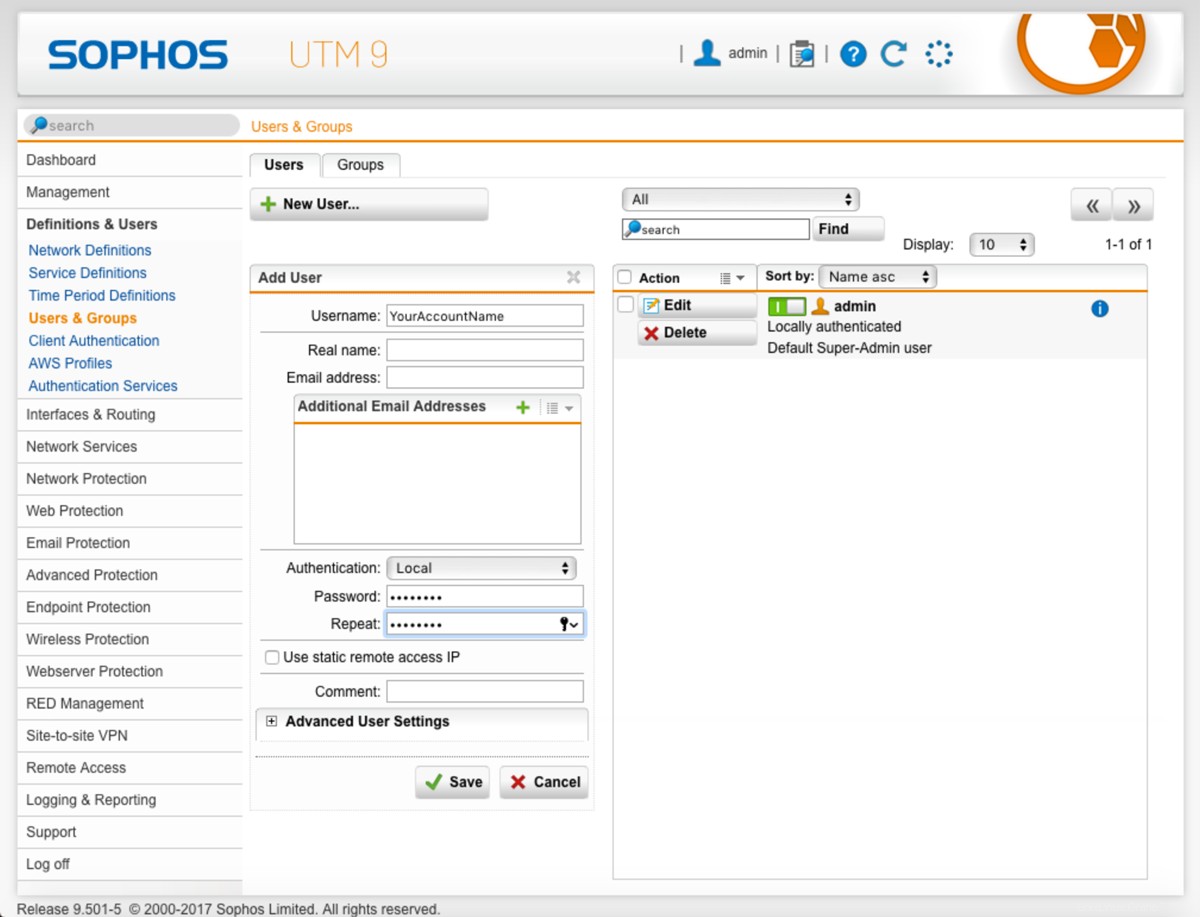

Otentikasi Pengguna Lokal

Jika Anda tidak menggunakan sistem otentikasi, Anda perlu membuat akun pengguna lokal untuk setiap pengguna sehingga mereka dapat mengakses Portal Pengguna dan terhubung ke VPN.

- Di bilah sisi, klik

Definitions & Users>Users & Groups. - Di Pengguna tab, klik

+ New User.... - Isikan detail pengguna, termasuk Nama Pengguna. Setel Otentikasi ke

Localdan berikan kata sandi. - Tinggalkan Gunakan IP akses jarak jauh statis tidak dicentang.

- Setelah selesai, klik

Save.

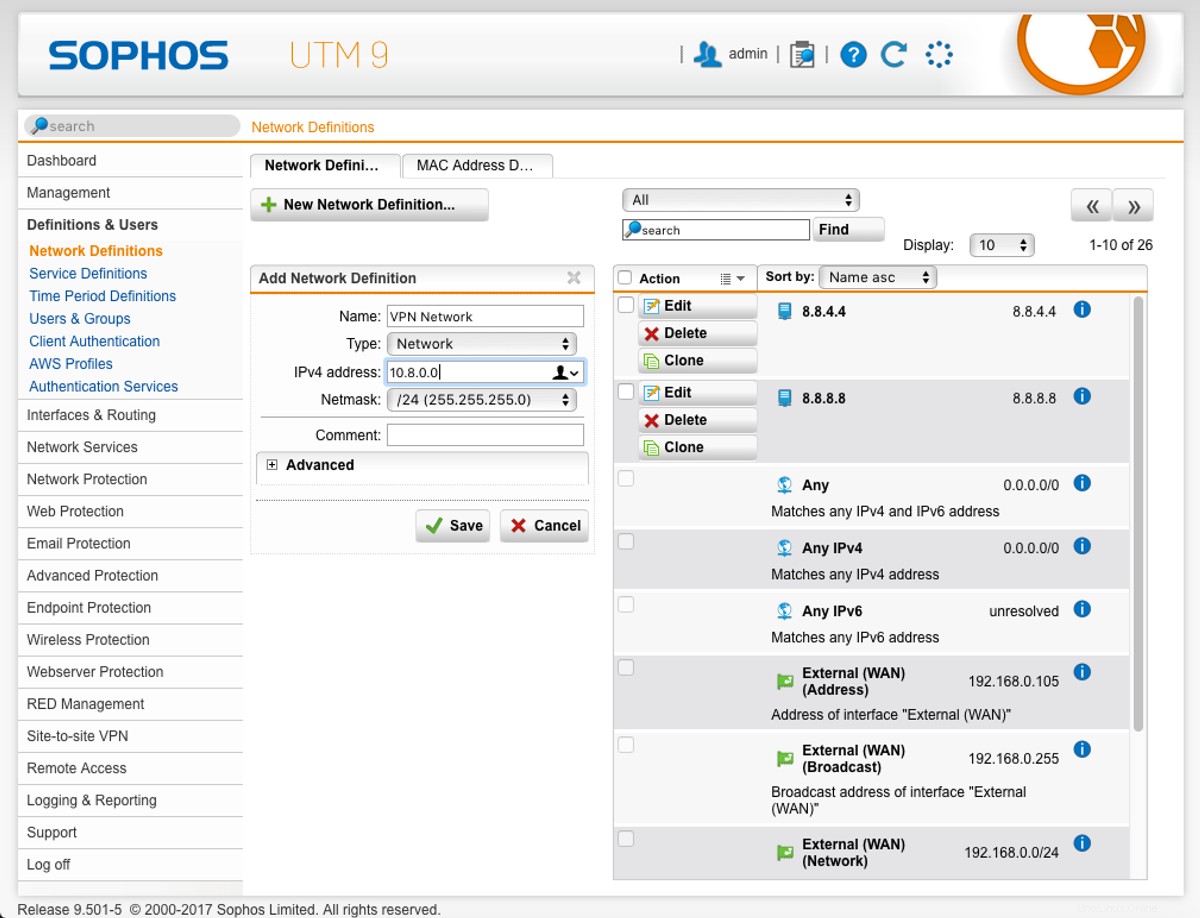

Akses Jaringan

Selanjutnya kita perlu mendefinisikan subnet VPN, sehingga pengguna dapat diberikan alamat IP:

- Masih dalam

Definitions & Userspada bilah sisi, klikNetwork Definitionssubbagian. - Dalam Definisi Jaringan tab, klik

+ New Network Definition.... - Beri nama jaringan, kami akan menggunakan "Jaringan VPN".

- Biarkan jenisnya sebagai

Networkdan atur alamat IPv4 ke 10.8.0.0. - Biarkan Netmask sebagai

/24 (255.255.255.0). - Setelah selesai, klik

Save.

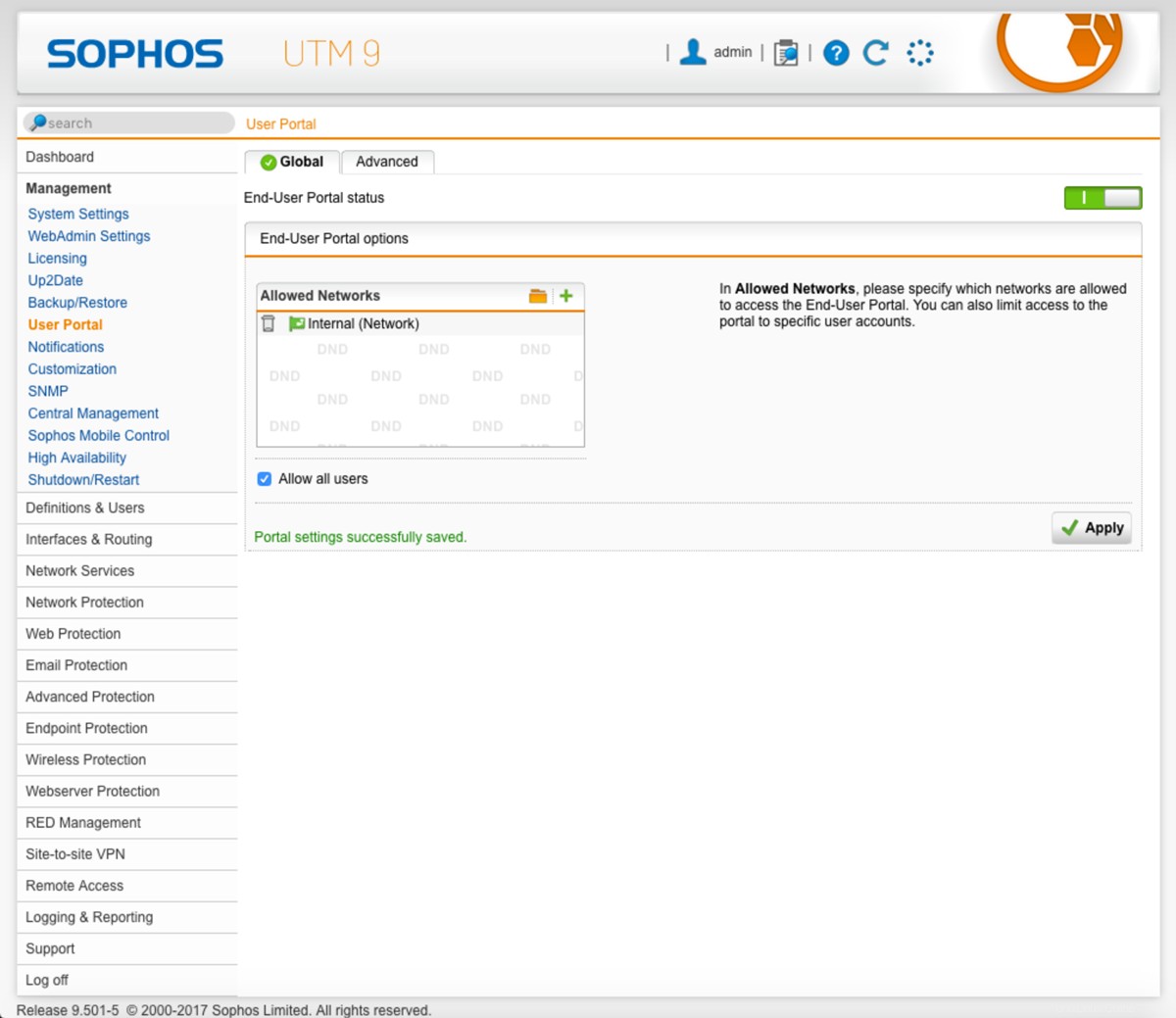

Untuk mengizinkan pengguna masuk ke Portal Pengguna:

- Di bilah sisi, klik

Management>User Portal. - Di Global tab, klik tombol daya abu-abu di kanan atas. Ini akan berubah menjadi kuning saat dimulai.

- Di Jaringan yang Diizinkan kotak, klik ikon folder.

- Dari bilah sisi, seret

Internal (Network)ke Jaringan yang Diizinkan kotak untuk memungkinkan pengguna terhubung ke Portal Pengguna melalui jaringan internal. - Klik

Applyuntuk menyimpan perubahan ini. Ikon daya selanjutnya akan berubah menjadi hijau.

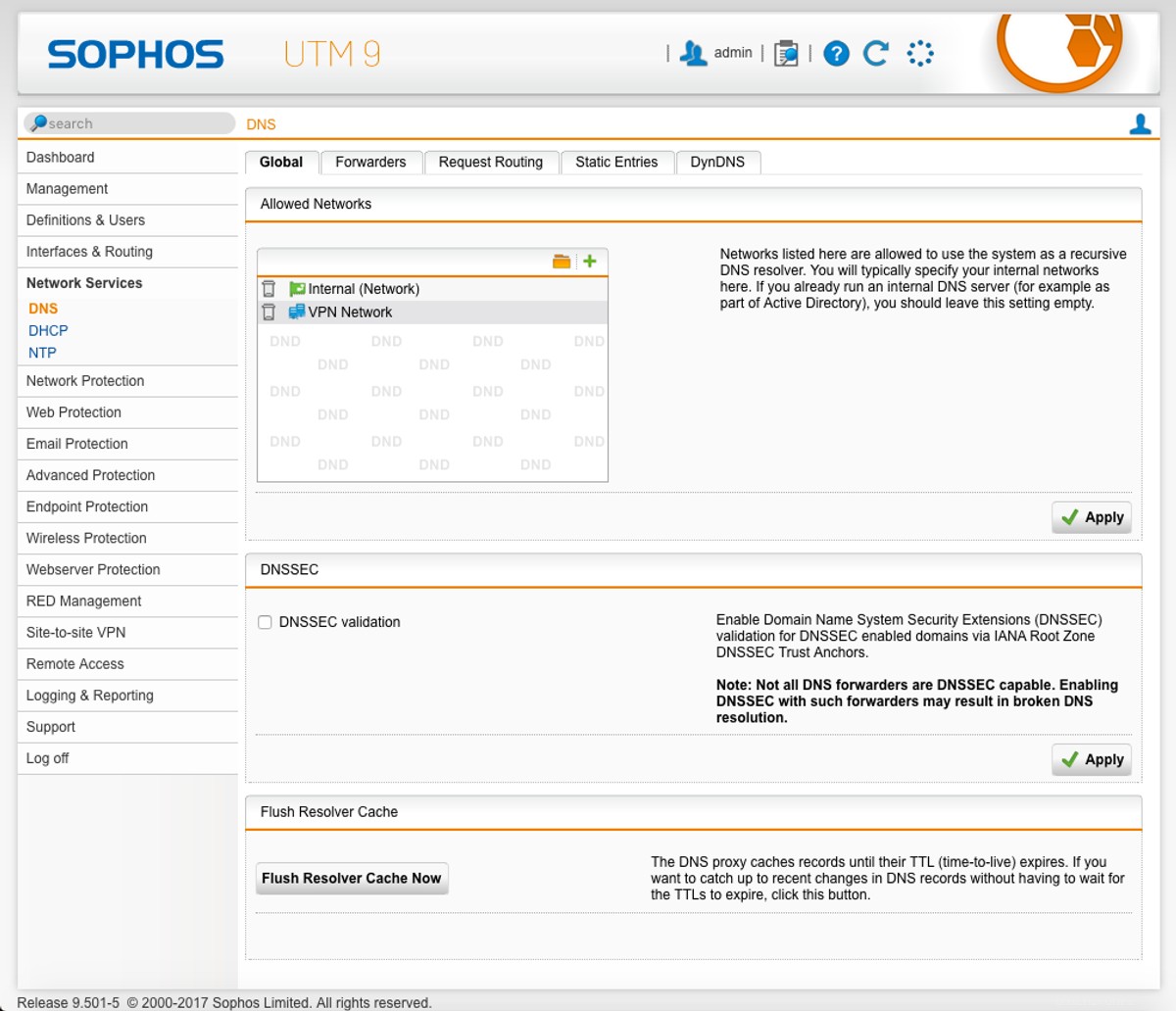

Server DNS

Untuk mengizinkan pengguna VPN meneruskan permintaan DNS mereka melalui VPN:

- Di bilah sisi, klik

Network Services>DNS. - Di Global tab, klik ikon folder di Jaringan yang Diizinkan kotak.

- Klik dan seret Jaringan VPN yang dibuat di atas ke Jaringan yang Diizinkan kotak.

- Klik

Applyuntuk menyimpan perubahan ini.

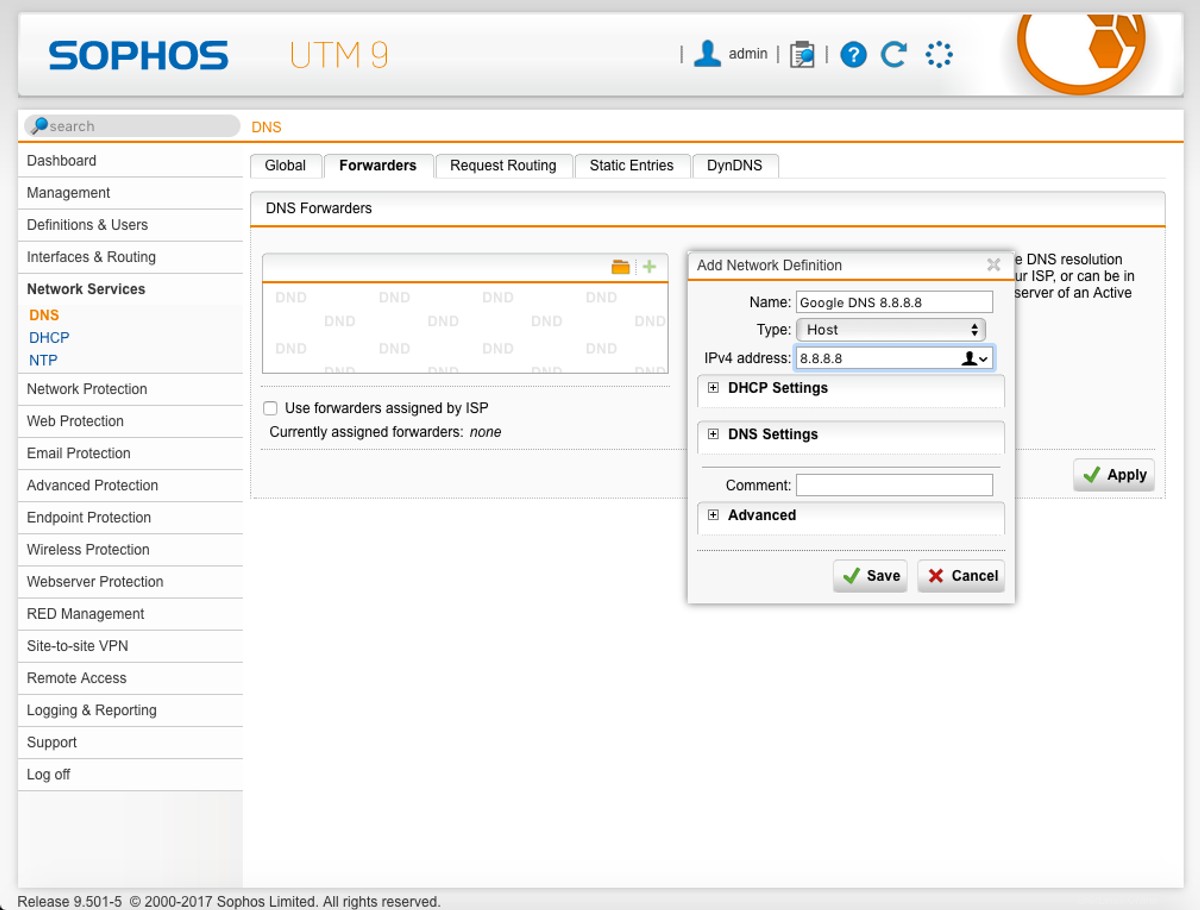

- Klik Penerus tab.

- Hapus pilihan Gunakan penerusan yang ditetapkan oleh ISP kotak centang.

- Di Penerus DNS kotak, klik pada

+ikon untuk menambahkan definisi jaringan. - Beri nama jaringan. Kami akan menggunakan server DNS Google, tetapi Anda bebas menggunakan server DNS lain.

- Biarkan jenisnya sebagai

Host. - Setel alamat IPv4 ke server DNS pilihan Anda, 8.8.8.8 dalam contoh kami menggunakan Google.

- Klik

Saveuntuk menambahkan server DNS.

- Jika Anda menginginkan lebih dari satu server DNS, tambahkan sekarang, ulangi langkah-langkah di atas.

- Setelah selesai, klik

Applyuntuk menyimpan perubahan.

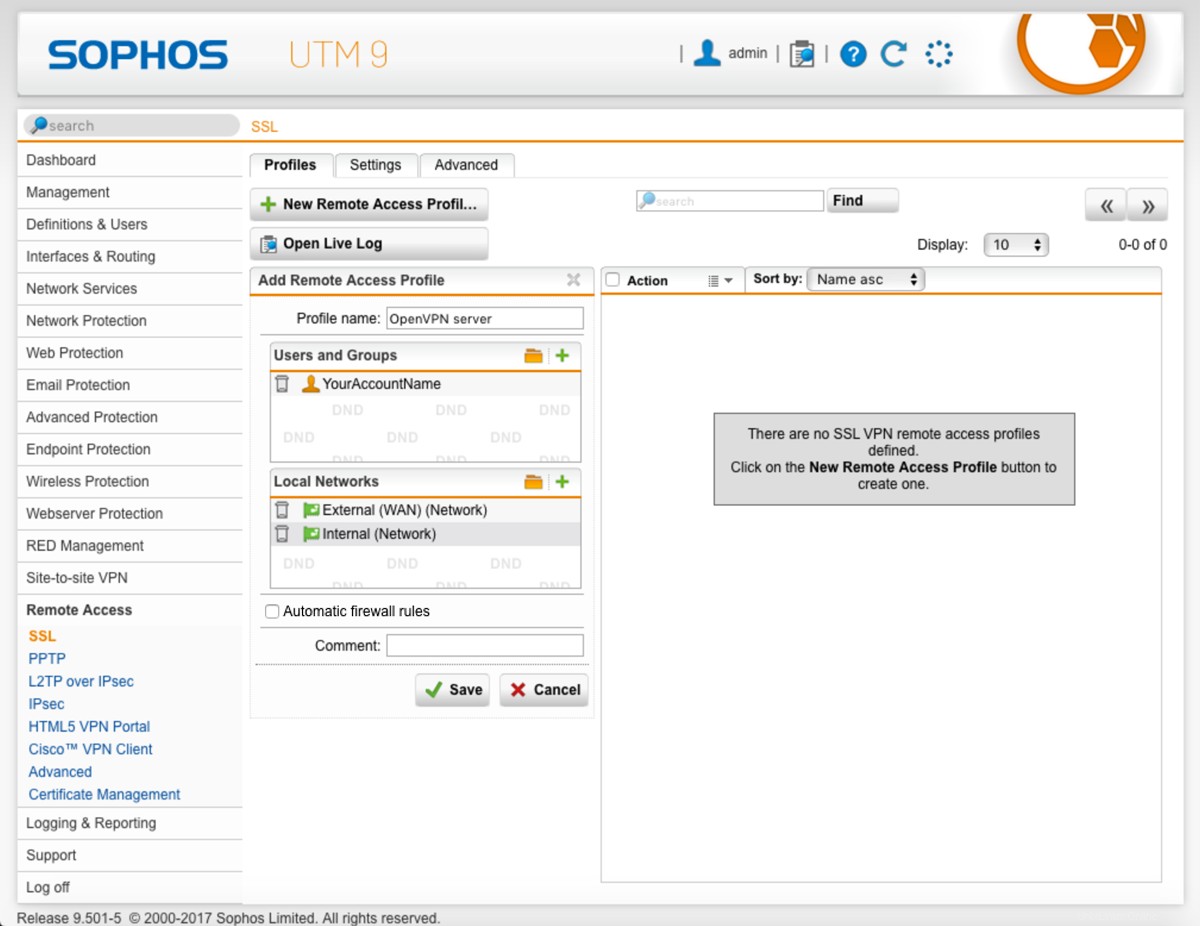

Setelan SSL

Untuk mengkonfigurasi server OpenVPN:

- Di bilah sisi, klik

Remote Access>SSL. - Di Profil tab, klik

+ New Remote Access Profil.... - Masukkan nama di input nama Profil, kami akan memanggil server kami "server OpenVPN".

- Di Pengguna dan Grup kotak, klik ikon folder. Daftar pengguna dan grup yang tersedia akan muncul di bilah sisi. Klik dan seret pengguna yang dibuat di atas (atau pengguna layanan autentikasi, yaitu Pengguna LDAP) ke dalam Pengguna dan Grup kotak.

- Di Jaringan Lokal kotak, klik ikon folder. Daftar jaringan lokal akan muncul di bilah sisi. Seret jaringan apa pun yang seharusnya dapat dijangkau oleh pengguna ke Jaringan Lokal kotak. Untuk mengizinkan pengguna mengakses jaringan lokal, seret

Internal (Network). Untuk mengizinkan pengguna mengakses internet melalui server Sophos UTM, seretExternal (WAN) (Network). - Hapus centang pada Aturan firewall otomatis pilihan, kami akan menetapkan aturan firewall sendiri.

- Klik

Save.

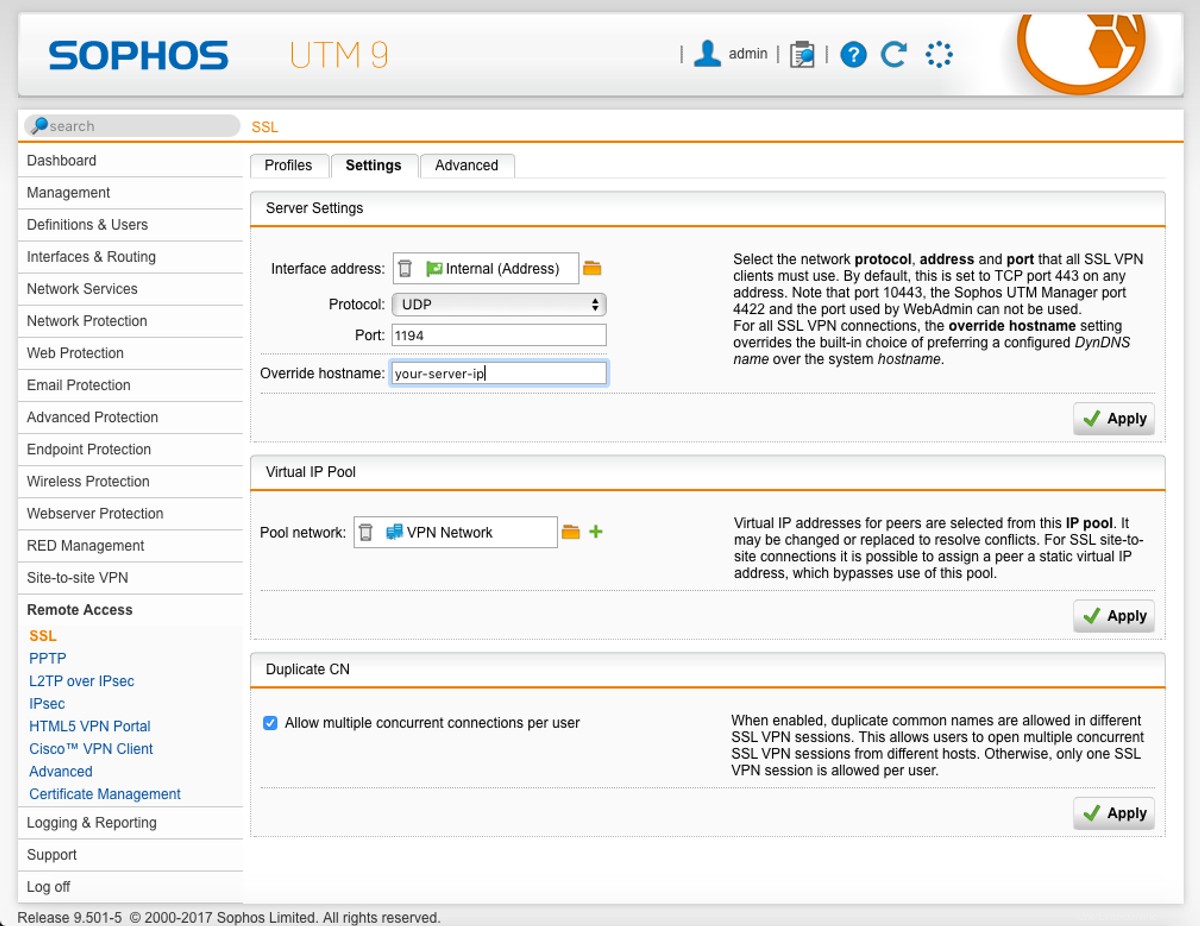

Selanjutnya klik Setelan tab di atas:

- Di Alamat antarmuka masukan, klik ikon tempat sampah untuk menghapus nilai saat ini.

- Klik ikon folder untuk menampilkan daftar jaringan yang tersedia. Seret jaringan apa pun yang diizinkan untuk dihubungkan oleh klien ke dalam kotak input. Dalam kasus kami, kami akan menyeret

Internal (Address). - Setel Protokol ke

UDP. - Setel Port hingga 1194.

- Di bagian Ganti nama host masukan, masukkan alamat jaringan lokal server Sophos UTM, 10.0.0.1 dalam contoh kita.

- Klik

Applyuntuk menyimpan perubahan ini. - Di Kolam IP Virtual bagian, klik ikon folder jaringan Pool.

- Seret di Jaringan VPN yang kita buat sebelumnya.

- Klik

Applyuntuk menyimpan perubahan ini.

Jika Anda ingin mengizinkan pengguna untuk memelihara koneksi simultan ke server OpenVPN, biarkan Izinkan beberapa koneksi bersamaan per pengguna pilihan yang dipilih. Jika tidak, batalkan pilihan dan klik Apply untuk menyimpan perubahan itu.

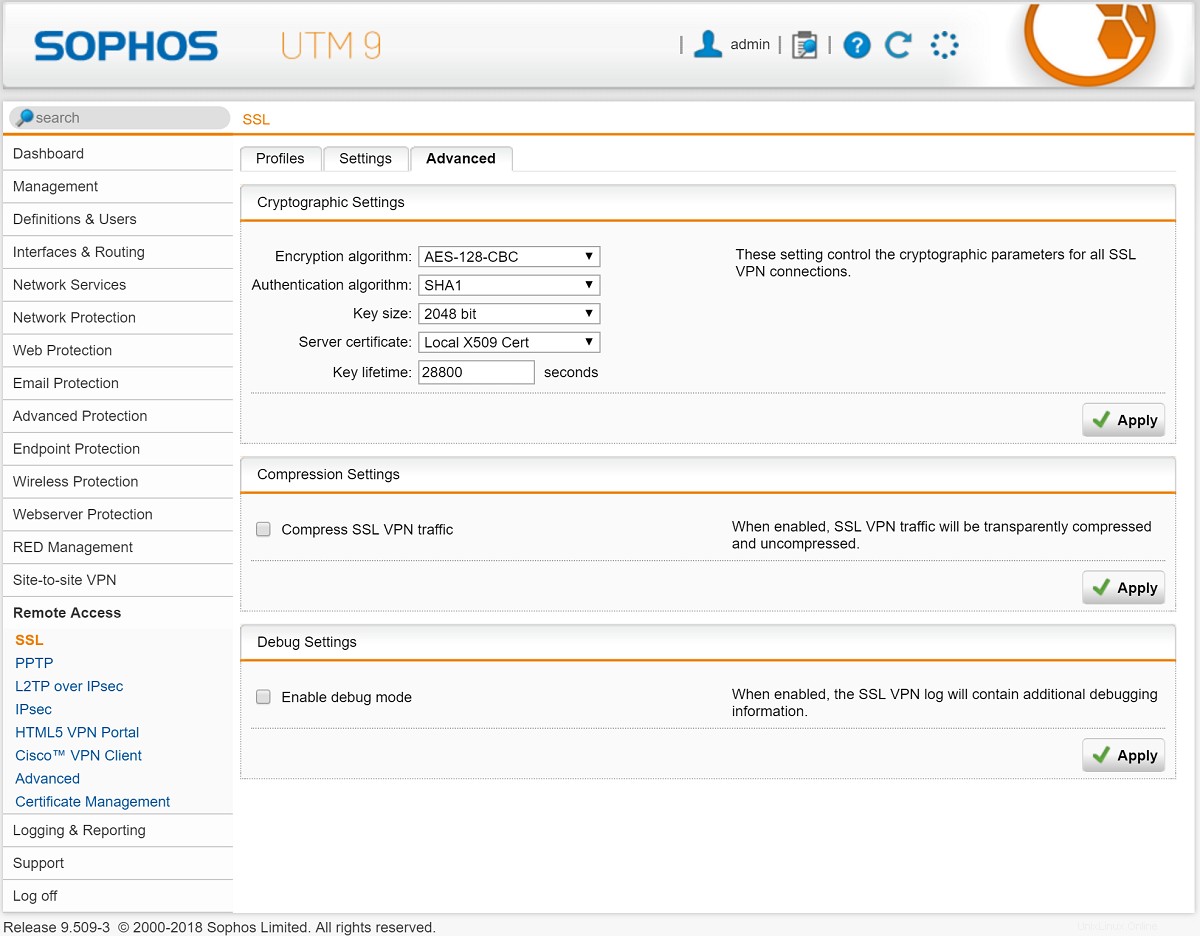

Sekarang klik tombol Lanjutan tab di atas:

- Ubah Algoritme enkripsi ke

AES-256-CBC. - Keluar dari Algoritme otentikasi sebagai

SAH1. - Biarkan Ukuran kunci sebagai

2048 bit. - Jika Anda memiliki sertifikat SSL lokal untuk mengidentifikasi server ke klien, pilih di Sertifikat server tarik turun.

- Tinggalkan Masa pakai kunci sebagai 28800.

- Klik

Applyuntuk menyimpan perubahan ini. - Di bawah Setelan Kompresi , hapus centang 'Kompres lalu lintas SSL VPN', lalu klik

Apply.

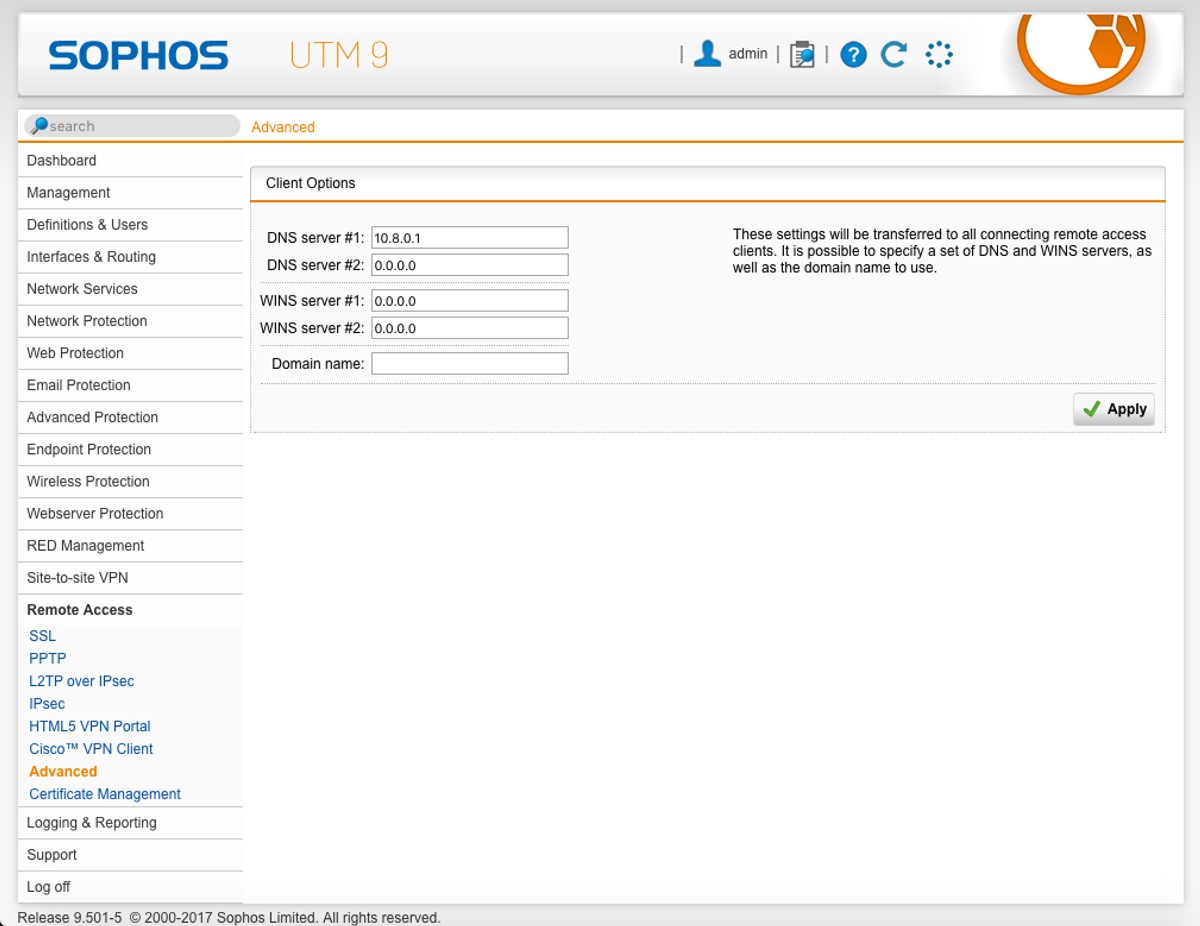

Untuk memastikan klien yang terhubung akan menggunakan server untuk resolusi DNS:

- Masih dalam

Remote Accessbagian bilah samping, klik tombolAdvancedsubbagian. - Setel server DNS #1 ke 10.8.0.1, yang akan menjadi alamat IP server OpenVPN.

- Klik

Applyketika selesai.

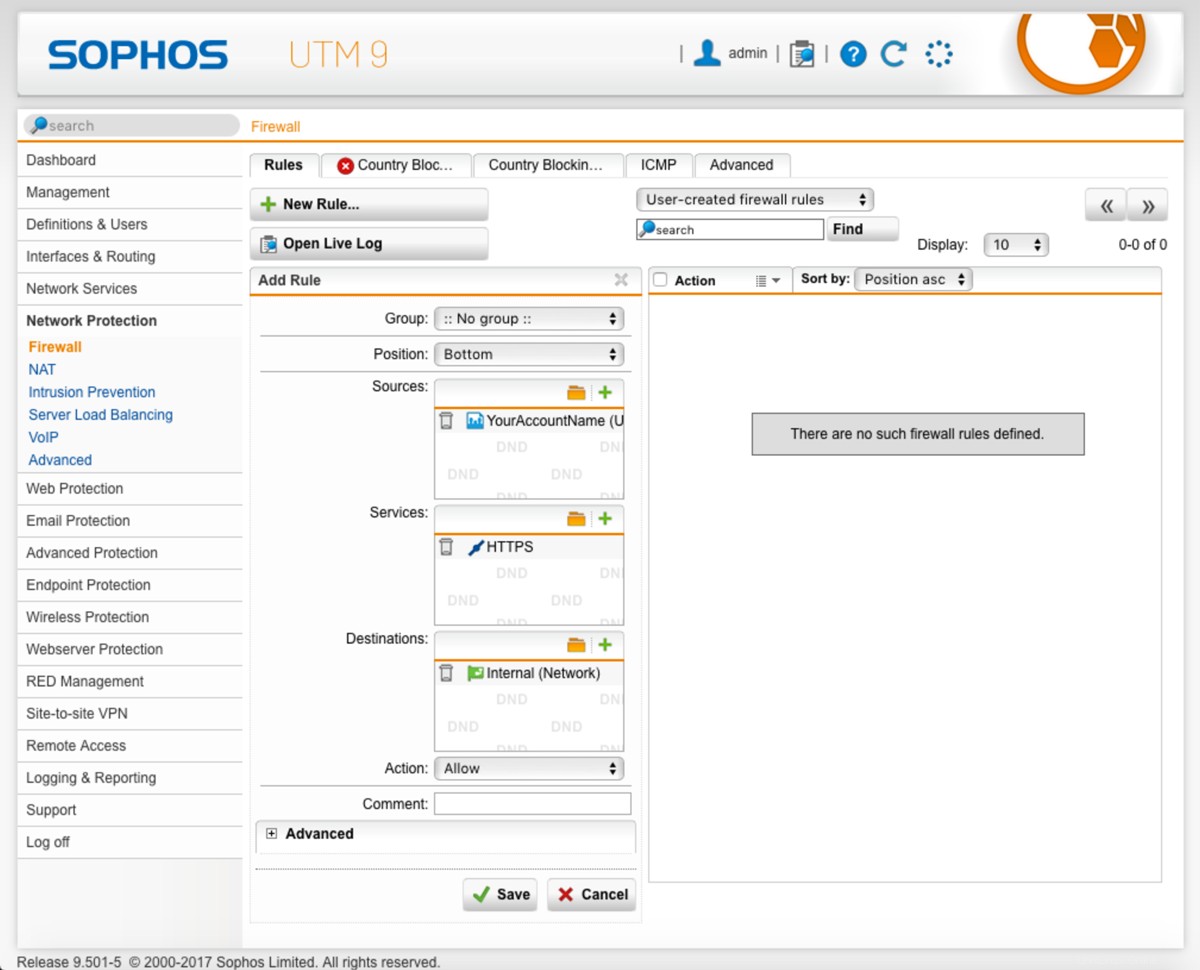

Aturan Firewall

Firewall perlu dikonfigurasi untuk mengizinkan lalu lintas VPN dan Portal Pengguna kami.

- Di bilah sisi, klik

Network Protection>Firewall. - Dalam Aturan tab, klik

+ New Rule.... - Di Sumber kotak, klik ikon folder.

- Seret dari bilah sisi semua pengguna yang kami buat sebelumnya yang kami inginkan untuk dapat mengakses Portal Pengguna.

- Klik ikon folder di Layanan kotak.

- Seret

HTTPSuntuk mengizinkan pengguna mengakses Portal Pengguna melalui HTTPS. - Klik ikon folder di Tujuan kotak.

- Seret ke

Internal (Network)untuk mengizinkan pengguna mengakses Portal Pengguna melalui jaringan lokal. - Tinggalkan Aksi sebagai

Allow. - Klik

Saveketika selesai.

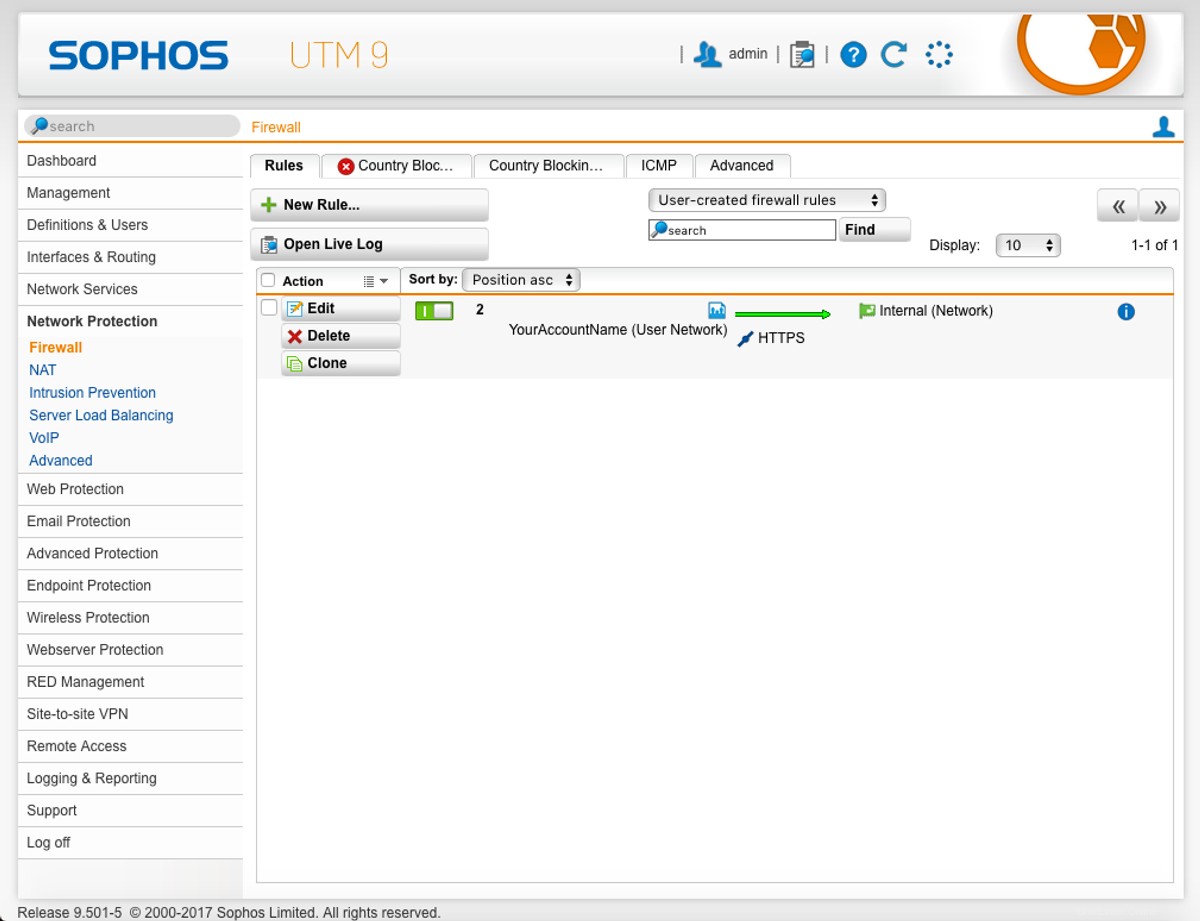

Sekarang aktifkan aturan ini dengan mengklik ikon sakelar daya abu-abu kecil di sebelah aturan baru kami. Seharusnya berubah menjadi hijau untuk menunjukkan aturan firewall sekarang diterapkan.

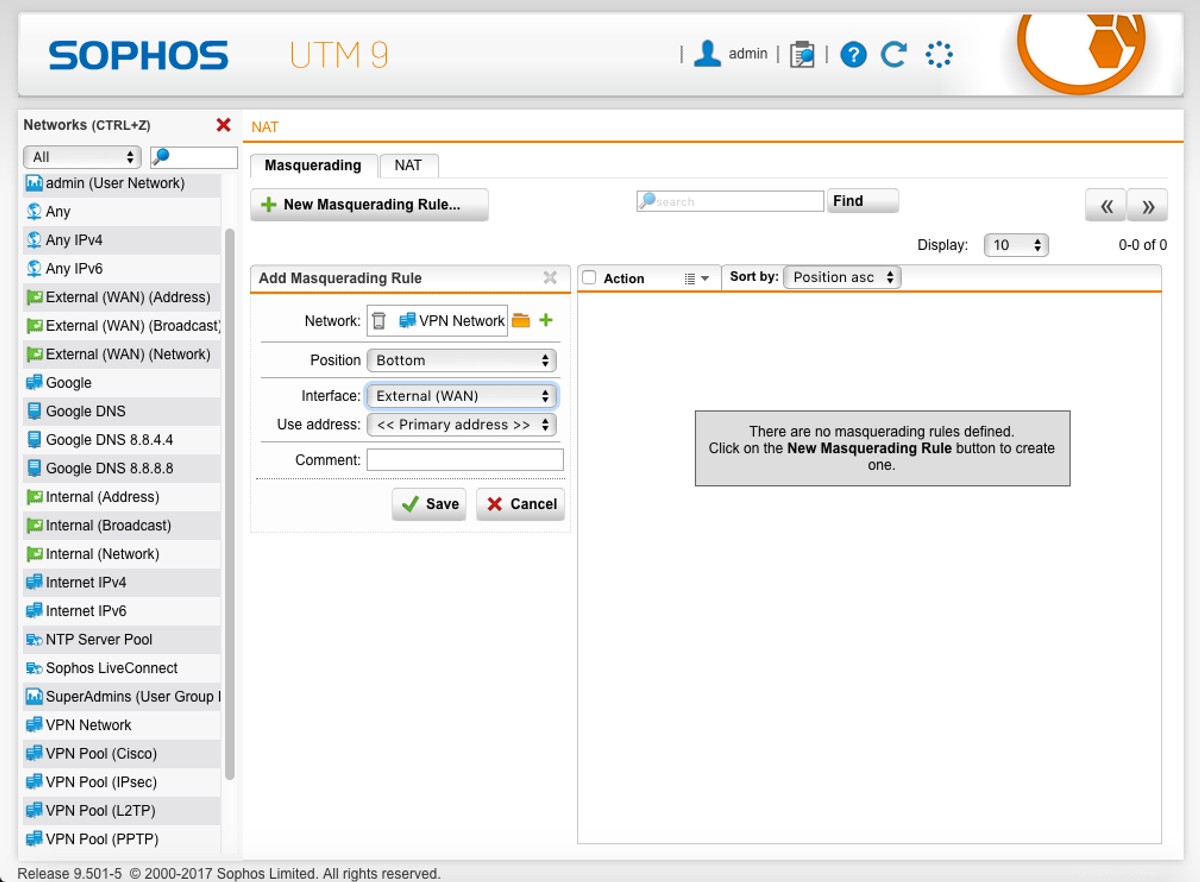

Selanjutnya kita perlu membuat aturan penyamaran, sehingga kita dapat melewatkan lalu lintas melalui VPN dan keluar ke antarmuka jaringan eksternal.

- Masih dalam

Network Protectionbagian bilah samping, klikNATsubbagian. - Dalam Menyamar tab, klik

+ New Masquerading Rule.... - Klik ikon folder di sebelah masukan Jaringan.

- Klik dan seret di Jaringan VPN yang kita buat sebelumnya.

- Ubah input Antarmuka menjadi

External (WAN). - Biarkan input Gunakan alamat sebagai

<< Primary address >>. - Setelah selesai, klik

Saveuntuk membuat aturan.

- Untuk mengaktifkan aturan, klik tombol berwarna abu-abu di sebelah aturan sehingga berubah menjadi hijau.

Konfigurasi Klien

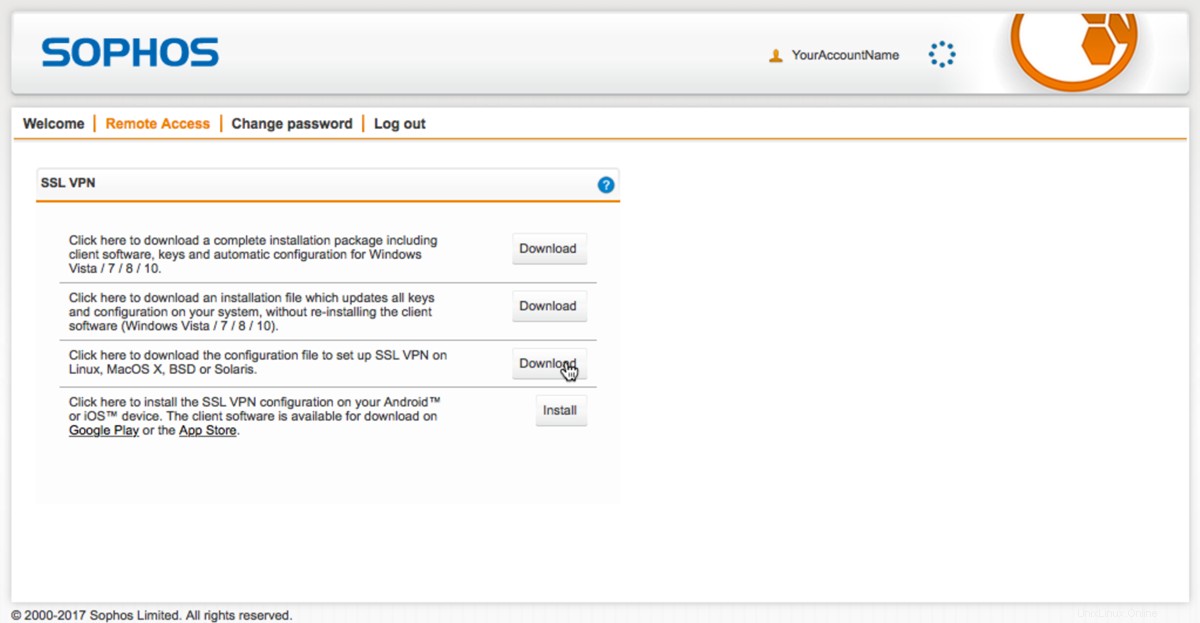

Untuk terhubung ke server OpenVPN kami, kami perlu mengunduh konfigurasi klien untuk pengguna kami. Di mesin klien:

- Buka browser dan navigasikan ke

https://your-server-ip. - Masukkan Nama Pengguna dan Kata Sandi untuk pengguna dan masuk.

- Klik Akses Jarak Jauh tab.

- Klik pada

Downloadtombol di samping "Klik di sini untuk mengunduh file konfigurasi untuk menyiapkan SSL VPN di Linux, MacOS X, BSD, atau Solaris". - Seharusnya mendownload file bernama "[email protected]".

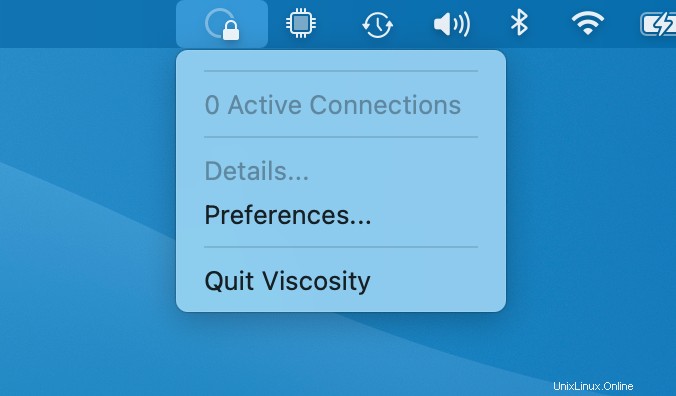

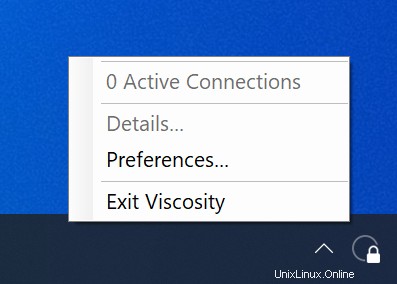

Menyiapkan Viskositas

Jika Anda belum menjalankan Viskositas, mulai Viskositas sekarang. Dalam versi Mac Anda akan melihat ikon Viskositas muncul di bilah menu. Dalam versi Windows Anda akan melihat ikon Viskositas muncul di baki sistem.

Klik ikon Viskositas di bilah menu (Windows :system tray) dan pilih 'Preferences...':

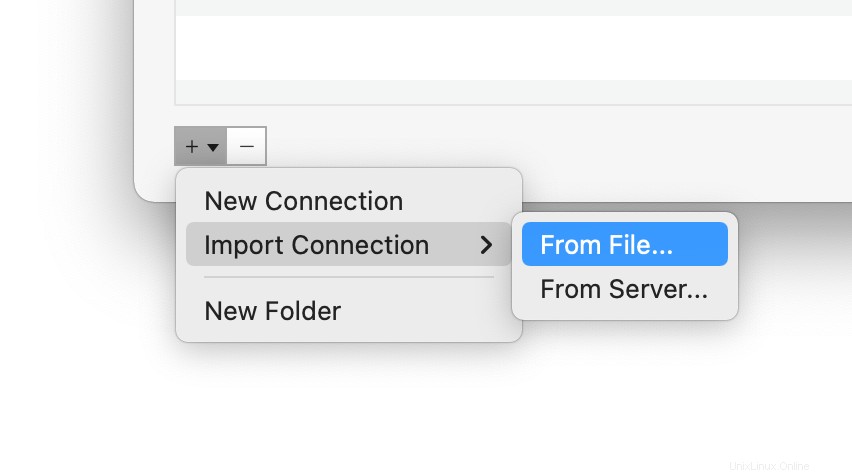

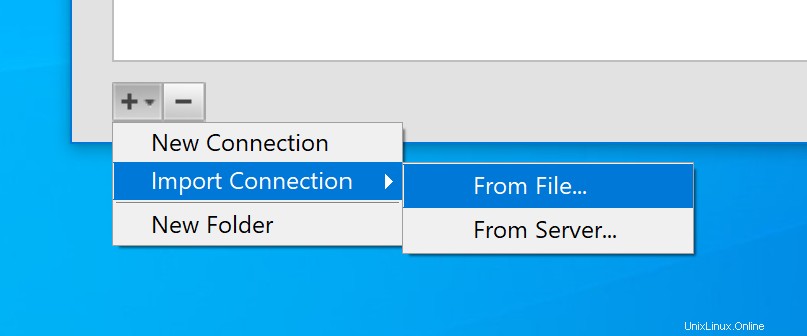

Ini menunjukkan kepada Anda daftar koneksi VPN yang tersedia. Kami berasumsi Anda baru saja menginstal Viscosity, jadi daftar ini kosong. Klik tombol '+' dan pilih Import Connection> From File... :

Navigasikan ke lokasi file "[dilindungi email]" dan buka. Anda akan melihat pesan pop up untuk menunjukkan bahwa koneksi telah diimpor.

(Opsional) Mengizinkan Akses ke Internet

Secara default, koneksi VPN akan memungkinkan akses ke server file dan komputer lain di jaringan rumah/kantor (LAN). Namun jika Anda juga ingin agar semua lalu lintas internet dikirim melalui koneksi VPN, Anda perlu melakukan pengeditan terakhir pada koneksi:

- Klik dua kali pada koneksi Anda di jendela Preferensi Viskositas untuk membuka editor koneksi

- Klik Jaringan tab.

- Klik tarik-turun "Semua Lalu Lintas" dan pilih opsi "Kirim semua lalu lintas melalui koneksi VPN". Tidak perlu memasukkan Gerbang Default.

- Klik tombol

Savetombol.

Menghubungkan dan Menggunakan Koneksi VPN Anda

Anda sekarang siap untuk terhubung. Klik ikon Viskositas di bilah menu macOS atau baki sistem Windows untuk membuka Menu Viskositas, pilih koneksi yang Anda impor, dan Viskositas akan terhubung.

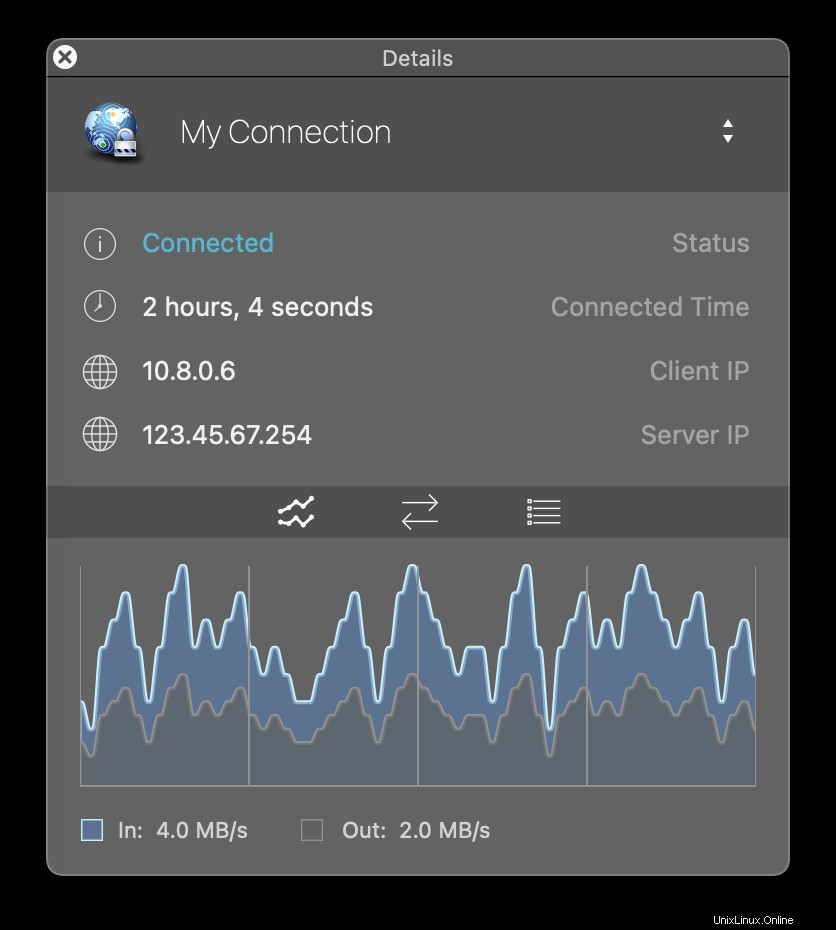

Untuk memeriksa apakah VPN aktif dan berjalan, Anda dapat membuka jendela Detail dari Menu Viskositas. Ini akan memungkinkan Anda untuk melihat detail koneksi, lalu lintas, dan log OpenVPN.

Itu saja, Anda telah menyiapkan server OpenVPN Anda sendiri. Selamat, Anda sekarang bebas menikmati keuntungan mengoperasikan server OpenVPN Anda sendiri!