Server yang terhubung ke Internet terkena aliran serangan dan pemindaian yang konstan sepanjang hari. Meskipun firewall dan pembaruan sistem reguler adalah pertahanan pertama yang baik untuk menjaga keamanan sistem, Anda juga harus secara teratur memeriksa bahwa tidak ada penyerang yang menyusup. Alat yang dijelaskan dalam tutorial ini dibuat untuk pengujian ini, memindai malware, virus, dan rootkit. Mereka harus dijalankan secara teratur, misalnya setiap malam, dan mengirimkan laporan kepada Anda melalui email. Anda juga dapat menggunakan Chkrootkit, Rkhunter, dan ISPProtect untuk memindai sistem saat Anda melihat aktivitas mencurigakan, seperti beban tinggi, proses mencurigakan, atau saat server tiba-tiba mulai mengirim malware.

Semua pemindai ini harus dijalankan sebagai pengguna root. Masuk sebagai root sebelum menjalankannya. Di Ubuntu, gunakan:

sudo -s

untuk menjadi pengguna root.

chkrootkit - Pemindai Rootkit Linux

Chkrootkit adalah pemindai rootkit klasik. Ini memeriksa server Anda untuk proses rootkit yang mencurigakan dan memeriksa daftar file rootkit yang diketahui.

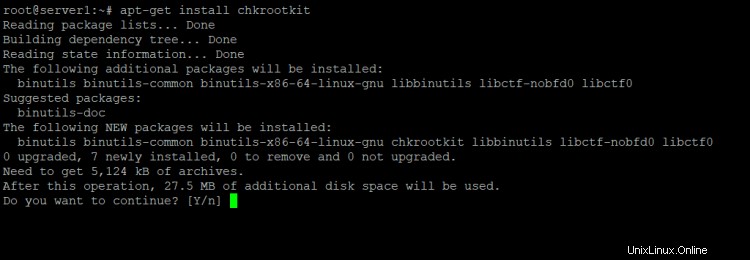

Instal paket yang disertakan dengan distribusi Anda (di Debian dan Ubuntu Anda akan menjalankan

apt-get install chkrootkit

), atau unduh sumber dari www.chkrootkit.org dan instal secara manual:

wget --passive-ftp ftp://ftp.pangeia.com.br/pub/seg/pac/chkrootkit.tar.gz

tar xvfz chkrootkit.tar.gz

cd chkrootkit-*/

make sense

Setelah itu, Anda dapat memindahkan direktori chkrootkit ke tempat lain, mis. ke /usr/local/chkrootkit:

cd ..

mv chkrootkit-<version>/ /usr/local/chkrootkit

dan buat symlink untuk akses mudah:

ln -s /usr/local/chkrootkit/chkrootkit /usr/local/bin/chkrootkit

Untuk memeriksa server Anda dengan chkrootkit, jalankan perintah:

chkrootkit

Laporan positif palsu yang umum adalah:

Checking `bindshell'... INFECTED (PORTS: 465)

Jangan khawatir ketika Anda mendapatkan pesan ini di server email, ini adalah port SMTPS (Secure SMTP) dari sistem email Anda dan positif palsu yang terkenal.

Anda bahkan dapat menjalankan chkrootkit dengan tugas cron dan mengirimkan hasilnya ke email Anda. Pertama, cari tahu jalur tempat chkrootkit diinstal di server Anda dengan:

which chkrootkit

Contoh:

[email protected]:/tmp/chkrootkit-0.52# which chkrootkit

/usr/sbin/chkrootkit

Chkrootkit diinstal di path /usr/sbin/chkrootkit, kita membutuhkan path ini di cron line di bawah ini:

Jalankan:

crontab -e

Untuk membuat tugas cron seperti ini:

0 3 * * * /usr/sbin/chkrootkit 2>&1 | mail -s "chkrootkit output of my server" [email protected])

Itu akan menjalankan chkrootkit setiap malam pukul 3:00. Ganti jalur ke chkrootkit dengan jalur yang Anda terima dari perintah di atas dan tukar alamat email dengan alamat Anda yang sebenarnya.

Lynis - Alat Audit Keamanan Universal dan Pemindai Rootkit

Lynis (sebelumnya rkhunter) adalah alat audit keamanan untuk sistem berbasis Linux dan BSD. Ini melakukan audit terperinci dari banyak aspek keamanan dan konfigurasi sistem Anda. Unduh sumber Lynis terbaru dari https://cisofy.com/downloads/lynis/:

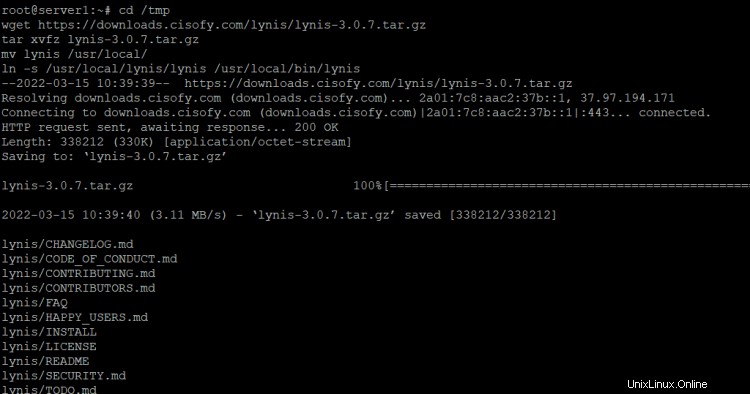

cd /tmp

wget https://downloads.cisofy.com/lynis/lynis-3.0.7.tar.gz

tar xvfz lynis-3.0.7.tar.gz

mv lynis /usr/local/

ln -s /usr/local/lynis/lynis /usr/local/bin/lynis

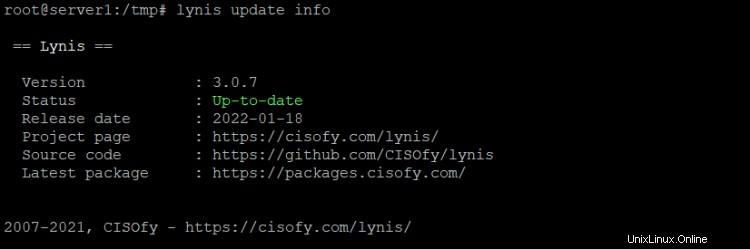

Ini akan menginstal Lynis ke direktori /usr/local/lynis dan membuat symlink untuk akses mudah. Sekarang jalankan

lynis update info

untuk memeriksa apakah Anda menggunakan versi terbaru.

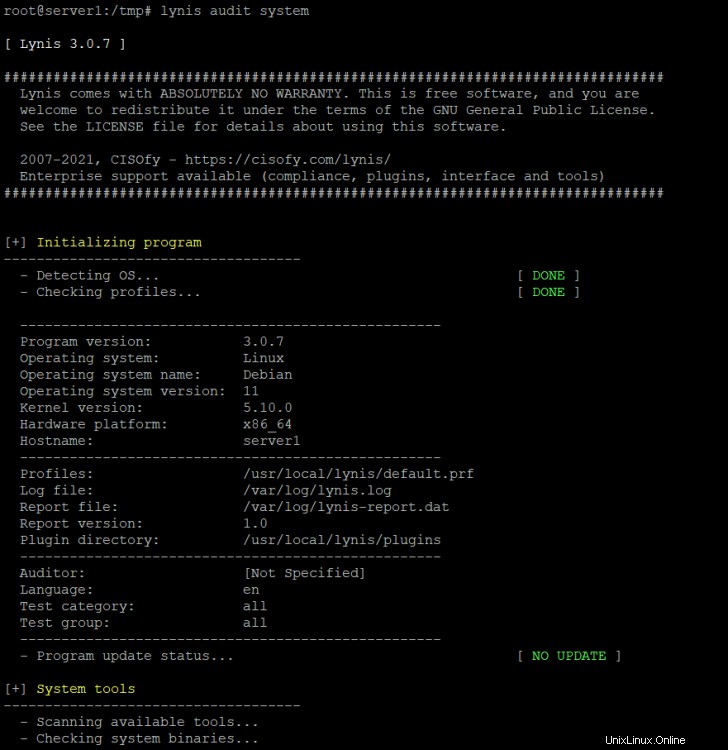

Sekarang Anda dapat memindai sistem Anda untuk rootkit dengan menjalankan:

lynis audit system

Lynis akan melakukan beberapa pemeriksaan dan kemudian berhenti untuk memberi Anda waktu membaca hasilnya. Tekan [ENTER] untuk melanjutkan pemindaian.

Pada akhirnya, ini akan menampilkan ringkasan pemindaian.

Untuk menjalankan Lynis secara non-interaktif, mulailah dengan opsi --quick:

lynis --quick

Untuk menjalankan Lynis secara otomatis di malam hari, buat tugas cron seperti ini:

0 3 * * * /usr/local/bin/lynis --quick 2>&1 | mail -s "lynis output of my server" [email protected])

Ini akan menjalankan Lynis setiap malam pada jam 3:00. Ganti alamat email dengan alamat asli Anda.

ISPProtect - Pemindai Malware Situs Web

ISPProtect adalah pemindai malware untuk server web, ia memindai malware di file situs web dan sistem CMS seperti WordPress, Joomla, Drupal dll. Jika Anda menjalankan server hosting web, maka situs web yang dihosting adalah bagian yang paling banyak diserang dari server Anda dan itu adalah dianjurkan untuk melakukan pemeriksaan kewarasan pada mereka secara teratur. ISPProtect berisi 5 mesin pemindai:

- Pemindai malware berbasis tanda tangan.

- Pemindai malware heuristik.

- Pemindai untuk menampilkan direktori penginstalan sistem CMS usang.

- Pemindai yang menunjukkan kepada Anda semua plugin WordPress usang dari seluruh server.

- Pemindai konten database yang memeriksa database MySQL untuk konten yang berpotensi berbahaya.

ISPProtect bukanlah perangkat lunak gratis, tetapi ada uji coba gratis yang dapat digunakan tanpa registrasi untuk memeriksa server Anda dari malware atau membersihkan sistem yang terinfeksi. Kunci lisensi gratis untuk menggunakan versi lengkap perangkat lunak sekali di server Anda hanyalah 'percobaan '.

ISPProtect membutuhkan PHP dan ClamAV untuk diinstal di server, ini seharusnya terjadi pada sebagian besar sistem hosting. ClamAV digunakan oleh ISPProtect di tingkat pemindaian pertama dengan set tanda tangan Malware milik ISPProtect. Jika Anda belum menginstal baris perintah PHP, jalankan:

sudo apt install php7.4-cli php7.4-curl clamav

di Debian 11 atau Ubuntu 20.04 atau

yum install PHP php-curl

di AlmaLinux, Fedora, CentOS atau Rocky Linux.

Jalankan perintah berikut untuk menginstal ISPProtect.

mkdir -p /usr/local/ispprotect chown -R root:root /usr/local/ispprotect chmod -R 750 /usr/local/ispprotect cd /usr/local/ispprotect wget http://www.ispprotect.com/download/ispp_scan.tar.gz tar xzf ispp_scan.tar.gz rm -f ispp_scan.tar.gz ln -s /usr/local/ispprotect/ispp_scan /usr/local/bin/ispp_scan

Untuk memulai ISPProtect, jalankan:

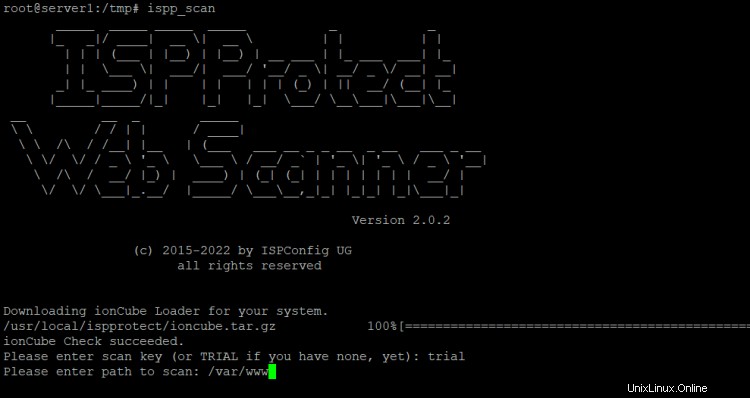

ispp_scan

Pemindai secara otomatis memeriksa pembaruan, lalu meminta kunci (masukkan kata "percobaan" di sini) dan kemudian menanyakan jalur situs web, biasanya itu /var/www.

Please enter scan key: <-- trial

Please enter path to scan: <-- /var/www

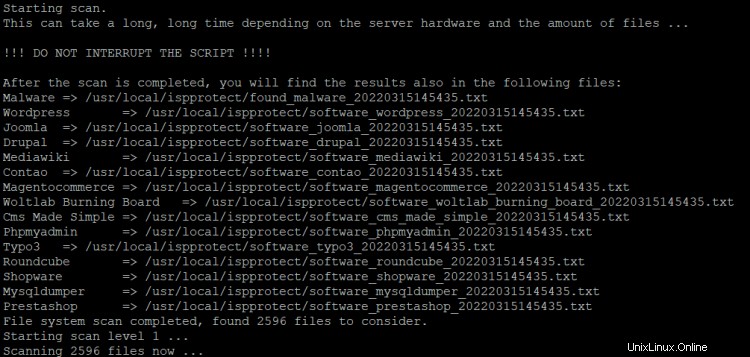

Pemindai sekarang akan memulai pemindaian. Kemajuan pemindaian ditampilkan. Nama file yang terinfeksi ditampilkan di layar di akhir pemindaian dan hasilnya disimpan dalam file di direktori instalasi ISPProtect untuk digunakan nanti:

Untuk memperbarui ISPProtect, jalankan perintah:

ispp_scan --update

Untuk menjalankan ISPProtect secara otomatis sebagai tugas cron malam, buat file cron dengan nano:

nano /etc/cron.d/ispprotect

dan masukkan baris berikut:

0 3 * * * root /usr/local/ispprotect/ispp_scan --update && /usr/local/ispprotect/ispp_scan --path=/var/www [email protected] --non-interactive --scan-key=AAA-BBB-CCC-DDD

Ganti "[email protected]" dengan alamat email Anda, laporan pemindaian dikirim ke alamat ini. Kemudian tukar "AAA-BBB-CCC-DDD" dengan kunci lisensi Anda. Anda bisa mendapatkan kunci lisensi di sini.

Daftar lengkap opsi baris perintah dari perintah ispp_scan ISPProtect dapat diperoleh dengan:

ispp_scan --help