Lynis adalah alat audit keamanan sumber terbuka dan gratis dan dirilis sebagai proyek berlisensi GPL dan tersedia untuk sistem Operasi berbasis Linux dan Unix seperti MacOS, FreeBSD, NetBSD, OpenBSD dan seterusnya.

Apa yang akan kita jelajahi di sini?

Dalam tutorial ini, kami akan mencoba menjelajahi laporan audit Lynis dan belajar menerapkan beberapa reformasi yang disarankan. Sekarang mari kita mulai dengan panduan ini.

Memahami Laporan Audit Lynis

Pemindaian pasca lynis memberi kami ringkasan besar dari tes yang dilakukan. Untuk mendapatkan manfaat dari hasil ini, sangat penting untuk memahaminya dan menerapkan tindakan tambahan yang spesifik. Kami pertama-tama akan memberikan ringkasan singkat dari beberapa bagian audit dan kemudian melompat ke bagian saran. Dengan cara ini kita akan mendapatkan gambaran tentang arti setiap tes tertentu dan bagaimana menerapkan saran.

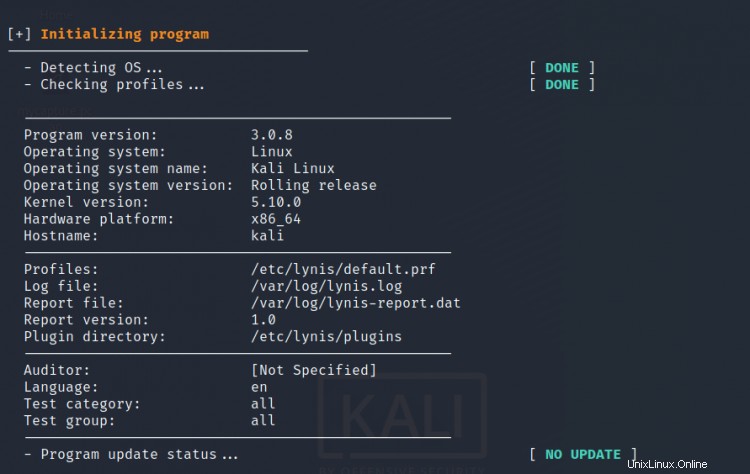

1. Inisialisasi program

Pada fase inisialisasi, Lynis melakukan operasi pemeriksaan dasar seperti mendeteksi tipe OS, versi kernel, Arsitektur CPU, versi Lynis yang diinstal, nama auditor, memeriksa pembaruan Lynis yang tersedia, dll. Secara keseluruhan, fase ini hanya menyediakan sistem statis dan informasi program.

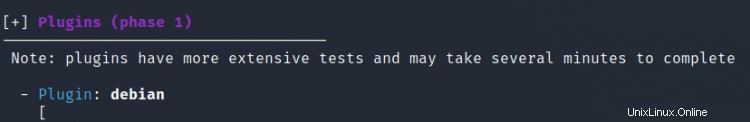

2. Plugin

Lynis menyediakan plugin untuk lebih menyempurnakan proses audit. Untuk misalnya plugin Firewall menyediakan layanan khusus firewall. Plugin ini mencakup satu atau lebih pengujian, beberapa di antaranya berbayar dan hanya tersedia dengan Lynis edisi perusahaan.

3. Tes Debian

Seperti yang disebutkan pada pengujian, ini memeriksa utilitas sistem yang diperlukan oleh pengujian Debian. Untuk misalnya pemindaian di atas melaporkan bahwa 'libpam-tmpdir' tidak diinstal. Saat kami menginstal paket ini, pesan yang sesuai berubah dari 'Tidak Diinstal' menjadi 'Diinstal dan diaktifkan' seperti yang ditunjukkan di bawah ini:

4. Boot dan Layanan

Bagian ini menyediakan informasi tentang jenis manajer layanan (dalam hal ini systemd), berjalan dan boot -enabled service dll. Yang paling penting adalah memberi label pada layanan berdasarkan tingkat keamanannya:Tidak Aman, Terkena, Dilindungi, Sedang.

5. Kernel

Di sini Lynis melakukan pemeriksaan untuk berbagai parameter khusus kernel seperti run level, versi kernel, dan tipe, dll.

6. Memori dan Proses

Di bagian ini Lynis memeriksa status proses, apakah mereka mati atau dalam status menunggu.

Dalam pola yang sama, Lynis mengaudit berbagai bagian sistem seperti layanan, perangkat lunak, jaringan, database, dan sebagainya. Menggambarkan setiap langkah akan menjadi tugas yang sangat panjang. Secara keseluruhan itu menghasilkan saran dan peringatan untuk setiap bagian yang diaudit. Memperbaiki peringatan ini dan menerapkan saran berikutnya membantu kami lebih memperkuat sistem kami. Kami sekarang akan mengalihkan fokus kami pada pengaturan beberapa saran.

Memperbaiki Masalah…

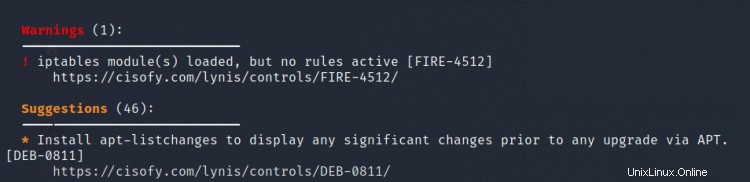

Seperti disebutkan di bagian sebelumnya, Lynis mengisi terminal dengan hasil pemindaian, juga menghasilkan file log (lynis.log) dan file laporan (lynis-report.dat). Anda mungkin telah memperhatikan bahwa setiap peringatan dan saran diikuti oleh deskripsi singkat dan tautan ke bagian 'Kontrol' di situs web CISOfy. Untuk misalnya lihat gambar di bawah ini:

Ini menunjukkan bahwa ada sekitar 46 saran dan 1 peringatan secara total. Ini juga menggambarkan saran pertama untuk menginstal paket apt-listchanges dan di bawahnya ada tautan ke bagian 'Kontrol' di situs web CISOfy. Mari kita coba terapkan beberapa saran ini:

1. Instal paket apt-listchanges

Paket ini membandingkan versi paket yang diinstal dengan yang baru tersedia. Untuk menginstal paket ini, gunakan:

$ sudo apt apt-listchanges

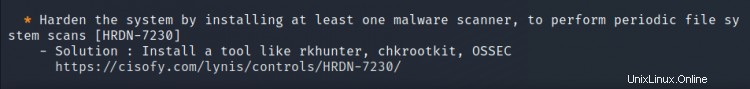

2. Pemindai malware

Lynis melaporkan bahwa tidak ada pemindai malware yang terpasang di sistem kami. Ini juga memberikan contoh alat seperti rkhunter, chkrootkit dan OSSEC. Mari kita instal rkhunter di Kali Linux kita:

$ sudo apt install rkhunter

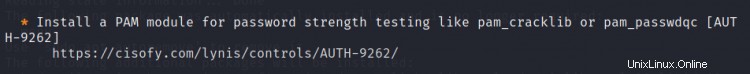

3. Memasang modul keamanan PAM

Temuan ini menyarankan untuk memasang modul PAM untuk mengaktifkan pemeriksaan kekuatan kata sandi. Untuk sistem berbasis debian paket 'libpam-cracklib' digunakan untuk tujuan ini. Instal alat ini dengan:

$ sudo apt install libpam-cracklib

Mari kita menginstal semua paket di atas dan menjalankan kembali audit Lynis untuk melihat apakah ada pengurangan jumlah saran:

Setelah paket-paket ini diinstal, jalankan audit lagi:

$ sudo ./lynis audit system

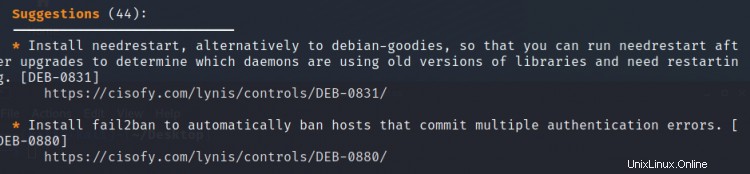

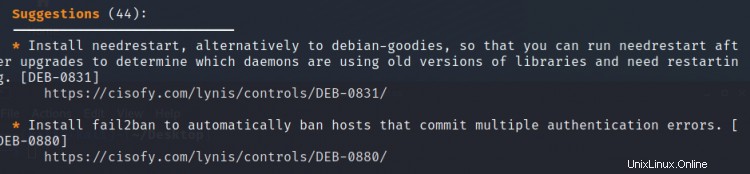

Kali ini kita dapat melihat jumlah saran telah dikurangi menjadi 44. Indeks pengerasan telah juga melonjak dari 62 menjadi 65. Perhatikan bahwa ketika kami menginstal plugin baru (edisi Lynis Enterprise) atau memperbaiki beberapa masalah dengan menginstal paket baru, waktu audit mungkin meningkat, inilah yang terjadi dalam kasus ini. Semakin Anda menyelesaikan masalah dan menerapkan saran, semakin luas audit Anda dan sistem Anda menjadi lebih kuat.

Catatan: Saat menjelajahi saran atau peringatan, perintah 'tampilkan detail' dapat digunakan untuk melihat deskripsi lengkap menggunakan 'test-id'. Untuk misalnya untuk menjelajahi 'KRNL-5830' gunakan perintah:

sudo lynis show details KRNL-5830

Anda juga dapat menggunakan tautan di bawah setiap id pengujian untuk melihat deskripsinya dari situs web CISOfy.

Kesimpulan

Seseorang mungkin merasa takut setelah melihat banyak saran dalam hasil audit untuk pertama kalinya. Namun, itu bukan masalah khawatir. Anggap itu sebagai garis besar untuk memetakan keamanan sistem Anda. Beberapa saran hanya menginstal paket, menjalankan perintah sederhana sementara yang lain mungkin mengharuskan Anda untuk mengubah beberapa file konfigurasi. Cukup identifikasi masalahnya dan perbaiki setiap kerentanan yang Anda temukan.