Kali Linux adalah distribusi Linux yang ditujukan untuk para profesional keamanan cyber, penguji penetrasi, dan peretas etis. Itu dilengkapi dengan berbagai macam alat peretasan, dan banyak lagi yang dapat diinstal.

Mungkin Anda berpikir untuk menginstal Kali Linux, atau baru saja menginstalnya tetapi tidak yakin harus mulai dari mana. Dalam panduan ini, kami akan membahas beberapa pengujian penetrasi dan alat peretasan favorit kami di distro. Ini akan memberi Anda kesan yang baik tentang apa yang tersedia, serta beberapa ide tentang cara menggunakan berbagai alat.

Dalam tutorial ini Anda akan mempelajari:

- Alat Kali Linux terbaik untuk pengujian penetrasi dan peretasan

Alat pengujian penetrasi dan peretasan di Kali Linux

Alat pengujian penetrasi dan peretasan di Kali Linux | Kategori | Persyaratan, Konvensi, atau Versi Perangkat Lunak yang Digunakan |

|---|---|

| Sistem | Kali Linux |

| Perangkat Lunak | T/A |

| Lainnya | Akses istimewa ke sistem Linux Anda sebagai root atau melalui sudo perintah. |

| Konvensi | # – membutuhkan perintah linux yang diberikan untuk dieksekusi dengan hak akses root baik secara langsung sebagai pengguna root atau dengan menggunakan sudo perintah$ – membutuhkan perintah linux yang diberikan untuk dieksekusi sebagai pengguna biasa yang tidak memiliki hak istimewa |

Alat pengujian penetrasi dan peretasan untuk Kali Linux

Ikuti bersama dengan daftar kami di bawah ini saat kami menelusuri pilihan alat teratas kami untuk Kali. Ada ratusan lebih dari yang kami sebutkan di sini, tetapi ini adalah beberapa hal penting yang menurut kami harus diketahui semua orang.

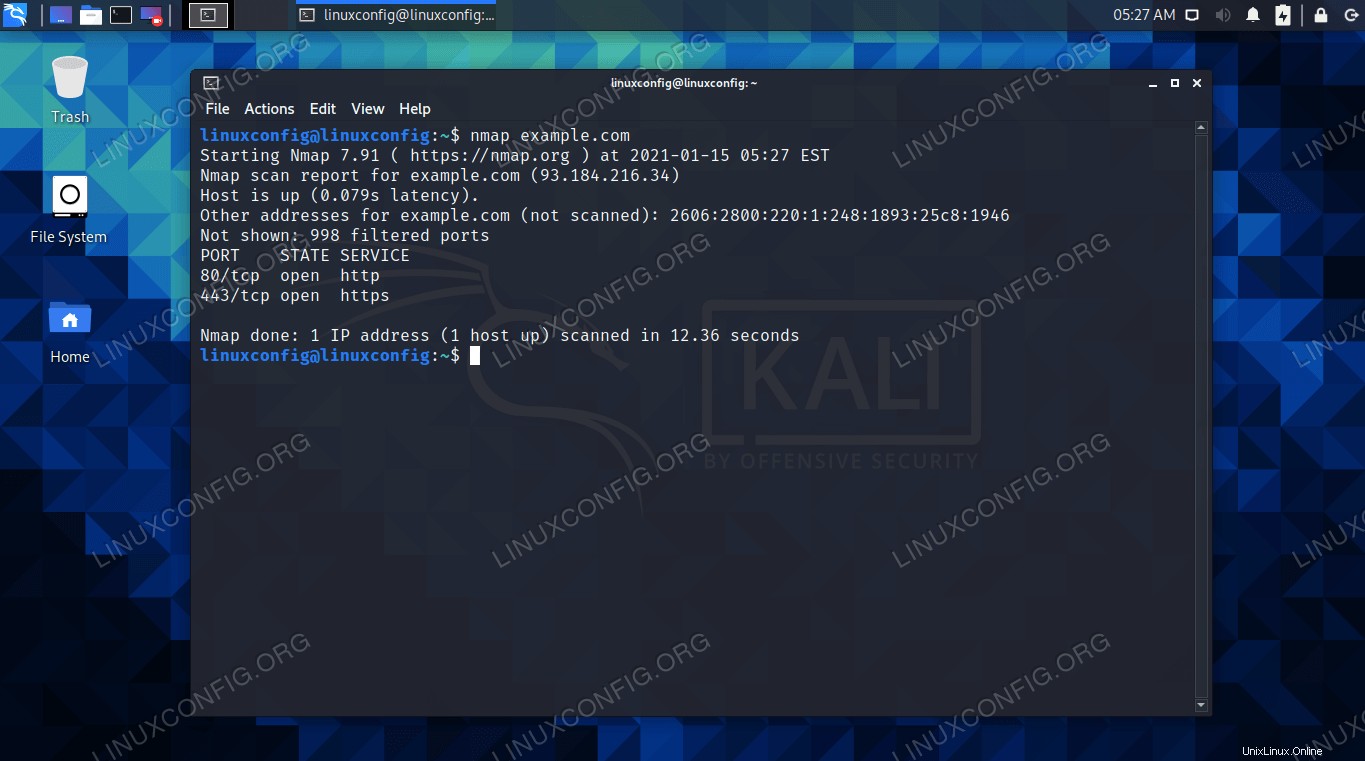

Nmap

Nmap

Nmap Saat melakukan serangan terhadap perangkat lain, langkah pertama adalah mengumpulkan informasi sebanyak mungkin. Informasi tentang jaringan, router, firewall, dan server akan membantu Anda memahami cara memasang serangan yang paling efektif. Ini juga akan membantu Anda untuk tetap tersembunyi. Tahap ini disebut pengintaian digital.

Alat terbaik untuk tahap ini adalah Nmap. Nmap dapat melakukan semua jenis pemindaian jaringan untuk membantu Anda sidik jari jaringan, tetapi Anda perlu tahu sedikit tentang cara menggunakan alat ini, itulah sebabnya kami menulis panduan pengantar untuk Nmap.

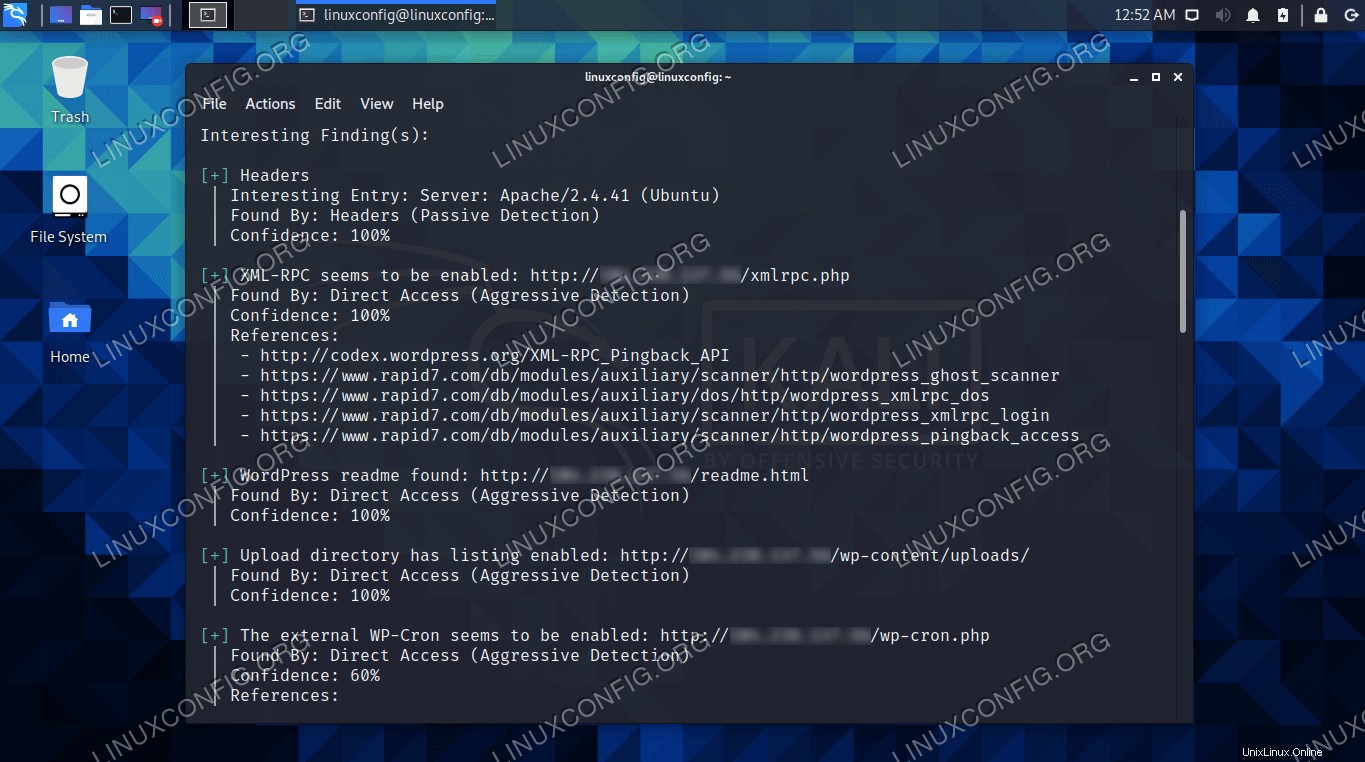

WPScan

WPScan

WPScan Lebih dari 30% situs web dunia menggunakan WordPress sebagai sistem manajemen konten mereka. Jika memindai situs web untuk kerentanan adalah bagian dari pekerjaan Anda sebagai profesional keamanan, WPScan akan menjadi alat penting di gudang senjata Anda. Pelajari cara menggunakan alat dalam panduan kami untuk menggunakan WPScan untuk memindai kerentanan situs WordPress.

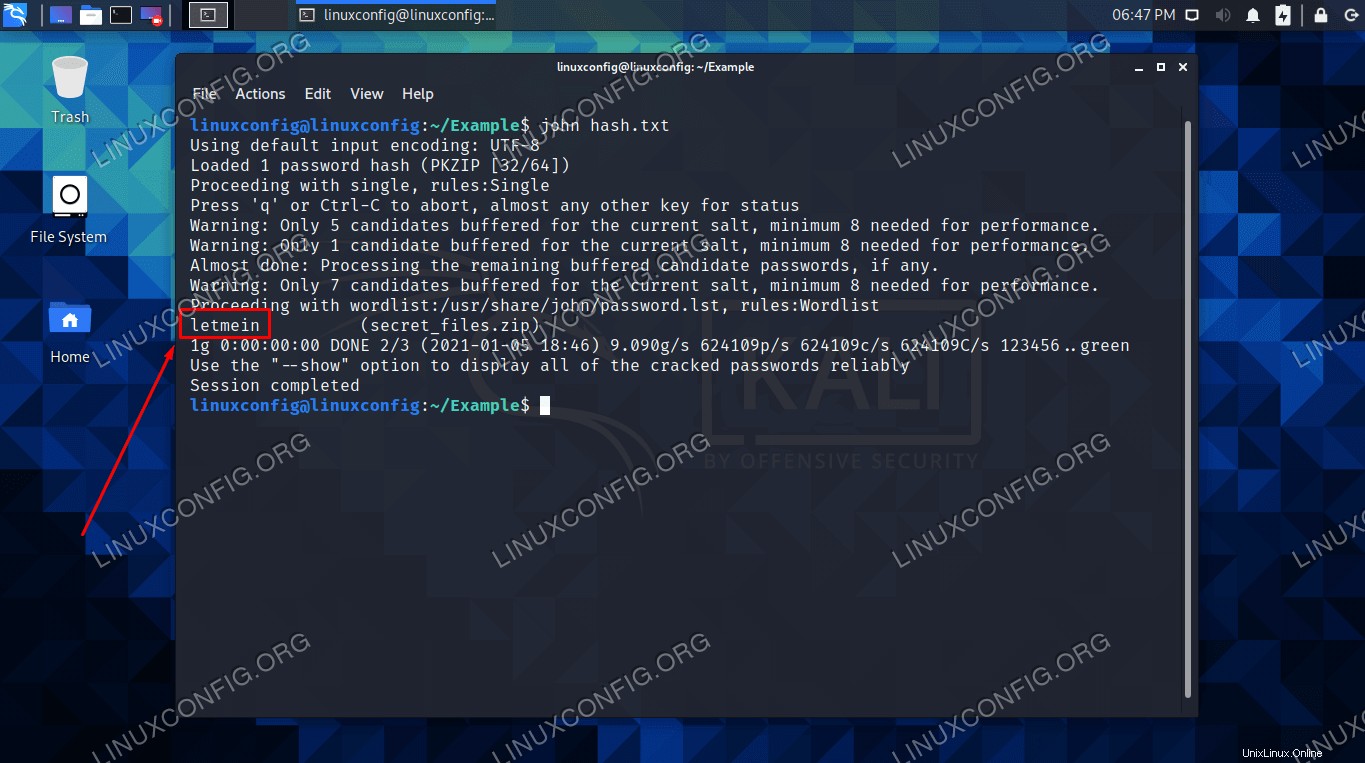

John the Ripper

John the Ripper

John the Ripper John the Ripper adalah salah satu alat terbaik yang digunakan untuk memecahkan kata sandi di Linux. Ini dapat digunakan bersama dengan banyak alat lain, sehingga cukup fleksibel.

Anda dapat meluncurkan serangan kamus dengan memberi John daftar kata pilihan Anda, karena Kali hadir dengan banyak dari mereka yang sudah diinstal sebelumnya. Kami bahkan menunjukkan cara menggunakan John untuk memecahkan sandi ke file zip.

Aircrack-ng

Aircrack-ng adalah seluruh rangkaian alat pemindaian dan pemecahan Wi-Fi. Ini cukup satu perhentian Anda untuk apa pun yang terkait dengan mengeksploitasi keamanan hotspot dan router internet nirkabel. Lihat panduan kami tentang menggunakan Aircrack-ng untuk menguji kata sandi Wi-Fi Anda.

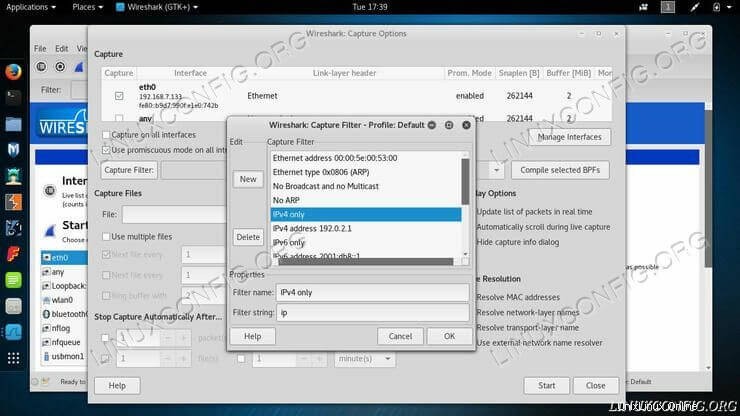

Wireshark

Wireshark

Wireshark Dalam hal memindai lalu lintas jaringan, Wireshark adalah salah satu penganalisis protokol jaringan terbaik yang tersedia. Itu dapat menangkap dan menganalisis lalu lintas. Ini memiliki banyak fitur untuk membantu Anda memisahkan "bulu" dari apa yang Anda cari, menjadikannya packet sniffer yang sangat kuat dan efisien. Kami memiliki panduan lengkap tentang memfilter paket di Wireshark.

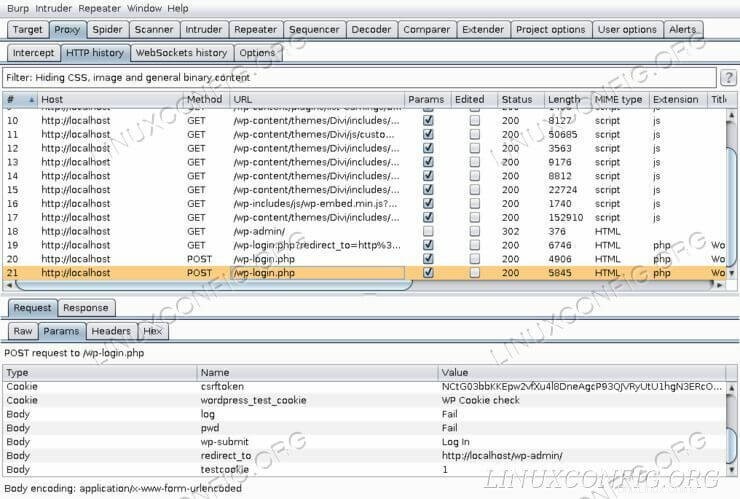

Suite Burp

Suite Burp

Suite Burp Ketika datang untuk menguji keamanan aplikasi web, Anda akan kesulitan menemukan seperangkat alat yang lebih baik daripada Burp Suite dari keamanan web Portswigger. Ini memungkinkan Anda untuk mencegat dan memantau lalu lintas web bersama dengan informasi terperinci tentang permintaan dan tanggapan ke dan dari server. Lihat tutorial empat bagian kami tentang menggunakan Burp Suite di Kali.

Hidra

Hydra adalah alat populer untuk meluncurkan serangan brute force pada kredensial login. Hydra memiliki opsi untuk menyerang login pada berbagai protokol yang berbeda, seperti SSH atau situs web. Ini terintegrasi dengan baik dengan utilitas lain, dan dapat memanfaatkan daftar kata untuk melakukan serangan kamus. Kami memiliki panduan untuk pengujian kata sandi SSH dengan Hydra dan pengujian login WordPress dengan Hydra.

Perangkat Rekayasa Sosial

Dikatakan bahwa bagian terlemah dari keamanan jaringan apa pun adalah pengguna. Bahkan jika Anda menerapkan aturan jaringan yang ketat, penggunaan kata sandi yang kuat, dan mengambil tindakan pencegahan keamanan lainnya, pengguna dapat rentan terhadap manipulasi psikologis. Paket SET memungkinkan Anda membuat vektor serangan yang dapat dipercaya untuk diterapkan terhadap pengguna Anda, untuk melihat betapa mudahnya mereka dapat ditipu melalui phishing dan rekayasa sosial.

Skipfish

Skipfish adalah alat yang sangat efisien dan agresif untuk memindai situs web dari kerentanan. Itu dapat menangani berbagai macam situs web, termasuk berbagai sistem manajemen konten dan server HTTP. Ini adalah alat penting yang harus digunakan semua administrator situs web terhadap situs mereka untuk mengungkap celah keamanan yang tersisa.

Metaploit

Bagi mereka yang tertarik dengan keamanan dunia maya, Kerangka Metasploit akan menjadi teman terbaik Anda saat Anda mempelajari seluk beluknya. Ini semacam seperangkat alat lengkap yang dapat meluncurkan serangan terhadap sistem target. Cara yang bagus untuk memperkenalkan diri Anda pada konsep tersebut adalah dengan menggunakan “Metasploitable”, mesin virtual Linux yang memiliki lubang keamanan yang disengaja untuk Anda eksploitasi.

Raja Phisher

King Phisher memungkinkan Anda untuk mensimulasikan serangan phishing yang realistis. Ini memiliki GUI yang sangat mudah digunakan, sehingga Anda dapat menyiapkan situs web phishing dalam waktu singkat.

MacChanger

MacChanger

MacChanger Salah satu hal terpenting yang harus Anda lakukan saat melakukan serangan atau pengintaian adalah tetap bersembunyi, anonim, dan diam. Sistem deteksi penyusupan akan mulai memperhatikan jika perangkat dengan alamat IP atau alamat MAC yang sama terus memeriksa jaringan. Itulah mengapa penting untuk menggunakan alat seperti MacChanger untuk mengubah alamat MAC sistem Anda.

ProxyChain

Menambah pentingnya MacChanger, kami juga harus menyebutkan ProxyChains, yang memungkinkan Anda untuk tetap anonim dan mengganti alamat IP. Bagian terbaiknya adalah sangat mudah untuk menyalurkan perintah apa pun melalui ProxyChains, memungkinkan Anda untuk tetap anonim selama pengintaian dan penyerangan.

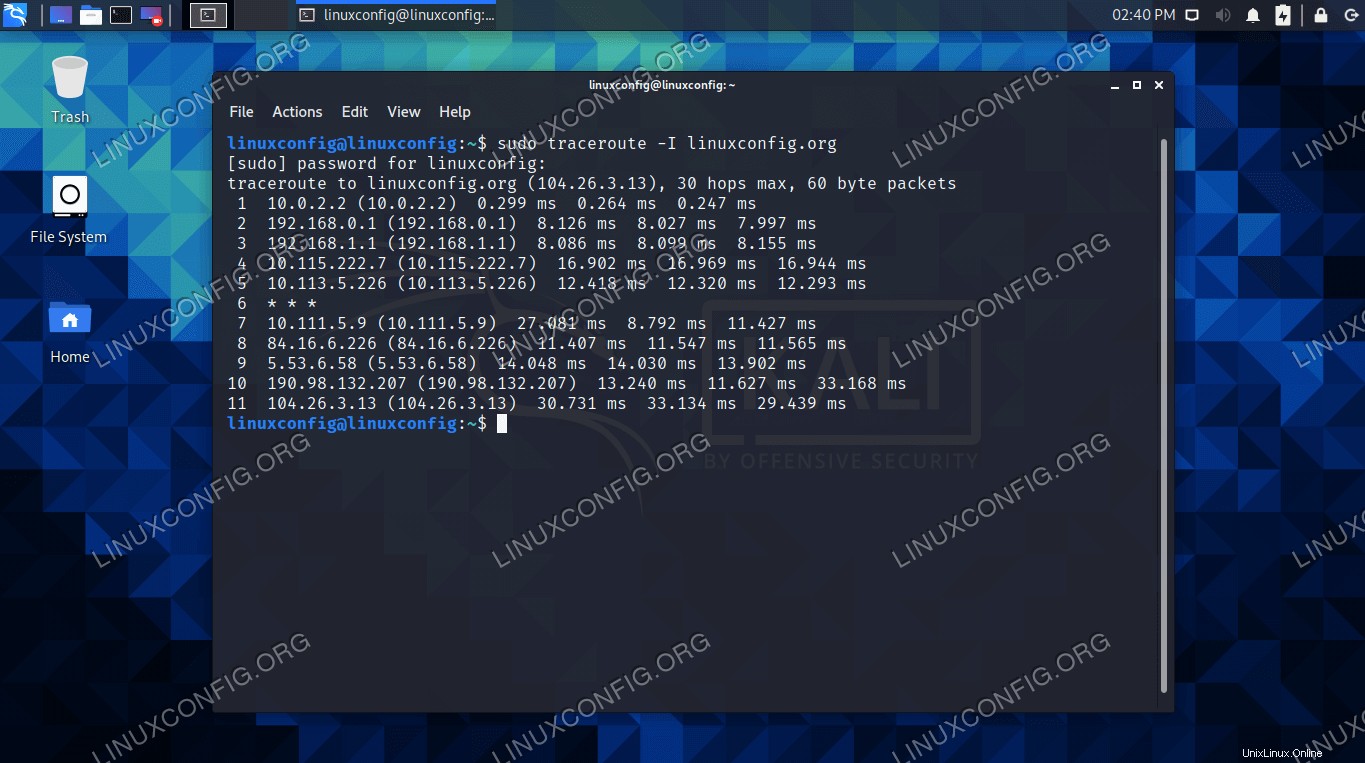

Melacak rute

Rute penelusuran

Rute penelusuran Saat melakukan pengintaian digital atau pengujian penetrasi, penting untuk membuat sidik jari jaringan dengan memahami server atau perangkat apa yang berada di antara sistem Anda dan target. Misalnya, profesional keamanan tidak dapat langsung menyerang server web tanpa terlebih dahulu meluangkan waktu untuk melihat apakah ada firewall di depannya.

Di sinilah utilitas traceroute masuk. Ini dapat mengirim paket dari sistem Anda ke mesin target, dan mencantumkan seluruh rutenya untuk perjalanan ke sana. Ini akan mengungkapkan berapa banyak perangkat yang dilewati data jaringan Anda, serta alamat IP setiap perangkat.

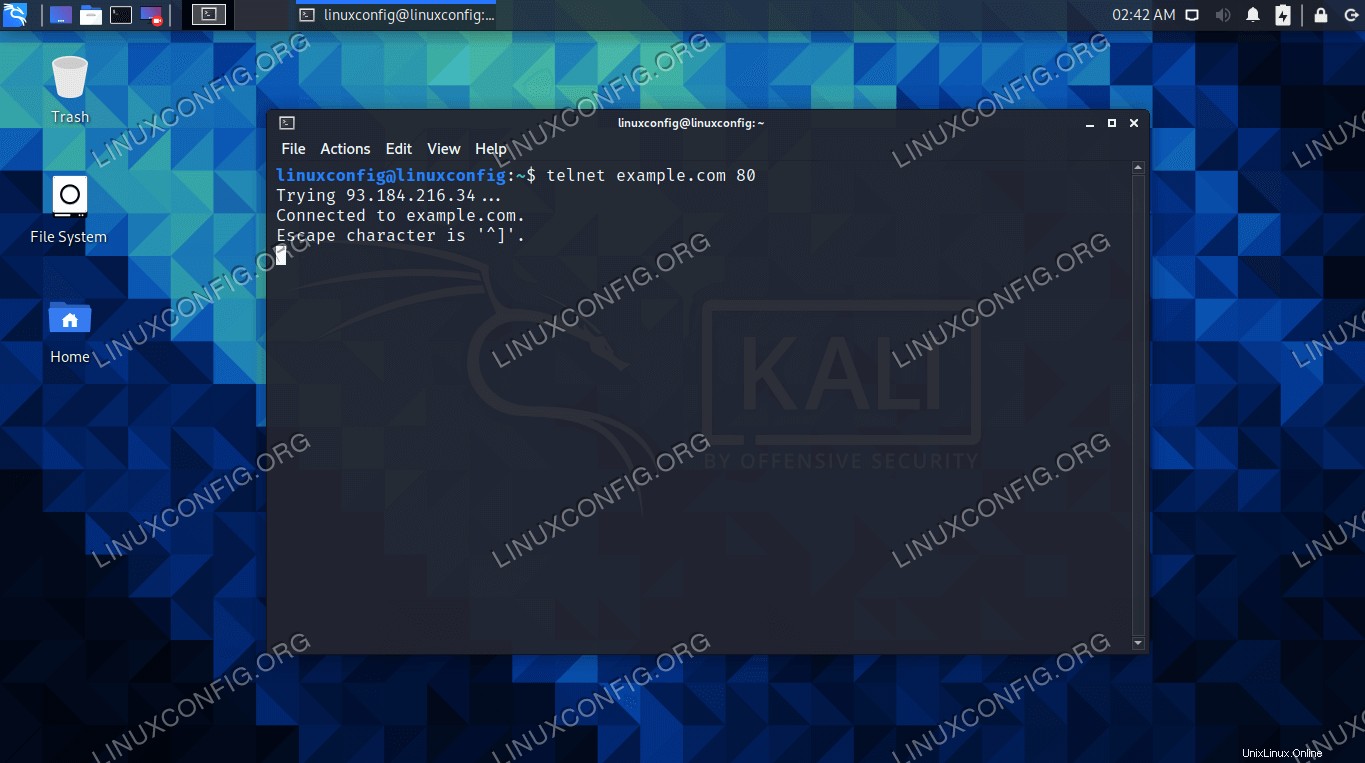

Telnet

Telnet

Telnet Meskipun belum tentu alat peretasan, telnet tetap menjadi utilitas yang ideal untuk menguji koneksi ke port perangkat tertentu. Ketika datang untuk menemukan kerentanan, tidak ada yang terlihat lebih menjanjikan daripada port terbuka lebar. Lihat panduan kami tentang cara menginstal dan menggunakan telnet di Kali.

Dirb

Anda akan terkejut dengan apa yang diunggah orang ke web. Dan mereka berpikir bahwa hanya karena mereka meletakkan file di direktori acak, tidak ada yang akan menemukannya. Tentu, Google mungkin tidak pernah menemukannya, tetapi di situlah Dirb masuk. Dirb dapat meluncurkan serangan kamus terhadap situs web untuk menemukan direktori tersembunyi. Siapa yang tahu hal menyenangkan seperti apa yang akan Anda temukan di sana.

Lebih baik

Bettercap adalah alat yang fleksibel untuk meluncurkan serangan man in the middle. Ini juga memiliki banyak fitur lain, seperti kemampuan untuk mencegat HTTP, HTTPS, TCP, dan jenis lalu lintas jaringan lainnya untuk mengambil kredensial masuk atau informasi sensitif lainnya.

JoomScan

JoomScan mirip dengan WPScan, kecuali ia berfungsi untuk situs yang menjalankan sistem manajemen konten Joomla. Meskipun tidak sepopuler WordPress, Joomla masih menyumbang bagian yang adil dari situs web dunia, jadi pasti layak mendapat tempat di antara alat pengujian penetrasi favorit kami.

SQLMap

Server basis data menyimpan banyak informasi pribadi, yang tentu saja menjadikannya target yang sangat berharga. SQLMap mengotomatiskan proses pemindaian server database dan menguji kerentanannya. Setelah kelemahan ditemukan, SQLMap dapat mengeksploitasi berbagai server database, bahkan mengambil informasi dari mereka atau menjalankan perintah di server.

Fluksasi

Fluxion adalah alat rekayasa sosial yang dirancang untuk mengelabui pengguna agar terhubung ke jaringan kembar jahat dan memberikan kata sandi jaringan nirkabel Anda. Pengguna akan percaya bahwa mereka menghubungkan router yang dikenal, tetapi mereka menggunakan yang palsu. Fluxion adalah alat yang hebat untuk melatih pengguna tentang pentingnya menghubungkan ke perangkat tepercaya. Lihat panduan kami di Fluxion untuk melihat cara membuat jaringan kembar jahat.

Pemikiran Penutup

Dalam panduan ini, kami melihat 20 alat pengujian penetrasi dan peretasan favorit kami untuk Kali Linux. Ini hanyalah puncak gunung es, karena ratusan alat lainnya diinstal secara default, dan bahkan lebih banyak lagi yang dapat diinstal hanya dengan beberapa penekanan tombol. Semoga daftar ini akan membantu memberi tahu Anda tentang apa yang tersedia di Kali dan dari mana harus memulai.