Topik ini tentang proyek keamanan sumber terbuka lainnya "Maltrail" . Ini adalah sistem deteksi lalu lintas berbahaya yang memanfaatkan daftar spam/daftar hitam dari jalur berbahaya dan mencurigakan yang tersedia untuk umum. Itu juga menggunakan jejak statis dari berbagai laporan AntiVirus dan daftar yang ditentukan pengguna khusus. Domain berbahaya dari berbagai malware, URL executable berbahaya yang diketahui, dan alamat IP penyerang yang diketahui adalah jejak untuk sistem ini. Ini memiliki kemampuan mekanisme heuristik lanjutan untuk menemukan ancaman yang tidak diketahui (mis. malware baru). Alamat github proyek adalah: https://github.com/stamparm/maltrail/

Halaman github menunjukkan sumber daya dari daftar hitam (yaitu feed), entri statis, dan jejak berbagai C&C malware atau lubang pembuangan yang digunakan dalam sistem deteksi ini.

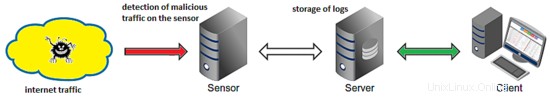

Arsitektur Penerapan

Sesuai informasi yang diberikan di situs proyek, Maltrail didasarkan pada Lalu Lintas -> Sensor <-> Server <-> Klien arsitektur.

Sensor adalah komponen/mesin mandiri yang berjalan di platform Linux yang terhubung secara pasif ke port SPAN/mirroring atau secara transparan sebaris pada jembatan Linux tempat ia "memantau" Lalu Lintas yang lewat untuk item/jejak yang masuk daftar hitam (yaitu nama domain, URL, dan/ atau IP). Detail peristiwa dikirim ke (pusat) Server Jika ada kecocokan positif dan disimpan di dalam direktori logging yang sesuai. Jika Sensor dan Server keduanya berjalan di mesin yang sama (konfigurasi default), log disimpan langsung ke direktori logging lokal. Semua peristiwa atau entri log untuk periode (24 jam) yang dipilih akan ditransfer ke Klien, aplikasi web pelaporan bertanggung jawab atas penyajian acara. Dalam artikel ini, Server &Server komponen berjalan pada mesin yang sama.

Prasyarat

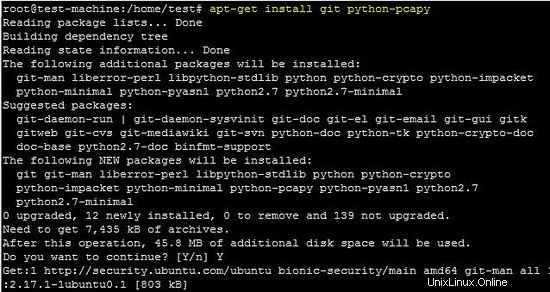

Dalam tutorial ini, Maltrail akan diinstal pada VM Ubuntu 18.04 LTS. Untuk menjalankan Maltrail . dengan benar , Python 2.7 diperlukan dengan pcapy kemasan. Tidak ada persyaratan lain, selain menjalankan "Sensor dan Server" komponen dengan hak akses root. Perintah berikut menginstal paket python-pcapy pada mesin Ubuntu. Itu juga akan menginstal dependensi paket yang diperlukan.

apt-get install git python-pcapy

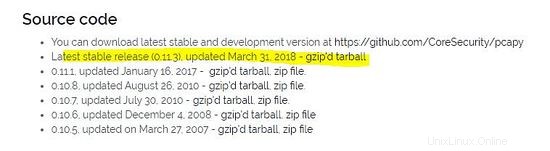

Itu dapat diunduh dari situs web corsecuity dan diinstal menggunakan perintah berikut. Jika paket "python-setuptools" diinstal, maka instal sebelum menginstal paket pcapy. Perintah berikut menginstal paket setuptools pada platform Ubuntu.

apt-get install python-setuptools

python setup.py install

Menjalankan Sistem Maltrail

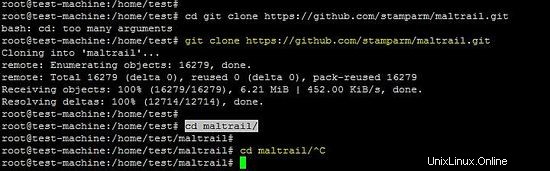

Perintah berikut mendownload paket terbaru di mesin Ubuntu dan setelah itu jalankan skrip python server &sensor di terminal

git clone https://github.com/stamparm/maltrail.git

cd maltrail/

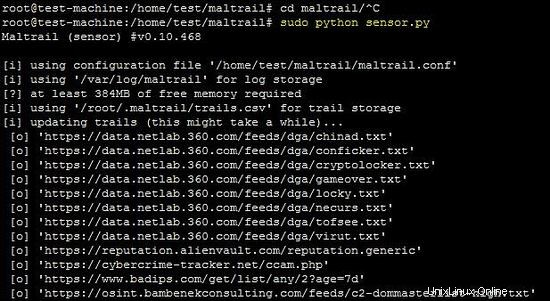

Mulai Sensor Maltrail

Perintah berikut memulai sensor di terminal.

python sensor.py

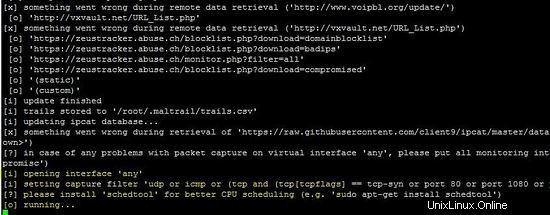

Jika daftar Maltrail tidak diperbarui maka akan diperbarui saat menjalankan sensor pada mesin.

Tangkapan layar di atas menunjukkan bahwa sensor berhasil dijalankan pada mesin.

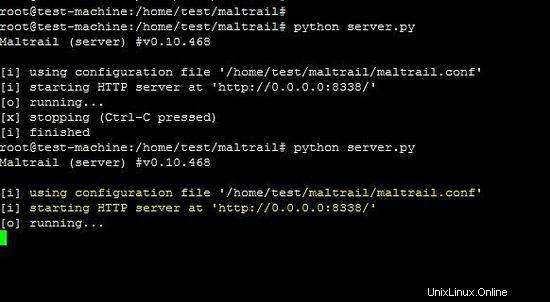

Mulai Server Maltrail

Untuk memulai "Server" di mesin yang sama, buka terminal baru dan jalankan perintah berikut:

cd maltrail

python server.py

Seperti yang ditunjukkan pada cuplikan di atas, server HTTP berjalan pada port 8338. Port 8338 harus diizinkan di firewall jika antarmuka web diakses di belakang firewall.

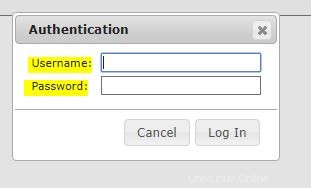

Dasbor Maltrail

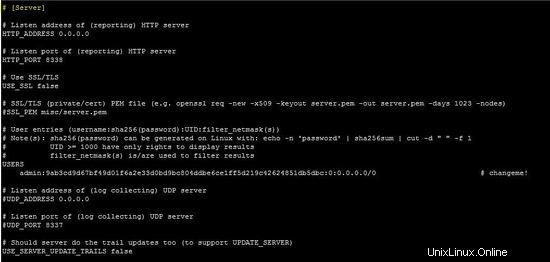

Akses antarmuka pelaporan dengan mengunjungi http://local-p-ip:8338 (kredensial default adalah admin:changeme! saved in the maltrail.conf file ) dari peramban web Anda. Seperti yang ditunjukkan di bawah, pengguna akan melihat jendela autentikasi berikut. Masukkan kredensial admin:changeme! untuk masuk ke dalam portal web Matrail.

Setelah berada di dalam dasbor, pengguna admin akan disajikan antarmuka pelaporan berikut.

Menguji Maltrail

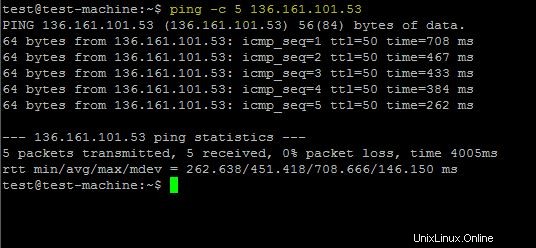

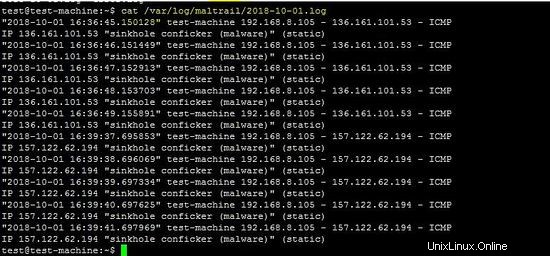

Langkah pengujian berikut diberikan di lokasi proyek. Alamat IP "136.161.101.53 " adalah alamat berbahaya, jadi Maltrail mendeteksi dan menampilkannya di Dasbor.

ping -c 5 136.161.101.53

cat /var/log/maltrail/02-10-2018.log

Seperti yang ditunjukkan di bawah ini, kedua serangan (ping ke alamat IP berbahaya) juga ditampilkan di frontend.

------------------------------------- --------------------------------------------------

Bagian atas ujung depan menyimpan garis waktu geser dan diaktifkan setelah mengeklik label tanggal saat ini dan/atau ikon kalender. Bagian Tengah menyimpan ringkasan acara yang ditampilkan. Kotak Peristiwa menunjukkan jumlah total peristiwa dalam periode 24 jam yang dipilih, dengan warna yang berbeda mewakili berbagai jenis peristiwa seperti peristiwa berbasis IP, peristiwa berbasis DNS, dan peristiwa berbasis URL. Klik pada kotak untuk mendapatkan detail lebih lanjut dari setiap grafik.

Bagian bawah dari frontend menyimpan representasi ringkas dari peristiwa yang dicatat dalam bentuk tabel paginasi.

Konfigurasi Sensor/Server Maltrail

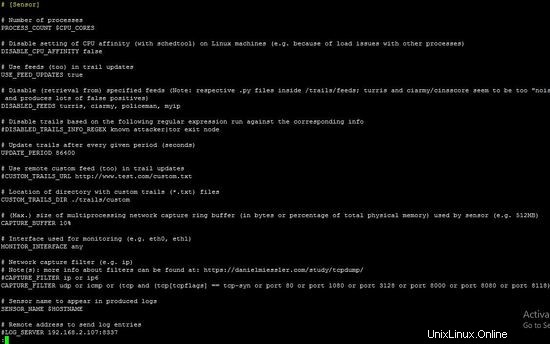

Konfigurasi Sensor sistem Maltrail ada di dalam maltrail.conf bagian file [Sensor]. The configuration parameters are explained with comments. In this configuration file, user can define setting like update period of static feed, virtual or physical interface of the linux to run Maltrail system etc.

bagian sensor

------------------------------------- --------------------------------------------------

Di bagian server, pengguna dapat menentukan port pendengar dan alamat ip. Pengguna dapat mengaktifkan layanan SSL untuk melindungi lalu lintas web.

bagian server

Penyimpanan Log

Semua peristiwa yang terdeteksi oleh sensor Maltrail disimpan di dalam Server direktori logging ( opsi LOG_DIR di dalam maltrail.conf bagian file untuk menyetel jalur file). Semua acara yang terdeteksi disimpan berdasarkan tanggal.

Sapu port

Ini juga mendeteksi terlalu banyak upaya koneksi ke port TCP tertentu. Sistem Maltrail memperingatkan kemungkinan pemindaian port karena mendeteksi mekanisme heuristik.

Positif palsu

Maltrail rentan terhadap "positif palsu", seperti semua solusi keamanan lainnya,. Dalam kasus seperti itu, Maltrail akan (terutama jika suspicious ancaman) merekam perilaku pengguna biasa dan menandainya sebagai berbahaya dan/atau mencurigakan. Seperti, mesin telusur Google juga memindai domain dan alamat IP. Jadi, terkadang alamat IP Google yang sah akan menjadi penyerang karena beberapa upaya pada domain/alamat IP yang sah.

Kesimpulan

Artikel ini adalah tentang sistem pendeteksi lalu lintas berbahaya "Maltrail" yang mendeteksi lalu lintas menggunakan umpan statis dan mekanisme heurisit. Ini dikembangkan dalam Python dan terdiri dari dua komponen utama "sensor dan server". Ini dapat dijalankan pada satu mesin dan mendeteksi lalu lintas pada antarmuka mesin apa pun. Berguna untuk mengamankan jaringan dari penyerang yang dikenal di internet. Saat ini, itu hanya mendukung deteksi lalu lintas. Namun, dapat diintegrasikan dengan alat open source lainnya untuk melakukan pemblokiran alamat IP di firewall iptables.