Cangkang Aman atau SSH adalah protokol untuk masuk dengan aman ke dan mentransfer file antar komputer melalui jaringan. Semua lalu lintas SSH dienkripsi sehingga siapa pun yang mendengarkan di jaringan tidak dapat menangkap kata sandi, yang merupakan peningkatan besar atas protokol telnet dan FTP yang tidak aman. Di satu sisi, SSH dapat dianggap sebagai pengganti yang aman untuk protokol tersebut, meskipun sebenarnya dapat digunakan untuk lebih banyak lagi.

Server SSH adalah proses daemon yang berjalan pada sistem Unix menunggu koneksi. Klien SSH adalah program yang dijalankan oleh pengguna (atau dari skrip) yang terhubung ke server untuk memulai sesi login jarak jauh atau mentransfer beberapa file. Baik klien dan server mengotentikasi diri satu sama lain, sehingga masing-masing dapat yakin bahwa identitas orang lain. Otentikasi klien dilakukan baik dengan nama pengguna dan kata sandi atau nama pengguna dan kunci pribadi, sedangkan otentikasi server selalu menggunakan kunci.

Ada banyak klien dan server SSH berbeda yang tersedia, tetapi dua paket klien/server yang paling umum pada sistem Unix adalah OpenSSH open-source yang tersedia secara bebas dan SSH komersial asli. Selain itu ada dua versi berbeda dari protokol yang tidak kompatibel, versi 1 dan 2. Untungnya rilis terbaru dari kedua paket mendukung kedua versi.

Direktori /etc/ssh berisi semua file konfigurasi yang digunakan oleh kedua server SSH, dan meskipun nama filenya sama, formatnya sedikit berbeda. File utama disebut sshd_config, dan terdiri dari serangkaian arahan, satu per baris. Seperti biasa dengan file konfigurasi server Unix, masing-masing menetapkan beberapa opsi seperti daftar pengguna yang ditolak atau alamat IP untuk mendengarkan. Direktori yang sama juga berisi file ssh_config, yang menetapkan opsi yang berlaku untuk program klien SSH (seperti ssh dan scp) yang dijalankan di sistem Anda. Kedua file tersebut langsung diedit oleh modul Webmin yang dibahas dalam bab ini.

Isi

Modul Server SSH

Bab ini membahas konfigurasi server SSH dan OpenSSH komersial, dan mengasumsikan bahwa Anda memiliki pengetahuan dasar tentang program klien sebagai pengguna. Modul Webmin yang dapat digunakan untuk melakukan konfigurasi ini bernama SSH Server dapat ditemukan di bawah kategori Server. Mengklik ikonnya akan membawa Anda ke halaman utama yang ditunjukkan pada gambar di bawah, dengan asumsi bahwa paket SSH diinstal.

Modul Server SSH

Modul Server SSH Jika pesan kesalahan seperti File konfigurasi server SSH /etc/ssh/sshd_config tidak ditemukan di sistem Anda muncul sebagai gantinya, mungkin tidak ada server SSH yang diinstal pada sistem Anda. Sebagian besar distribusi Linux modern hadir dengan paket OpenSSH, jadi periksa CD atau situs web distribusi Anda untuk paket apa pun yang namanya dimulai dengan openssh atau ssh. Seringkali akan ada beberapa, seperti openssh, openssh-client dan openssh-server, yang semuanya harus diinstal. Anda mungkin juga perlu menginstal pustaka OpenSSL, yang juga harus tersedia dalam bentuk paket. Gunakan modul Paket Perangkat Lunak untuk memeriksa dan menginstal semua yang diperlukan.

Jika tidak ada paket SSH untuk sistem operasi Anda, Anda perlu mengunduh, mengkompilasi, dan menginstal OpenSSH atau kode sumber SSH komersial. Seperti yang Anda duga, OpenSSH dapat ditemukan di http://www.openssh.org/, sedangkan SSH asli dapat diunduh dari http://www.ssh.com/. Instalasi harus mudah pada sistem operasi Unix apa pun, dengan asumsi Anda memiliki kompiler yang diinstal. Satu-satunya ketergantungan adalah perpustakaan SSL seperti OpenSSL, yang dapat diunduh dari http://www.openssl.org/.

Setelah instalasi, Anda harus memastikan bahwa server SSH akan dimulai saat boot. Ini dapat dilakukan dengan menggunakan modul Bootup dan Shutdown untuk membuat tindakan yang menjalankan perintah sshd saat dimulai. Jika sudah ada tindakan bernama sshd atau ssh-server, yang perlu Anda lakukan hanyalah memastikan bahwa itu diaktifkan.

Tidak peduli bagaimana Anda menginstal server SSH, itu harus memungkinkan klien untuk masuk dan mentransfer file segera menggunakan konfigurasi default, setelah proses server dimulai. Faktanya, pada sistem tipikal, sangat sedikit konfigurasi yang diperlukan karena defaultnya cocok untuk server rata-rata.

Dua implementasi SSH yang berbeda dan banyak versinya semuanya memiliki format file konfigurasi yang sedikit berbeda, yang perlu disesuaikan oleh modul. Artinya form dan field yang membentuk user interface-nya tidak selalu sama, tergantung versi dan tipe server yang sudah Anda install. Instruksi dan tangkapan layar dalam bab ini telah ditulis dengan OpenSSH versi 2.5, tetapi perbedaan atau fitur tambahan yang dimiliki versi SSH lainnya akan disebutkan juga.

Halaman utama akan selalu menampilkan enam ikon, di bawahnya masing-masing adalah formulir yang berisi bidang untuk opsi pengaturan yang terkait dengan beberapa kategori, seperti otentikasi atau jaringan. Di bagian atas implementasi dan versi SSH yang terinstal ditampilkan, sehingga Anda dapat melihat instruksi mana dalam bab ini yang berlaku untuk sistem Anda. Di bagian bawah adalah tombol berlabel Terapkan Perubahan yang ketika diklik menandakan server SSH untuk membaca ulang file konfigurasinya. Tidak ada perubahan yang dibuat dalam modul yang akan berlaku sampai Anda menekan tombol ini.

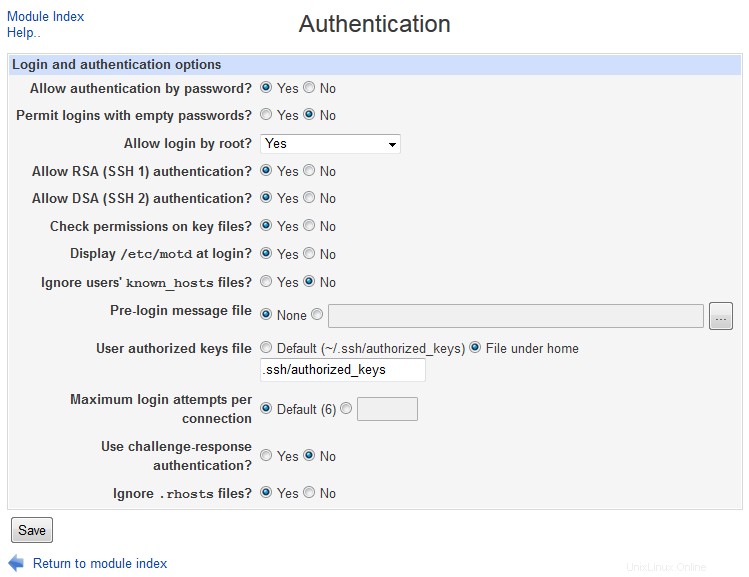

Otentikasi

Otentikasi

Server SSH - Otentikasi

Server SSH - Otentikasi Semua implementasi SSH memiliki opsi yang terkait dengan cara klien mengotentikasi dan pesan yang ditampilkan kepada mereka setelah login. Secara khusus, Anda dapat mengizinkan atau menolak autentikasi dengan nama pengguna dan kata sandi atau nama pengguna dan sertifikat, menghentikan login pengguna root, dan mengontrol apakah file .rhosts bergaya rlogin dapat dipercaya. Pilihan yang tepat berbeda cukup banyak antara versi SSH, jadi apa yang mungkin dengan OpenSSH mungkin tidak jika Anda menjalankan server SSH komersial.

Untuk mengedit pengaturan otentikasi, langkah-langkah yang harus diikuti adalah:

- Klik pada Otentikasi icon pada halaman utama modul untuk memunculkan form seperti di bawah ini.

- Untuk memberi tahu pengguna jika ada email baru di file email mereka saat mereka login, pilih Ya untuk Beri tahu pengguna email baru? bidang. Ini hanya berfungsi jika Anda menggunakan lokasi file email standar di sistem Anda, dan tidak jika pengiriman dilakukan ke Kotak Surat atau Maildir di direktori beranda pengguna.

- Untuk mencegah pengguna masuk dengan sandi, ubah Izinkan otentikasi dengan sandi? bidang ke Tidak . Ini berarti bahwa hanya otentikasi sertifikat yang akan diterima, yang tidak terlalu berguna bagi pengguna yang belum pernah masuk sebelumnya dan dengan demikian tidak dapat membuat kunci pribadi. Ini hanya berguna jika sistem Anda menggunakan direktori home terpasang NFS, atau jika ada mekanisme lain bagi pengguna untuk menyetel kunci publik mereka. Bidang ini tidak tersedia jika Anda menjalankan SSH komersial versi # atau lebih tinggi.

- Untuk mengizinkan atau menolak login dengan sandi kosong (dengan asumsi ini benar untuk pengguna), ubah bidang *Izinkan login dengan sandi kosong?*. Anda mungkin ingin memblokir ini sampai pengguna menyetel kata sandi mereka dengan beberapa metode lain.

- Meskipun login root melalui SSH jauh lebih aman daripada login melalui telnet (yang tidak terenkripsi), Anda mungkin masih ingin mencegahnya. Untuk melakukannya, pilih Tidak dari Izinkan login dengan root? Tidak bisa. Anda juga dapat memilih Hanya dengan auth RSA untuk memaksa login root menggunakan sertifikat untuk otentikasi, atau Hanya untuk perintah untuk hanya mengizinkan eksekusi satu perintah alih-alih mengizinkan login interaktif penuh. Opsi terakhir itu hanya tersedia jika sistem Anda menjalankan OpenSSH versi # atau lebih tinggi.

- Untuk menghentikan pengguna menggunakan sertifikat untuk mengautentikasi (dan dengan demikian memaksa pengguna sandi), pilih Tidak dari Izinkan otentikasi RSA? bidang. Anda mungkin ingin melakukan ini untuk memaksa orang memasukkan kata sandi setiap saat, alih-alih mengandalkan kunci pribadi yang mungkin tidak terenkripsi untuk melakukan otentikasi untuk mereka.

- Untuk menghentikan server secara ketat memeriksa izin pada file pengguna di direktori ~/ssh mereka, pilih Tidak di Periksa izin pada file utama? bidang. Meskipun membalik pemeriksaan ini adalah ide yang buruk dari sudut pandang keamanan, mereka dapat mengganggu pengguna yang telah menetapkan izin yang salah dan tidak dapat mengetahui mengapa mereka tidak dapat diautentikasi dengan sertifikat.

- Agar server menampilkan konten file pesan hari ini kepada pengguna setelah masuk, pilih Ya karena dia Menampilkan /etc/motd saat login? bidang. File ini biasanya berisi informasi tentang sistem Anda atau pemberitahuan kepada pengguna.

- Jika Anda ingin agar pesan dikirim ke klien sebelum mereka masuk, pilih opsi kedua di bidang File pesan pra-masuk dan masukkan path lengkap ke file yang berisi teks yang ingin Anda kirim ke kotak teks yang berdekatan. Ini sering berisi peringatan tentang penggunaan sistem yang tidak sah. Bidang ini hanya tersedia jika Anda menjalankan OpenSSH 2.3 atau SSH komersial versi 2 atau lebih tinggi.

- Opsi lainnya pada halaman berhubungan dengan otentikasi gaya rlogin menggunakan file .rhosts dan /etc/hosts.equiv. Karena mereka percaya host klien telah mengautentikasi pengguna yang terhubung, mereka agak tidak aman karena mudahnya alamat IP sumber dipalsukan. Untuk alasan ini, saya menyarankan untuk tidak mengaktifkan otentikasi semacam ini.

- Untuk menyimpan dan mengaktifkan pengaturan otentikasi baru Anda, tekan tombol Simpan tombol di bagian bawah formulir diikuti dengan Terapkan Perubahan di halaman utama.

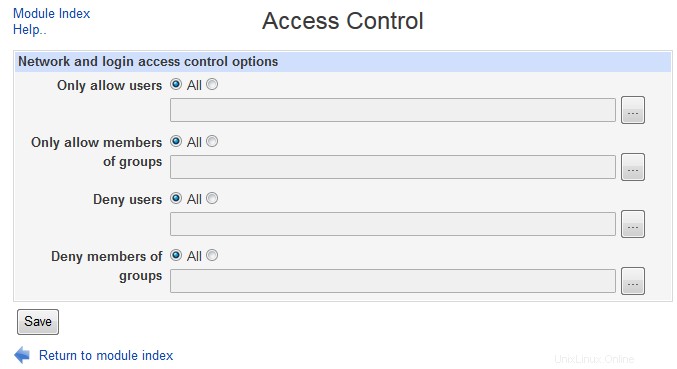

Kontrol Akses

Kontrol Akses

Server SSH - Kontrol Akses

Server SSH - Kontrol Akses Secara default, setiap pengguna Unix akan diizinkan untuk login dari jarak jauh ke server SSH di sistem Anda, atau menggunakannya untuk mengunggah dan mengunduh file. Pada sistem server surat atau yang menghosting situs web, ini mungkin tidak sesuai - Anda mungkin ingin mengizinkan sebagian besar pengguna untuk hanya masuk ke server POP3, FTP, atau Usermin Anda. Meskipun dimungkinkan untuk mencapai ini dengan memberi mereka shell seperti /bin/false, ini dapat menyebabkan masalah lain dengan pengguna Cron atau At jobs.

Untungnya, server SSH dapat dikonfigurasi untuk membatasi siapa yang dapat login. Ikuti saja langkah-langkah berikut:

- Pada halaman utama modul, klik Access Control ikon untuk memunculkan daftar formulir yang diizinkan dan ditolak pengguna.

- Untuk memblokir semua orang kecuali beberapa pengguna, masukkan daftar nama pengguna yang dipisahkan dengan spasi ke dalam Hanya izinkan pengguna bidang. Dan ? karakter wildcard dapat digunakan, jadi Anda dapat memasukkan foo* untuk mengizinkan setiap pengguna yang namanya dimulai dengan foo . Demikian pula, untuk menolak akses SSH untuk semua orang kecuali anggota beberapa grup, isi Hanya izinkan anggota grup bidang. Pengguna yang merupakan anggota sekunder dari grup yang cocok juga akan diizinkan. Jika kedua bidang diisi, pengguna yang ditentukan di salah satu akan diizinkan.

- Atau, Anda hanya dapat memblokir beberapa pengguna atau grup tertentu menggunakan Tolak pengguna dan Menolak anggota grup bidang. Sekali lagi, wildcard dapat digunakan, dan jika kedua bidang diisi, pengguna dari keduanya akan ditolak.

- Jika Anda menjalankan SSH komersial, kolom Hanya izinkan host klien dan Tolak host klien akan muncul di formulir juga. Yang pertama jika diisi memberi tahu server SSH untuk menolak koneksi apa pun kecuali yang berasal dari alamat IP atau nama host yang dimasukkan, sedangkan yang kedua memberitahunya untuk menolak hanya host dan alamat yang terdaftar di bidang yang berdekatan. Kedua kolom menerima * dan ? karakter wildcard. Jika sistem Anda telah menginstal OpenSSH, Anda dapat menggunakan file konfigurasi TCP-wrappers /etc/hosts.allow dan /etc/hosts.deny untuk memblokir klien yang tidak dipercaya. Sayangnya, belum ada modul Webmin standar untuk mengedit file-file ini.

- Klik tombol Simpan tombol di bagian bawah halaman untuk memperbarui file konfigurasi server SSH dan kembali ke halaman utama.

- Tekan Terapkan Perubahan tombol untuk mengaktifkan pembatasan baru.

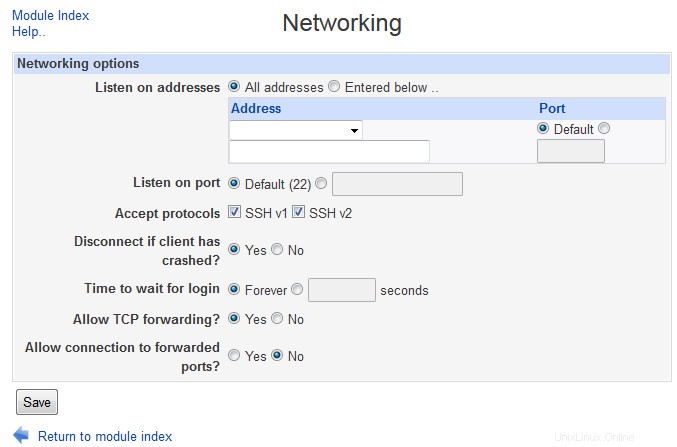

Jaringan

Jaringan

Server SSH - Jaringan

Server SSH - Jaringan Server SSH memiliki beberapa opsi yang memungkinkan Anda untuk mengonfigurasi alamat IP yang didengarkannya, port yang digunakan, dan berbagai pengaturan terkait protokol. Untuk mengeditnya, ikuti langkah berikut :

- Klik Jaringan ikon di halaman utama modul untuk memunculkan formulir yang ditunjukkan pada tangkapan layar di bawah.

- Secara default, server akan menerima koneksi yang dibuat ke salah satu alamat IP sistem Anda. Untuk mengubahnya (mungkin karena Anda ingin ini hanya dapat diakses dari LAN internal), pilih tombol radio kedua di Listen on address dan masukkan alamat IP ke dalam kotak teks. Jika Anda menjalankan OpenSSH versi 3 atau lebih tinggi, bidang ini akan berisi tabel di mana Anda dapat memasukkan beberapa alamat dan port. Di atasnya ada dua tombol radio - Semua alamat yang jika dipilih memberi tahu server untuk menerima koneksi ke port default pada alamat IP apa pun, dan Dimasukkan di bawah yang menunjukkan bahwa alamat dan port dalam tabel harus digunakan. Seperti biasa dengan tabel di Webmin, tabel ini akan selalu memiliki satu baris kosong di bagian bawah untuk menambahkan alamat dan port baru. Jika belum ada yang didefinisikan, hanya ini yang ada di dalamnya. Arti dari kolom dalam dua kolom tabel adalah:*Alamat *Di kolom ini Anda harus memasukkan satu alamat IP atau nama host untuk server agar terdaftar. Port *Jika *Default dipilih dalam kolom ini, port standar yang ditetapkan pada langkah 3 akan digunakan. Bergantian, jika opsi kedua dipilih, server SSH akan mendengarkan pada port yang dimasukkan ke dalam kotak teks di kolom.

- Untuk mengubah port tempat server SSH mendengarkan koneksi, edit Listen on port bidang. Jika Anda mengubahnya, klien perlu menentukan port baru saat menghubungkan. Jika sistem Anda menggunakan OpenSSH 3 atau lebih tinggi, bidang ini hanya menyetel port default yang dapat diganti di Listen on address meja.

- Dalam Terima protokol centang kotak untuk versi protokol SSH yang harus diterima server Anda. Biasanya bijaksana untuk mengizinkan keduanya, sehingga klien yang lebih lama atau yang lebih baru dapat terhubung tanpa kesulitan. Bidang ini hanya muncul jika Anda menjalankan OpenSSH - SSH komersial hanya menerima versi 1 atau

- tergantung pada versi SSH yang Anda instal.

- Jika Anda menjalankan SSH komersial, Idle timeout bidang dapat digunakan untuk memutuskan klien yang tidak mengirim atau menerima data apa pun untuk jangka waktu tertentu. Pilih tombol radio kedua, masukkan periode waktu ke dalam kotak teks dan pilih unit untuk periode tersebut dari menu. Jika Default dipilih, klien tidak akan pernah terputus tidak peduli berapa lama mereka menganggur. Pada sistem yang sibuk, fitur ini dapat berguna untuk menghentikan orang yang membiarkan sesi SSH menganggur terbuka selama berhari-hari, yang masing-masing memiliki proses sshd dan shell yang memakan memori terkait.

- Agar server SSH memutuskan klien yang telah dimatikan atau macet tanpa keluar dengan benar, pilih Ya di Putuskan sambungan jika klien mogok? bidang. Server secara berkala akan mengirimkan pesan ke klien untuk memastikan masih benar-benar berjalan, dan menutup koneksi jika tidak ada balasan. Satu-satunya waktu Anda ingin memilih Tidak adalah jika lalu lintas ekstra ini menyebabkan masalah pada jaringan Anda, seperti aktivasi otomatis ISDN atau koneksi dial-up saat tidak benar-benar diperlukan.

- Untuk mengonfigurasi jumlah waktu yang server akan tunggu sampai klien mengautentikasi setelah terhubung, ubah Waktu untuk menunggu login bidang. Jika Selamanya dipilih server tidak akan pernah memutuskan klien tidak peduli berapa lama, yang dapat memungkinkan penyerang membebani sistem Anda dengan membuat banyak koneksi SSH yang tidak melakukan apa-apa.

- Salah satu fitur protokol SSH yang lebih menarik adalah dukungannya untuk penerusan porta, yang memungkinkan klien mengakses port pada jaringan server yang biasanya tidak dapat mereka lakukan. Meskipun ini sangat berguna bagi pengguna, Anda mungkin menganggapnya sebagai risiko keamanan karena memungkinkan siapa saja yang dapat membuat SSH untuk secara efektif melewati batasan alamat IP di server internal. Untuk menonaktifkan fitur ini, ubah Izinkan penerusan TCP? kolom ke Tidak . Bidang ini hanya muncul jika Anda menjalankan SSH komersial versi 2 atau lebih tinggi, atau OpenSSH.

- Bidang terkait adalah Izinkan koneksi ke port yang diteruskan? yang menentukan apakah host selain server itu sendiri diizinkan untuk terhubung ke port yang diteruskan kembali ke klien. Anda mungkin ingin menyetel ini ke Tidak untuk melindungi pengguna klien dari penyerang yang menyalahgunakan koneksi penerusan yang mungkin tidak aman kembali ke jaringan klien. Namun, itu hanya muncul jika sistem Anda menjalankan OpenSSH versi 2 atau lebih tinggi.

- Agar server mencari nama host untuk alamat klien kemudian alamat untuk nama host tersebut dan memblokir yang tidak cocok, pilih Ya di bidang *memvalidasi balik alamat IP klien?*. Ini berguna jika Anda memiliki kontrol akses berbasis nama host dan ingin mendeteksi penyerang menggunakan catatan DNS yang dipalsukan. Bidang ini hanya terlihat jika Anda menjalankan OpenSSH versi 2.3 atau lebih tinggi.

- Untuk menyimpan dan mengaktifkan perubahan Anda, tekan tombol Simpan tombol di bagian bawah halaman dan kemudian Terapkan Perubahan kembali di halaman utama modul. Mereka akan berlaku untuk semua koneksi klien baru.

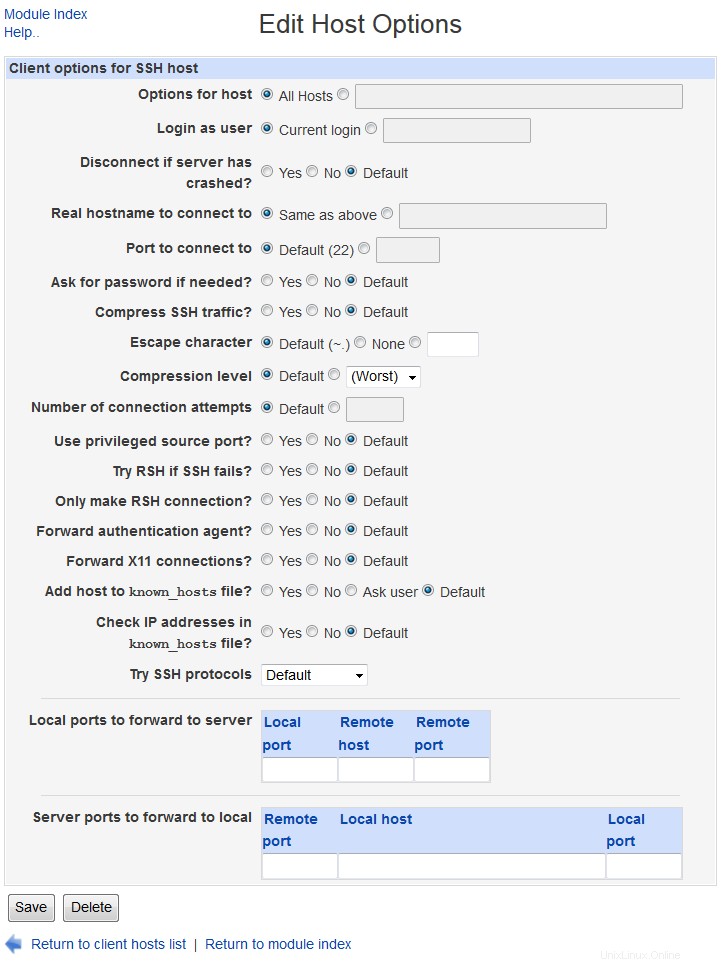

Opsi Host Klien

Opsi Host Klien

Meskipun modul ini terutama untuk mengonfigurasi server SSH, modul ini juga memungkinkan Anda mengatur opsi yang berlaku untuk semua koneksi klien yang dibuat dari sistem Anda menggunakan perintah ssh dan scp. Opsi dapat diatur untuk koneksi ke semua host, atau hanya ke host tertentu. Anda dapat mengatur port yang akan disambungkan, protokol yang digunakan, dan port lokal dan jarak jauh untuk diteruskan.

Pengaturan yang dibuat dalam modul ini berlaku untuk semua pengguna di sistem Anda, tetapi dapat diganti oleh pengguna individu yang mengedit file ~/.ssh/config mereka. Ini dapat dilakukan secara manual atau menggunakan Usermin, yang memiliki modul SSH Client dengan antarmuka yang identik dengan yang didokumentasikan di sini untuk mengedit pengaturan klien global. Banyak pengaturan yang tidak masuk akal untuk disetel untuk semua pengguna, meskipun dimungkinkan untuk melakukannya menggunakan Webmin. Untuk alasan ini, petunjuk di bagian ini hanya mencakup bidang yang berguna di tingkat global.

Opsi Host Klien

Opsi Host Klien Untuk menentukan pengaturan koneksi ke host tertentu, ikuti langkah-langkah berikut:

- Pada halaman utama modul, klik Opsi Host Klien ikon. Halaman yang berisi satu ikon untuk setiap host yang opsinya telah ditetapkan akan ditampilkan. Kecuali Anda pernah menggunakan halaman ini sebelumnya hanya Semua host special khusus ikon akan muncul, yang dapat diklik untuk mengedit opsi untuk koneksi ke host mana pun.

- Klik pada Tambahkan opsi untuk host klien link di bagian bawah halaman untuk membuka formulir untuk menentukan host dan opsi yang berlaku untuknya. Semua bidang pada formulir ini memiliki Default opsi, yang jika dipilih menunjukkan bahwa pengaturan untuk semua host harus digunakan sebagai gantinya. Ini memungkinkan Anda untuk menentukan opsi secara global, dan kemudian menimpanya pada basis per-host.

- Di Opsi untuk host bidang, masukkan nama host (seperti yang digunakan dalam perintah ssh) baris yang akan diterapkan opsi. Wildcard dapat digunakan, jadi Anda dapat memasukkan *.webmin.com untuk mencocokkan host mana pun di webmin.com domain misalnya. Ingat bahwa nama harus sesuai dengan yang digunakan oleh pengguna pada perintah ssh atau scp, jadi jika Anda memasukkan foo dan pengguna menjalankan ssh foo.example.com opsi tidak akan berlaku, meskipun kedua nama akan diselesaikan ke alamat IP yang sama. Untuk alasan ini Anda mungkin ingin memasukkan nama host sebagai foo* untuk menangkap kedua kemungkinan.

- Agar klien SSH terhubung ke nama host yang berbeda, isi Nama host asli untuk terhubung bidang. Ini bisa berguna jika digabungkan dengan Port untuk terhubung ke field untuk secara diam-diam mengarahkan kembali koneksi pengguna ke beberapa host ke port di alamat lain yang sebenarnya merupakan semacam terowongan ke tujuan sebenarnya.

- Untuk memaksa klien menggunakan port yang berbeda secara default, isi Port untuk terhubung bidang. Ini berguna jika server SSH pada beberapa host berjalan pada port yang berbeda dari 22 biasanya, dan Anda ingin menghindari kebutuhan untuk secara eksplisit menentukan port di setiap perintah ssh dan scp.

- Biasanya, klien SSH memperlakukan karakter ~ (tilde) sebagai pelarian yang menunjukkan bahwa karakter berikutnya yang dimasukkan oleh pengguna sebenarnya adalah perintah untuk program ssh itu sendiri. Misalnya, ~. menutup koneksi, dan ~^Z menangguhkan program. Karakter melarikan diri field dapat digunakan untuk menggunakan sesuatu yang berbeda dengan memilih tombol radio ketiga dan memasukkan satu karakter ke dalam kotak teks yang berdekatan. Atau Anda dapat menonaktifkan dukungan escape sama sekali dengan memilih Tidak ada . Opsi terakhir ini berguna jika Anda menggunakan perintah ssh untuk mentransfer data biner yang mungkin berisi tilde.

- Secara default, klien dan server SSH akan memampatkan dan membuka kompresi data yang dikirim di antara mereka, yang dapat mempercepat transfer teks atau data kompresibel lainnya dalam jumlah besar. Namun, terkadang ini sebenarnya dapat memperlambat segalanya atau membuang waktu CPU yang tidak berguna, misalnya jika Anda menggunakan scp untuk menyalin banyak file GIF atau selalu terhubung ke host melalui jaringan yang cepat. Untuk menonaktifkan kompresi, ubah Kompres lalu lintas SSH? kolom ke Tidak . Jika kompresi diaktifkan, Tingkat kompresi menu mengontrol trade off antara penggunaan CPU dan jumlah bandwidth yang digunakan. Jika *1* dipilih, sangat sedikit kompresi yang dilakukan, sedangkan jika *9* dipilih lebih banyak waktu CPU akan dihabiskan untuk mengurangi jumlah data yang sebenarnya ditransfer. Bidang-bidang ini dan bidang-bidang dalam dua langkah berikutnya tidak tersedia jika sistem Anda menjalankan SSH komersial versi 3 atau lebih tinggi.

- Secara default klien SSH akan menggunakan port sumber istimewa 22 saat menghubungkan, yang menunjukkan ke server bahwa itu adalah program tepercaya dan dengan demikian dapat diandalkan untuk memberikan informasi yang benar tentang pengguna yang menjalankannya. Ini diperlukan agar otentikasi gaya rlogin berfungsi, tetapi sayangnya banyak jaringan memiliki firewall yang dikonfigurasi untuk memblokir koneksi dengan port sumber hak istimewa, yang sepenuhnya memblokir SSH. Agar klien menggunakan port normal, pilih Tidak untuk Gunakan port sumber yang diistimewakan? bidang. Kecuali Anda menggunakan otentikasi berbasis host, ini tidak akan membahayakan.

- Untuk menyetel versi protokol SSH yang akan dicoba klien saat menghubungkan ke server ini, pilih Dipilih di bidang *Coba protokol SSH* dan centang yang akan dicoba. Standarnya adalah mencoba keduanya.

- Tekan tombol Buat tombol di bagian bawah halaman untuk menyimpan pengaturan per-host baru. Mereka akan digunakan oleh semua koneksi klien baru yang dibuat dari sistem Anda mulai sekarang.

Edit Opsi Host

Edit Opsi Host Setelah serangkaian opsi host dibuat, ikon untuk host akan muncul di halaman Opsi Host Klien. Anda dapat mengeklik ikon ini untuk menampilkan formulir pengeditannya, membuat perubahan pada bidang yang sama, dan menekan tombol Simpan tombol. Atau untuk menghapus host dan menyambungkannya kembali ke opsi default, tekan Hapus pada bentuk yang sama. Anda juga dapat mengubah default yang berlaku untuk semua koneksi dengan mengklik Semua host khusus icon dan melakukan perubahan pada form yang muncul. Tentu saja, beberapa bidang tidak terlalu masuk akal dalam konteks ini, seperti *Nama host asli untuk dihubungkan* dan Port untuk dihubungkan , dan karenanya tidak boleh digunakan.

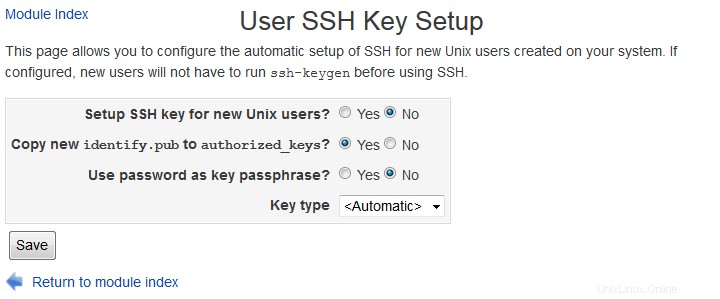

Penyiapan Kunci SSH Pengguna

Penyiapan Kunci SSH Pengguna

Pengaturan Kunci SSH Pengguna

Pengaturan Kunci SSH Pengguna Sebelum pengguna Unix dapat menggunakan otentikasi sertifikat untuk masuk ke server SSH, ia harus membuat kunci pribadi dengan perintah ssh-keygen. Modul ini dapat dikonfigurasi untuk bekerja dengan modul Users and Groups untuk menjalankan perintah ini untuk semua pengguna yang baru dibuat. Jika jaringan Anda menggunakan direktori home yang dipasang NFS, ini akan memungkinkan pengguna baru untuk masuk ke host lain tanpa perlu memberikan kata sandi tanpa perlu pengaturan lebih lanjut. Untuk mengonfigurasi penyiapan SSH bagi pengguna baru, ikuti langkah-langkah berikut:

- Pada halaman utama modul, klik Pengaturan Kunci SSH Pengguna ikon.

- Periksa Setup kunci SSH untuk pengguna baru Unix kotak centang, sehingga ssh-keygen akan dijalankan untuk akun baru.

- Agar kunci publik pengguna baru ditambahkan ke daftar kunci yang diotorisasi untuk menggunakan akunnya, centang kotak *Salin identitas baru.pub ke kunci_otorisasi*. Jika tidak dipilih, mereka harus melakukannya secara manual sebelum otentikasi dengan sertifikat baru mereka akan diterima.

- Untuk menyetel frasa sandi untuk kunci pribadi pengguna baru, centang Gunakan sandi sebagai frasa sandi kunci kotak. Jika dibiarkan tidak dicentang, tidak ada frasa sandi yang akan disetel (yang lebih ramah pengguna, tetapi kurang aman).

- Klik tombol Simpan tombol agar Webmin mulai menggunakan setelan baru Anda.

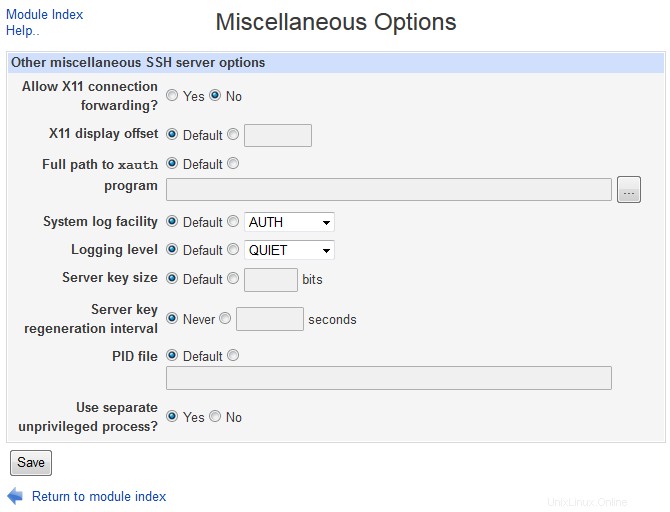

Pilihan Lain

Pilihan Lain

Server SSH - Pilihan Lain

Server SSH - Pilihan Lain Halaman ini berisi opsi yang tidak sesuai dengan kategori lainnya. Beberapa opsi yang kurang jelas tetapi berguna adalah :

- Izinkan penerusan koneksi X11?

- Jika disetel ke Ya, pengguna yang membuat login SSH dari mesin Unix akan dapat menjalankan aplikasi X di server dan koneksi X disalurkan kembali melalui koneksi SSH ke tampilan lokal mereka.

- Fasilitas log sistem

- Fasilitas syslog yang digunakan untuk mencatat pesan error dan informasi dari server SSH. Ini dapat digunakan bersama dengan modul System Logs untuk mengontrol ke file mana pesan SSH ditulis.

- Interval regenerasi kunci server

- Seberapa sering server SSH membuat ulang kunci yang digunakan untuk mengenkripsi koneksi. Jika Anda paranoid tentang keamanan, setel ini ke angka yang lebih rendah.

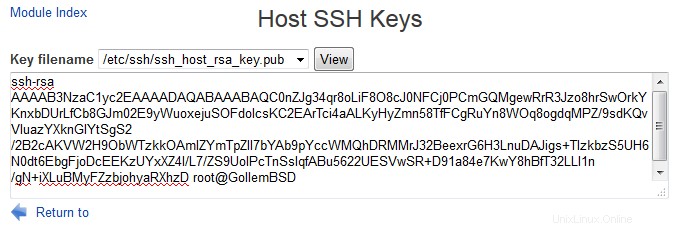

Kunci SSH Host

Kunci SSH Host

Server SSH - Kunci SSH Host

Server SSH - Kunci SSH Host lihat juga

- Menyiapkan otoritas sertifikat

- Konfigurasi SSH