Popularitas VPN (jaringan pribadi virtual) telah berkembang dengan popularitas, dan kebutuhan, pekerja jarak jauh yang menggunakan akses jarak jauh di luar firewall, sering kali pada WiFi publik, untuk memasuki jaringan internal. Seperti siapa pun yang menjual produk atau layanan, penyedia layanan VPN membuat klaim dan janji yang berani. Tetapi haruskah Anda memercayai mereka? Bagaimana Anda dapat mengidentifikasi kerentanan, dan memverifikasi keandalan dan kinerja, VPN perusahaan Anda?

VPN adalah bagian penting dari pendekatan berlapis untuk keamanan jaringan.

Salah satu caranya adalah dengan melihat audit keamanan dan tes stres yang dilakukan oleh pihak ketiga yang tidak memihak. VPN adalah bagian penting dari pendekatan berlapis terhadap keamanan jaringan, dan tahun baru adalah waktu yang tepat untuk melihat apakah jaringan perusahaan Anda terlindungi dari ancaman keamanan siber terbaru.

Apa itu audit VPN?

Hal pertama yang pertama:Apa yang kita bicarakan ketika kita mengacu pada audit VPN? Menurut artikel TechRadar baru-baru ini, "Audit VPN adalah proses di mana penyedia menghubungi perusahaan independen yang berpengalaman seperti PricewaterhouseCoopers untuk memeriksa aspek atau beberapa aspek layanannya."

Apakah ada perbedaan antara audit VPN dan audit keamanan? Ya.

Apakah ada perbedaan antara audit VPN dan audit keamanan? Ya. Audit VPN adalah audit privasi yang berfokus pada verifikasi kebijakan logging penyedia VPN konsumen. Audit keamanan adalah pemeriksaan yang lebih komprehensif terhadap perusahaan yang menggunakan VPN dan kebijakan keamanan serta kontrol keamanannya.

Informasi Apa yang Diberikan Laporan Audit VPN?

Metodologi, data, dan temuan dapat bervariasi berdasarkan cakupan laporan, tetapi idealnya mereka melihat VPN secara keseluruhan. Ingatlah bahwa beberapa laporan yang dipublikasikan mungkin, berdasarkan arahan dari penyedia VPN, melihat lebih dari sekadar ekstensi browser layanan. Itu saja tidak akan memberi tahu Anda banyak, jika ada, tentang keamanan Anda secara keseluruhan.

Audit penyedia VPN yang komprehensif harus melihat setiap bagian — teknologi dan manusia — dari layanan:

- Server

- Kode sumber

- Konfigurasi

- Staf perusahaan

- Kebijakan logging

- Aplikasi

- Sistem backend

Dalam hal akses jaringan...Anda menginginkan informasi sedetail mungkin — baik dan buruk.

Wajar jika perusahaan dan manusia hanya ingin berbagi aspek baik dari produk mereka (atau diri mereka sendiri). Tetapi ketika menyangkut akses jaringan, dan menjaga dari akses yang tidak sah, Anda menginginkan informasi sedetail mungkin — baik dan buruk.

Di mana Anda Dapat Menemukan Laporan Audit VPN

Penyedia VPN terkemuka terus berupaya meningkatkan produk dan layanan mereka, dan audit, baik internal maupun eksternal, adalah salah satu alat yang mereka gunakan untuk menemukan dan memperbaiki bug.

Melibatkan auditor pihak ketiga memakan waktu dan biaya untuk penyedia layanan VPN, jadi mereka kemungkinan akan membuat laporan audit tersedia untuk umum atau, paling tidak, pelanggan mereka yang sudah ada. Perusahaan ingin membagikan hasil positif serta upaya mereka untuk memperbaiki celah yang ditemukan oleh audit.

Menguji dan Meningkatkan VPN Anda Sangat Penting untuk Manajemen Risiko

Akses VPN adalah pengubah permainan untuk pekerjaan jarak jauh; karyawan dapat bekerja dimana saja dengan laptop dan akses internet. Namun, seperti yang sering kami katakan, pendekatan keamanan siber terbaik berlapis, dan ada beberapa langkah keamanan yang dapat Anda ambil untuk meningkatkan VPN Anda.

Periksa Kebocoran DNS dan IP DNS dan alamat IP Anda berada di jantung menjaga jaringan Anda aman dari peretas — yang memakai topi hitam — berniat meluncurkan malware, penolakan layanan (DOS), atau jenis serangan lainnya. Beberapa VPN telah membocorkan info DNS dan IP, tetapi Anda dapat menguji kebocoran VPN Anda dengan alat online yang mudah diakses.

Tambahkan Tombol Pembunuh Setiap layanan berbasis internet terkadang mengalami kegagalan. Sakelar mematikan memblokir kebocoran data apa pun melalui jaringan jika koneksi VPN terputus.

Gunakan IDS/IPS Sistem deteksi intrusi dan sistem pencegahan intrusi terus memantau jaringan Anda, mencari kemungkinan insiden berbahaya, dan menangkap informasi tentang insiden tersebut. Pelanggan OpenVPN dapat mengaktifkan IDS/IPS dengan mengaktifkan fitur Cyber Shield.

Aktifkan Firewall Firewall dan VPN dapat, dan harus, digunakan bersama untuk membuat jaringan aman yang lebih menyeluruh. Daripada mematikan firewall sama sekali, gunakan konfigurasi firewall, dan aturan firewall, yang memungkinkan aplikasi atau layanan resmi lewat.

Pendidikan Berkelanjutan Kebijakan keamanan terbaik di dunia tidak akan berhasil jika orang tidak menyadarinya. Karyawan perusahaan Anda ingin menyelesaikan pekerjaannya, tetapi mereka tidak ahli dalam pentingnya menggunakan koneksi VPN untuk otentikasi, kontrol akses, dan keamanan informasi. Buat program pendidikan karyawan yang secara teratur membagikan pembaruan terbaru untuk menggunakan klien VPN dengan sistem operasi yang berbeda, dan mengingatkan mereka tentang kebijakan kata sandi Anda.

Buat Daftar Periksa Audit Keamanan Anda Sendiri Admin jaringan dan analis keamanan berada dalam posisi terbaik untuk memahami fungsionalitas jaringan Anda secara keseluruhan serta pendekatan keamanan dan proses manajemen yang ada. Bekerja samalah dengan tim Anda untuk mengembangkan daftar periksa yang dapat Anda gunakan sebagai panduan, dan kunjungi kembali untuk memastikannya mempertimbangkan ancaman dan tindakan keamanan terbaru.

Bacaan yang Disarankan

Pelajari tentang pentingnya menjaga data sensitif dengan kebijakan perlindungan data yang mengamankan . Anda titik akhir , jaringan, dan lingkungan awan disini .

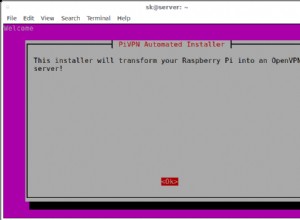

PiVPN – Pengaturan dan Konfigurasi OpenVPN Paling Sederhana, Dirancang Untuk Raspberry Pi

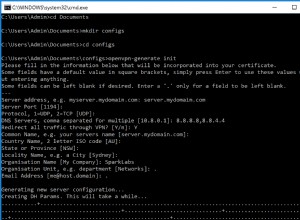

Membuat Sertifikat dan Kunci untuk Server OpenVPN Anda

Pengantar Menjalankan Server OpenVPN