FreeIPA adalah sistem pengelolaan identitas sumber terbuka untuk lingkungan Linux/Unix yang menyediakan pengelolaan dan autentikasi akun terpusat, seperti Microsoft Active Directory atau LDAP .

IPA Gratis adalah kombinasi dari 389 Directory Server, MIT Kerberos, Server HTTP Apache , NTP, DNS , Dogtag (sistem sertifikat), dan SSSD, menjadikannya sebagai solusi keamanan terintegrasi tunggal untuk mengelola Identitas, Kebijakan, dan melakukan jejak Audit.

Identitas: (mesin, pengguna, mesin virtual, grup, kredensial otentikasi )

Kebijakan: (pengaturan konfigurasi, informasi kontrol akses )

Jejak Audit: (peristiwa, log, analisis )

FreeIPA hadir dengan UI Web dan alat baris perintah untuk melakukan tugas administratif.

Di sini, kita akan memasang FreeIPA di CentOS 7 / RHEL 7 server dan kemudian konfigurasikan klien FreeIPA pada mesin klien (CentOS / Ubuntu / Debian ) untuk mengizinkan pengguna masuk dengan kredensial mereka.

Prasyarat

Pertama-tama, Anda perlu mengatur alamat IP statis pada sistem.

BACA :Cara menyetel alamat IP statis di CentOS 7 / RHEL 7

Jika Anda menginstal FreeIPA dengan DNS terintegrasi, maka pastikan DNS1=127.0.0.1 ada di file konfigurasi ethernet.

Pastikan /etc/resolv.conf memiliki nilai di bawah ini.

server nama 127.0.0.1

Kedua, setel nama host (FQDN).

namahostectl set-hostname ipa.itzgeek.local

Ketiga, tambahkan entri host di server untuk menyelesaikan nama host sistem.

echo "192.168.1.10 ipa.itzgeek.local ipa">> /etc/hosts

Keempat, Konfigurasikan A record untuk nama host server Anda di server DNS (Opsional).

Anda dapat menggunakan server DNS BIND atau DNS ISC Bind terintegrasi untuk menyelesaikan nama host.

BACA :Cara menyiapkan Server DNS di CentOS 7 / RHEL 7

Catatan: Di sini, kami akan menggunakan DNS ISC Bind terintegrasi untuk penyiapan FreeIPA kami.

Selain itu, di RHEL 7, berlangganan sistem ke Saluran Opsional dan Tambahan.

repos pengelola langganan --aktifkan rhel-7-server-opsional-rpms

Instal FreeIPA

Paket FreeIPA dapat ditemukan di repositori dasar OS. Jadi Anda dapat menggunakan perintah YUM di CentOS 7/ RHEL 7 untuk memasang server FreeIPA .

Menginstal paket bind-dyndb-ldap akan memungkinkan FreeIPA mengelola DNS terintegrasi.

yum install -y ipa-server ipa-server-dns bind-dyndb-ldap

Mulai Ikat (DNS) service dan aktifkan untuk memulai otomatis saat boot sistem. Untuk saat ini dan Anda dapat menonaktifkan layanan setelah instalasi FreeIPA.

systemctl mulai bernamasystemctl aktifkan bernama

Sekarang, instal server FreeIPA menggunakan perintah berikut.

ipa-server-install

Jawab semua pertanyaan prompt penginstal selama konfigurasi.

File log untuk instalasi ini dapat ditemukan di /var/log/ipaserver-install.log===============================================================================Program ini akan menyiapkan Server IPA. Ini termasuk:* Mengonfigurasi CA (dogtag) yang berdiri sendiri untuk manajemen sertifikat * Mengonfigurasi Network Time Daemon (ntpd) * Membuat dan mengonfigurasi instance Server Direktori * Membuat dan mengonfigurasi Kerberos Pusat Distribusi Kunci (KDC) * Konfigurasi Apache (httpd) * Konfigurasi DNS (bind) * Konfigurasikan KDC untuk mengaktifkan PKINITUntuk menerima default yang ditunjukkan dalam tanda kurung, tekan tombol Enter.PERINGATAN:layanan sinkronisasi waktu &tanggal yang bertentangan 'chronyd' akan dinonaktifkan untuk mendukung dari ntpdApakah Anda ingin mengkonfigurasi DNS terintegrasi (BIND)? [tidak]:ya <Masukkan nama domain yang sepenuhnya memenuhi syarat dari komputer tempat Anda menyiapkan perangkat lunak server. Menggunakan formulir.Contoh:master.example.com.Nama host server [ipa.itzgeek.local]:ipa.itzgeek.local < Peringatan:melewatkan resolusi DNS host ipa.itzgeek.localNama domain telah ditentukan berdasarkan nama host. Harap konfirmasi nama domain [itzgeek.local]:itzgeek.local < Protokol kerberos memerlukan nama Realm yang harus ditentukan. Ini biasanya nama domain yang diubah menjadi huruf besar. Harap berikan nama ranah [ITZGEEK.LOCAL]:ITZGEEK.LOCAL < Operasi server direktori tertentu memerlukan pengguna administratif. Pengguna ini disebut sebagai Manajer Direktori dan memiliki akses penuh ke Direktori untuk tugas manajemen sistem dan akan ditambahkan ke contoh server direktori yang dibuat untuk IPA. Kata sandi harus paling sedikit 8 karakter .Kata sandi Pengelola Direktori:xxxx < Kata sandi (konfirmasi):xxxx < Server IPA memerlukan pengguna administratif, bernama 'admin'. Pengguna ini adalah akun sistem biasa yang digunakan untuk administrasi server IPA. Kata sandi admin IPA:xxxx < Kata sandi (konfirmasi):xxxx < Memeriksa domain DNS itzgeek.local., harap tunggu ...Apakah Anda ingin mengonfigurasi penerusan DNS? [yes]:yes < Server DNS berikut dikonfigurasi di /etc/resolv.conf:127.0.0.1, 192.168.1.1Apakah Anda ingin mengonfigurasi server ini sebagai penerus DNS? [yes]:yes < Semua server DNS dari /etc/resolv.conf telah ditambahkan. Anda dapat memasukkan alamat tambahan sekarang:Masukkan alamat IP untuk penerus DNS, atau tekan Enter untuk melewati:8.8.8.8 < Penerus DNS 8.8.8.8 ditambahkan. Anda dapat menambahkan yang lain.Masukkan alamat IP untuk penerus DNS, atau tekan Enter untuk melewati:Tekan Enter < Memeriksa penerusan DNS, harap tunggu ...Apakah Anda ingin mencari zona terbalik yang hilang? [yes]:yes < Apakah Anda ingin membuat zona terbalik untuk IP 192.168.1.10 [yes]:yes < Harap tentukan nama zona terbalik [1.168.192.in-addr.arpa.]: Tekan enter < Menggunakan zona terbalik 1.168.192.in-addr.arpa. Server Master IPA akan dikonfigurasi dengan:Nama host:ipa.itzgeek.localAlamat IP:192.168.1.10Nama domain:itzgeek.localRealm name:ITZGEEK. Server DNS LOCALBIND akan dikonfigurasi untuk melayani domain IPA dengan:Forwarders:127.0.0.1, 192.168.1.1, 8.8.8.8Kebijakan penerusan:onlyReverse zone(s):1.168.192.in-addr.arpa.Lanjutkan untuk mengkonfigurasi sistem dengan nilai-nilai ini? [tidak]:yes < Operasi berikut mungkin memerlukan beberapa menit untuk diselesaikan. Harap tunggu hingga perintah ditampilkan. Mengonfigurasi daemon NTP (ntpd) [1/4]:menghentikan ntpd [2/4]:menulis konfigurasi [3/4]:mengonfigurasi ntpd untuk memulai saat boot [4/4]:memulai ntpdDone mengkonfigurasi daemon NTP (ntpd).Mengonfigurasi server direktori (dirsrv). Perkiraan waktu:30 detik [1/45]:membuat instance server direktori [2/45]:mengaktifkan ldapi [3/45]:mengkonfigurasi autobind untuk root [4/45]:menghentikan server direktori [5/45]:memperbarui konfigurasi di dse.ldif [6/45]:memulai server direktori [7/45]:menambahkan skema default [8/45]:mengaktifkan plugin memberof [9/45]:mengaktifkan plugin winsync [10/45]:mengonfigurasi plugin versi replikasi [11/45]:mengaktifkan plugin pendaftaran IPA [12/45]:mengonfigurasi plugin keunikan [13/45]:mengonfigurasi plugin uuid [14/45]:mengonfigurasi plugin modrdn [15/45]:mengonfigurasi plugin DNS [16/45] ]:mengaktifkan entri USN plugin [17/45]:mengonfigurasi plugin penguncian [18/45]:mengonfigurasi plugin topologi [19/45]:membuat indeks [20/45]:mengaktifkan plugin integritas referensial [21/45]:mengonfigurasi certmap. conf [22/45]:konfigurasikan lokasi baru untuk entri terkelola [23/45]:konfigurasikan dirsrv ccache [24/45]:mengaktifkan fallback pemetaan SASL [25/45]:memulai ulang server direktori [26/45]:menambahkan pemetaan sasl ke direktori [27/45]:menambahkan tata letak default [28/45]:menambahkan tata letak delegasi [29/45]:membuat wadah untuk entri yang dikelola [30/45]:mengonfigurasi grup pribadi pengguna [31/45]:mengonfigurasi netgroup dari hostgroup [32/45]:membuat pengguna pengikat Sudo default [33/45]:membuat tata letak Anggota Otomatis default [34/45]:menambahkan plugin pemeriksaan jangkauan [35/45]:membuat aturan HBAC default allow_all [36/45]:menambahkan entri untuk manajemen topologi [37/45]:menginisialisasi keanggotaan grup [38/45]:menambahkan entri master [39/45]:menginisialisasi level domain [40/45]:mengkonfigurasi generasi uid/gid Posix [41/45]:menambahkan replikasi acis [42/45]:mengaktifkan plugin sidgen [43/45]:mengaktifkan plugin extdom [44/45]:menyetel server direktori [45/45]:mengkonfigurasi direktori untuk memulai pada bootSelesai mengkonfigurasi server direktori (dirsrv).Mengonfigurasi Kerberos KDC (krb5kdc) [1/10]:menambahkan wadah kerberos ke direktori [2/10]:mengkonfigurasi KDC [3/10]:menginisialisasi wadah kerberos [4/10]:menambahkan ACI default [5/10]:membuat tab kunci untuk direktori [6/10]:membuat tab kunci untuk mesin [7/10]:menambahkan ekstensi kata sandi ke direktori [8/10]:membuat prinsip anonim [9/10] ]:memulai KDC [10/10]:mengonfigurasi KDC untuk memulai saat bootSelesai mengonfigurasi Kerberos KDC (krb5kdc).Mengonfigurasi kadmin [1/2]:memulai kadmin [2/2]:mengonfigurasi kadmin untuk memulai saat bootSelesai mengonfigurasi kadmin.Mengonfigurasi server sertifikat (pki-Tomcatd). Perkiraan waktu:3 menit [1/29]:mengonfigurasi instance server sertifikat [2/29]:mengekspor pin penyimpanan sertifikat Dogtag [293]:menghentikan instance server sertifikat untuk memperbarui CS.cfg [29/04]:mencadangkan CS .cfg [29/05]:menonaktifkan nonces [29/06]:mengatur penerbitan CRL [29/07]:mengaktifkan penemuan dan validasi jalur sertifikat PKIX [29/08]:memulai instance server sertifikat [29/29]:mengkonfigurasi certmonger untuk pembaruan [10/29]:meminta sertifikat RA dari CA [29/11]:menyiapkan profil sertifikat penandatanganan [29/12]:menyetel pembaruan penandatanganan audit menjadi 2 tahun [13/29]:memulai ulang server sertifikat [14/ 29]:menerbitkan sertifikat CA [15/29]:menambahkan agen RA sebagai pengguna tepercaya [16/29]:mengizinkan RA untuk mengubah profil [17/29]:mengizinkan RA untuk mengelola CA ringan [18/29]:Pastikan wadah CA ringan ada [19/29]:konfigurasikan pembaruan sertifikat [20/29]:konfigurasikan pembaruan sertifikat Server-Cert [21/29]:Konfigurasikan HTTP ke koneksi proxy [22/29]:mulai ulang sertifikat server [23/29]:memperbarui konfigurasi IPA [24/29]:mengaktifkan instans CA [25/29]:memigrasikan profil sertifikat ke LDAP [26/29]:mengimpor profil sertifikat IPA [27/29]:menambahkan ACL CA default [28/29]:menambahkan entri CA 'ipa' [29/29]:mengonfigurasi pembaruan certmonger untuk CAsDone yang ringan mengonfigurasi server sertifikat (pki-Tomcatd). Mengonfigurasi server direktori (dirsrv) [1/3]:mengonfigurasi TLS untuk instans DS [2/3]:menambahkan entri sertifikat CA [3/3]:memulai ulang server direktoriSelesai mengonfigurasi server direktori (dirsrv).Mengonfigurasi ipa-otpd [1/2]:memulai ipa-otpd [2/2]:mengonfigurasi ipa-otpd untuk memulai saat bootSelesai mengonfigurasi ipa-otpd.Mengonfigurasi ipa-custodia [1/5]:Membuat file konfigurasi ipa-custodia [2/5]:Memastikan wadah custodia ada [3/5]:Membuat kunci ipa-custodia [4/ 5]:memulai ipa-custodia [5/5]:mengonfigurasi ipa-custodia untuk memulai saat bootSelesai mengonfigurasi ipa-custodia.Mengonfigurasi antarmuka web (httpd) [1/22]:menghentikan httpd [2/22]:menyetel mod_nss port ke 443 [3/22]:menyetel mod_nss cipher suite [22]:menyetel daftar protokol mod_nss ke TLSv1.0 - TLSv1.2 [5/22]:menyetel file sandi mod_nss [22]:mengaktifkan negosiasi ulang mod_nss [7/22]:menonaktifkan mod_nss OCSP [8/22]:menambahkan aturan penulisan ulang URL [9/22]:mengonfigurasi httpd [10/22]:menyiapkan httpd keytab [11/22]:mengonfigurasi Gssproxy [12/22] :menyiapkan ssl [13/22]:mengkonfigurasi certmonger untuk pembaruan [14/22]:mengimpor sertifikat CA dari LDAP [15/22]:menerbitkan sertifikat CA [16/22]:membersihkan semua cache httpd yang ada [17/22 ]:mengonfigurasi SELinux untuk httpd [18/22]:membuat konfigurasi proxy KDC [19/22]:mengaktifkan proxy KDC [20/22]:memulai httpd [21/22]:mengonfigurasi httpd untuk memulai saat boot [22/22] :mengaktifkan oddjobdSelesai mengonfigurasi antarmuka web (httpd).Mengonfigurasi Kerberos KDC (krb5kdc) [1/1]:menginstal X509 Sertifikat untuk PKINITSelesai mengonfigurasi Kerberos KDC (krb5kdc).Menerapkan pembaruan LDAPMeningkatkan IPA:. Perkiraan waktu:1 menit 30 detik [1/9]:menghentikan server direktori [2/9]:menyimpan konfigurasi [3/9]:menonaktifkan pendengar [4/9]:mengaktifkan kunci global DS [5/9]:memulai direktori server [6/9]:memutakhirkan server [7/9]:menghentikan server direktori [8/9]:memulihkan konfigurasi [9/9]:memulai direktori serverSelesai.Memulai ulang KDCConfiguring DNS (bernama) [1/12]:menghasilkan file kunci rndc [2/12]:menambahkan wadah DNS [3/12]:menyiapkan zona kita [4/12]:menyiapkan zona terbalik [5/12]:menyiapkan catatan kita sendiri [6/12]:menyetel up record untuk master lain [7/12]:menambahkan NS record ke zones [8/12]:menyiapkan kerberos principal [9/12]:menyiapkan bernama.conf [10/12]:menyiapkan konfigurasi server [11 /12]:mengkonfigurasi bernama untuk memulai saat boot [12/12]:mengubah resolv.conf untuk menunjuk ke diri kita sendiriSelesai mengonfigurasi DNS (bernama).Memulai ulang server web untuk mengambil resolv.conf perubahanMengonfigurasi layanan sinkronisasi kunci DNS (ipa-dnskeysyncd) [1/7]:memeriksa status [2/7]:se menyiapkan direktori kerja bind-dyndb-ldap [3/7]:menyiapkan prinsip kerberos [4/7]:menyiapkan SoftHSM [5/7]:menambahkan wadah DNSSEC [6/7]:membuat kunci replika [7/7] ]:mengonfigurasi ipa-dnskeysyncd untuk memulai saat bootSelesai mengonfigurasi layanan sinkronisasi kunci DNS (ipa-dnskeysyncd).Memulai ulang ipa-dnskeysyncdMemulai ulang bernamaMemperbarui catatan sistem DNSMengonfigurasi komponen sisi klienMenggunakan sertifikat yang ada '/etc/ipa/ca.crt'.Nama host klien:ipa. itzgeek.localRealm:ITZGEEK.LOCALDNS Domain:itzgeek.localIPA Server:ipa.itzgeek.localBaseDN:dc=itzgeek,dc=localMelewatkan waktu sinkronisasi dengan server NTP.Konfigurasi SSSD baru akan dibuat Sudoers yang dikonfigurasi di /etc/nsswitch /etc/conf sssd/sssd.conftrying https://ipa.itzgeek.local/ipa/json[try 1]:Meneruskan 'schema' ke server json 'https://ipa.itzgeek.local/ipa/json'trying https:// ipa.itzgeek.local/ipa/session/json[coba 1]:Meneruskan 'ping' ke server json 'https://ipa.itzgeek.local/ipa/session/json'[coba 1]:Meneruskan 'ca_is _enabled' ke server json 'https://ipa.itzgeek.local/ipa/session/json'Systemwide CA database diperbarui.Menambahkan kunci publik SSH dari /etc/ssh/ssh_host_rsa_key.pubMenambahkan kunci publik SSH dari /etc/ssh/ssh_host_ecdsa_key .pubMenambahkan kunci publik SSH dari /etc/ssh/ssh_host_ed25519_key.pub[coba 1]:Meneruskan 'host_mod' ke server json 'https://ipa.itzgeek.local/ipa/session/json'SSSD diaktifkan Dikonfigurasi /etc/openldap/ ldap.conf Dikonfigurasi /etc/ssh/ssh_configConfigured /etc/ssh/sshd_configMengonfigurasi itzgeek.local sebagai domain NIS. Konfigurasi klien selesai. Perintah ipa-client-install berhasil==============================================================================Pengaturan selesaiLangkah berikutnya:1. Anda harus memastikan port jaringan ini terbuka:Port TCP:* 80, 443:HTTP/HTTPS * 389, 636:LDAP/LDAPS * 88 , 464:kerberos * 53:mengikat Port UDP:* 88, 464:kerberos * 53:bind * 123:ntp 2. Sekarang Anda dapat memperoleh tiket kerberos menggunakan perintah:'kinit admin' Tiket ini memungkinkan Anda untuk menggunakan alat IPA (mis., ipa user-add) dan antarmuka pengguna web. Pastikan untuk mencadangkan sertifikat CA yang disimpan di /root/cacert.p12File-file ini diperlukan untuk membuat replika. Kata sandi untuk file-file ini adalah kata sandi Pengelola Direktori

Firewall

Sebagai pengaturan pos, konfigurasikan firewall untuk mengizinkan port yang diperlukan.

untuk SER di ntp http https ldap ldaps kerberos kpasswd; lakukan firewall-cmd --permanent --add-service=$SER; donefirewall-cmd --permanent --add-port=53/udpfirewall-cmd --permanent --add-port=53/tcpfirewall-cmd --reload

Verifikasi Server FreeIPA

Setelah instalasi FreeIPA, autentikasi ke ranah Kerberos untuk memastikan bahwa administrator dikonfigurasi dengan benar.

kinit admin

Jika FreeIPA berfungsi dengan baik, perintah di atas akan meminta Anda memasukkan kata sandi admin IPA. Masukkan kata sandi admin IPA yang Anda tetapkan selama proses instalasi, lalu tekan Enter.

Setelah memasukkan kata sandi, Anda akan mendapatkan prompt shell.

Selanjutnya, verifikasi fungsionalitas server FreeIPA dengan mencari pengguna IPA.

admin temukan pengguna ipa

Keluaran:

--------------1 pengguna cocok-------------- Login pengguna:admin Nama belakang:Administrator Direktori beranda:/home/admin Login shell:/bin/bash Principal alias:[email protected] UID:382200000 GID:382200000 Akun dinonaktifkan:False-------------------------- --Jumlah entri yang dikembalikan 1----------------------------------------pre>Akses antarmuka web FreeIPA

Buka browser favorit Anda dan kunjungi URL berikut.

https://ipa.itzgeek.localATAU

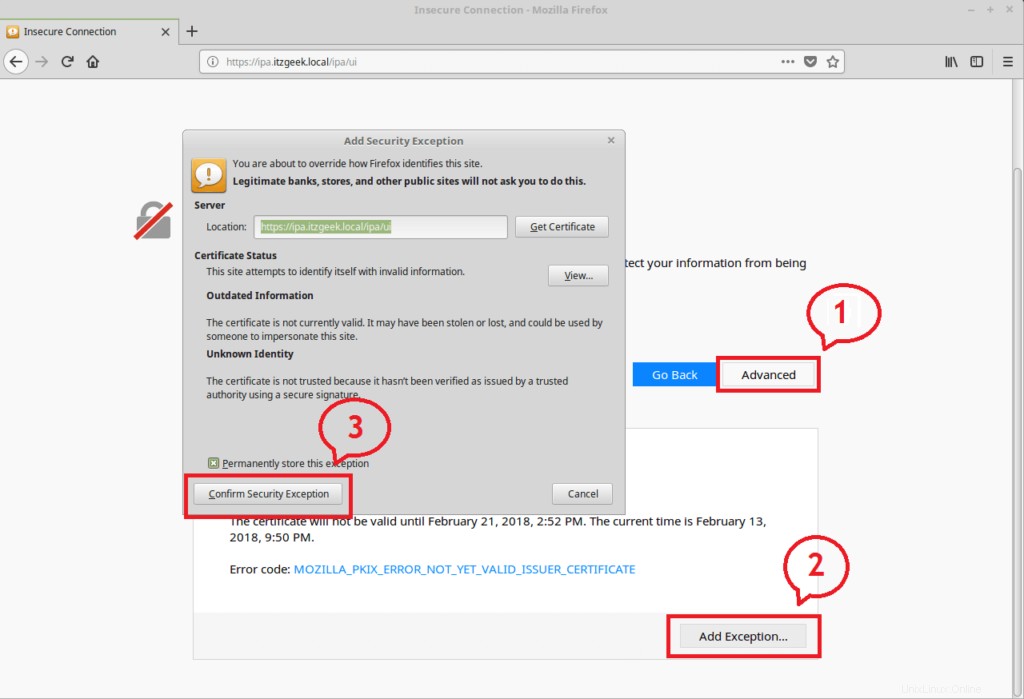

https://your.free.ipaAnda mungkin mendapatkan pengecualian SSL saat mengakses antarmuka web FreeIPA karena sertifikat yang ditandatangani sendiri. Jadi, tambahkan pengecualian permanen di browser untuk mengakses antarmuka web FreeIPA.

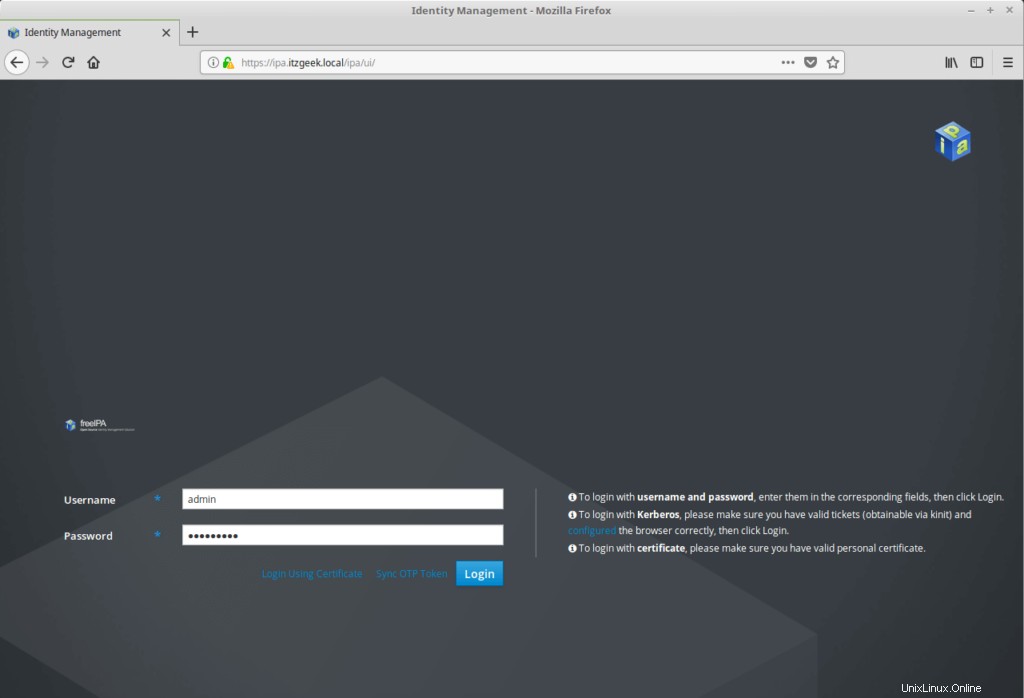

Masuk dengan,

Nama pengguna: admin

Sandi: sandi admin IPA yang Anda atur sebelumnya.

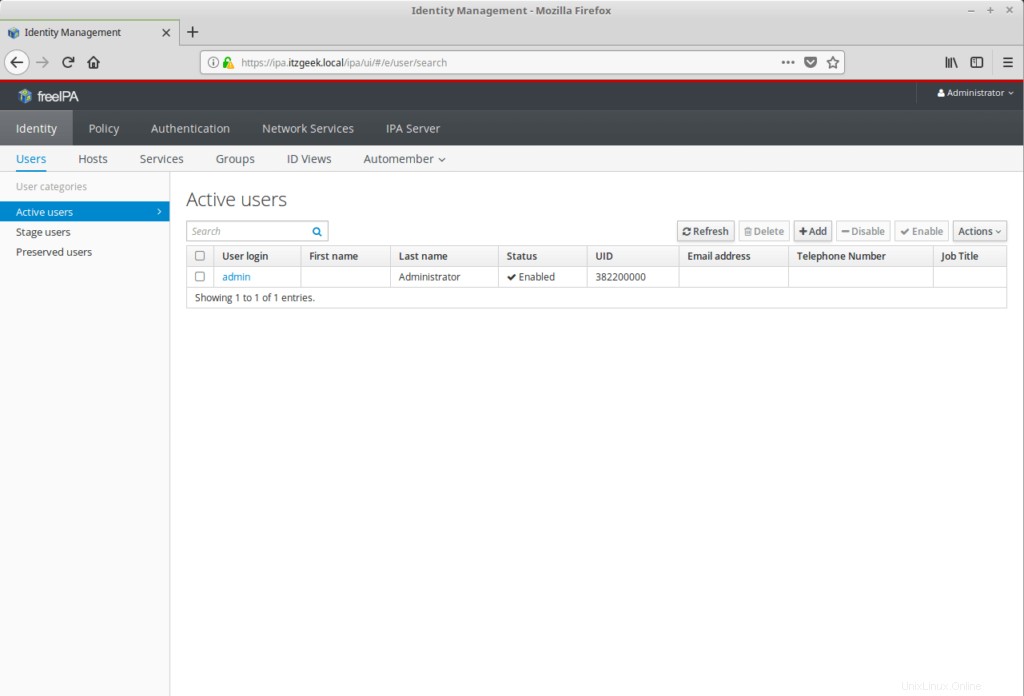

Posting login yang berhasil; Anda akan mendapatkan halaman utama IPA, yang terlihat seperti ini:

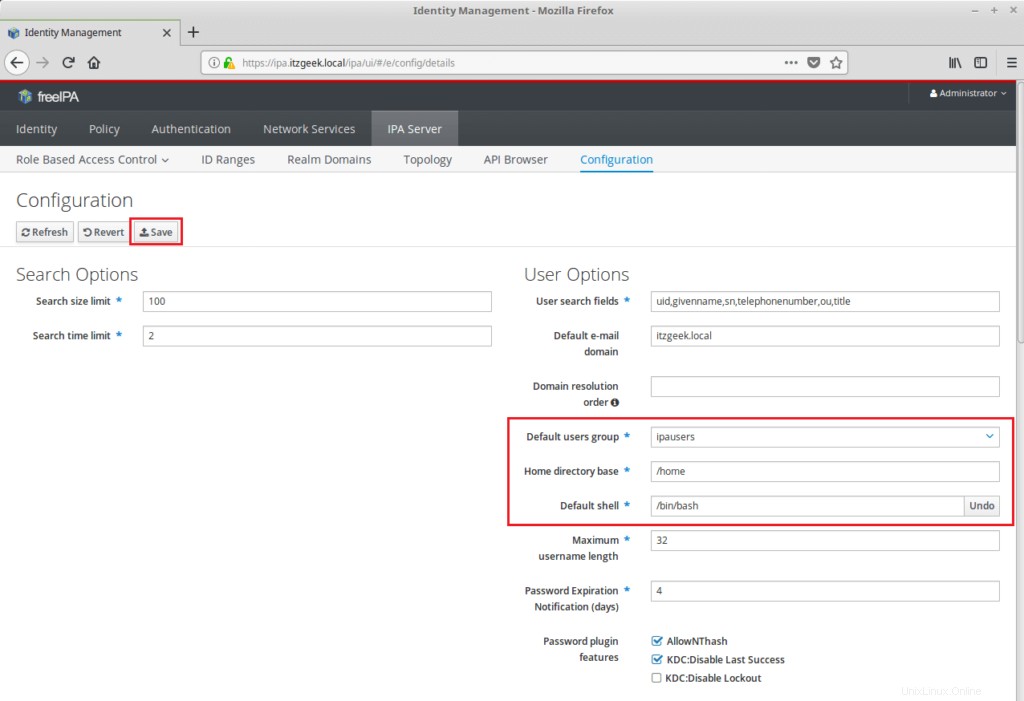

Konfigurasi FreeIPA

Setel shell default untuk semua pengguna baru ke /bin/bash dengan membuka Server IPA>> Konfigurasi . Anda juga dapat mengatur grup pengguna default dan basis direktori home untuk pengguna baru.

Klik simpan untuk memperbarui modifikasi.

Itu saja. Dalam artikel kami berikutnya, kami akan mengonfigurasi klien FreeIPA untuk otentikasi terpusat.

Konfigurasikan OpenLDAP dengan SSL di CentOS 7 / RHEL 7 Cara Meluncurkan Instance OpenStack menggunakan Horizon DashboardCent OS