Dalam tutorial ini, kita akan melihat cara mengatur OpenVPN di pfSense.

Saya telah membuat beberapa tutorial OpenVPN menggunakan Raspberry Pi atau Synology NAS, tetapi dari semua implementasi, ini adalah "favorit" saya. Memanfaatkan pfSense memungkinkan Anda untuk menjalankan OpenVPN di router Anda dan memindahkan layanan ke perangkat tersebut yang bisa dibilang merupakan tempat terbaik untuk menjalankannya.

OpenVPN sedikit lebih rumit untuk disiapkan di pfSense daripada di Raspberry Pi atau Synology NAS, tapi begitulah pfSense. Banyak opsi (yang sebagian besar dapat dilewati atau dilewati), tetapi memiliki opsi tersebut menawarkan banyak fleksibilitas yang biasanya tidak Anda miliki. Tujuan saya adalah menyederhanakan proses sebaik mungkin dan menunjukkan cara menyiapkan OpenVPN di pfSense semudah mungkin.

Perlu diketahui bahwa jika Anda tidak memiliki alamat IP eksternal statis (yang kebanyakan orang tidak melakukannya), Anda harus menyiapkan DDNS. DDNS adalah singkatan dari Dynamic DNS dan melacak alamat IP eksternal Anda untuk memastikan bahwa Anda akan SELALU terhubung ke jaringan rumah Anda saat menggunakan nama domain itu. Jika Anda memiliki domain sendiri, Anda dapat mengatur DDNS di Cloudflare. Namun, jika Anda tidak memiliki nama domain, solusi terbaik (dan termudah) yang saya gunakan adalah DuckDNS. DuckDNS benar-benar gratis dan tidak memiliki interval penyegaran 30 hari yang mengganggu seperti No-IP. Silakan ikuti tutorial ini untuk mengatur DuckDNS di pfSense.

Tutorial ini (Cara Mengatur OpenVPN di pfSense) akan dilihat dari sudut pandang pengguna rumahan.

1. Pengaturan Server OpenVPN

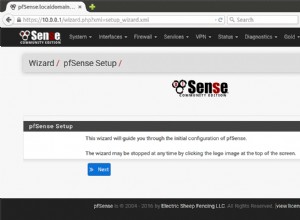

Cara termudah untuk mengatur OpenVPN adalah dengan menggunakan wizard OpenVPN. Ini akan memandu Anda melalui sebagian besar proses.

1. Pilih VPN lalu OpenVPN . Dari sana, pilih Wizards .

2. Pertahankan Jenis Server sebagai Pengguna Lokal Akses lalu pilih Berikutnya .

3. OpenVPN akan membutuhkan Otoritas Sertifikat sendiri . Pilih Tambahkan CA baru dan di layar berikutnya, beri nama sertifikat. Isi informasi lokasi jika Anda mau.

4. Selanjutnya, kita akan membuat server sertifikat . Beri nama sertifikat dan seperti langkah terakhir, isi informasi lokasi jika Anda mau.

5. Pada langkah berikutnya, berikan server OpenVPN sebuah deskripsi . Keluar dari antarmuka , protokol , dan lokal pelabuhan sebagai default (WAN, UDP hanya pada IPv4, 1194).

6. Pengaturan kriptografi dapat tetap sebagai default dan di Setelan Tunnel , pastikan Anda memilih subnet yang TIDAK sedang digunakan. Di Lokal Jaringan bagian, masukkan subnet LAN Anda karena akan memungkinkan jaringan lokal dapat diakses melalui OpenVPN. Jika Anda ingin mengatur jumlah maksimum koneksi bersamaan, Anda dapat mengubah pengaturan itu di sini. Pengaturan lainnya dapat tetap sebagai default. Anda tidak perlu mengubah setelan tambahan apa pun, tetapi jika Anda ingin menggunakan server DNS tertentu, Anda dapat mengubahnya di bawah Klien Setelan . Setelah selesai dengan semuanya, pilih Berikutnya .

7. Pada layar berikutnya, pastikan Anda secara otomatis membuat Firewall Rule dan Aturan OpenVPN lalu pilih Berikutnya . Konfigurasi server sekarang selesai!

2. Paket Ekspor Klien &Akun Pengguna – Cara Mengatur OpenVPN di pfSense

Sebelum melanjutkan, ada dua prasyarat yang harus diselesaikan:

Pastikan Anda menginstal openvpn-client-export paket dari Manajer Paket (Sistem> Manajer Paket> Paket yang Tersedia ).

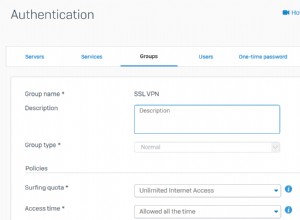

Pastikan Anda memiliki akun pengguna siapkan dengan sertifikat pengguna dibuat. Ini dapat diselesaikan dengan memilih Sistem> Manajer Pengguna> Tambah . Pilih nama pengguna dan sandi, lalu pilih klik untuk membuat sertifikat pengguna . Beri sertifikat nama (umumnya, Nama Pengguna + Sertifikat OpenVPN) dan pastikan bahwa OpenVPN_CA yang kita buat sebelumnya dipilih. Biarkan sisanya sebagai default dan simpan.

3. Konfigurasi Klien OpenVPN – Cara Mengatur OpenVPN di pfSense

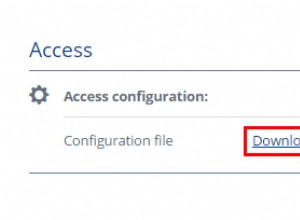

Sekarang setelah alat ekspor klien dan akun pengguna dibuat, kita dapat melanjutkan mengekspor file konfigurasi kita.

Di setelan OpenVPN (VPN> OpenVPN), pilih Klien Ekspor . Jika Anda memiliki alamat IP eksternal statis, tinggalkan Host Nama Resolusi sebagai Antarmuka IP Alamat . Jika Anda telah mengatur DDNS di pfSense, nama host DDNS akan tersedia di daftar dropdown. Jika Anda telah menyiapkan DDNS di perangkat lain, pilih Lainnya dan masukkan nama host DDNS. Anda kemudian dapat menyimpan pengaturan ini.

Saya biasanya menyarankan untuk menggunakan file OpenVPN Connect (iOS/Android). Ini akan menghasilkan file konfigurasi ovpn yang dapat digunakan pada perangkat Android/iPhone, atau aplikasi OpenVPN Connect yang baru di Windows atau MacOS. Secara default, file konfigurasi akan memiliki semua informasi yang diperlukan yang memungkinkan Anda untuk terhubung kembali ke jaringan lokal Anda.

Namun, ada satu hal cepat yang ingin saya bahas mengenai bagaimana lalu lintas akan dikirim melalui terowongan VPN itu. Gambar di bawah ini akan menunjukkan kepada Anda perbedaan antara VPN terowongan-terpisah dan terowongan-penuh.

VPN Terowongan Terpisah :Lalu lintas hanya dikirim melalui jaringan Anda jika mencoba mengakses sumber daya internal. Alamat IP Anda saat menavigasi ke situs di luar jaringan Anda akan menjadi alamat IP jaringan tempat Anda berada saat ini.

VPN Terowongan Penuh :Semua lalu lintas dikirim melalui jaringan asal Anda. Alamat IP Anda untuk permintaan internal dan eksternal akan menjadi jaringan rumah Anda.

CATATAN :Ini bukan aliran jaringan yang tepat. Saya menyederhanakan prosesnya semampu saya.

Harap diingat bahwa Anda dapat membuat dua file konfigurasi (satu untuk terowongan terpisah dan satu untuk terowongan penuh) jika Anda ingin opsi untuk menggunakan keduanya. Untuk file konfigurasi VPN terowongan penuh, tambahkan teks di bawah ini ke file konfigurasi Anda (di atas sertifikat).

redirect-gateway def1

Jika Anda menghilangkan baris ini, file konfigurasi akan menjadi VPN split-tunnel secara default.

Impor file ini dalam aplikasi OpenVPN Connect dan pastikan Anda tidak berada di jaringan lokal Anda. Tempat terbaik untuk menguji adalah di jaringan seluler menggunakan ponsel.

Jika Anda ingin menguji konfigurasi VPN split-tunnel/full-tunnel, sambungkan ke VPN split-tunnel, lalu cari "apa IP saya" di google. Alamat IP yang dikembalikan harus berupa alamat IP jaringan seluler Anda (atau jaringan apa pun yang Anda sambungkan). Jika Anda kemudian memutuskan dan menyambung ke VPN terowongan penuh dan mencari hal yang sama, Anda harus mengembalikan alamat IP jaringan rumah Anda (tempat server VPN dikonfigurasi).

4. Kesimpulan – Cara Mengatur OpenVPN di pfSense

Tutorial ini menunjukkan cara mengatur OpenVPN di pfSense. Untungnya, dengan menggunakan wizard dan alat ekspor klien, proses untuk menyiapkan OpenVPN di pfSense relatif mudah. Sekarang Anda dapat membuat pengguna sebanyak yang Anda mau, mengekspor file konfigurasi mereka sendiri dan mereka akan dapat terhubung ke server VPN Anda!

Terima kasih telah membaca tutorial tentang cara mengatur OpenVPN di pfSense. Jika ada pertanyaan, silakan tinggalkan di komentar YouTube!

Memasang dan Mengonfigurasi OpenVPN (CentOS6)

Menyiapkan server OpenVPN dengan Sophos XG dan Viscosity

Menyiapkan server OpenVPN dengan pfSense dan Viskositas