Di Sebagian besar pengguna dan grup Organisasi dibuat dan dikelola di Windows Active Directory. Kami dapat mengintegrasikan server RHEL 7 dan CentOS 7 kami dengan AD (Active Directory) untuk tujuan otentikasi. Dengan kata lain, kita dapat bergabung dengan Server CentOS 7 dan RHEL 7 di Domain Windows sehingga admin sistem dapat masuk ke server Linux ini dengan kredensial AD. Saat membuat pengguna UNIX di AD, kami dapat memetakan pengguna ini ke grup tertentu sehingga tingkat akses dikontrol secara terpusat dari AD.

Pada artikel ini kita membahas bagaimana mengintegrasikan CentOS 7.x &RHEL 7.x dengan AD(Windows Server 2008 R2 &Windows Server 2012 R2 ). Langkah-langkah berikut berlaku untuk CentOS 7 dan RHEL 7.

Langkah:1 Instal paket yang diperlukan menggunakan perintah yum

Gunakan perintah yum untuk menginstal paket-paket berikut dari baris perintah.

[[email protected] ~]# yum install sssd realmd oddjob oddjob-mkhomedir adcli samba-common samba-common-tools krb5-workstation openldap-clients policycoreutils-python

Perbarui file /etc/hosts dan /etc/resolv.conf sehingga nama dns atau nama host server AD diselesaikan dengan benar. Dalam kasus saya, nama host server AD adalah “adserver.example.com “, jadi letakkan baris di bawah ini di file /etc/hosts

192.168.0.151 adserver.example.com adserver

Isi resolv.conf harus seperti di bawah ini. Cukup ganti nama domain dan alamat ip server dns sesuai pengaturan Anda

[[email protected] ~]# cat /etc/resolv.conf search example.com nameserver 192.168.0.151 [[email protected] ~]#

Langkah:2 Sekarang Gabung Domain Windows atau Integrasikan dengan AD menggunakan perintah ranah

Ketika kami menginstal paket-paket yang diperlukan di atas maka perintah realme akan tersedia. Kami akan menggunakan perintah di bawah ranah untuk mengintegrasikan CentOS 7 atau RHEL 7 dengan AD melalui "teknologi" pengguna. tech adalah pengguna bind yang memiliki hak istimewa yang diperlukan pada AD atau kita juga dapat menjadi pengguna administrator AD Server untuk tujuan integrasi.

[[email protected] ~]# realm join --user=tech adserver.example.com Password for tech: [[email protected] ~]#

Sekarang verifikasi apakah server kita sudah bergabung dengan domain Windows atau belum. Cukup jalankan perintah ‘realm list ‘

[[email protected] ~]# realm list example.com type: kerberos realm-name: EXAMPLE.COM domain-name: example.com configured: kerberos-member server-software: active-directory client-software: sssd required-package: oddjob required-package: oddjob-mkhomedir required-package: sssd required-package: adcli required-package: samba-common-tools login-formats: %[email protected] login-policy: allow-realm-logins [[email protected] ~]#

Setiap kali kita menjalankan perintah 'realm join' maka secara otomatis akan mengkonfigurasi '/etc/sssd/sssd.conf ' file.

Langkah:3 Periksa dan Verifikasi pengguna AD di Server REHL 7 atau CentOS 7

Dengan ‘id ' di Linux kami dapat memverifikasi uid dan gid pengguna dan informasi grup mereka. Pada titik waktu ini server kami sekarang menjadi bagian dari domain windows. Gunakan perintah di bawah ini untuk memverifikasi detail pengguna AD.

[[email protected] ~]# id [email protected] uid=1997801106([email protected]) gid=1997800513(domain [email protected]) groups=1997800513(domain [email protected]e.com) [[email protected] ~]#

Anda mungkin telah memperhatikan pada perintah di atas bahwa saya telah menyebutkan nama domain juga bersama dengan nama pengguna karena ini dikendalikan oleh file '/etc/sssd/sssd.conf'. Jika kita menjalankan perintah id tanpa nama domain maka kita tidak akan mendapatkan detail apapun untuk pengguna.

[[email protected] ~]# id linuxtechi id: linuxtechi: no such user [[email protected] ~]#

Kita dapat mengubah perilaku ini dengan mengedit file /etc/sssd/sssd.conf.

Ubah parameter berikut dari

use_fully_qualified_names = True fallback_homedir = /home/%[email protected]%d

untuk

use_fully_qualified_names = False fallback_homedir = /home/%u

Mulai ulang layanan sssd menggunakan perintah systemctl berikut

[[email protected] ~]# systemctl restart sssd [[email protected] ~]# systemctl daemon-reload

Sekarang jalankan perintah id dan lihat apakah Anda bisa mendapatkan detail pengguna AD tanpa menyebutkan nama domain

[[email protected] ~]# id linuxtechi uid=1997801106(linuxtechi) gid=1997800513(domain users) groups=1997800513(domain users) [[email protected] ~]#

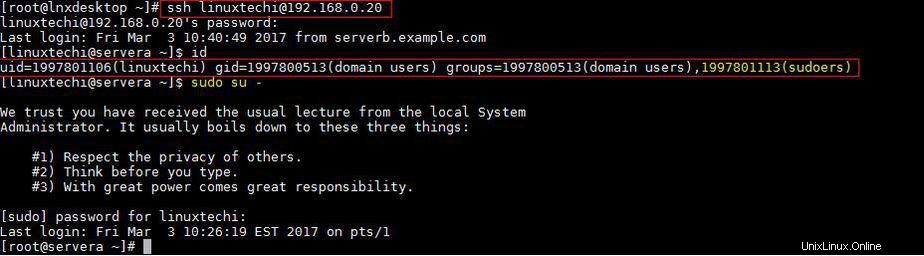

Mari kita coba ssh CentOS 7 atau RHEL 7 Server dengan kredensial AD

[[email protected] ~]# ssh [email protected] [email protected]'s password: Last login: Fri Mar 3 10:18:41 2017 from serverb.example.com [[email protected] ~]$ id uid=1997801106(linuxtechi) gid=1997800513(domain users) groups=1997800513(domain users) [[email protected] ~]$ pwd /home/linuxtechi [[email protected] ~]$

Langkah:4 Hak Sudo untuk pengguna AD di CentOS 7 atau RHEL 7

Jika Anda ingin mengonfigurasi hak sudo untuk pengguna AD maka cara terbaik adalah membuat grup di AD dengan nama sudoers dan menambahkan pengguna Linux/UNIX di grup itu dan di Server Linux buat file dengan nama “sudoers ” di bawah folder /etc/sudoers.d/

Masukkan konten berikut ke dalam file.

[[email protected] ~]# cat /etc/sudoers.d/sudoers %sudoers ALL=(ALL) ALL [[email protected] ~]#

Dalam kasus saya, saya telah memberikan semua hak kepada pengguna yang merupakan bagian dari grup sudoers. Setelah Anda selesai dengan perubahan ini, masuk kembali ke server Anda dengan kredensial AD dan lihat apakah pengguna adalah bagian dari grup sudoers.

Itu saja dari artikel ini, Semoga kalian mendapat ide bagaimana cara bergabung dengan server RHEL atau CentOS dengan Windows Domain. Silakan bagikan umpan balik dan komentar Anda yang berharga.