Fail2ban adalah alat utilitas keamanan internet untuk server Linux dan admin web-host. Anda dapat menggunakan alat Fail2ban untuk mengontrol, memantau, dan menambahkan aturan di server Linux Anda. Misalkan Anda memiliki situs web di platform hosting apa pun. Dalam hal ini, Anda mungkin tahu bahwa jika Anda memasukkan nama pengguna atau kata sandi yang salah, sistem secara otomatis mencegah Anda masuk ke WHM atau c-Panel, dan dasbor Anda. Jika Anda memiliki server yang berjalan di bawah sistem Linux, Anda dapat memelihara sistem pemantauan login server Anda menggunakan alat Fail2ban. Saya harus mengatakan, jika Anda adalah admin server Linux, menginstal Fail2ban adalah upaya yang sangat baik untuk membuat server Anda aman, aman, dan stabil.

Fitur Penting Fail2ban

Fail2ban ditulis dalam Python yang dapat mencegah server Linux Anda dari serangan brute force.

Setelah Anda mendapatkan serangan, Anda dapat memeriksa kekuatan serangan itu dari file log Fail2ban. Anda mungkin bertanya, dapatkah Fail2ban mencegah serangan DDOS di server Anda? Jawabannya adalah, Fail2ban tidak dirancang untuk menghindari serangan DDOS; itu dibuat untuk mencegah upaya login yang tidak diketahui atau mencurigakan.

Tapi yang pasti Fail2ban bisa mengurangi jumlah serangan DDOS di server Linux Anda. Setelah Anda menginstal alat Fail2ban di server Linux Anda dan mengatur parameter, itu dapat secara otomatis melindungi server Anda dari serangan login.

Fail2ban menggunakan skrip Jail untuk membuat server Linux aman. Jail adalah file skrip pengaturan, di mana semua parameter pemblokiran dan pemeliharaan IP default diatur. Memahami skrip Jail sangat penting untuk memastikan keamanan server Linux Anda.

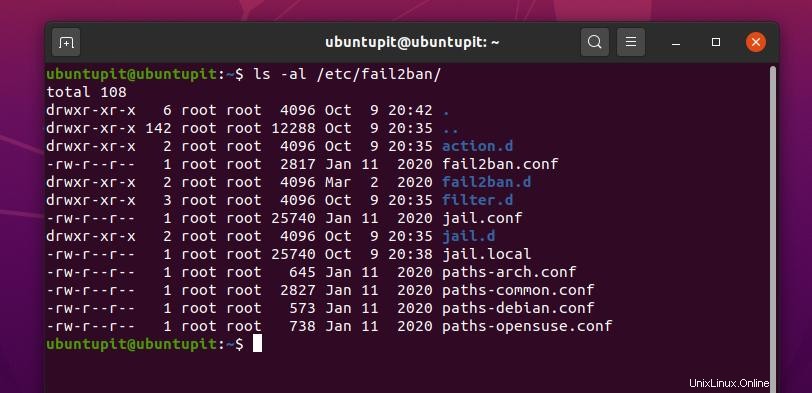

Untuk melihat file konfigurasi Fail2ban, jalankan perintah daftar berikut di terminal Anda. Anda akan menemukan fail2ban.conf dan jail.d file di dalam daftar. Kami akan bekerja di jail.d file untuk mengkonfigurasi ulang pengaturan Fail2ban.

ls -al /etc/fail2ban/

Saya membuat daftar fitur utama dan dasar dari alat Fail2ban pada sistem Linux.

- Mendukung Python Scrapy

- Blokir IP untuk Rentang Tertentu

- Blok Bijaksana Zona Waktu Global

- Setelan Parameter Khusus

- Mudah Dikonfigurasi dengan Apache, Nginx, SSHD, dan Server lainnya

- Menerima Peringatan Email

- Fasilitas Larangan dan Hapus Larangan

- Setel Waktu Larangan

Fail2ban pada Berbagai Distribusi Linux

- -Penggemar Linux harus tahu bahwa Linux mendukung sebagian besar server web. Sementara server diberdayakan di Linux, adalah wajib untuk mempertahankan tolok ukur keamanan yang sangat ketat untuk memblokir upaya login yang tidak sah. Dalam posting ini, kita akan melihat cara menginstal dan mengkonfigurasi paket Fail2ban di berbagai distribusi Linux. Nanti, kita juga akan melihat cara memodifikasi dan mengamati alat Fail2ban.

Langkah 1:Instal Paket Fail2ban di Linux

Menginstal Fail2ban di Linux adalah proses yang mudah. Anda perlu memperbarui repositori sistem Anda dan menginstal paket secara langsung dengan beberapa baris perintah terminal. Saya akan membahas metode instalasi Fail2ban di Debian, Fedora Linux, Red Hat Linux, OpenSuSE, dan Arch Linux.

1. Instal Fail2ban di Ubuntu dan Distribusi Debian

Dalam distribusi Debian, memperbarui repositori sistem adalah proses untuk membuat sistem Linux Anda lebih lancar dan lebih efisien. Karena kami akan menginstal paket baru di sistem kami, pertama-tama kami harus memperbarui repositori sistem. Anda dapat menggunakan baris perintah berikut untuk memperbarui repositori sistem Anda.

sudo apt update

sudo apt upgrade -y

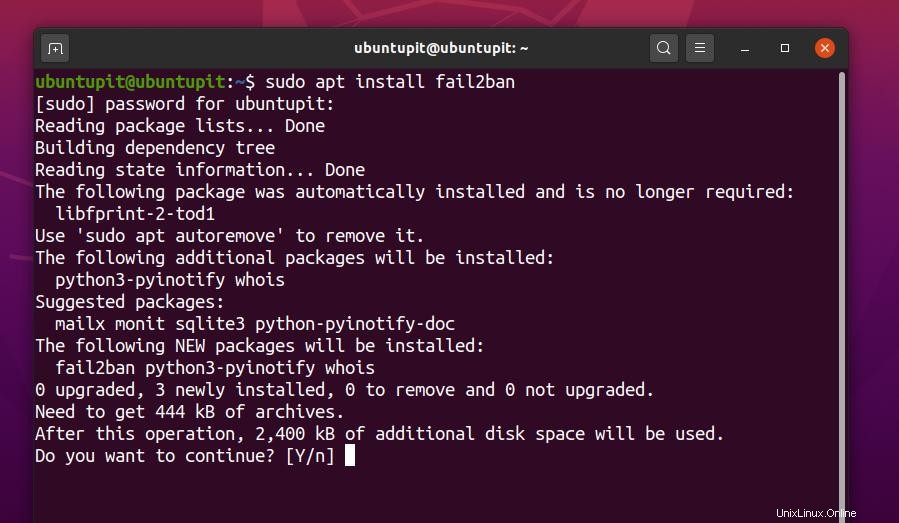

Sekarang, salin dan tempel perintah manajemen paket aptitude berikut untuk menginstal alat Fail2ban di dalam sistem Debian Anda. Anda dapat menggunakan perintah ini untuk Ubuntu, Kubuntu, Linux Mint, dan distribusi Debian lainnya.

sudo apt install fail2ban

2. Instal Fail2ban di Manjaro

Di sini, kami telah memilih Manjaro Linux untuk menunjukkan bagaimana Anda dapat menginstal paket Fail2ban pada distribusi Linux berbasis Arch dan Arch. Manjaro didukung dan dikelola oleh proyek Arch Linux. Anda dapat menggunakan packman berikut ini command-line untuk menginstal Fail2ban di Arch Linux Anda.

sudo pacman -S fail2ban

Jika Anda menghadapi kesalahan saat menginstal paket, Anda dapat menjalankan -Rs berikut ini perintah di terminal Arch Linux Anda untuk melewati kesalahan.

sudo pacman -Rs fail2ban

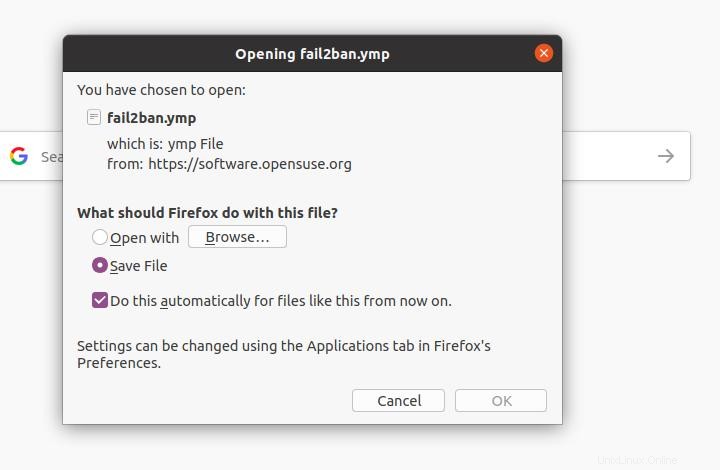

3. Instal Fail2ban di OpenSuSE dan SuSE Linux

Di SuSE dan OpenSuSE Linux, menginstal Fail2ban jauh lebih mudah daripada distro lain. Pertama, Anda perlu mengunduh .ymp file paket dari Fail2ban. Anda dapat mengunduh paket Fail2ban untuk SuSE Linux dari sini. Setelah unduhan selesai, buka file paket melalui toko perangkat lunak default SuSE Linux. Kemudian klik tombol instal untuk menyelesaikan proses instalasi.

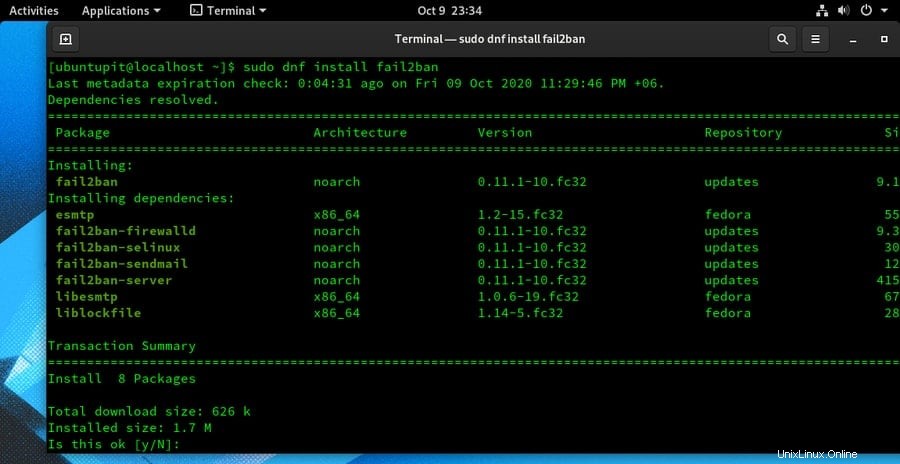

4. Instal Fail2ban di Fedora

Di sini, saya akan menunjukkan cara menginstal paket Fail2ban di Fedora Linux. Saya menggunakan perintah DNF untuk menginstal paket di Fedora. Pertama, instal paket tambahan untuk rilis Enterprise Linux (EPEL) di sistem Anda.

sudo dnf install epel-release

Sekarang, jalankan perintah berikut di terminal Fedora Linux Anda untuk mendapatkan paket Fail2ban.

sudo systemctl start sshd

sudo dnf install fail2ban

5. Instal Fail2ban di CentOS dan Red Linux

Sangat jarang, orang menggunakan Red Hat dan CentOS untuk memelihara server. Namun, jika Anda memiliki server yang terinstal di Red Hat Linux, Anda dapat menginstal paket Fail2ban pada sistem Linux Anda dengan menjalankan yum berikut perintah di mesin Linux Anda.

Pertama, instal rilis Paket Ekstra untuk Enterprise Linux (EPEL) di sistem Anda. Kemudian instal paket Fail2ban.

sudo yum install epel-release

sudo yum install fail2ban

Langkah 2:Setelan Firewall di Linux

Karena Fail2ban menggunakan protokol jaringan untuk memelihara server Linux, Anda perlu memastikan bahwa firewall Linux Anda diaktifkan dan dikonfigurasi untuk mengakses paket Fail2ban. Secara default, Fail2ban menggunakan port 22 untuk membuat koneksi. Itu sebabnya Anda perlu mengizinkan port 22 untuk Fail2ban. Di sini, kita akan melihat bagaimana Anda dapat mengatur pengaturan Firewall untuk Debina dan distribusi Linux lainnya.

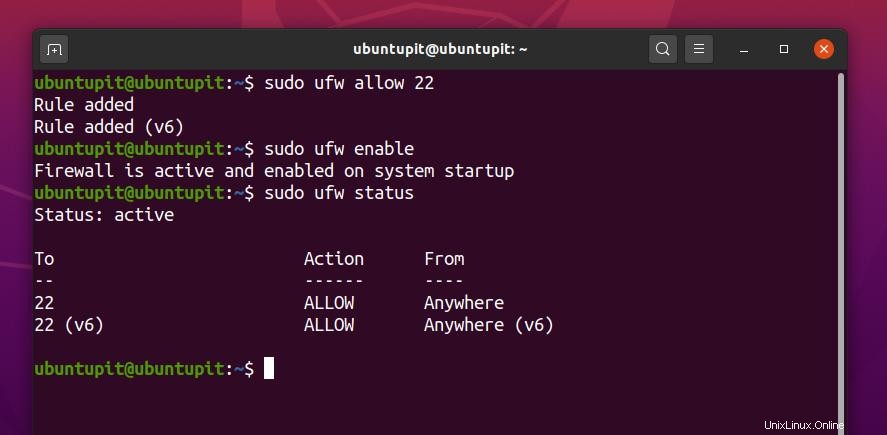

1. Pengaturan Firewall untuk Ubuntu dan Debian

Pengguna Debian dan Ubuntu dapat mengaktifkan pengaturan UFW untuk menambahkan aturan firewall. Ikuti baris perintah terminal untuk mengonfigurasi firewall UFW pada distribusi Debian Anda. Jika Firewall tidak diaktifkan pada sistem Debian Anda, aktifkan terlebih dahulu.

sudo ufw allow 22

sudo ufw enable

Sekarang Anda dapat memeriksa status firewall di sistem Linux Anda. Anda akan menemukan bahwa port 22 ditambahkan dan diizinkan pada pengaturan firewall.

sudo ufw status

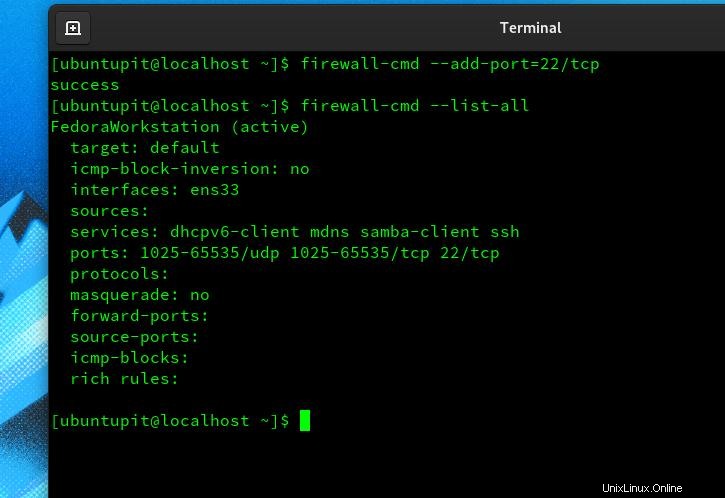

2. Pengaturan Firewall untuk Red Hat, CentOS, dan Fedora Linux

Red Hat, Fedora, Centos, Arch Linux, SuSE, dan distribusi Linux lainnya menggunakan alat Firewalld untuk mengkonfigurasi pengaturan firewall. Seperti yang kita ketahui bahwa UFW adalah antarmuka firewall berbasis baris perintah khusus untuk distribusi Debian, dengan cara yang sama, Firewalld adalah alat manajemen antarmuka pemrograman aplikasi (API) utama tempat Anda dapat menambahkan aturan firewall.

Anda dapat menggunakan perintah kontrol sistem berikut untuk memulai, mengaktifkan, menghentikan, dan memuat ulang Firewalld di mesin Linux Anda.

systemctl status firewalld

systemctl enable firewalld

sudo firewall-cmd --reload

systemctl stop firewalld

Seperti yang sudah kita ketahui bahwa kita harus mengizinkan port 22 pada konfigurasi firewall. Gunakan perintah berikut untuk menambahkan aturan. Anda juga dapat menggunakan sistem konfigurasi berbasis zona pada alat Firewalld.

firewall-cmd --add-port=22/tcp

firewall-cmd --list-all

Sekarang, restart alat Fail2ban pada sistem Linux Anda.

systemctl restart fail2ban

Langkah 3:Konfigurasi Fail2ban di Linux

Sampai sekarang, kami telah menginstal Fail2ban dan mengkonfigurasi pengaturan firewall. Sekarang, kita akan melihat cara mengkonfigurasi pengaturan Fail2ban. Pengaturan dan konfigurasi umum sama untuk semua distribusi Linux. Anda dapat mengikuti langkah ini untuk semua distribusi.

Pertama, Anda harus mengkonfigurasi pengaturan Jail di Fail2ban. Anda dapat menyimpan pengaturan default jika Anda tidak perlu melakukan perubahan apa pun. Anda dapat menemukan skrip konfigurasi di /etc/fail2ban/ direktori. Gunakan baris perintah terminal berikut untuk mengedit dan mengonfigurasi pengaturan Jail.

cd /etc/fail2ban/

sudo cp jail.conf jail.local

sudo nano /etc/fail2ban/jail.conf

Sekarang, Anda dapat menyalin dan menempelkan aturan berikut di dalam skrip konfigurasi Jail Anda. Di sini, kita mengatur parameter bantime, abaikanIP, findtime, dan maxretry.

[DEFAULT]

ignoreip = 127.0.0.1

bantime = 3600

findtime = 600

maxretry = 3

[sshd]

enabled = true

ignoreip = 127.0.0.1 ::1 192.168.100.11

Saya memberikan deskripsi singkat tentang parameter skrip Fail2ban.

- bantime – Bantime adalah durasi waktu yang ingin Anda terapkan untuk memblokir alamat IP yang mencurigakan.

- abaikan – Abaikan disebut sebagai alamat IP yang tidak ingin Anda ban atau pantau oleh alat Fail2ban. Biasanya IP host Anda saat ini, alamat IP pribadi, dan alamat host lokal ditambahkan di dalam daftar abaikan.

- maxretry – Maxretry adalah jenis file log yang menyimpan upaya login yang gagal di server Linux Anda. Anda dapat mengontrol berapa kali Anda ingin mengizinkan setiap pengguna untuk masuk.

- waktu mencari – Findtime adalah durasi waktu terakhir yang dapat Anda tambahkan ke setelan untuk menemukan untuk memeriksa silang alamat IP yang mencurigakan.

Anda juga dapat membatalkan pemblokiran alamat IP apa pun dari pengaturan Fail2ban Anda di Linux. Pertama, Anda perlu membuka skrip konfigurasi SSHD Jail. Kemudian Anda dapat membatalkan pemblokiran alamat IP yang diinginkan.

/etc/fail2ban/jail.d/sshd.local

Gunakan baris perintah berikut untuk membatalkan pemblokiran alamat IP apa pun.

/etc/fail2ban/jail.local

sudo fail2ban-client set sshd unbanip 83.136.253.43

Langkah 4:Pantau Status Fail2ban

Setelah langkah-langkah instalasi dan konfigurasi selesai, Anda sekarang dapat memantau fungsi kerja Fail2ban dari sistem Linux Anda. Di sini, saya akan menjelaskan beberapa baris perintah dasar yang dapat Anda jalankan di terminal Linux Anda untuk melihat dan memantau alat Fail2ban.

Anda dapat menggunakan baris perintah berikut untuk melihat info debug, info pelacakan, ping, dan informasi terkait lainnya tentang alat Fail2ban.

fail2ban-client -vvv -x start

Gunakan baris perintah terminal berikut untuk melihat file log dan file otorisasi Fail2ban dari sistem Linux Anda.

nano /var/log/fail2ban.log

nano /var/log/auth.log

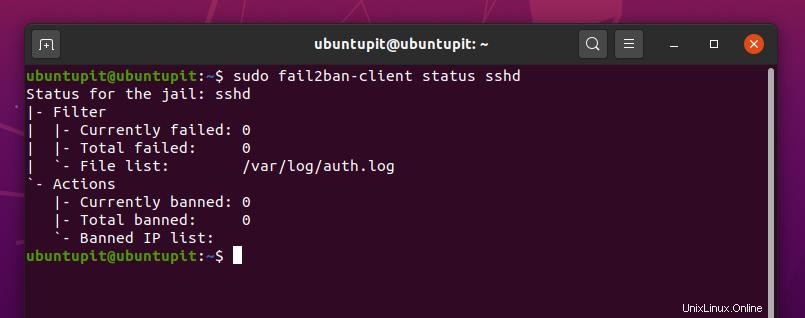

Gunakan baris perintah berikut untuk memantau status klien dan status SSHD Fail2ban.

sudo fail2ban-client status

sudo fail2ban-client status sshd

Untuk melihat log IP yang dilarang, jalankan baris perintah terminal berikut di shell Linux Anda.

sudo zgrep 'Ban:' /var/log/fail2ban.log*

Untuk melihat file log kesalahan, jalankan baris perintah terminal berikut di terminal Linux Anda.

/var/log/httpd/error_log

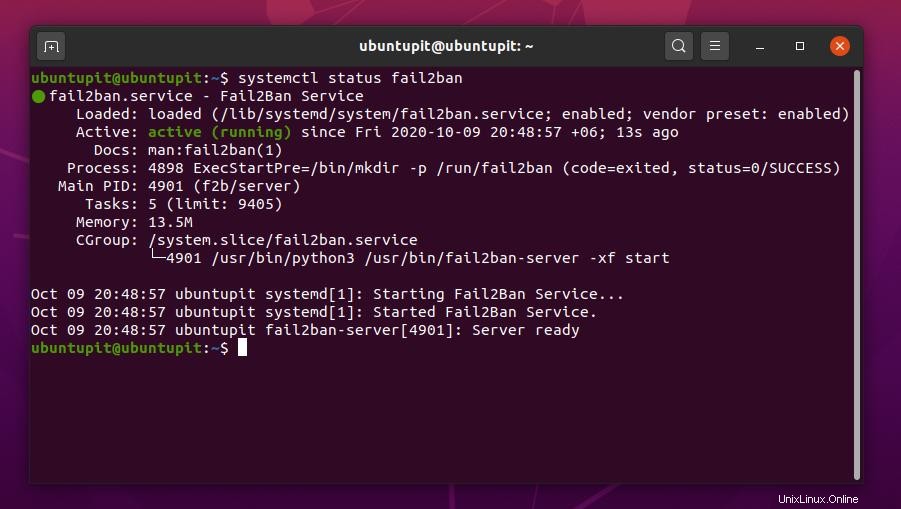

Anda dapat memeriksa status Fail2ban melalui baris perintah kontrol sistem. Gunakan baris perintah terminal yang diberikan di bawah ini untuk memeriksa status Fail2ban pada sistem Linux.

systemctl status fail2ban

systemctl status fail2ban.services

Anda dapat menjalankan layanan Fail2ban pada startup sistem Anda. Untuk menambahkan paket Fail2ban pada daftar aplikasi startup Anda, gunakan baris perintah kontrol sistem berikut di terminal Linux Anda.

systemctl enable fail2ban.services

Terakhir, Anda dapat menggunakan baris perintah terminal berikut yang diberikan di bawah ini untuk memulai, memulai ulang, dan mengaktifkan layanan Fail2ban di sistem Linux Anda.

systemctl enable fail2ban

systemctl start fail2ban

systemctl restart fail2ban

Kiat Ekstra:Dapatkan Peringatan Email

Langkah ini akan menunjukkan bagaimana Anda bisa mendapatkan peringatan email ketika seseorang mencoba masuk ke server Linux Anda dari perangkat yang tidak sah, menggunakan nama pengguna atau kata sandi yang salah, dan jaringan jahat. Untuk menyetel pengaturan peringatan email, Anda perlu mengedit jail.local file dari direktori Fail2ban.

Pertama, Anda dapat membuat salinan skrip pengaturan Jail Anda sehingga Anda dapat mengganti pengaturan default jika Anda melakukan kesalahan. Jalankan baris perintah berikut untuk membuat salinan skrip Jail.

sudo cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local

Anda dapat menggunakan baris perintah berikut yang diberikan di bawah ini untuk mengedit jail.local skrip konfigurasi.

sudo nano /etc/fail2ban/jail.local

Sekarang, salin dan tempel perintah-skrip yang diberikan di bawah ini di dalam jail.local Anda naskah. Kemudian ganti email tujuan (destemail) dan alamat email pengirim pada script. Kemudian Anda dapat menyimpan dan keluar dari skrip konfigurasi.

[DEFAULT]

destemail = example@unixlinux.online

sender = example@unixlinux.online

# to ban & send an e-mail with whois report to the destemail.

action = %(action_mw)s

# same as action_mw but also send relevant log lines

#action = %(action_mwl)s

Sekarang restart alat Fail2ban pada sistem Linux Anda.

sudo systemctl restart fail2ban

Hapus Fail2ban dari Linux

Menghapus Fail2ban pada distribusi Linux memerlukan metode standar untuk menghapus paket dari Linux. Sekarang, saya akan menunjukkan bagaimana Anda dapat menghapus alat Fail2ban dari sistem Linux Anda. Gunakan baris perintah berikut untuk menghapus paket dari sistem Debian/Ubuntu Linux.

sudo apt-get remove fail2ban

Gunakan baris perintah berikut untuk menghapus Fail2ban dari Fedora, CentOS, Red Hat Linux, dan distribusi Linux lainnya.

sudo yum remove fail2ban

sudo yum purge fail2ban

sudo yum remove --auto-remove fail2ban

Kata Penutup

Tidak diragukan lagi, Fail2ban adalah alat penting untuk sistem Linux dan administrator server. Saat menggunakan UFW, IPtables, dan alat pemantauan jaringan lainnya membantu manajer server, Fail2ban adalah paket lengkap yang dapat mencegah login anonim dari pengguna berbahaya atau anonim.

Di seluruh posting, saya telah menjelaskan metode menginstal, mengkonfigurasi, dan memantau alat Fail2ban di berbagai distribusi Linux. Silakan bagikan posting ini dengan teman dan admin server Linux Anda jika Anda merasa posting ini bermanfaat dan informatif. Anda bisa menuliskan pendapat Anda mengenai postingan ini di kolom komentar.