Domain Name System (DNS) memungkinkan semua komunikasi jaringan. DNS mungkin tampak seperti kekuatan atau entitas yang tidak terlihat, sampai terjadi kesalahan, maka terlihat jelas:Jika layanan DNS mati, maka tidak ada yang berfungsi.

Artikel ini akan menguraikan praktik terbaik dan langkah-langkah keamanan terpenting untuk menjaga infrastruktur DNS Anda tetap sehat. Pastikan untuk mempertimbangkan poin-poin yang tercantum di bawah ini untuk membangun DNS yang aman dan kuat.

Praktik Terbaik Kinerja DNS

Pastikan Redundansi DNS dan Ketersediaan Tinggi

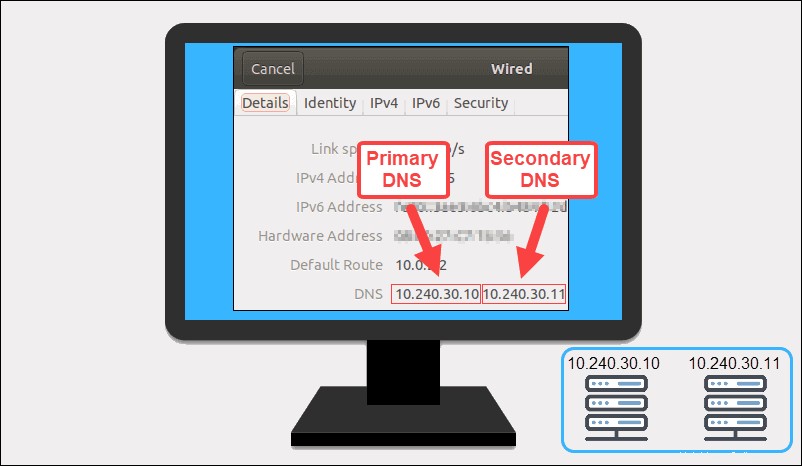

Karena DNS adalah pilar aplikasi jaringan, infrastruktur DNS harus sangat tersedia. Untuk mencapai redundansi yang penting, Anda harus memiliki setidaknya server DNS primer dan sekunder di organisasi Anda.

Agar layanan penting bisnis tetap berjalan, memiliki setidaknya dua server DNS internal Adalah sebuah keharusan. Semua direktori aktif, berbagi file, dan layanan email bergantung pada operasi DNS yang tepat. Tanpa server DNS internal yang sehat dan berfungsi, perangkat internal tidak dapat berkomunikasi.

Jika satu server DNS mengalami masalah, yang lain segera mengambil alih. Admin mengonfigurasi mesin untuk menggunakan DNS sekunder secara otomatis jika primer tidak responsif. IP server DNS internal dapat berupa alamat apa pun dalam rentang IP jaringan pribadi.

Dengan membuat server DNS menjadi redundan, Anda dapat mencapai ketersediaan infrastruktur DNS yang tinggi. Replikasi berkelanjutan dari server utama ke server sekunder akan menjaga data DNS Anda tetap sinkron dan aman dari kegagalan. Anda dapat memastikan bahwa tidak akan pernah tiba saatnya ketika tidak ada layanan yang tersedia untuk pengguna akhir.

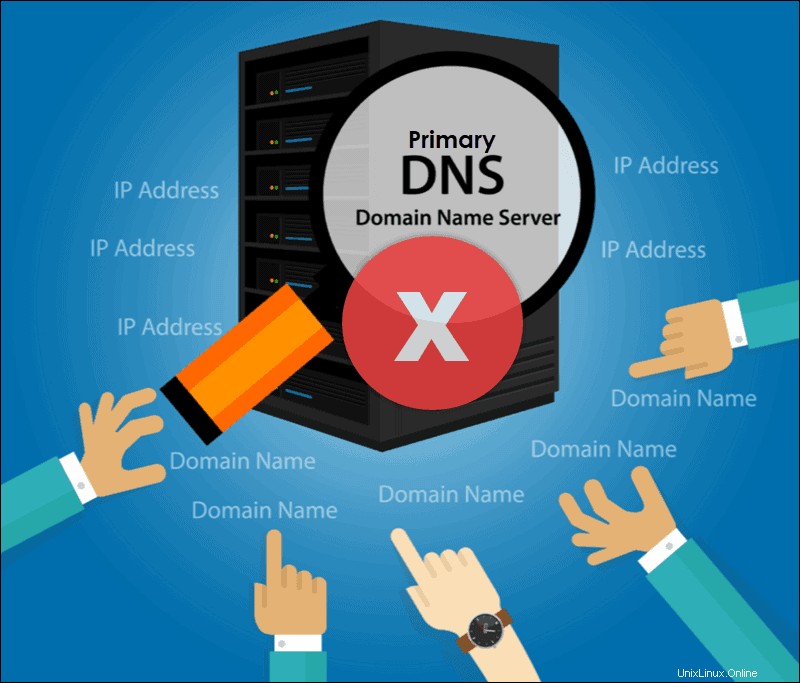

Sembunyikan Server DNS dan Informasi DNS

Tidak setiap server DNS dan setiap informasi harus tersedia untuk semua pengguna.

Pertama, jadikan server dan data yang diperlukan hanya dapat diakses untuk individu yang menggunakan server ini. Ini sangat penting jika nama domain Anda harus terlihat oleh publik.

Kedua, sembunyikan server DNS utama Anda . Server utama tidak boleh dapat dilihat oleh pengguna eksternal. Catatan untuk server ini tidak boleh tersedia di database server nama yang dapat diakses publik. Hanya server DNS sekunder yang harus menangani permintaan dari pengguna akhir.

Jika server DNS dapat diakses dari luar jaringan Anda, server tersebut harus merupakan server DNS otoritatif saja. Pengguna eksternal tidak perlu menanyakan server DNS rekursif Anda. Hanya menanggapi kueri berulang untuk masing-masing zona tempat server berwenang, adalah konfigurasi berkinerja tinggi.

Terakhir, hanya admin sistem dan personel TI yang boleh memiliki akses ke server utama dalam organisasi Anda. Jika Anda membiarkan server DNS utama terlihat oleh semua pengguna internal, itu mungkin menjadi masalah keamanan yang signifikan. Sebagai aturan praktis, sembunyikan server DNS dan data dari pengguna yang tidak perlu mengaksesnya.

Haruskah Saya Menggunakan Server DNS Eksternal atau Internal?

Jawaban atas pertanyaan ini bergantung pada penyiapan internal.

Untuk mengizinkan perangkat di satu domain untuk berbicara satu sama lain, Anda harus mengarahkannya ke server DNS internal. Server DNS eksternal tidak dapat menyelesaikan nama host perangkat internal.

Misalnya, ketika komputer DESKTOP1 mengirimkan permintaan DNS untuk office-printer atau server jam- 1, hanya DNS internal yang dapat memberikan catatan sumber daya. Jika Anda menyetel perangkat untuk menggunakan DNS eksternal, seperti 8.8.8.8 Google , Anda tidak akan dapat menggunakan sumber daya internal.

Di lingkungan internal, Anda perlu menyetel DNS primer dan sekunder ke server nama internal . Bahkan ketika server DNS utama gagal, tidak akan ada masalah konektivitas. Server DNS sekunder berisi semua catatan dan bertindak sebagai cadangan. Jika terjadi masalah, server ini akan merespons semua kueri hingga server utama dicadangkan dan dijalankan.

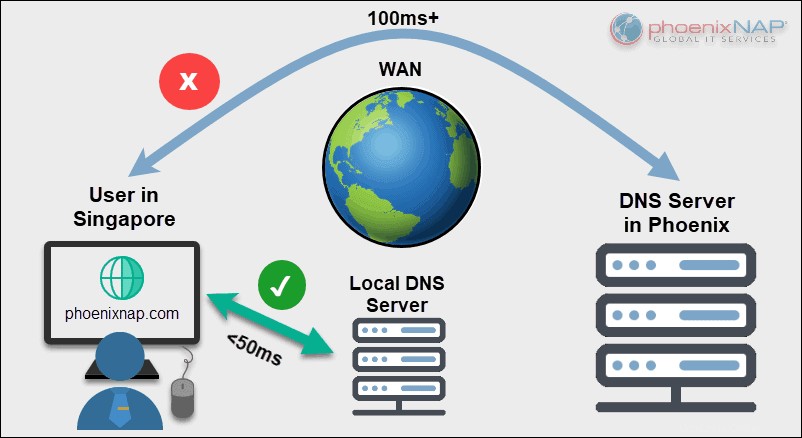

Gunakan Server DNS Lokal atau Terdekat

Organisasi besar sering kali memiliki kantor di seluruh dunia. Jika infrastruktur memungkinkan, Anda harus menyiapkan server DNS lokal di setiap kantor.

Alasannya adalah server lokal mengurangi waktu respons untuk permintaan DNS. Saat kueri melintasi WAN ke server nama jarak jauh, pengguna mendapatkan waktu muat yang lebih lama.

Dengan jumlah klien yang tinggi, jumlah kueri DNS bertambah. Satu set server DNS terpusat dapat menangani semua permintaan, tetapi dengan lebih banyak latensi. Dengan mengarahkan mesin pengguna ke server nama lokal atau terdekat, waktu respons dikurangi seminimal mungkin.

Dalam hal ini, latensi tidak lebih tinggi dari 50 ms. Apalagi jumlahnya biasanya jauh di bawah nilai tersebut. Menggunakan server DNS terdekat meningkatkan waktu muat untuk semua mesin. Dengan cara ini, Anda juga mengurangi beban server jarak jauh di markas besar dan meningkatkan kinerjanya. Rekomendasi untuk memiliki setidaknya dua server DNS tetap berlaku di sini juga.

Praktik Terbaik Keamanan DNS

Server DNS sering menjadi target serangan siber. Mengamankan infrastruktur DNS adalah langkah penting dalam mencegah pelanggaran ke dalam organisasi Anda. Untuk menghindari dampak besar pada penyiapan DNS Anda, pastikan untuk menerapkan langkah-langkah keamanan yang diuraikan di bawah ini.

Aktifkan Pencatatan DNS

Pencatatan DNS adalah cara paling efisien untuk memantau aktivitas DNS. Log memberi tahu Anda jika seseorang mencampuri server DNS Anda. Selain aktivitas klien, log debug memberi tahu Anda saat ada masalah dengan kueri atau pembaruan DNS.

Log DNS juga menunjukkan jejak keracunan cache. Dalam hal ini, penyerang mengubah data yang disimpan dalam cache dan mengirim klien keluar jalur. Misalnya, alamat IP www.youtube.com mungkin diubah ke alamat IP situs berbahaya. Saat klien mengirim kueri ke DNS untuk youtube.com, server sekarang mengembalikan IP yang salah. Pengguna kemudian mengunjungi situs web yang tidak ingin mereka kunjungi dan menjadi target peretas.

Meskipun pencatatan debug DNS meningkatkan keamanan ke tingkat yang lebih tinggi, beberapa admin sistem memutuskan untuk menonaktifkannya. Alasan utamanya adalah untuk meningkatkan kinerja. Memantau aktivitas jaringan dapat membantu Anda mendeteksi beberapa serangan, seperti DDoS, tetapi bukan keracunan cache. Oleh karena itu, kami sangat menyarankan untuk mengaktifkan log debug DNS .

Kunci Tembolok DNS

Setiap kali ada permintaan dari klien, DNS menemukan informasi dan menyimpannya dalam cache untuk digunakan di masa mendatang. Proses ini memungkinkan server untuk merespon lebih cepat untuk pertanyaan yang sama. Penyerang dapat memanfaatkan fitur ini dengan mengubah informasi yang disimpan.

Satu langkah lebih jauh dari mengaktifkan log debug DNS adalah mengunci cache DNS . Fitur ini menentukan kapan data cache dapat diubah. Server menyimpan informasi pencarian selama jangka waktu yang ditentukan oleh TTL (time to live). Jika penguncian cache dinonaktifkan, maka informasi tersebut dapat ditimpa sebelum TTL kedaluwarsa. Ini menyisakan ruang untuk serangan keracunan cache.

Tergantung pada sistem operasi, penguncian cache dapat diaktifkan secara default. Skala penguncian cache naik hingga 100 persen. Ketika nilai diatur ke 70, penimpaan data tidak dimungkinkan untuk 70% dari TTL. Dengan mendefinisikan penguncian cache menjadi 100, mengubah informasi cache akan diblokir hingga TTL kedaluwarsa.

Filter Permintaan DNS untuk Memblokir Domain Berbahaya

Penyaringan DNS adalah cara yang efektif untuk mencegah pengguna mengakses situs web atau domain. Alasan utama untuk memblokir resolusi nama untuk sebuah domain adalah jika domain tersebut diketahui berbahaya. Saat klien mengirim kueri untuk situs web yang diblokir, server DNS menghentikan komunikasi apa pun di antara mereka.

Pemfilteran DNS secara besar-besaran mengurangi kemungkinan virus dan malware mencapai jaringan Anda. Saat klien tidak dapat menjangkau halaman berbahaya, jumlah ancaman yang dapat merayapi infrastruktur Anda menjadi minimal. Dengan cara ini, staf TI Anda tidak perlu bekerja sepanjang waktu untuk membersihkan virus.

Selain keamanan, organisasi mungkin ingin memblokir domain karena kebijakan bisnis atau karena alasan produktivitas. Daftar domain yang diblokir dapat mencakup media sosial, perjudian, pornografi, halaman streaming video, atau situs web lainnya. DNS dapat memfilter permintaan oleh pengguna, grup, atau memblokir akses untuk semua pengguna.

Solusi keamanan dan firewall perangkat lunak modern menyertakan pemfilteran DNS sebagai standar. Beberapa dari peralatan ini menyediakan daftar domain buruk yang diperbarui secara berkala. Dengan menggunakan solusi perangkat lunak siap pakai, Anda dapat mengotomatiskan pemfilteran DNS dan menghindari penambahan entri baru secara manual.

Validasi Integritas Data DNS dengan DNSSEC

Ekstensi Keamanan Sistem Nama Domain (DNSSEC) memastikan klien menerima tanggapan yang valid untuk pertanyaan mereka. Integritas data dicapai dengan DNSSEC menandatangani data DNS secara digital yang diberikan ke server nama. Saat pengguna akhir mengirim kueri, server DNS memberikan tanda tangan digital dengan responsnya. Oleh karena itu, klien mengetahui bahwa mereka menerima informasi yang valid untuk permintaan yang mereka kirim.

Lapisan keamanan tambahan ini membantu melawan serangan protokol DNS. Karena DNSSEC menawarkan integritas data dan otoritas asal, serangan spoofing DNS dan keracunan cache berhasil dihindari . Klien kemudian yakin bahwa mereka mengunjungi halaman yang ingin mereka kunjungi.

Konfigurasikan Daftar Kontrol Akses

Daftar Kontrol Akses (ACL) adalah cara lain melindungi server DNS dari akses tidak sah dan serangan spoofing . Hanya administrator TI dan admin sistem yang boleh memiliki akses ke DNS utama Anda. Mengonfigurasi ACL untuk mengizinkan koneksi masuk ke server nama dari host tertentu memastikan bahwa hanya staf yang dituju yang dapat berkomunikasi dengan server Anda.

Selain itu, ACL perlu menentukan server mana yang dapat melakukan transfer zona. Penyerang dapat mencoba menentukan pengaturan zona Anda dengan mengirimkan permintaan transfer zona melalui server DNS sekunder. Jika Anda memblokir semua permintaan transfer zona melalui server sekunder, penyerang tidak dapat memperoleh informasi zona. Konfigurasi ini mencegah pihak ketiga mendapatkan wawasan tentang cara Anda mengatur jaringan internal.