TShark dirancang sebagai CLI atau antarmuka baris perintah Wireshark untuk menangkap dan menganalisis paket langsung dari CLI. Kebanyakan orang tidak mengetahui TShark sebagai lawan dari Wireshark yang umum digunakan. TShark disertakan dengan Wireshark. Ini sangat membantu ketika GUI tidak tersedia. Semua opsi yang digunakan di Wireshark juga didukung di sini. Untuk misalnya paket yang diambil dapat disimpan dalam file dan kemudian diambil untuk analisis. Format file capture default adalah pcapng yang sama seperti yang digunakan oleh Wireshark. Manfaat menggunakan TShark adalah dapat dimasukkan ke dalam skrip (dapat digunakan di dalam skrip python) dan dapat digunakan pada sistem jarak jauh melalui SSH. Kekurangannya tentu saja tidak memiliki GUI.

Seperti Wireshark, TShark tersedia untuk sistem operasi utama:Linux, Mac OS, Windows.

Apa yang akan kita bahas di sini?

Dalam tutorial ini, kami akan menjelaskan kepada Anda tentang TShark dan memberi Anda beberapa kasus penggunaan dasar. Mari selami bersama TShark. Untuk panduan ini, kita akan menggunakan Kali Linux yang telah dikirimkan sebelumnya dengan WireShark dan TShark.

Apa yang Anda butuhkan?

Bahkan, Anda perlu memiliki pemahaman mendalam tentang konsep jaringan komputer dan protokol terkait seperti TCP/IP dll. Juga dalam beberapa kasus, hak administratif mungkin diperlukan.

Pemasangan TShark

TShark sudah diinstal sebelumnya di Kali Linux. Untuk menginstal di sistem Ubuntu/Debian gunakan perintah:

$ sudo apt install tshark

Untuk distribusi lain, gunakan cara instalasi default untuk menginstal TShark. Untuk memeriksa versi TShark di sistem Anda, buka terminal dan masukkan:

$ tshark -v

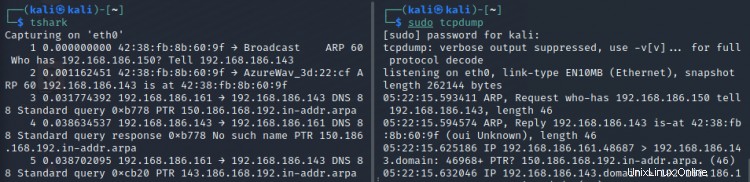

TShark vs Tcpdump

TShark memiliki kemampuan yang sama dengan Wireshark. TShark bekerja dengan cara yang sama seperti tcpdump ketika tidak ada opsi yang digunakan. Bahkan TShark mampu menggantikan tcpdump. Mari kita bandingkan kedua alat tersebut sejenak. Lihat tangkapan layar di bawah, kami telah menjalankan kedua alat tanpa opsi apa pun:

Jika Anda mengamati dengan cermat, Anda akan melihat bahwa keluaran TShark lebih dapat dibaca manusia dibandingkan dengan tcpdump. TShark menggunakan perpustakaan pcap untuk menangkap paket. Secara default akan menulis file output dalam format pcapng. Jika Anda menginginkan format lain, gunakan opsi '-F' untuk membuat daftar dan memilih dari format yang tersedia.

Handson-with-tshark

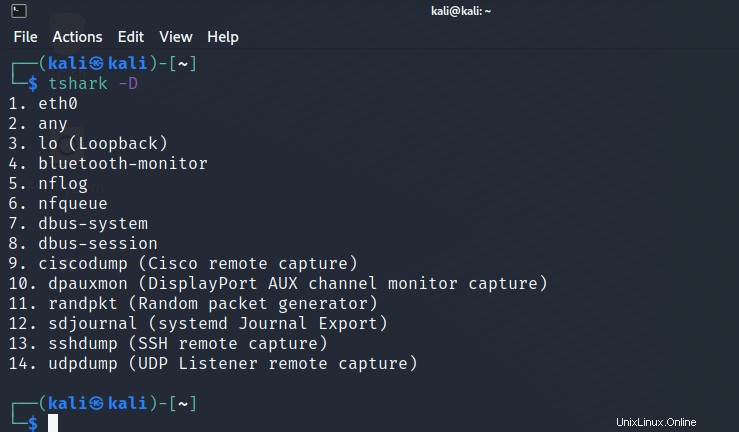

Sekarang mari kita beralih untuk melihat beberapa kasus penggunaan untuk TShark. Pertama-tama kita mulai dengan memeriksa antarmuka yang tersedia untuk ditangkap oleh TShark. Bergantung pada metode penginstalan Anda, Anda mungkin perlu memiliki hak 'sudo'. Jalankan perintah di bawah ini untuk mendapatkan daftar antarmuka yang tersedia:

$ tshark –D

Memilih Antarmuka untuk Mendengarkan

Secara default, TShark menangkap pada antarmuka pertama yang dilihatnya. Maka dari daftar di atas, TShark akan menetapkan targetnya pada 'eth0'. Oleh karena itu jika kita tidak menentukan antarmuka maka secara otomatis akan menggunakan antarmuka 'eth0'. Namun kita ingin mendefinisikan antarmuka secara eksplisit, kita perlu menggunakan opsi '-i':

$ tshark -i eth0

Dengan cara ini, TShark akan menangkap semua yang terjadi di dalamnya. Jika mau, kami dapat membatasi batas pengambilan hingga beberapa paket, katakanlah hingga 10 paket, dengan menggunakan opsi ‘-c’ atau jumlah paket:

$ tshark -i eth0 -c 10

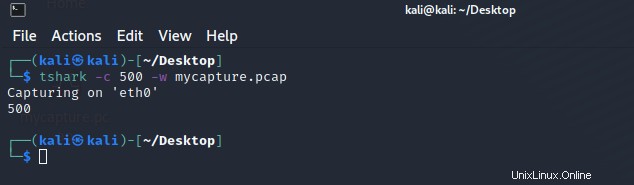

Menyimpan File Tangkap

Satu hal baik yang dimiliki TShark adalah kita dapat menyimpan hasil tangkapan ke file untuk digunakan nanti. Pada perintah di atas gunakan opsi '-w' untuk menyimpan tangkapan ke file, katakan mycapture.pcap:

$ tshark -c 500 -w mycapture.pcap

Untuk membaca file di atas, gunakan perintah:

$ tshark -r mycapture.pcap

Keluaran dari perintah di atas akan ditampilkan di terminal.

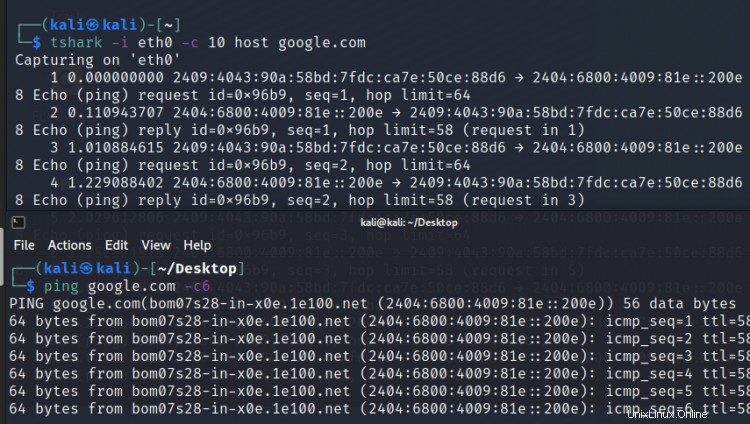

Menentukan Host Target

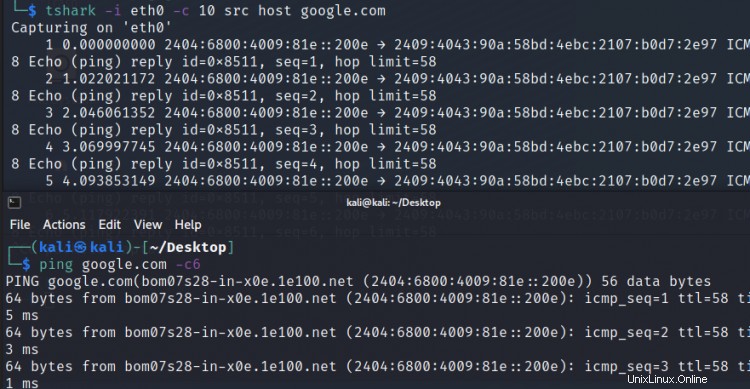

Kita dapat menyetel TShark untuk memfilter lalu lintas yang masuk dan datang dari host tertentu, misalnya. google.com. Untuk mendemonstrasikannya, izinkan kami mengirim permintaan ping ke ‘google.com’

$ping google.com

Sekarang kita menjalankan perintah TShark untuk menangkap lalu lintas di atas:

$ tshark -i eth0 -c 10 host google.com

Catatan: Kami juga dapat menggunakan alamat IP dari host, bukan nama host.

Perintah di atas berisi semua permintaan ping yang dikirim ke dan dari host(google.com). Untuk menyaring lalu lintas yang masuk, gunakan perintah:

$ tshark -i eth0 src host google.com

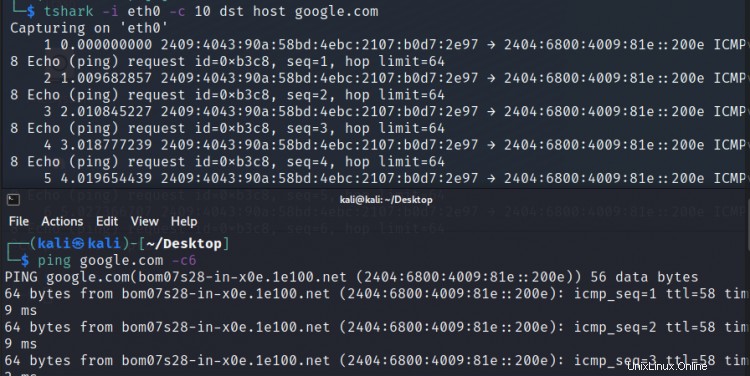

Dengan cara yang sama, gunakan perintah di bawah ini untuk memfilter lalu lintas keluar:

$ tshark -i eth0 dst host google.com

Mirip dengan permintaan ping, kami juga dapat menjalankan pemindaian Nmap dan menyimpan hasil kami ke file atau menganalisisnya langsung dengan TShark.

Kesimpulan

TShark adalah alat yang sangat penting untuk penganalisis keamanan. Artikel ini hanya menyentuh permukaan untuk memberi tahu Anda apa yang dapat Anda lakukan dengan TShark. Ada banyak kemungkinan besar dengan TShark. Untuk menjelajahi lebih lanjut tentang TShark, buka https://www.wireshark.org/docs/ di mana Anda akan menemukan video pelatihan, panduan, dll. Halaman manual untuk TShark juga menyimpan sumber informasi yang sangat besar.