Pendahuluan

Network Mapper (Nmap) adalah alat pemindaian keamanan jaringan sumber terbuka gratis. Dengan mengirimkan paket IP dan menganalisis tanggapan, Nmap dapat menemukan informasi tentang host dan layanan di jaringan komputer jarak jauh.

Nmap juga dapat mengaudit keamanan perangkat, mengidentifikasi kerentanan jaringan Anda, atau melakukan pemeriksaan inventaris dengan relatif mudah.

Tutorial ini menunjukkan cara menginstal Nmap di Linux dan menjelaskan fitur terpenting Nmap.

Prasyarat

- Pengguna dengan sudo hak istimewa

- Akses ke baris perintah

Menginstal Nmap di Linux

Proses instalasi NMAP sederhana dan mudah, hanya membutuhkan satu perintah.

Cara Menginstal Nmap di Debian / Ubuntu

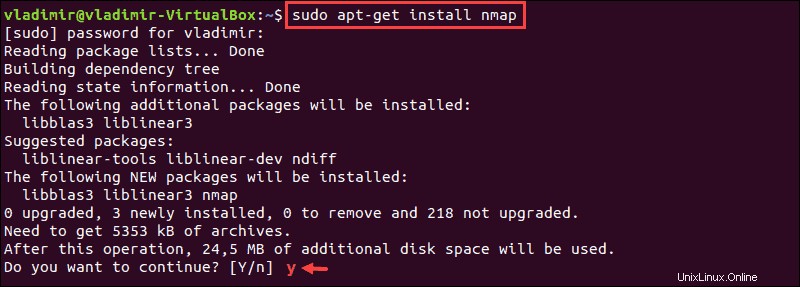

1. Instal Nmap di Ubuntu dengan memasukkan perintah berikut:

sudo apt-get install nmap2. Sistem meminta Anda untuk mengonfirmasi penginstalan dengan mengetikkan y.

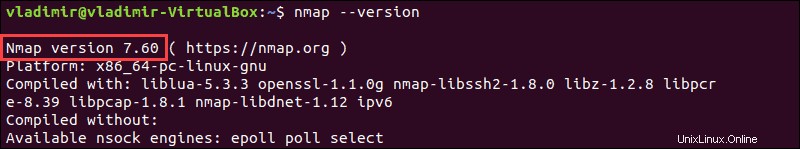

3. Setelah penginstalan selesai, verifikasi versi Nmap yang diinstal dengan memasukkan:

nmap –versionDalam contoh ini, versinya adalah 7.60.

Cara Instal Nmap di CentOS / RHEL

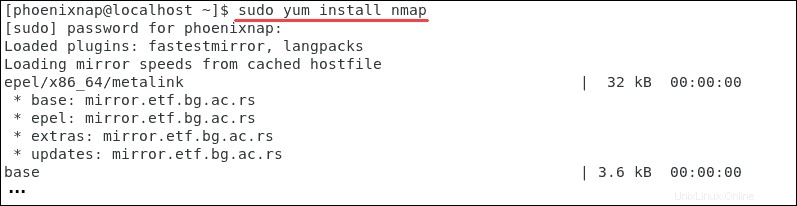

1. Untuk menginstal Nmap pada distribusi Linux berbasis RHEL ketik perintah berikut:

sudo yum install nmapIni adalah contoh output di CentOS 7.

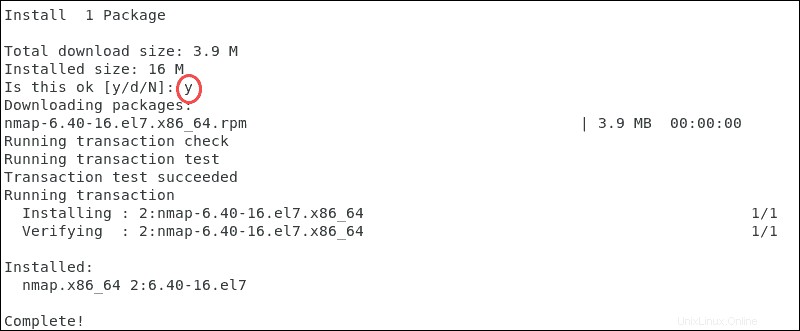

2. Konfirmasi pemasangan dengan mengetik y.

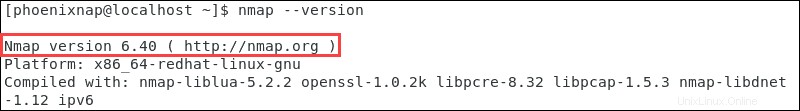

3. Seperti pada distro Linux lainnya, setelah penginstalan selesai, periksa versi Nmap dengan memasukkan:

nmap –versionDalam contoh ini, versi yang diinstal untuk CentOS 7 adalah 6.40.

Cara menggunakan NMAP Security Scanner di Linux

Setelah Anda menyelesaikan proses instalasi, Nmap perintah yang identik terlepas dari distribusi Linux. Nmap menyediakan daftar target yang dipindai bersama dengan informasi tambahan, berdasarkan opsi dan argumen yang digunakan.

Artikel ini mencakup opsi dasar yang ditawarkan alat ini. Untuk daftar lengkap opsi, kunjungi halaman resmi Nmap atau akses manual dari baris perintah Anda:

man nmapPindai rentang IP atau subnet

Untuk mendapatkan informasi umum dari jenis sistem jarak jauh:

sudo nmap target_IP or domain.comAlih-alih memindai IP individual, pindai seluruh rentang IP dengan mendefinisikannya di baris perintah Anda:

sudo nmap 185.52.53.2-222Perintah berikut memindai seluruh subnet yang ditentukan:

sudo nmap 185.52.53.0/24Pemindaian Port dengan Nmap

Nmap adalah pemindai port yang efisien yang mengenali enam status port:

- terbuka – secara aktif menerima koneksi TCP, datagram UDP, atau asosiasi SCTP

- tertutup – dapat diakses; namun, tidak ada aplikasi yang mendengarkan di port

- difilter – nmap tidak dapat menentukan apakah port terbuka karena pemfilteran paket

- tidak difilter – port dapat diakses; namun, nmap tidak dapat menentukan apakah itu terbuka atau tertutup

- open|filtered – nmap tidak dapat menentukan apakah port terbuka atau difilter

- closed|filtered – nmap tidak dapat menentukan apakah port ditutup atau difilter

Spesifikasi Port dan Urutan Pemindaian

Secara default, Nmap memindai ribuan port paling umum untuk setiap protokol. Ini juga menawarkan opsi untuk menentukan port mana yang akan dipindai, dan apakah pemindaian itu acak atau berurutan.

-p opsi memungkinkan Anda untuk menentukan rentang dan urutan port:

sudo nmap –p 80,443 185.52.53.222Perintah ini memindai port 80 dan 443 untuk host yang ditentukan.

Pemindaian TCP SYN

Mulai TCP SYN untuk pemindaian yang cepat dan tidak mengganggu. Karena jenis pemindaian ini tidak pernah menyelesaikan koneksi TCP, ini sering disebut sebagai pemindaian setengah terbuka.

Untuk menjalankan pemindaian TCP SYN, gunakan perintah:

sudo nmap -sS 185.52.53.222Nmap:Kecepatan Pindai, Agresi, dan Verbositas

Kecepatan Pemindaian

Memindai sejumlah besar host adalah proses yang memakan waktu. Nmap memiliki opsi untuk menentukan kecepatan dan ketelitian pemindaian. Maklum, pemindaian yang perlu menghindari peringatan IDS lebih lambat.

Penunjukan kecepatan pemindaian dimulai dari T0 dan rentangkan ke T5 . Semakin tinggi kecepatan pemindaian, semakin agresif dianggap.

Hasil Pindai

Hasil tes dan algoritma yang canggih perlu disajikan dengan cara yang dapat dimengerti dan terstruktur agar bermanfaat. –v perintah meningkatkan verbositas dan memaksa Nmap untuk mencetak lebih banyak informasi tentang pemindaian yang sedang berlangsung.

Port terbuka ditampilkan secara real-time dan perkiraan waktu penyelesaian disediakan.

Pemindaian Agresif

-A opsi memungkinkan serangkaian opsi pemindaian yang komprehensif. Ini memungkinkan:

- Deteksi OS (Sistem Operasi), juga tersedia dengan -O perintah

- pemindaian versi, juga tersedia dengan -sV perintah

- pemindaian skrip, juga tersedia dengan -sC perintah

- traceroute, juga tersedia dengan –traceroute perintah

Sejak Nmap menerima beberapa spesifikasi host pada baris perintah, mereka tidak harus bertipe sama.

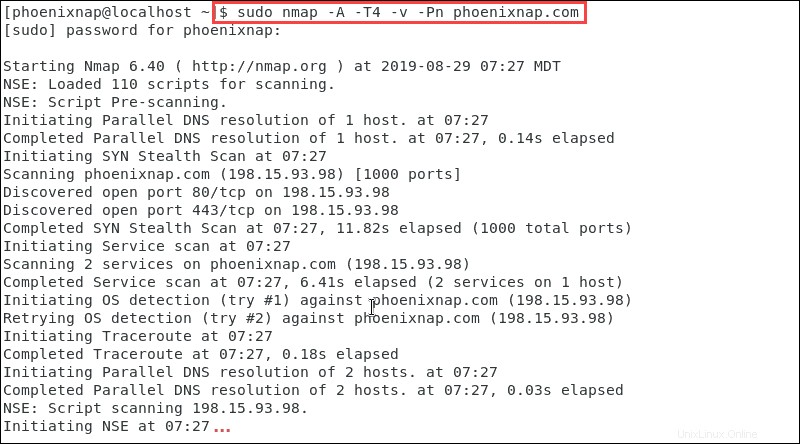

Kami dapat menggabungkan opsi yang terdaftar untuk mendeteksi OS dan versi, pemindaian skrip, dan traceroute. Kami juga dapat menggunakan –A dan –T4 untuk eksekusi lebih cepat. Selain itu, –Pn opsi untuk memberi tahu alat Nmap agar tidak memulai pemindaian ping:

sudo nmap –A –T4 –v –Pn phoenixnap.comOutput mengkompilasi dan menyajikan informasi dari pemindaian yang kami minta.