OpenLDAP adalah implementasi suite perangkat lunak sumber terbuka dan gratis dari LDAP (Lightweight Directory Access Protocol). Ini adalah protokol platform-independen yang dapat digunakan untuk otentikasi terpusat dan layanan akses direktori seperti email dan aplikasi lainnya.

OpenLDAP adalah daemon LDAP yang berdiri sendiri yang menyediakan library dan utilitasnya. Juga, ini menyediakan dukungan untuk otentikasi sertifikat TLS dan otentikasi SASL.

Pada artikel ini, kami akan menunjukkan cara menginstal dan mengkonfigurasi OpenLDAP di Debian 11 Bullseye.

Prasyarat

- Server Debian 11.

- Pengguna non-root dengan hak sudo/root.

Menginstal OpenLDAP di Debian 11

Pada awalnya, Anda akan menginstal paket OpenLDAP ke server Debian 11. Repositori Debian default menyediakan OpenLDAP v2.4 versi stabil.

Sebelum Anda mulai menginstal paket OpenLDAP, jalankan perintah 'apt' di bawah ini untuk menyegarkan repositori Debian.

sudo apt update

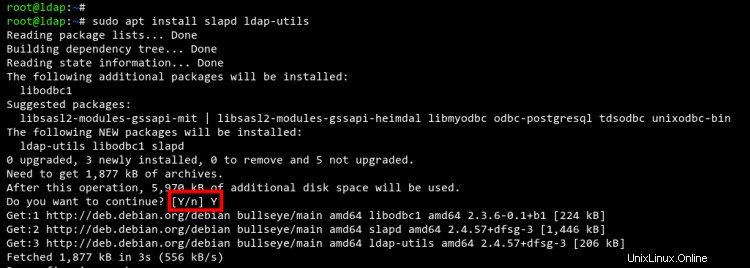

Sekarang instal paket OpenLDAP 'slapd ' dan 'ldap-utils '. Paket 'slapd ' adalah paket utama OpenLDAP, dan 'ldap-utils ' menyediakan utilitas baris perintah untuk mengelola server OpenLDAP.

sudo apt install slapd ldap-utils

Ketik 'Y ' dan tekan 'ENTER ' untuk mengonfirmasi pemasangan.

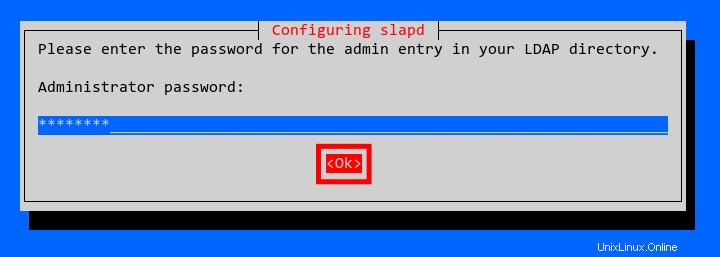

Sekarang Anda akan diminta untuk mengatur kata sandi untuk pengguna admin OpenLDAP.

Masukkan sandi Anda dan pilih 'OK ', lalu tekan 'ENTER '.

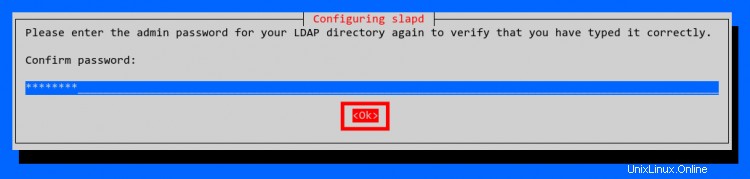

Ulangi sandi Anda dan pilih 'OK ', dan tekan 'ENTER ' lagi. Dan instalasi OpenLDAP selesai.

Mengonfigurasi Server OpenLDAP

Setelah Anda menginstal paket OpenLDAP, Anda sekarang akan menyiapkan OpenLDAP di server Debian.

Sebelum melangkah lebih jauh, mari kita siapkan FQDN (Nama Domain yang Penuh Kualifikasi) server menggunakan perintah berikut.

sudo hostnamectl set-hostname ldap.mydomain.local

Sekarang edit '/etc/hosts ' file menggunakan editor nano.

sudo nano /etc/hosts

Salin dan tempel konfigurasi berikut, dan pastikan untuk mengubah alamat IP dengan alamat IP server Anda, dan FQDN dengan nama host dan nama domain lokal Anda.

192.168.10.50 ldap.mydomain.local ldap

Simpan dan tutup file.

Sekarang logout dari sesi SSH Anda saat ini dan login lagi ke server Anda.

Selanjutnya, jalankan perintah di bawah ini untuk mengkonfigurasi ulang paket OpenLDAP 'slapd '.

sudo dpkg-reconfigure slapd

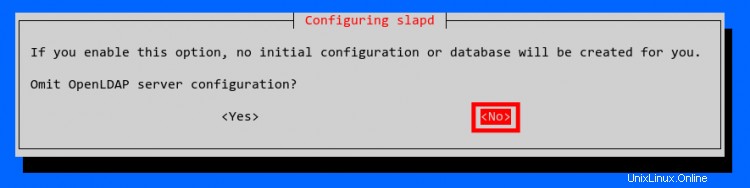

Pilih Tidak ketika diminta untuk menghapus/menghilangkan konfigurasi OpenLDAP lama. Ini akan membuat konfigurasi lama tetap tersedia.

Sekarang masukkan nama domain lokal DNS untuk server OpenLDAP Anda dan pilih OK .

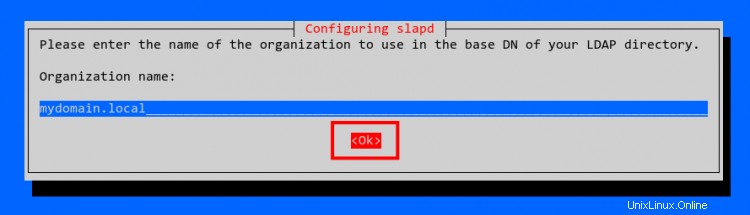

Masukkan nama organisasi dan pilih OK . Secara opsional, Anda dapat membiarkannya sebagai default dengan nama yang sama dengan nama domain.

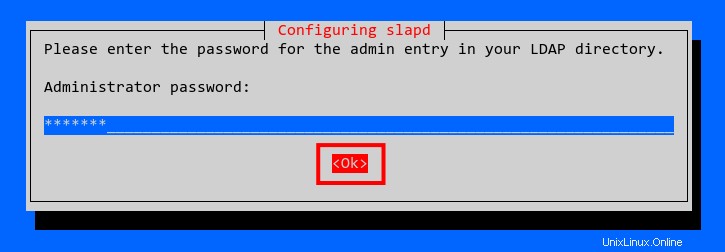

Sekarang masukkan kata sandi administrator OpenLDAP dan pilih OK untuk melanjutkan.

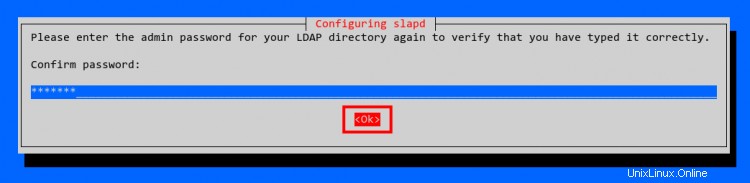

Konfirmasi kata sandi admin OpenLDAP dan pilih OK lagi.

Pilih TIDAK ketika diminta untuk menghapus database slapd yang lama.

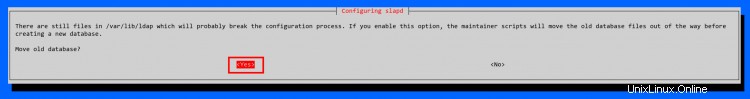

Sekarang pilih Ya untuk memindahkan database slapd yang lama.

Dan konfigurasi paket OpenLDAP sekarang telah selesai.

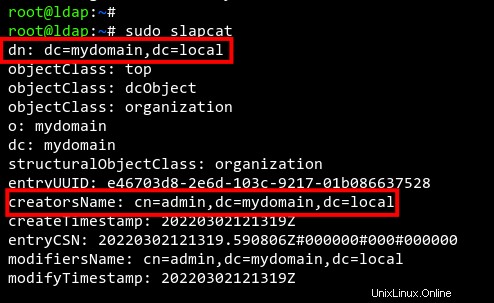

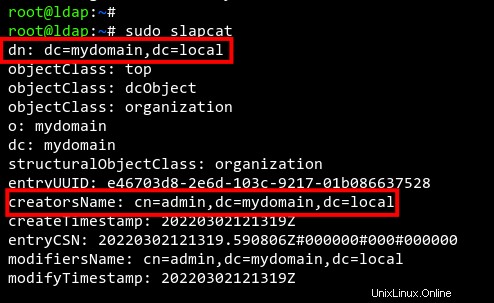

Untuk memverifikasi konfigurasi OpenLDAP, jalankan 'slapcat ' perintah di bawah.

sudo slapcat

Sekarang Anda harus mendapatkan output yang mirip dengan tangkapan layar di bawah ini. Nama domain dan nama organisasi untuk OpenLDAP dengan benar menggunakan 'mydomain.local '

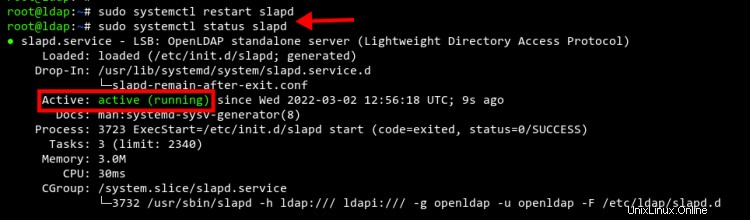

Terakhir, mulai ulang 'slapd ' layanan untuk menerapkan perubahan baru. Kemudian verifikasi 'slapd ' layanan.

sudo systemctl restart slapd

sudo systemctl status slapd

Sekarang Anda harus mendapatkan 'slapd ' status layanan sebagai 'aktif (berjalan) '.

Menyiapkan Firewall UFW

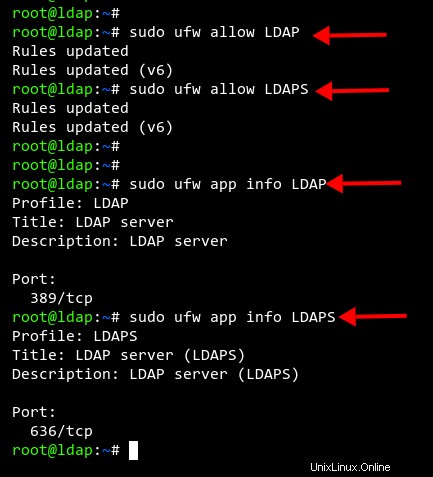

Jika Anda menjalankan server Debian dengan firewall UFW diaktifkan, Anda perlu menambahkan layanan LDAP dan LDAPS ke firewall UFW.

Dianjurkan untuk menggunakan firewall di lingkungan lokal Anda, ini akan memperkuat keamanan server Anda.

Sekarang jalankan perintah ufw di bawah ini untuk menambahkan LDAP dan LDAPS layanan ke firewall ufw.

sudo ufw allow LDAP

sudo ufw allow LDAPS

Selanjutnya, muat ulang aturan firewall UFW menggunakan perintah berikut.

sudo ufw reload

Terakhir, verifikasi daftar layanan yang diaktifkan pada firewall UFW Anda dengan perintah berikut.

sudo ufw status

Anda harus mendapatkan output seperti tangkapan layar di bawah ini. Layanan LDAP dan LDAPS ditambahkan ke firewall UFW.

Sekarang Anda siap untuk menyiapkan grup dan pengguna server OpenLDAP.

Menyiapkan Grup Pengguna

Server OpenLDAP sering digunakan untuk otentikasi pada sekelompok komputer atau server. Dan pada langkah ini, Anda akan menyiapkan grup di server OpenLDAP menggunakan file LDIF (LDAP Data Interchange Format).

LDIF adalah file pemformatan entri LDAP dan dapat digunakan untuk mengelola pengguna dan grup di server OpenLDAP.

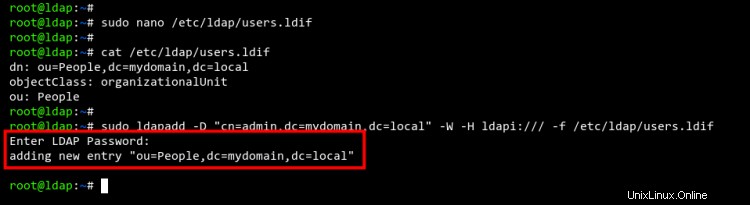

Buat file baru '/etc/ldap/users.ldif ' menggunakan nano editor.

sudo nano /etc/ldap/users.ldif

Salin dan tempel konfigurasi berikut. Konfigurasi ini akan membuat grup baru bernama 'Orang ' pada nama domain 'domainsaya.lokal .

dn: ou=People,dc=mydomain,dc=local

objectClass: organizationalUnit

ou: People

Simpan dan tutup file.

Selanjutnya, jalankan 'ldapadd ' perintah di bawah ini untuk menambahkan grup yang ditentukan pada 'users.ldif' berkas.

sudo ldapadd -D "cn=admin,dc=mydomain,dc=local" -W -H ldapi:/// -f /etc/ldap/users.ldif

Anda akan diminta untuk memasukkan kata sandi 'admin' dari server OpenLDAP. Dan ketika proses berhasil, Anda akan melihat pesan seperti 'menambahkan entri baru "ou=People,dc=mydomain,dc=local" '.

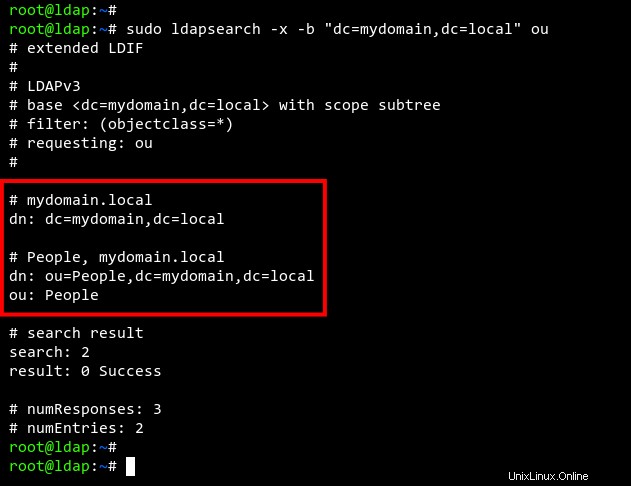

Untuk memverifikasi grup 'Orang ', jalankan 'ldapsearch ' perintah di bawah. Perintah ini akan menampilkan grup yang tersedia di server OpenLDAP.

sudo ldapsearch -x -b "dc=mydomain,dc=local" ou

Sekarang Anda akan melihat grup 'Orang ' tersedia di server OpenLDAP.

Menyiapkan Pengguna Baru

Setelah menyiapkan grup di OpenLDAP, kini Anda dapat menambahkan pengguna baru ke server OpenLDAP. Dan juga, ini dapat dilakukan dengan menggunakan file LDIF dan alat baris perintah 'ldapadd'.

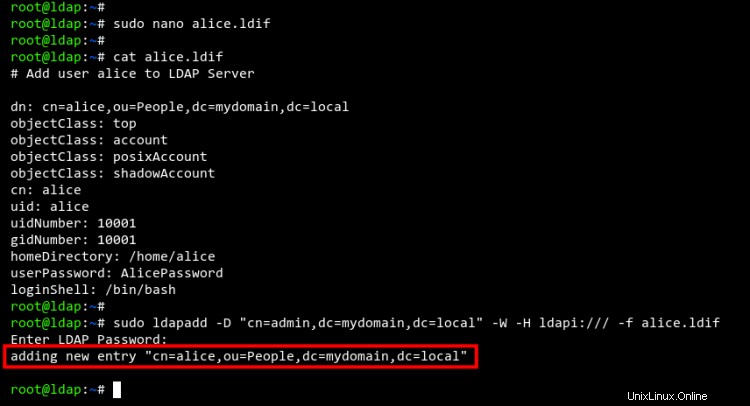

Sekarang buat file baru 'alice.ldif ' menggunakan nano editor.

sudo nano alice.ldif

Salin dan tempel konfigurasi berikut dan pastikan untuk mengubah kata sandi 'AlicePassword ' dengan kata sandi yang kuat.

Dalam contoh ini, Anda akan membuat pengguna baru bernama 'alice ' dengan direktori home '/home/alice ' dan shell default '/bin/bash '. Juga, pengguna 'alice ' adalah bagian dari grup 'Orang '.

# Add user alice to LDAP Server

dn: cn=alice,ou=People,dc=mydomain,dc=local

objectClass: top

objectClass: account

objectClass: posixAccount

objectClass: shadowAccount

cn: alice

uid: alice

uidNumber: 10001

gidNumber: 10001

homeDirectory: /home/alice

userPassword: AlicePassword

loginShell: /bin/bash

Simpan dan tutup file.

Selanjutnya, jalankan 'ldapadd ' perintah di bawah ini untuk menambahkan pengguna baru berdasarkan 'alice.ldif ' berkas.

sudo ldapadd -D "cn=admin,dc=mydomain,dc=local" -W -H ldapi:/// -f alice.ldif

Masukkan kata sandi admin OpenLDAP dan Anda akan mendapatkan output seperti 'menambahkan entri baru "cn=alice,ou=People,dc=mydomain,dc=local" ', yang berarti pengguna baru 'alice ' telah ditambahkan ke server OpenLDAP.

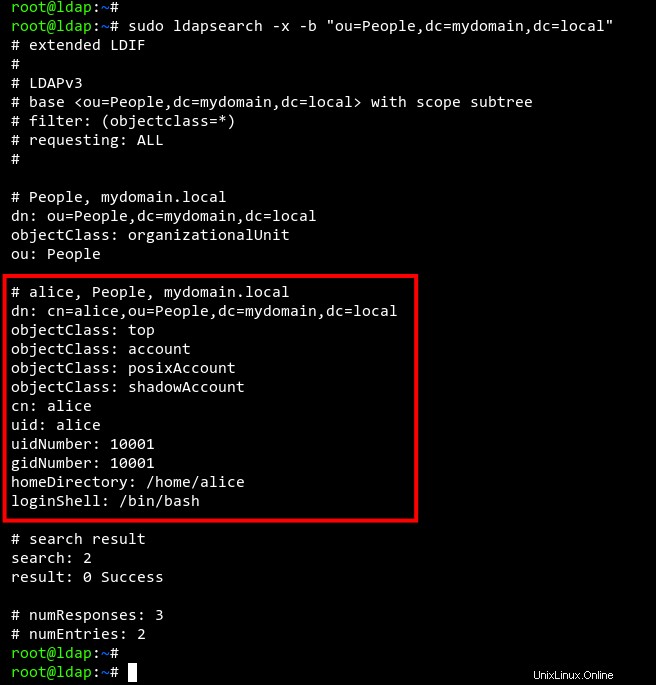

Jalankan 'ldapsearch ' perintah di bawah ini untuk mendapatkan daftar pengguna di server OpenLDAP.

sudo ldapsearch -x -b "ou=People,dc=mydomain,dc=local"

Anda harus mendapatkan output seperti tangkapan layar di bawah ini. Pengguna baru 'alice ' sekarang tersedia di server OpenLDAP.

Kesimpulan

Selamat! Anda sekarang telah berhasil menginstal server OpenLDAP di server Debian 11. Selain itu, Anda telah mempelajari cara menambahkan grup dan pengguna menggunakan file LDIF (LDAP Data Interchange Format) dan alat baris perintah 'ldapadd'.

Pada langkah berikutnya, Anda mungkin tertarik untuk mempelajari lebih lanjut tentang cara menambahkan mesin Linux seperti Ubuntu dan CentOS ke server OpenLDAP.