ISPConfig 3 Dan Layanan Aman Dengan Sertifikat yang Ditandatangani GoDaddy Di CentOS

Mari siapkan sertifikat yang ditandatangani dari GoDaddy untuk panel kontrol ISPConfig, Pure-FTPD, Postfix, Dovecot, phpMyAdmin, dan Squirrelmail. Jangan lupa untuk mengganti pluto.example.com dengan FQDN Anda sendiri di seluruh bagian ini! ISPConfig dibuat secara otomatis kunci SSL, CSR, dan sertifikat yang ditandatangani sendiri di direktori /usr/local/ispconfig/interface/ssl/ saat kami menjawab y ke Apakah Anda ingin koneksi yang aman (SSL) ke antarmuka web ISPConfig (y,n) [y]:.Jika kami menjawab tidak untuk pertanyaan itu, kami masih dapat membuatnya dengan melakukan langkah-langkah berikut:

- Ubah direktori ke /usr/local/ispconfig/interface/ssl/

- Buat kunci dan permintaan penandatanganan sertifikat

- Buat sertifikat yang ditandatangani sendiri

- Ubah izin baca/tulis/eksekusi pada file sertifikat

- Ubah kepemilikan file sertifikat

Ketik baris berikut di jendela terminal SSH Anda:

cd /usr/local/ispconfig/interface/ssl/

openssl req -new -newkey rsa:4096 -hari 3650 -nodes -keyout ispserver.key -out ispserver.csr

openssl x509 -req -hari 3650 -in ispserver.csr -signkey ispserver.key -out ispserver.crt

chmod 750 ispserver.*

chown ispconfig:ispconfig ispserver.*

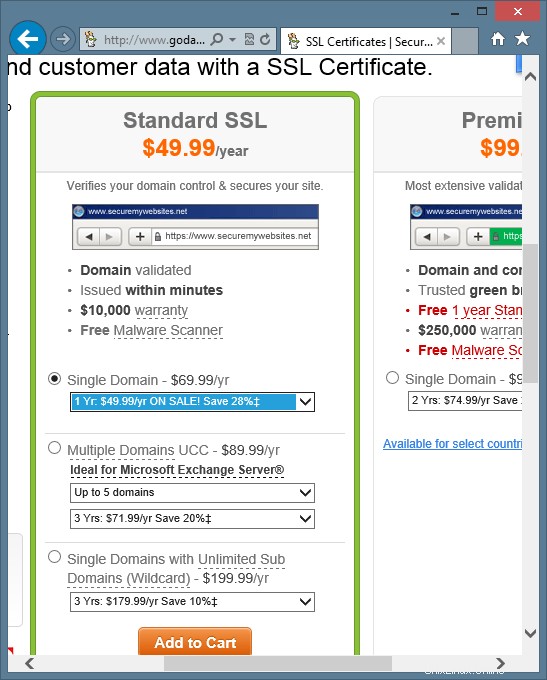

Pertama, kita harus masuk ke akun GoDaddy dan membeli sertifikat SSL. Saya membeli sertifikat Domain Tunggal SSL Standar selama dua tahun. Sertifikat ini mencakup pluto.example.com dan www.pluto.example.com.Jika Anda tidak memiliki akun GoDaddy, buat akun, lalu beli sertifikat Domain Tunggal SSL Standar baru seperti yang ditunjukkan berikut ini:

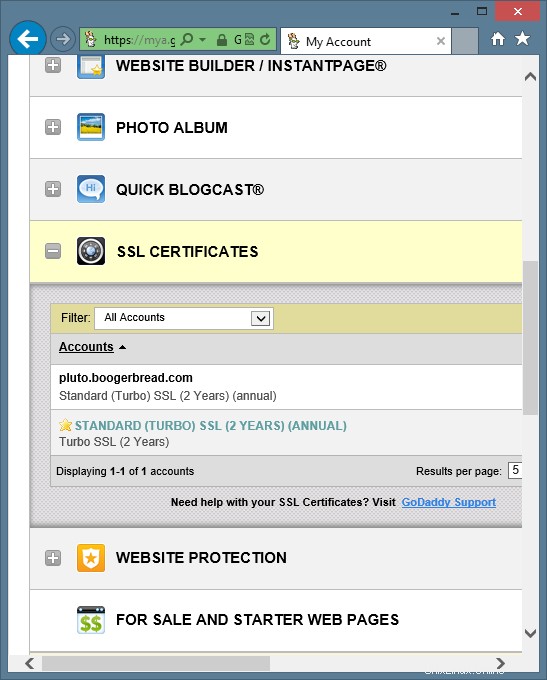

Kredit Anda untuk sertifikat SSL baru Anda biasanya tidak langsung muncul di akun GoDaddy Anda. Setelah menunggu sekitar 5 menit, kredit sertifikat SSL muncul di akun saya dengan sertifikat SSL lain yang sebelumnya telah saya beli dan siapkan. Dikatakan Standar (Turbo) SSL (2 Tahun) (Tahunan) dan terlihat seperti berikut:

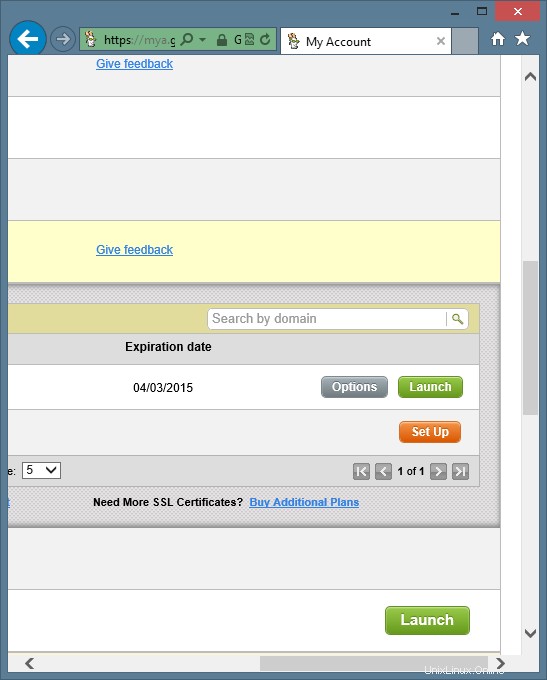

GoDaddy membuat Anda terlebih dahulu mengaktifkan kredit untuk sertifikat baru sebelum Anda dapat mulai mengonfigurasinya. Untuk mengaktifkan sertifikat, klik tombol Siapkan di sebelah kredit SSL seperti yang ditunjukkan berikut ini:

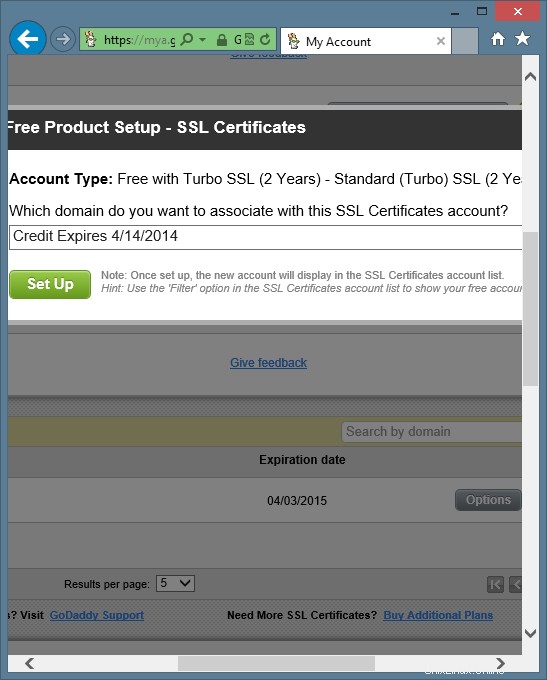

Kemudian Anda akan diminta untuk memilih kredit SSL mana yang Anda aktifkan. Tampilannya akan seperti berikut ini:

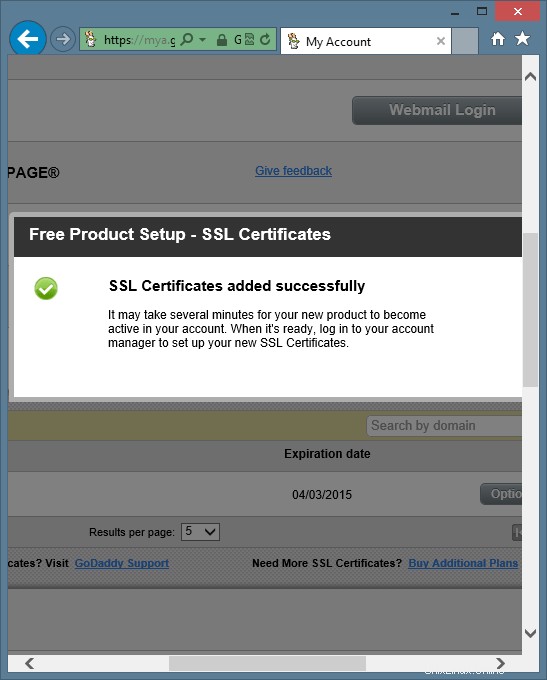

Ada banyak bug dalam perangkat lunak GoDaddy di halaman ini. Jangan khawatir. Semuanya akan berfungsi! Itu akan mengatakan, "Pengaturan Produk Gratis" dan "Jenis Akun:Gratis dengan Turbo SSL." Itu mungkin tampak sangat aneh bagi Anda, karena kami baru saja membayar untuk sertifikat SSL. Itu juga akan menanyakan, "Domain mana yang apakah Anda ingin mengaitkan dengan akun Sertifikat SSL ini?" Namun, tidak ada domain yang terdaftar di kotak pilihan. Kredit SSL yang tidak diaktifkan dicantumkan dalam kotak berdasarkan tanggal kedaluwarsanya. Jika Anda memiliki banyak sertifikat SSL yang tidak diaktifkan, buat yakin Anda memilih yang benar.Tanggal yang tercantum pada kredit saya yang tidak diaktifkan salah!Setelah, Anda memilih kredit yang benar, klik tombol Siapkan.Anda akan melihat pesan yang memberi tahu Anda bahwa aktivasi berhasil seperti berikut:

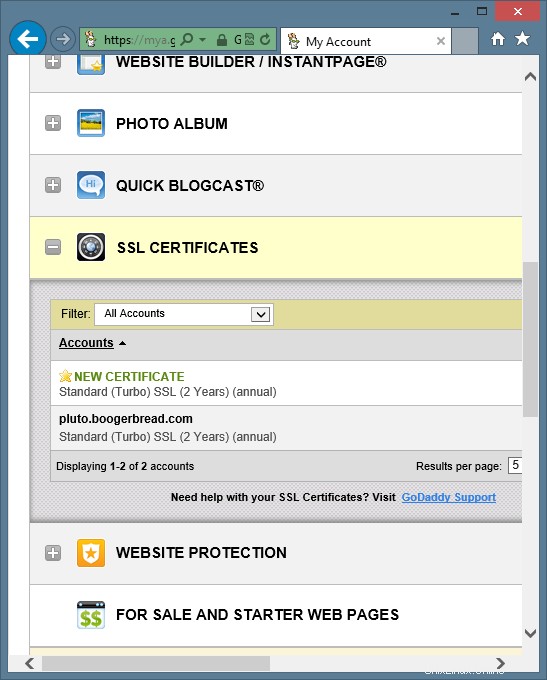

Kredit SSL Anda sekarang diaktifkan dan siap untuk mulai dikonfigurasi. Kredit SSL Anda akan terdaftar di akun GoDaddy Anda sebagai "SERTIFIKAT BARU", seperti berikut:

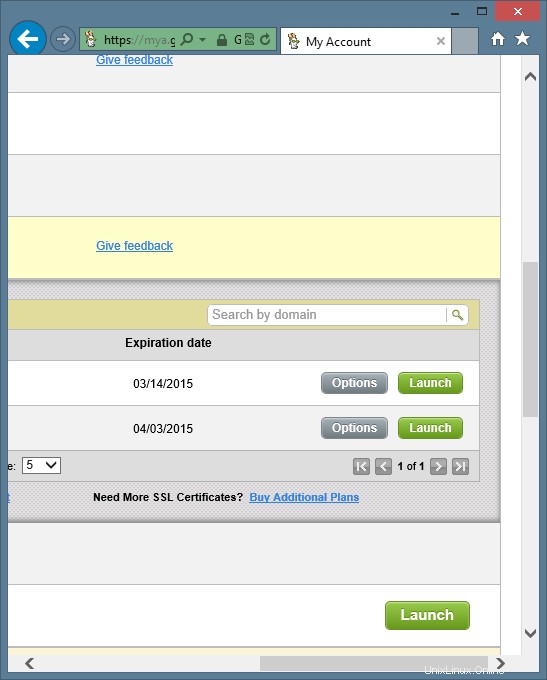

Perhatikan bahwa tanggal kedaluwarsa pada sertifikat telah berubah, tetapi masih salah. Jangan khawatir. Ini akan diperbaiki di akhir. Klik tombol Luncurkan di sebelah sertifikat SSL di akun GoDaddy Anda seperti yang ditunjukkan berikut ini:

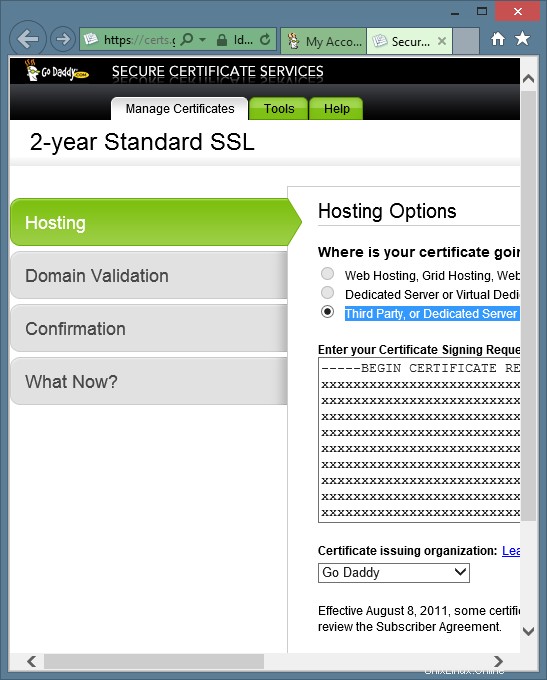

Anda akan diminta beberapa informasi untuk mengatur Sertifikat SSL Anda Opsi Hosting. Pastikan bahwa opsi "Pihak Ketiga, atau Server Terdedikasi atau Server Terdedikasi Virtual, tanpa Panel Kontrol Sederhana" dipilih. Kemudian, salin dan tempel CSR Anda ke dalam jendela , termasuk baris -----BEGIN CERTIFICATE REQUEST----- dan -----END CERTIFICATE REQUEST-----. Untuk menyalin CSR Anda, ketik baris berikut di jendela terminal SSH Anda:

cat /usr/local/ispconfig/interface/ssl/ispserver.csr

Pastikan untuk menempelkan seluruh konten CSR ke dalam kotak CSR GoDaddy. Saya mengganti teks CSR saya yang sebenarnya dengan x di tangkapan layar. Seharusnya terlihat seperti berikut:

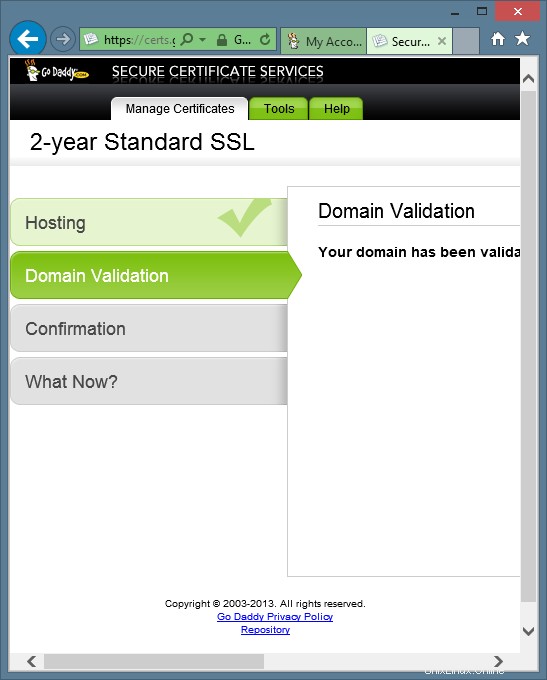

Klik tombol Berikutnya. Anda akan melihat pesan yang mengatakan, "Domain Anda telah divalidasi. Silakan lanjutkan ke langkah konfirmasi." Akan terlihat seperti berikut:

ISPConfig 3 Aman Dan Layanan Dengan Sertifikat yang Ditandatangani GoDaddy Di CentOS - Halaman 2

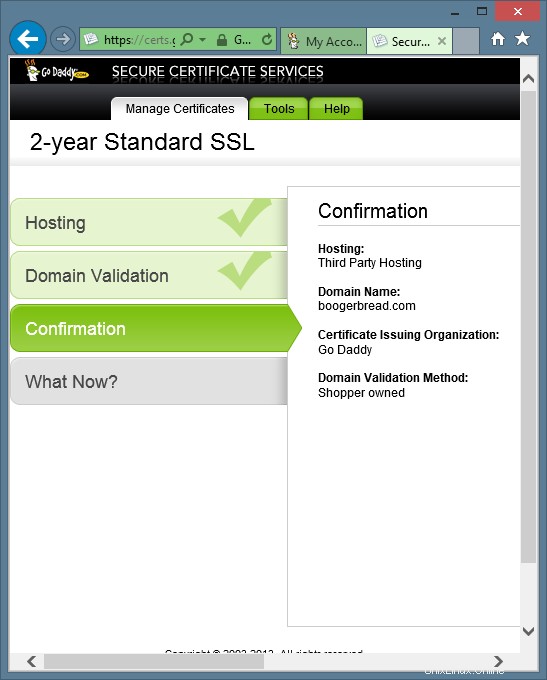

Klik tombol Next. Sekarang Anda akan melihat layar Confirmation seperti berikut:

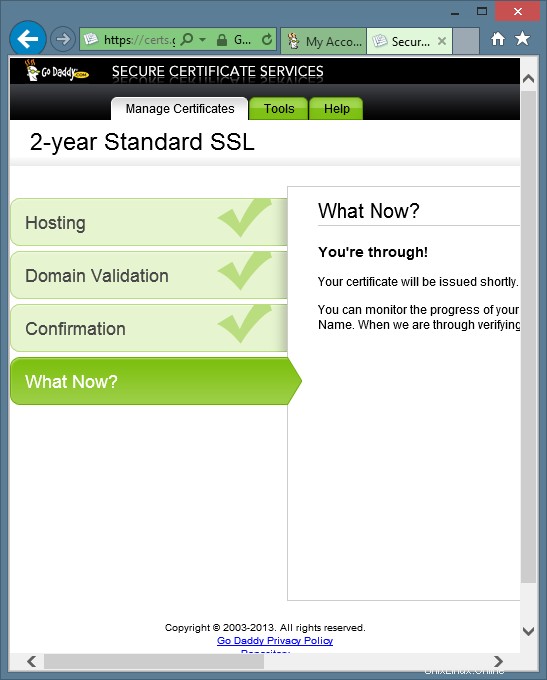

Klik tombol Next. Anda sekarang akan melihat What Now? tampilan seperti berikut:

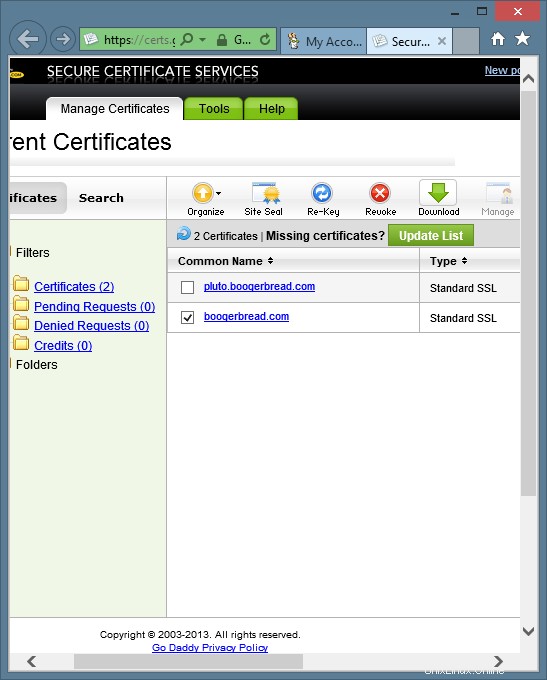

Klik tombol Selesai. Anda sekarang dibawa ke panel kontrol SSL GoDaddy. Sertifikat Anda mungkin langsung muncul atau tidak. Tunggu beberapa menit, lalu klik tautan Sertifikat di bilah navigasi kiri. Saat sertifikat Anda muncul dalam daftar, tanggal yang benar sekarang ditampilkan untuk sertifikat Anda. Sekarang, pilih sertifikat dan klik tombol Unduh di bagian atas daftar seperti yang ditunjukkan berikut ini:

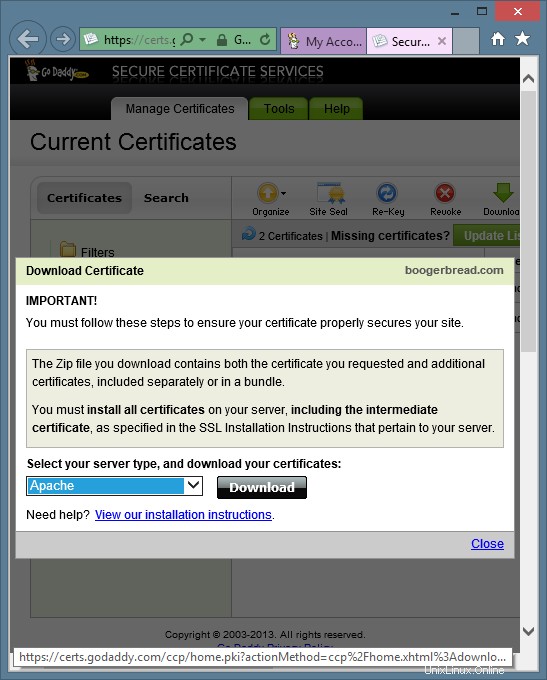

Sekarang, pilih Apache dari menu dan klik tombol Unduh seperti yang ditunjukkan berikut ini:

Simpan arsip zip ke komputer Anda. Sekarang, ekstrak arsip zip di komputer Anda. 2 file yang diekstrak dari arsip zip dapat dilihat dan disalin menggunakan editor teks seperti Notepad di Windows.

Jika Anda membeli jenis sertifikat selain sertifikat Domain Tunggal SSL Standar, Anda mungkin perlu memilih file berantai yang berbeda dari file gd_bundle.crt yang digunakan dalam bab ini. Repositori sertifikat GoDaddy terletak di https://certs.godaddy.com /anonymous/repository.pki.

Sekarang, mari buat file untuk sertifikat baru kita dengan melakukan langkah-langkah berikut:

- Ubah direktori ke /usr/local/ispconfig/interface/ssl/

- Salin permintaan penandatanganan sertifikat

- Salin kuncinya

- Salin sertifikat

- Salin sertifikat

- Hapus isi sertifikat

- Ubah izin baca/tulis/eksekusi pada file sertifikat

- Ubah kepemilikan file sertifikat

- Unduh sertifikat GoDaddy

- Ubah izin baca/tulis/eksekusi pada sertifikat GoDaddy

- Ubah kepemilikan sertifikat GoDaddy

Jangan lupa untuk mengganti nama host Anda sendiri pada contoh berikut. Ketik baris berikut di jendela terminal SSH Anda:

cd /usr/local/ispconfig/interface/ssl/

cp ispserver.csr pluto.example.com.csr

cp ispserver.key pluto.example.com.key

cp ispserver.crt openssl.pluto.example.com.crt

cp ispserver.crt pluto.example.com.crt

cat /dev/null> pluto.example.com.crt

chmod 750 *example. com*

chown ispconfig:ispconfig *example.com*

wget -O gd_bundle.crt "https://certs.godaddy.com/anonymous/repository.pki?streamfilename=gd_bundle.crt&actionMethod=anonymous% 2Frepository.xhtml%3Arepository.streamFile%28%27%27%29"

chmod 750 gd_bundle.crt

chown ispconfig:ispconfig gd_bundle.crt

Sekarang, mari tempatkan sertifikat bertanda tangan GoDaddy ke server dengan mengedit file pluto.example.com.crt. Ketik baris berikut di jendela terminal SSH Anda:

vi pluto.example.com.crt

Dengan menggunakan editor teks, salin seluruh konten sertifikat GoDaddy baru yang ditandatangani yang baru saja Anda unduh dari GoDaddy dan ekstrak dari arsip zip. Tempelkan konten ke file pluto.example.com.crt di jendela terminal SSH Anda.

Sekarang, mari kita buat file rantai pem yang digunakan oleh beberapa layanan dengan melakukan langkah-langkah berikut:

- Salin konten kunci, sertifikat, dan file GoDaddy ke dalam file pem

- Ubah izin baca/tulis/eksekusi pada file pem

Ketik baris berikut di jendela terminal SSH Anda:

cat pluto.example.com.{key,crt} gd_bundle.crt> pluto.example.com.pem

chmod 600 pluto.example.com.pem

Sekarang, Anda harus memiliki satu set lengkap sertifikat untuk digunakan. Mari kita lihat dan pastikan semua sertifikat sudah beres. Ketik baris berikut di jendela terminal SSH Anda:

ls -la

Outputnya akan terlihat seperti berikut:

[example@unixlinux.online ssl]# ls -la

total 48

drwxr-x--- 2 ispconfig ispconfig 4096 Mei 22 22:50 .

drwxr-x--- 7 ispconfig ispconfig 4096 Mei 12 21:20 ..

-rwxr-x--- 1 ispconfig ispconfig 3197 Mei 22 22:47 gd_bundle.crt

-rwxr-x--- 1 ispconfig ispconfig 2061 Mei 12 21 :20 ispserver.crt

-rwxr-x--- 1 ispconfig ispconfig 1720 Mei 12 21:20 ispserver.csr

-rwxr-x--- 1 ispconfig ispconfig 3243 Mei 12 21:20 ispserver. key

-rwxr-x--- 1 ispconfig ispconfig 3311 Mei 12 21:19 ispserver.key.secure

-rwxr-x--- 1 ispconfig ispconfig 0 Mei 22 22:47 pluto.example. com.crt

-rwxr-x--- 1 ispconfig ispconfig 1720 Mei 22 22:47 pluto.example.com.csr

-rwxr-x--- 1 ispconfig ispconfig 3243 Mei 22 22:47 pluto.example.com.key

-rw------- 1 root root 6440 Mei 22 22:50 pluto.example.com.pem

-rwxr-x--- 1 ispconfig ispconfig 2061 Mei 22 22:47 openssl.pluto.example.com.crt

Sekarang, mari konfigurasikan panel kontrol ISPConfig untuk menggunakan sertifikat yang ditandatangani. Ketahuilah bahwa Anda harus mengkonfigurasi ulang baris-baris ini setiap kali Anda memperbarui atau menginstal ISPConfig! Ketik baris berikut di jendela terminal SSH Anda:

vim /etc/httpd/conf/sites-available/ispconfig.vhost

Edit 2 baris dengan path ke kunci dan file sertifikat yang ditandatangani. Sekarang, tambahkan baris SSLCertificateChainFile /usr/local/ispconfig/interface/ssl/gd_bundle.crt ke bagian Konfigurasi SSL. Seharusnya terlihat seperti berikut:

# SSL Configuration SSLEngine On SSLCertificateFile /usr/local/ispconfig/interface/ssl/pluto.example.com.crt SSLCertificateKeyFile /usr/local/ispconfig/interface/ssl/pluto.example.com.key SSLCACertificateFile /usr/local/ispconfig/interface/ssl/gd_bundle.crt

Sekarang, mari kita restart Apache. Ketik baris berikut di jendela terminal SSH Anda:

/etc/init.d/httpd restart

Sekarang, mari konfigurasikan Postfix untuk menggunakan sertifikat yang ditandatangani dengan melakukan langkah-langkah berikut:

- Setel jalur ke file sertifikat yang ditandatangani di postfix menggunakan perintah postconf

- Setel path ke file kunci di postfix menggunakan perintah postconf

- Setel path ke file gd_bundle di postfix menggunakan perintah postconf

- Mulai ulang postfix

Sadarilah bahwa Anda harus mengkonfigurasi ulang baris ini setiap kali Anda memperbarui atau menginstal ISPConfig! Ketik baris berikut di jendela terminal SSH Anda:

postconf -e 'smtpd_tls_cert_file =/usr/local/ispconfig/interface/ssl/pluto.example.com.crt'

postconf -e 'smtpd_tls_key_file =/usr/local/ispconfig/interface/ssl/pluto.example. com.key'

postconf -e 'smtpd_tls_CAfile =/usr/local/ispconfig/interface/ssl/gd_bundle.crt'

/etc/init.d/postfix restart

Sekarang, mari konfigurasikan Dovecot untuk menggunakan sertifikat yang ditandatangani. Perlu diketahui bahwa Anda harus mengonfigurasi ulang baris ini setiap kali Anda memperbarui atau menginstal ISPConfig! Ketik baris berikut di jendela terminal SSH Anda:

vim /etc/dovecot/dovecot.conf

Jadikan bagian SSL terlihat seperti berikut:

ssl_cert = </usr/local/ispconfig/interface/ssl/pluto.example.com.crt ssl_key = </usr/local/ispconfig/interface/ssl/pluto.example.com.key ssl_ca = </usr/local/ispconfig/interface/ssl/gd_bundle.crt

Kemudian, restart Dovecot. Ketik baris berikut di jendela terminal SSH Anda:

/etc/init.d/dovecot restart

Sekarang, mari konfigurasikan phpMyAdmin dan Squirrelmail untuk menggunakan sertifikat yang ditandatangani. Penting untuk diketahui, bahwa ketika klien memiliki sertifikat SSL sendiri yang diinstal melalui ISPConfig, sertifikatnya sendiri akan digunakan ketika dia mengakses phpMyAdmin dan Squirrelmail melalui domainnya sendiri. klien tidak memiliki sertifikat, sertifikat yang akan kita konfigurasi akan digunakan. Ketik baris berikut di jendela terminal SSH Anda:

vim /etc/httpd/conf.d/ssl.conf

3 baris berikut perlu diedit agar terlihat seperti berikut:

SSLCertificateFile /usr/local/ispconfig/interface/ssl/pluto.example.com.crt SSLCertificateKeyFile /usr/local/ispconfig/interface/ssl/pluto.example.com.key SSLCertificateChainFile /usr/local/ispconfig/interface/ssl/gd_bundle.crt

Sekarang, mari kita restart Apache. Ketik baris berikut di jendela terminal SSH Anda:

/etc/init.d/httpd restart

Sekarang, mari konfigurasikan Pure-FTPD untuk menggunakan sertifikat yang ditandatangani dengan melakukan langkah-langkah berikut:

- Ubah direktori ke /etc/pki/pure-ftpd

- Ganti nama file pem

- Buat tautan simbolis ke file pem yang ditandatangani

- Mulai ulang pure-ftpd

Ketik baris berikut di jendela terminal SSH Anda:

cd /etc/pki/pure-ftpd

mv pure-ftpd.pem openssl.pure-ftpd.pem

ln -s /usr/local/ispconfig/interface/ssl/pluto.example.com. pem pure-ftpd.pem

/etc/init.d/pure-ftpd restart

Kami sekarang menggunakan sertifikat yang ditandatangani GoDaddy untuk ISPConfig dan layanan kami. Karena kami memiliki dua set sertifikat, kami dapat dengan mudah beralih antara menggunakan sertifikat yang ditandatangani sendiri atau sertifikat yang ditandatangani GoDaddy. Kami juga dapat membuat set baru file untuk sertifikat yang ditandatangani sendiri tanpa memengaruhi file sertifikat yang ditandatangani GoDaddy.