OpenVPN membuat terowongan terenkripsi antara dua titik, mencegah pihak ketiga mengakses lalu lintas jaringan Anda. Dengan menyiapkan server jaringan pribadi virtual (VPN), Anda menjadi penyedia VPN Anda sendiri. Banyak layanan VPN populer sudah menggunakan OpenVPN, jadi mengapa mengikat koneksi Anda ke penyedia tertentu ketika Anda dapat memiliki kendali penuh sendiri?

Lebih Banyak Konten Hebat

- Kursus online gratis:Ikhtisar teknis RHEL

- Pelajari Perintah Linux Tingkat Lanjut

- Unduh Lembar Cheat

- Temukan Alternatif Sumber Terbuka

- Baca Konten Linux Teratas

- Lihat sumber daya sumber terbuka

Artikel pertama dalam seri ini mengatur server untuk VPN Anda, artikel kedua menunjukkan cara menginstal dan mengkonfigurasi perangkat lunak server OpenVPN, sedangkan artikel ketiga menjelaskan cara mengkonfigurasi firewall Anda dan memulai perangkat lunak server OpenVPN. Artikel keempat dan terakhir ini menunjukkan cara menggunakan server OpenVPN Anda dari komputer klien. Inilah alasan Anda melakukan semua pekerjaan di tiga artikel sebelumnya!

Buat sertifikat klien

Ingat bahwa metode otentikasi untuk OpenVPN memerlukan server dan klien untuk memiliki sesuatu (sertifikat) dan untuk tahu sesuatu (kata sandi). Saatnya menyiapkannya.

Pertama, buat sertifikat klien dan kunci pribadi untuk komputer klien Anda. Di server OpenVPN Anda, buat permintaan sertifikat. Ia meminta kata sandi; pastikan Anda mengingatnya:

$ cd /etc/openvpn/ca

$ sudo /etc/openvpn/easy-rsa/easyrsa \

gen-req greglaptop

Dalam contoh ini, greglaptop adalah komputer klien yang membuat sertifikat ini.

Tidak perlu mengimpor permintaan ke otoritas sertifikat (CA) karena sudah ada di sana. Tinjau untuk memastikan:

$ cd /etc/openvpn/ca

$ /etc/openvpn/easy-rsa/easyrsa \

show-req greglaptop

Anda juga dapat masuk sebagai klien:

$ /etc/openvpn/easy-rsa/easyrsa \

sign-req client greglaptop

Instal perangkat lunak klien OpenVPN

Di Linux, Manajer Jaringan mungkin sudah memiliki klien OpenVPN yang disertakan. Jika tidak, Anda dapat menginstal plugin:

$ sudo dnf install NetworkManager-openvpnDi Windows, Anda harus mengunduh dan menginstal klien OpenVPN dari situs unduhan OpenVPN. Luncurkan penginstal dan ikuti petunjuknya.

Menyalin sertifikat dan kunci pribadi ke klien

Sekarang klien Anda memerlukan kredensial autentikasi yang Anda buat untuknya. Anda membuat ini di server, jadi Anda harus memindahkannya ke klien Anda. Saya cenderung menggunakan SSH untuk ini. Di Linux, itu adalah scp memerintah. Di Windows, Anda dapat menggunakan WinSCP sebagai administrator untuk menarik sertifikat dan kunci.

Dengan asumsi klien bernama greglaptop , berikut adalah nama file dan lokasi server:

/etc/openvpn/ca/pki/issued/greglaptop.crt

/etc/openvpn/ca/pki/private/greglaptop.key

/etc/openvpn/ca/pki/issued/ca.crt

Di Linux, salin ini ke /etc/pki/tls/certs/ direktori. Di Windows, salin ke C:\Program Files\OpenVPN\config direktori.

Menyalin dan menyesuaikan file konfigurasi klien

Di Linux, Anda dapat menyalin /etc/openvpn/client/OVPNclient2020.ovpn file di server ke /etc/NetworkManager/system-connections/ , atau Anda dapat menavigasi ke Manajer Jaringan di Pengaturan Sistem dan menambahkan koneksi VPN.

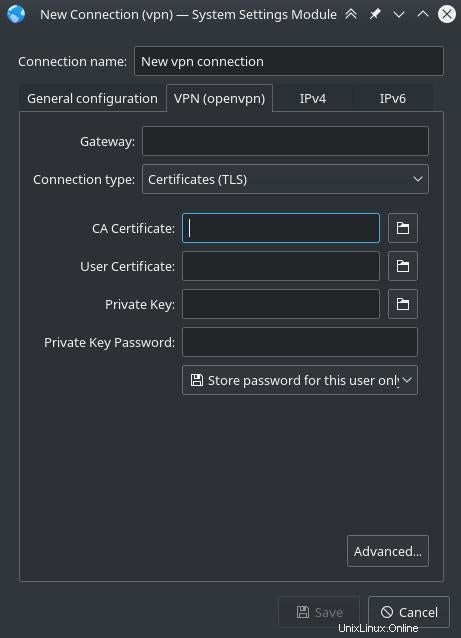

Untuk jenis sambungan, pilih Sertifikat . Arahkan Network Manager ke sertifikat dan kunci yang Anda salin dari server.

Di Windows, jalankan WinSCP sebagai administrator untuk menyalin template konfigurasi klien /etc/openvpn/client/OVPNclient2020.ovpn di server ke C:\Program Files\OpenVPN\config pada klien. Kemudian:

- Ganti namanya agar sesuai dengan sertifikat di atas.

- Ubah nama sertifikat CA, sertifikat klien, dan kunci agar sesuai dengan nama yang disalin di atas dari server.

- Edit informasi IP agar sesuai dengan jaringan Anda.

Anda memerlukan izin administratif super untuk mengedit file konfigurasi klien. Cara termudah untuk mendapatkannya mungkin dengan meluncurkan jendela CMD sebagai administrator dan kemudian meluncurkan Notepad dari jendela CMD administrator untuk mengedit file.

Hubungkan klien Anda ke server

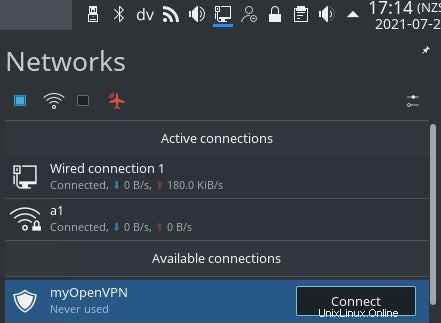

Di Linux, Manajer jaringan menampilkan VPN Anda. Pilih untuk terhubung.

Di Windows, mulai antarmuka pengguna grafis (GUI) OpenVPN. Ini menghasilkan grafik di Baki Sistem Windows di sisi kanan bilah tugas, biasanya di sudut kanan bawah desktop Windows Anda. Klik kanan grafik untuk menyambungkan, memutuskan sambungan, atau melihat status.

Untuk koneksi pertama, edit baris "jarak jauh" dari file konfigurasi klien Anda untuk menggunakan alamat IP dalam dari server OpenVPN Anda. Hubungkan ke server dari dalam jaringan kantor Anda dengan mengklik kanan pada OpenVPN GUI di Windows System Tray dan mengklik Connect . Debug koneksi ini. Ini akan menemukan dan memperbaiki masalah tanpa ada masalah firewall yang menghalangi karena klien dan server berada di sisi firewall yang sama.

Selanjutnya, edit baris "jarak jauh" dari file konfigurasi klien Anda untuk menggunakan alamat IP publik untuk server OpenVPN Anda. Bawa klien Windows ke jaringan luar dan sambungkan. Debug masalah apa pun.

Hubungkan dengan aman

Selamat! Anda memiliki jaringan OpenVPN yang siap untuk sistem klien Anda yang lain. Ulangi langkah penyiapan untuk klien Anda yang lain. Anda bahkan dapat menggunakan Ansible untuk mendistribusikan sertifikat dan kunci dan tetap memperbaruinya.

Artikel ini didasarkan pada blog D. Greg Scott dan digunakan kembali dengan izin.