Pendahuluan

OpenVPN Access Server adalah alat yang menyediakan akses aman ke jaringan pribadi. Dengan dukungan untuk semua OS populer dan beberapa metode otentikasi, ini adalah solusi VPN masuk untuk banyak UKM.

Jika Anda tidak menggunakan lebih dari dua koneksi simultan, Access Server tidak dikenai biaya.

Ikuti panduan ini untuk mempelajari cara menyiapkan Server Akses OpenVPN dan mengonfigurasi setelan jaringan .

Prasyarat

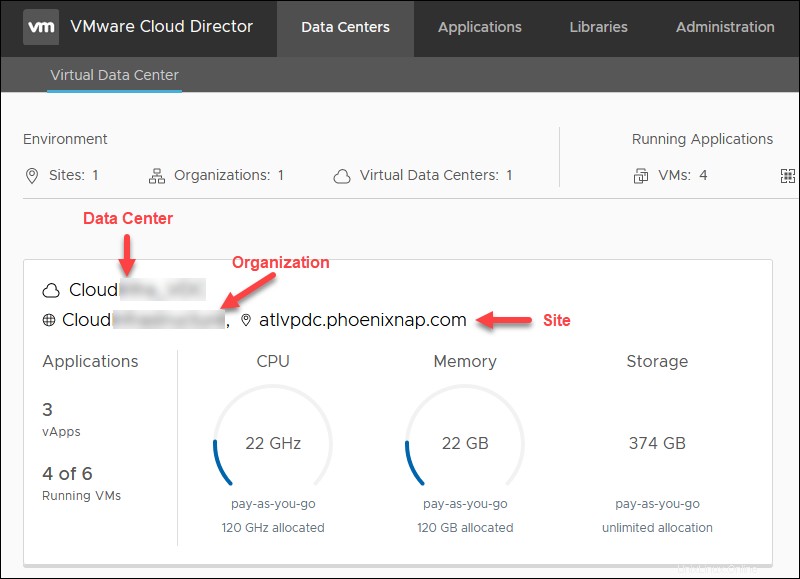

Perhatikan informasi berikut:

- Data nama tengah - mis., CloudTest_DC

- Organisasi nama - mis., CloudOrgTest

- Situs lokasi - mis., atlvpdc.phoenixnap.com

Detailnya tersedia di halaman arahan VMware Cloud Director.

Ringkasan Organisasi

Di laman landas Cloud Director, pilih pusat data . Di bawah ini adalah ikhtisar informasi yang Anda butuhkan untuk pengaturan OpenVPN Access Server.

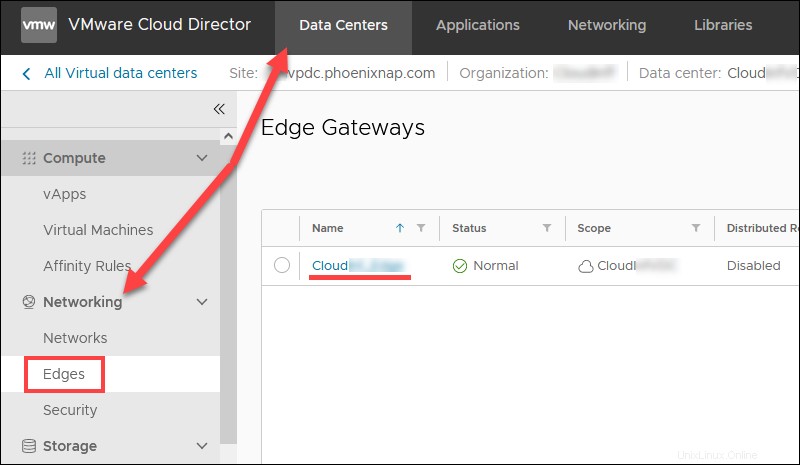

- Nama jaringan eksternal. Di Pusat Data tab, pilih Jaringan -> Tepi dan klik Tepi nama.

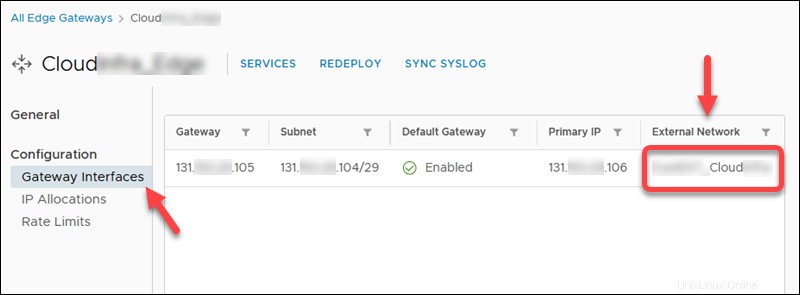

Pilih Antarmuka Gerbang untuk melihat nama jaringan eksternal. Nama termasuk nama organisasi Anda.

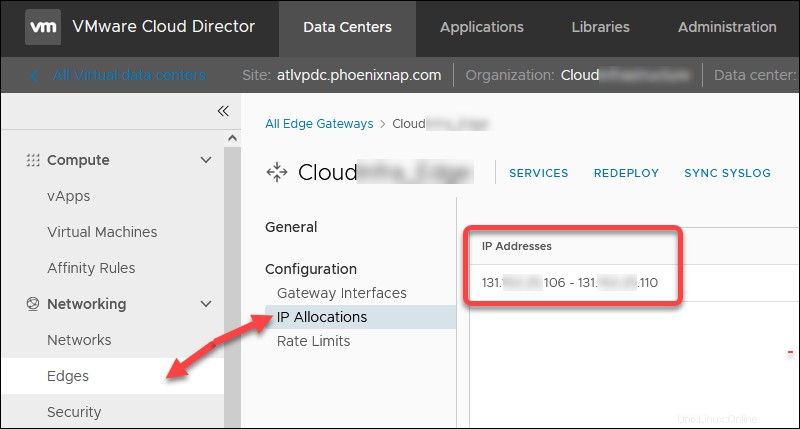

- Alamat IP publik pertama yang tersedia . Di Pusat Data tab, pilih Jaringan -> Tepi . Klik Tepi nama dan kemudian Alokasi IP untuk melihat rentang IP publik yang ditetapkan.

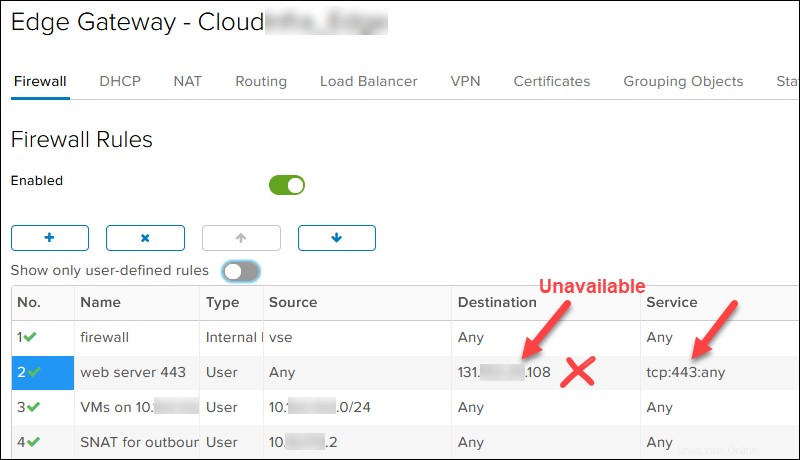

Kemudian, klik LAYANAN dan lihat NAT dan Firewall aturan untuk menentukan IP publik mana dari rentang pada port TCP 443 yang tidak tersedia. Dalam kasus kami, 131.xxx.xxx.108 diambil, jadi IP publik pertama yang tersedia adalah 131.xxx.xxx.106 .

- Dokumentasikan subnet jaringan DMZ baru untuk server OpenVPN baru. Pilih IP pribadi apa pun. Kami memilih /29 jika node OpenVPN kedua diperlukan. Misalnya:

- Jaringan DMZ:10.xxx.xxx.1/29

- Gerbang DMZ:10.xxx.xxx.1

- Satu IP Server Akses OpenVPN:10.xxx.xxx.2

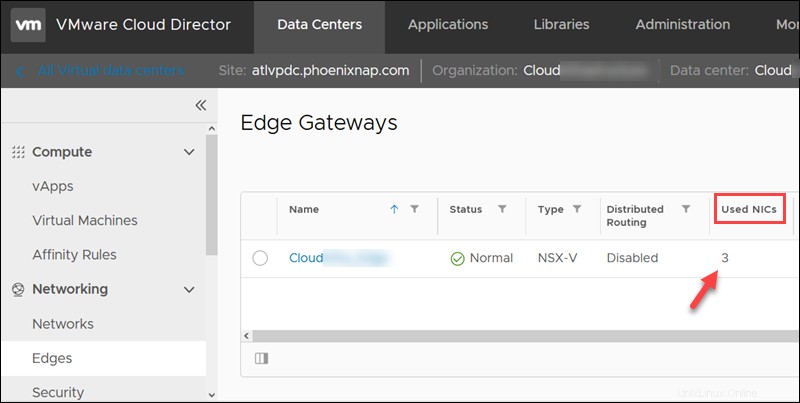

- Jumlah NIC yang digunakan untuk tepi. Jika Anda memiliki 10 NIC, jaringan DMZ baru akan dibuat sebagai Terisolasi meskipun Dirutekan dipilih. Nomor NIC yang Digunakan ada dalam daftar edge Anda

- Jaringan tamu VM , misalnya, 10.xxx.xxx.0/24.

Buat Akun Server Akses OpenVPN

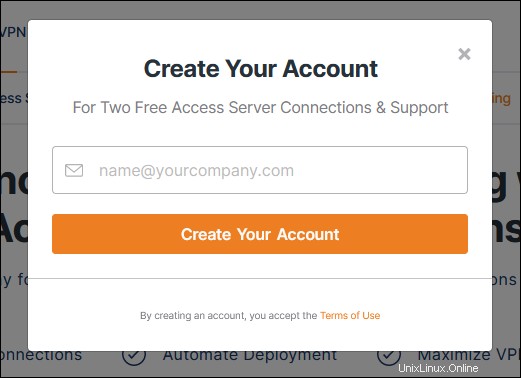

Untuk membuat akun Server Akses OpenVPN gratis:

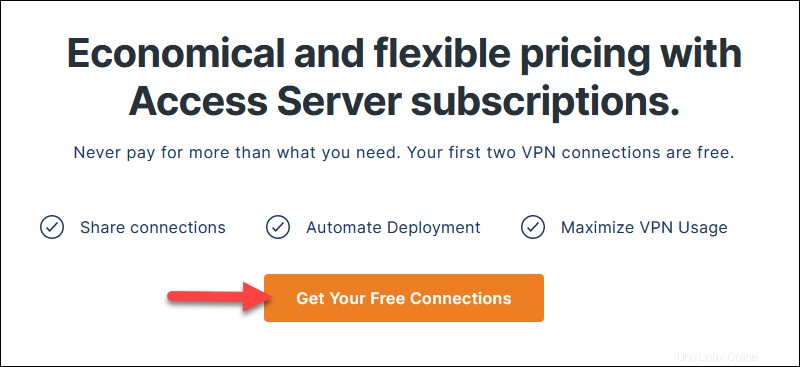

1. Buka halaman OpenVPN Access Server.

2. Klik Dapatkan Koneksi Gratis Anda tombol.

3. Masukkan Email dan klik Buat Akun Anda .

4. Klik Konfirmasi email Anda link saat Anda menerima Email dari OpenVPN.

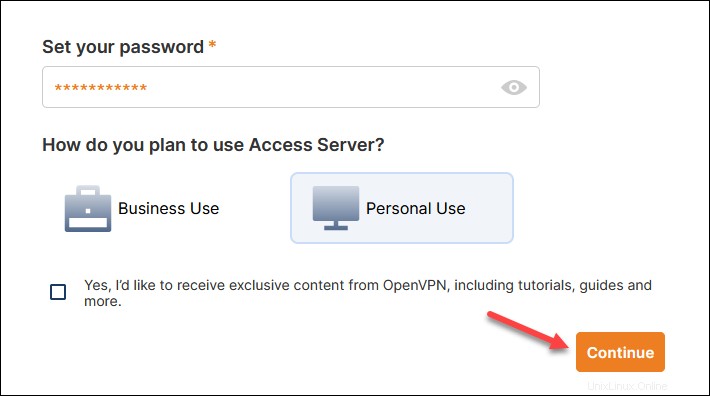

5. Masukkan sandi saat halaman dimuat.

6. Pilih Penggunaan Bisnis (memerlukan informasi lebih lanjut) atau Penggunaan Pribadi dan klik Lanjutkan .

Mengakses Portal Server beban.

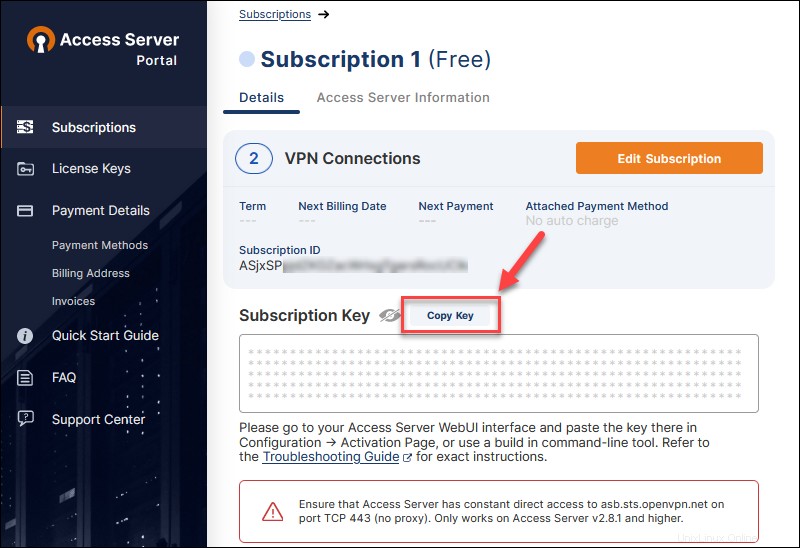

7. Klik Buat untuk membuat kunci aktivasi.

Langganan dan halaman detail utama dimuat.

8. Klik Salin Kunci tombol dan simpan kunci berlangganan karena Anda akan membutuhkannya nanti untuk konfigurasi Server Akses OpenVPN.

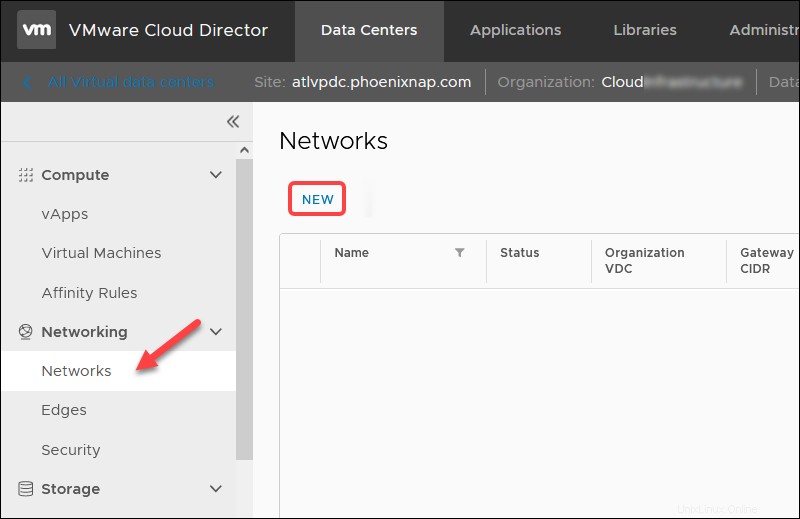

Buat Jaringan DMZ untuk Server Akses OpenVPN Baru

Untuk membuat DMZ baru untuk jaringan OpenVPN Access Server baru di VMware Cloud Director untuk organisasi Anda, navigasikan ke Pusat Data -> Jaringan -> Jaringan.

Klik BARU untuk memulai penyihir.

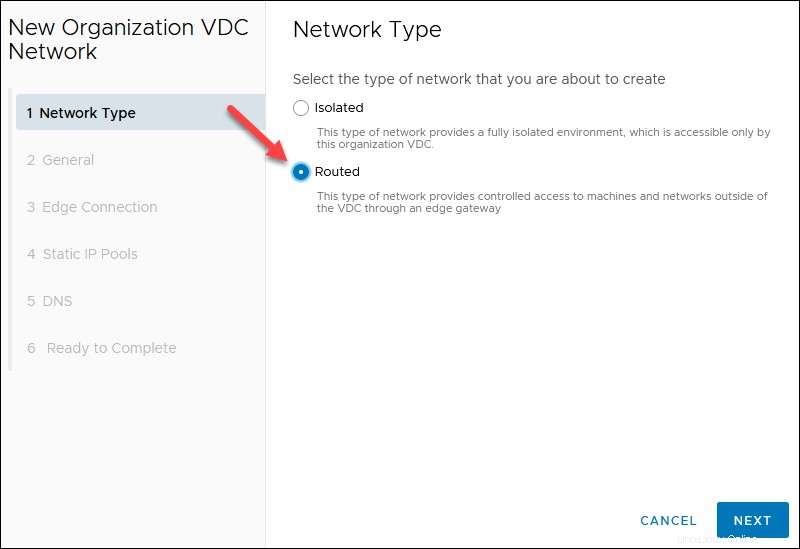

1. Pilih Dirutekan untuk langkah jenis jaringan dan klik BERIKUTNYA.

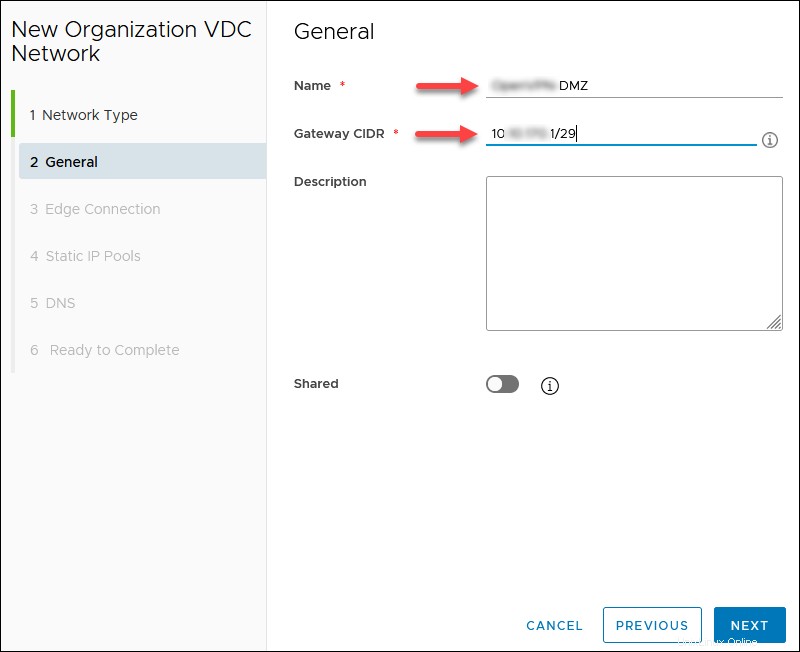

2. Masukkan Nama jaringan dan Gateway CIDR Anda pilih sebelumnya, misalnya, 10.xxx.xxx.1/29. Bidang lain adalah opsional. Klik BERIKUTNYA.

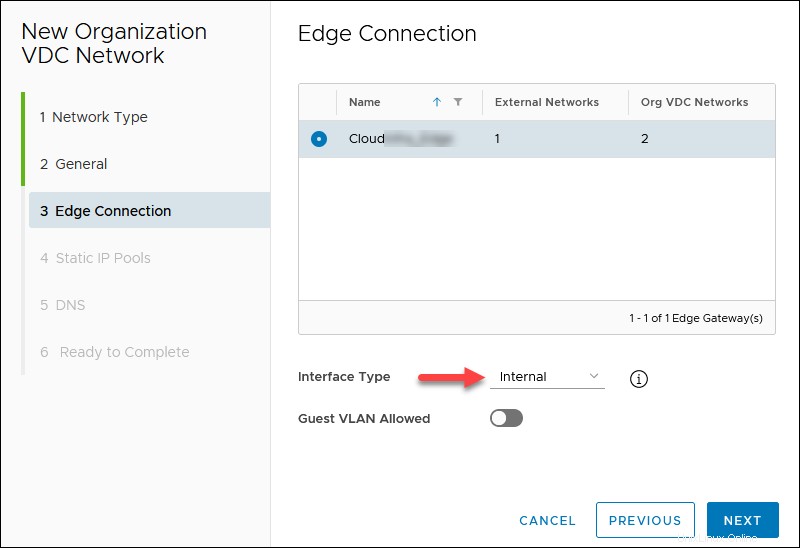

3. Pilih Jenis Antarmuka Internal untuk tepi yang dipilih dengan IP Publik dan klik NEXT. Contoh gateway adalah 10.xxx.xxx.1.

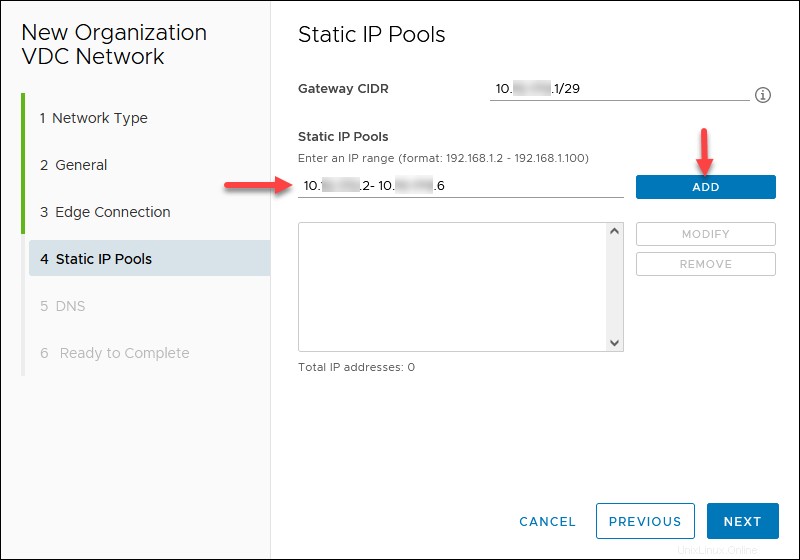

4. Tambahkan kumpulan IP statis ditentukan oleh CIDR gateway yang Anda tentukan sebelumnya. Misalnya, 10.xxx.xxx.2 - 10.xxx.xxx.6. Klik BERIKUTNYA.

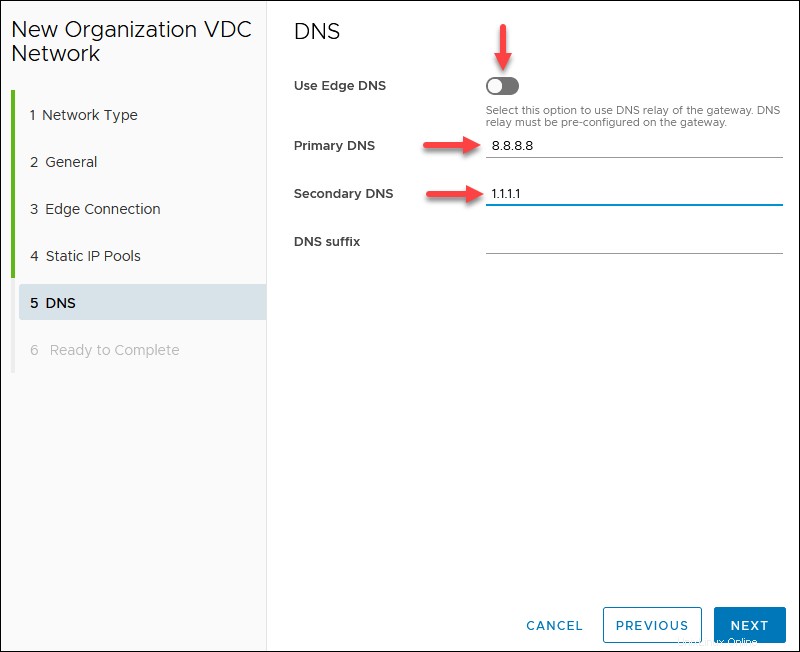

5. Jika edge Anda memiliki DNS, Anda dapat mengaktifkan Gunakan Edge DNS . Jika tidak, tentukan penyedia DNS publik, misalnya, 8.8.8.8 (DNS primer) dan 1.1.1.1 (DNS sekunder). Klik BERIKUTNYA.

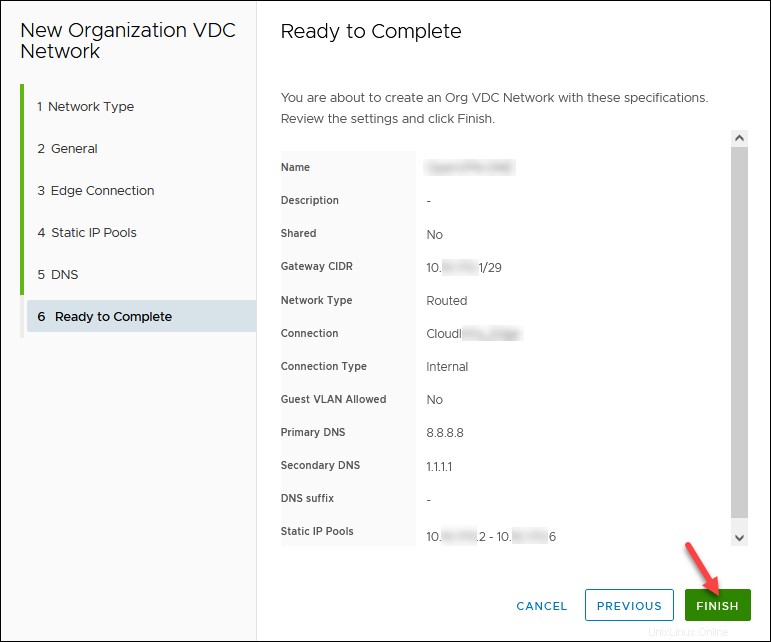

6. Tinjau konfigurasi jaringan dan klik FINISH saat siap.

Buat Aturan Tepi SNAT/DNAT

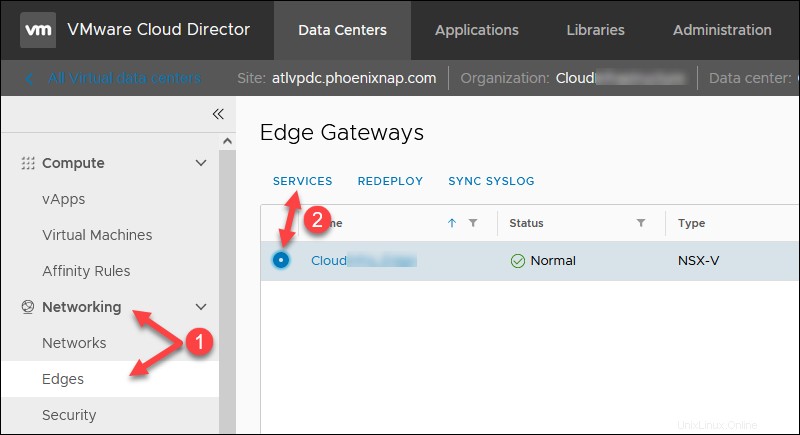

Untuk membuat aturan baru, di Pusat Data tab:

1. Navigasikan ke Jaringan -> Tepi .

2. Pilih Edge Gateway dan klik Services. Tunggu hingga jendela pop-up dimuat untuk menerapkan semua aturan baru pada nama jaringan eksternal yang direkam.

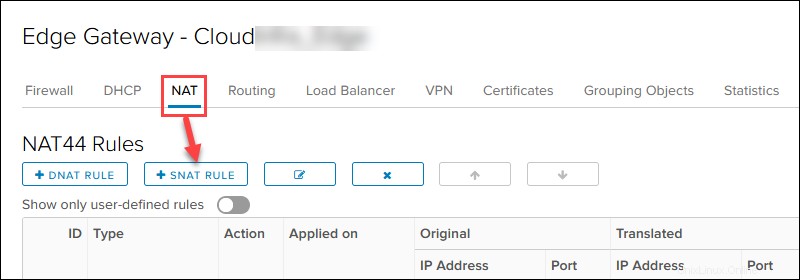

3. Klik NAT tab untuk mulai menambahkan aturan baru. Anda dapat menyimpan perubahan setelah setiap aturan atau saat Anda menambahkan semuanya.

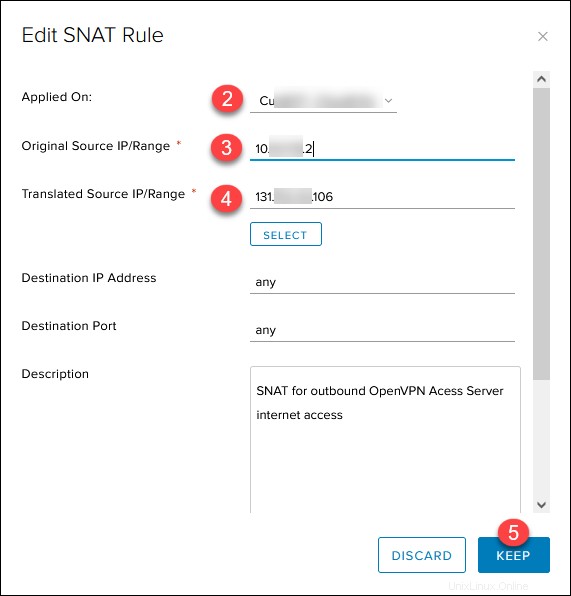

Buat Aturan SNAT

Untuk membuat aturan SNAT untuk akses internet keluar di NAT bagian:

1. Klik + ATURAN SNAT tombol.

2. Pilih publik external eksternal jaringan.

3. Tambahkan OpenVPN Access Server IP 10.xxx.xxx.2 di IP/Rentang Sumber Asli untuk port dan protokol apa pun.

4. Tambahkan IP publik pertama yang tersedia pertama yang dicatat sebelumnya 131.xxx.xxx.106 di IP/Rentang Sumber yang Diterjemahkan untuk port dan protokol apa pun.

5. Tambahkan deskripsi yang relevan dan klik JAGA .

Simpan perubahan pesan muncul di halaman utama. Simpan kemajuan sekarang atau saat Anda menambahkan semua aturan.

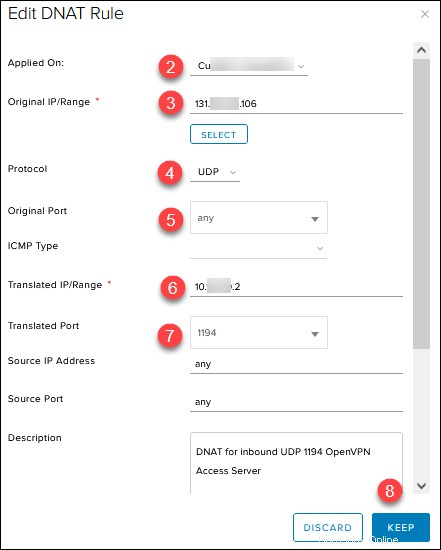

Buat Aturan DNAT

Buat aturan masuk DNAT di NAT bagian:

1. Klik + ATURAN DNAT tombol.

2. Pilih jaringan publik eksternal.

3. Tambahkan IP publik 131.xxx.xxx.106 di IP/Rentang Sumber Asli .

4. Pilih UDP di Protokol daftar tarik-turun.

5. Pilih Apa saja di Pelabuhan Asli daftar tarik-turun.

6. Tambahkan OpenVPN Access Server IP 10.xxx.xxx.2 di Translated Source IP/Range untuk setiap port sumber dan IP.

7. Masukkan 1194 di Port yang Diterjemahkan .

8. Tambahkan deskripsi yang relevan dan klik TETAP .

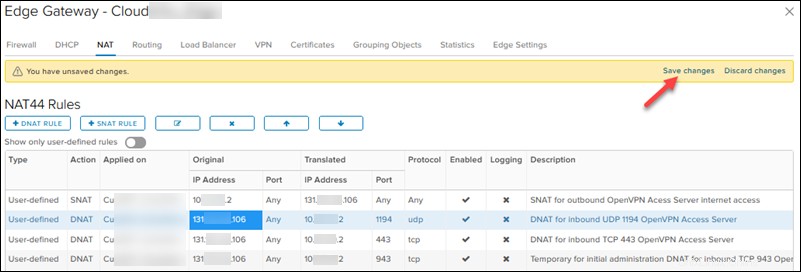

Ulangi langkah yang sama untuk aturan masuk DNAT kedua dan ketiga, dengan perubahan berikut:

- Setel Protokol ke TCP , Port yang Diterjemahkan ke 443 , dan tambahkan deskripsi yang relevan.

- Setel Protokol ke TCP , Port yang Diterjemahkan ke 943 , dan tambahkan deskripsi yang relevan. (Ini adalah aturan sementara untuk administrasi awal).

Ingatlah untuk mengeklik Simpan perubahan saat Anda selesai menambahkan semua aturan atau setelah setiap aturan.

Daftar aturan akan terlihat seperti ini:

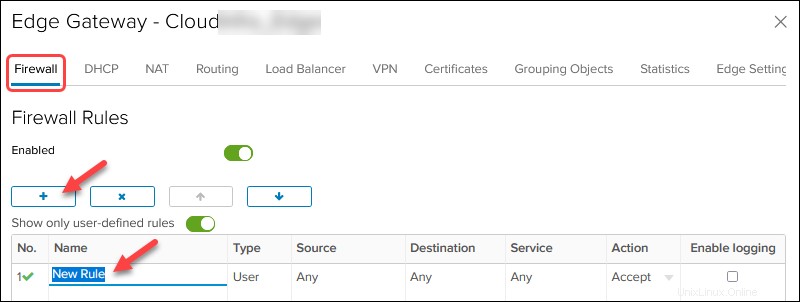

Buat Aturan Tepi Firewall

Aturan firewall di bagian ini harus lebih tinggi daripada menolak aturan.

Untuk membuat aturan firewall di Pusat Data tab:

1. Navigasikan ke Jaringan -> Tepi .

2. Pilih Edge Gateway dan klik Services. Tunggu hingga jendela pop-up dimuat.

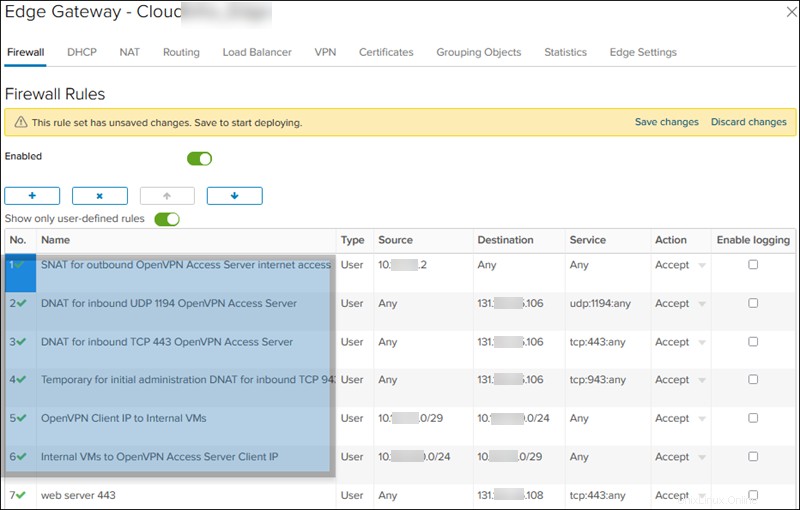

3. Klik Firewall tab dan tombol + untuk mulai menambahkan aturan baru. Anda memerlukan enam aturan berbeda yang tercantum pada langkah 6 di bawah ini. Simpan perubahan setelah setiap aturan atau saat Anda menambahkan semuanya.

Edit nilai di kolom untuk setiap aturan firewall. Arahkan kursor ke sel untuk melihat tindakan yang tersedia. Untuk nama aturan firewall, gunakan deskripsi dari aturan NAT.

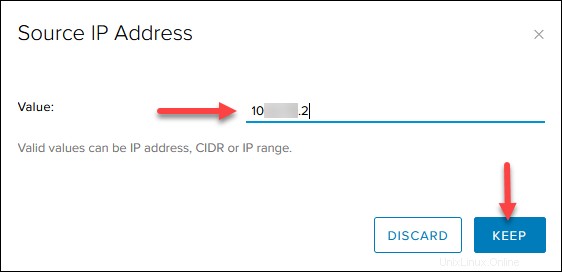

4. Untuk Sumber dan Tujuan, klik IP tombol untuk menambahkan IP.

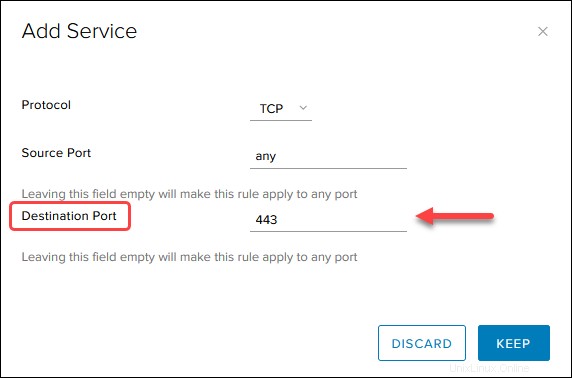

5. Untuk Layanan, klik + tombol dan tambahkan protokol dan port tujuan seperti yang tercantum pada gambar di langkah 6. Biarkan port sumber ke apa saja .

6. Setelah selesai, tabel aturan firewall terlihat seperti ini:

Buat vApp dengan VM

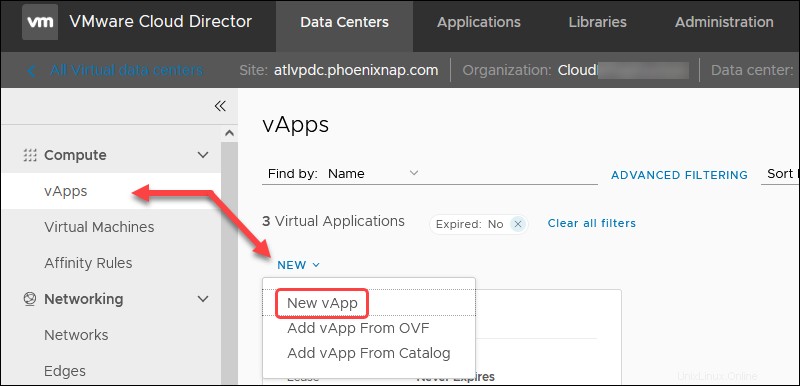

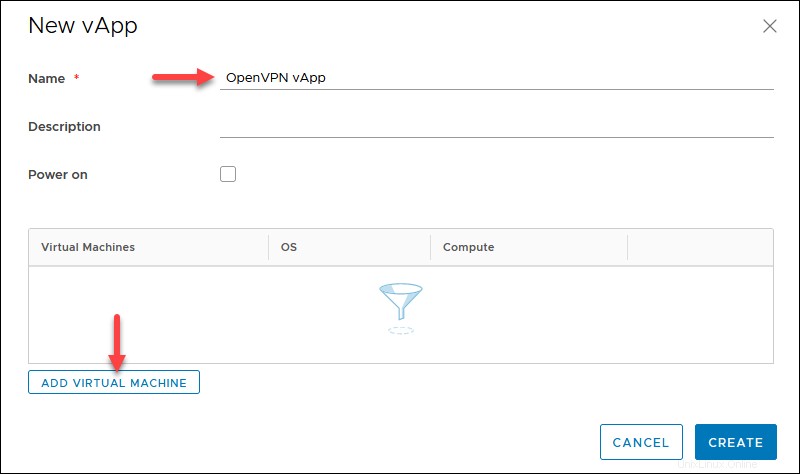

Untuk membuat vApp dengan VM baru di Pusat Data tab:

1. Navigasikan ke Hitung -> vApps -> BARU dan pilih vApp baru .

2. Masukkan nama untuk vApp dan klik TAMBAHKAN MESIN VIRTUAL tombol

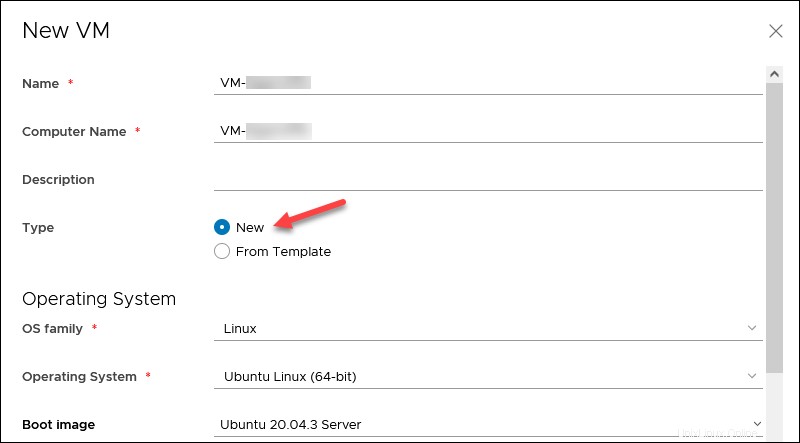

3. Masukkan nama VM tanpa spasi.

4. Pilih Jenis -> Baru dan tentukan detail OS:

- Keluarga OS:Linux

- Sistem Operasi:Ubuntu Linux (64-bit)

- Gambar boot:Server Ubuntu 20.04.3 .

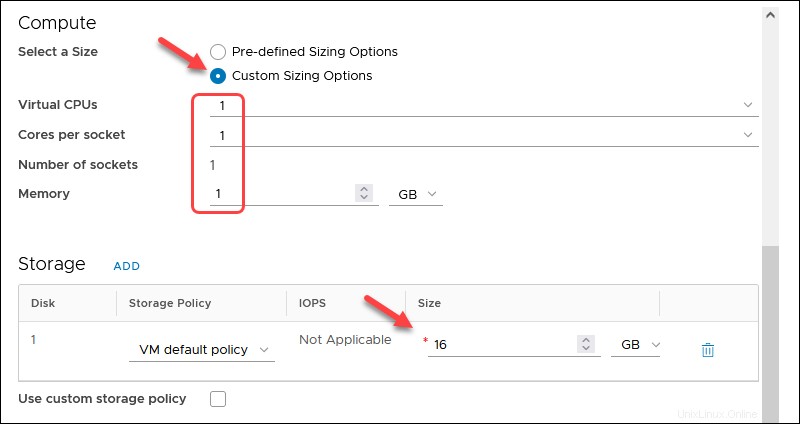

5. Dalam Hitung bagian, pilih Opsi Ukuran Kustom dan atur keempat nilai ke 1 .

6. Masukkan 16GB untuk ukuran disk di Penyimpanan bagian.

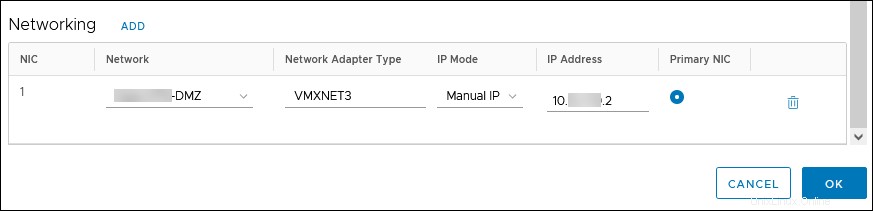

5. Di Jaringan bagian, pilih:

- Yang sebelumnya dibuat dirutekan jaringan.

- Jenis Adaptor Jaringan: VMXNET3

- Mode IP:IP Manual

- Alamat IP:IP Server Akses OpenVPN 10.xxx.xxx.2

6. Klik Oke lalu BUAT. Kemajuan ditampilkan di layar vApps.

Konfigurasikan VM

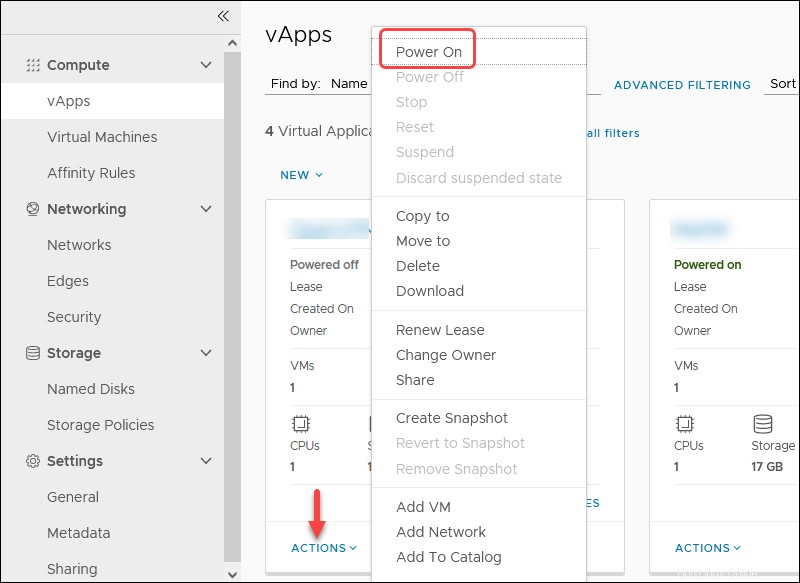

Untuk menyelesaikan penyiapan VM, nyalakan vApp untuk memulai VM OpenVPN Access Server:

1. Di layar vApps, klik TINDAKAN tautan dan pilih Nyalakan .

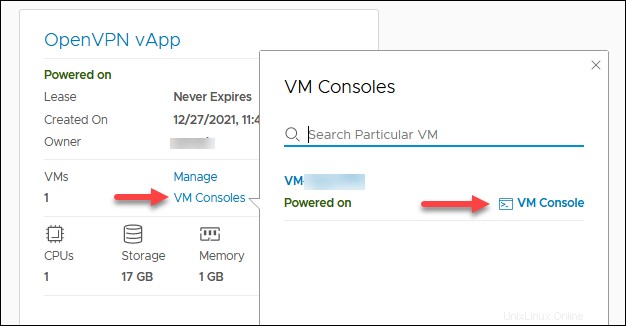

2. Klik Konsol VM lalu Konsol VM untuk mendapatkan akses ke VM.

Tunggu hingga VM melakukan booting.

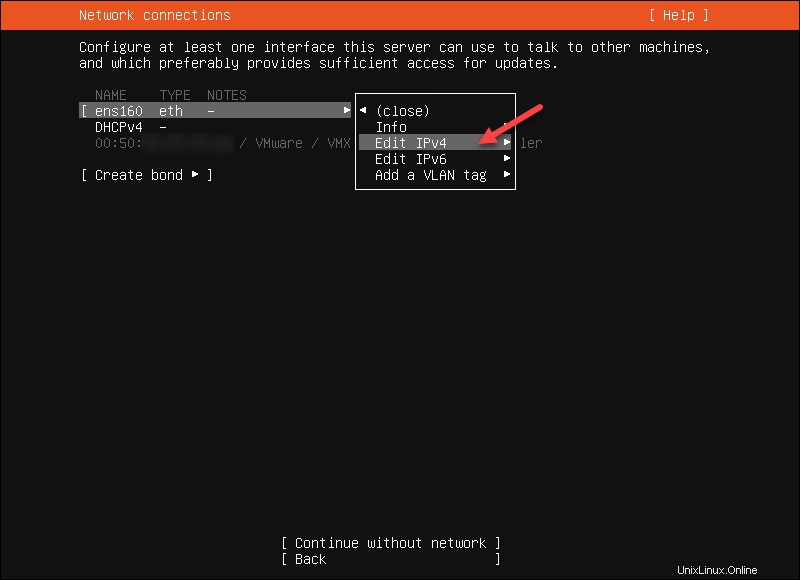

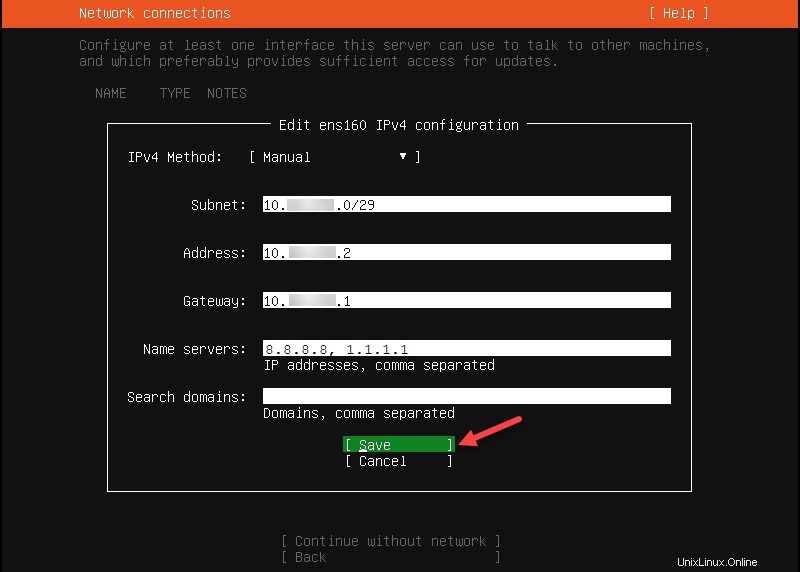

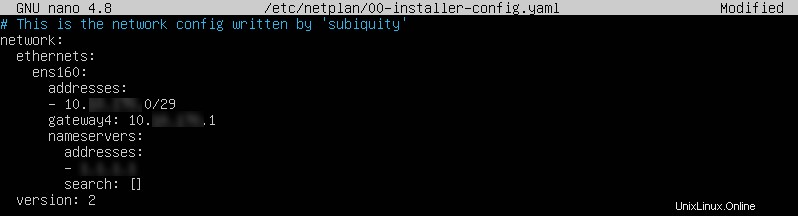

3. Sorot ens160 dan pilih Edit IPv4.

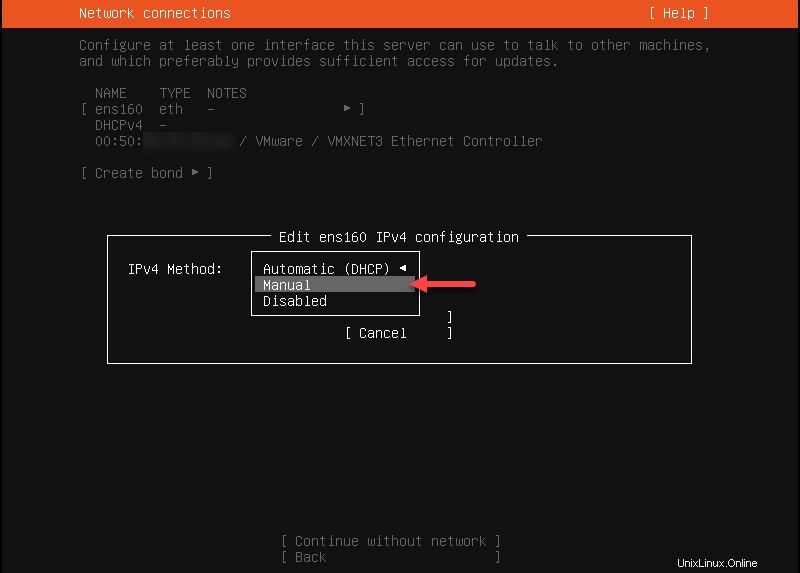

4. Pilih Manual untuk Metode IPv4. Konfirmasi dengan memilih Selesai .

5. Masukkan pengaturan jaringan yang Anda gunakan sebelumnya dan pilih Simpan .

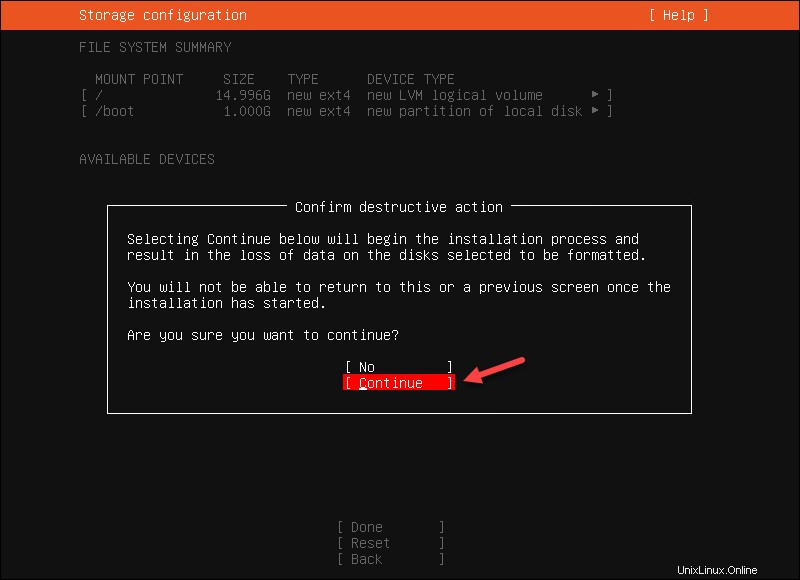

6. Pilih Selesai untuk opsi lainnya dan Lanjutkan ke layar konfigurasi penyimpanan.

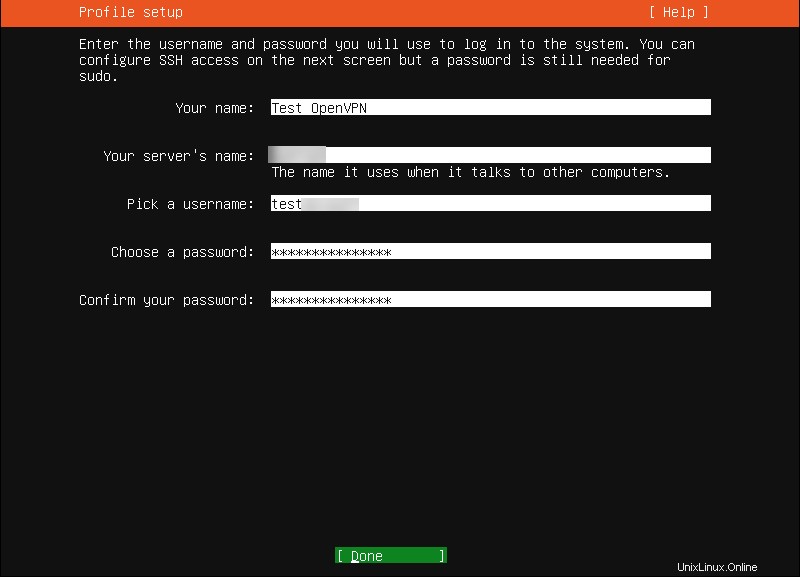

7. Selesaikan pengaturan profil dan simpan informasi akun dengan aman. Nama pengguna disimpan dalam file sudoers. Jangan gunakan "openvpn" sebagai nama pengguna agar OS dan akun aplikasi OpenVPN Access Server bisa terpisah.

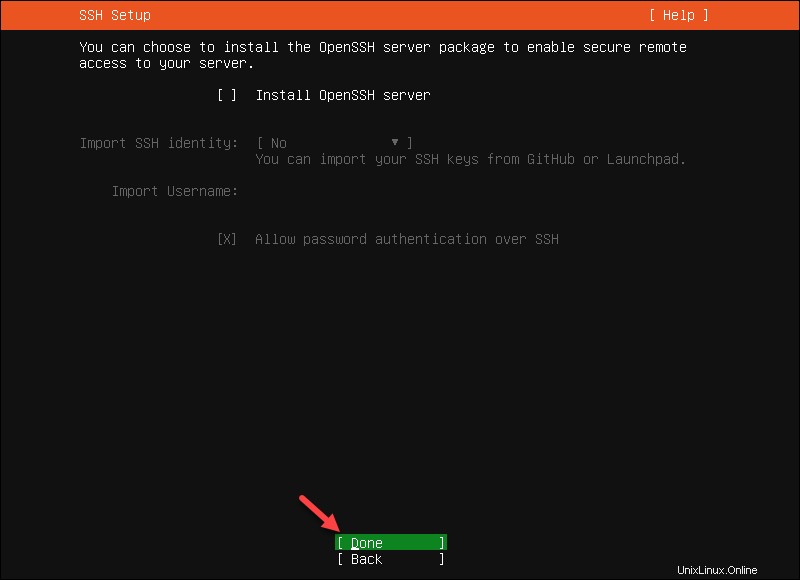

8. Lewati instalasi SSH Server. Pilih Selesai untuk melanjutkan.

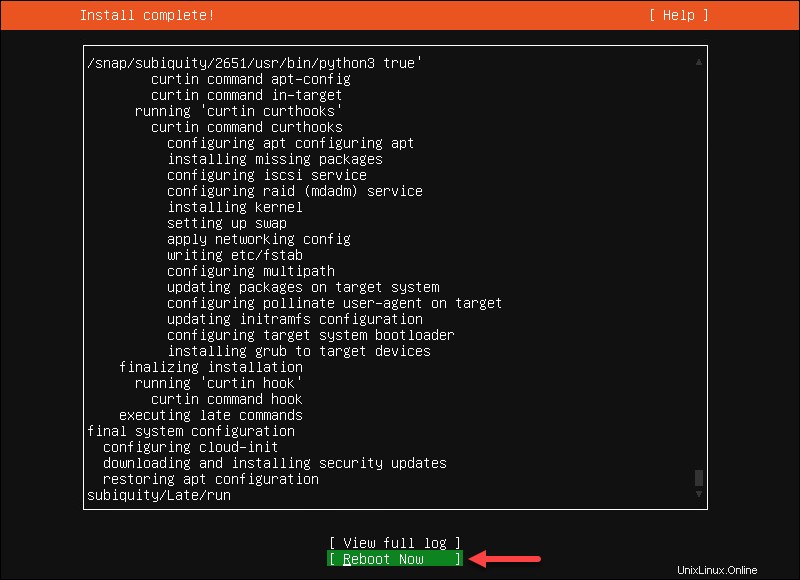

9. Tunggu hingga proses selesai dan pilih Reboot Now .

Setelah selesai, konsol menampilkan Gagal melepas /cdrom pesan.

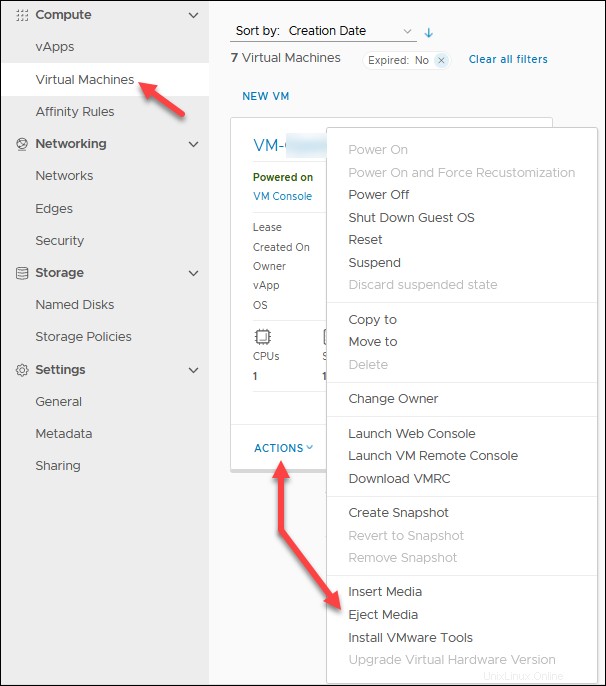

10. Di Cloud Director, cari VM OpenVPN Access Server di Compute -> Virtual Machines layar. Klik TINDAKAN dan pilih Keluarkan Media untuk menghapus ISO Ubuntu dari VM.

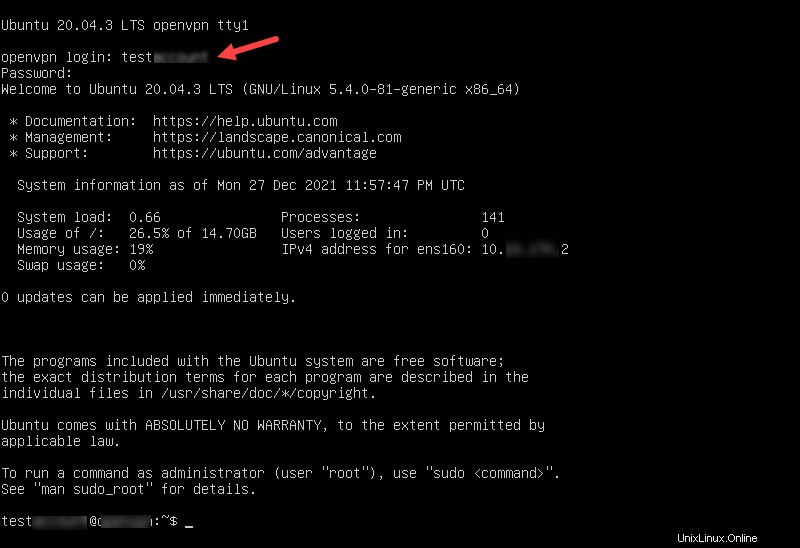

11. Kembali ke konsol VM dan tekan Enter untuk me-reboot mesin. VM melakukan booting ke layar login.

12. Masukkan nama pengguna dan sandi digunakan selama pembuatan profil.

Verifikasi Jaringan VM dan Instal Pembaruan

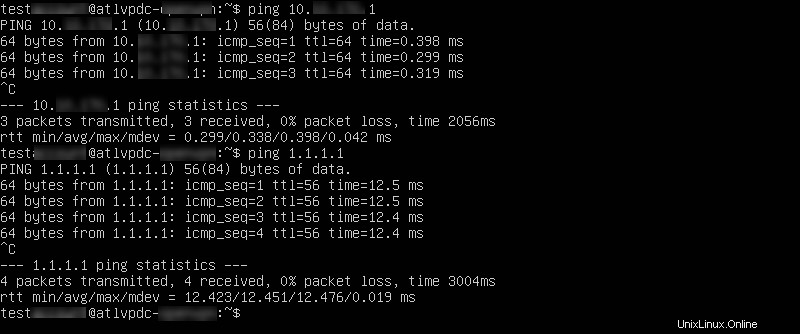

Ping gateway edge dan server DNS melalui konsol VM untuk memverifikasi koneksi.

ping 10.xxx.xxx.1

ping 1.1.1.1

Saat Anda mengonfirmasi bahwa koneksi berfungsi, perbarui sistem:

sudo su -

apt update -y && apt upgrade -yUntuk membuat perubahan dalam konfigurasi jaringan, edit konfigurasi netplan file menggunakan editor teks:

nano /etc/netplan/00-installer-config.yaml

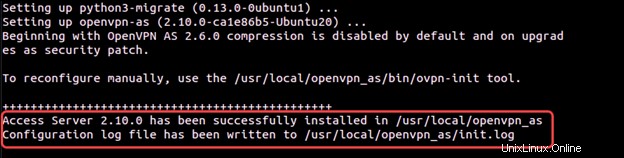

Instal Server Akses OpenVPN

Untuk menginstal Server Akses OpenVPN:

1. Buka halaman paket OpenVPN Access Server dan klik ikon Ubuntu.

2. Salin dan tempel perintah satu per satu di konsol VM saat masuk sebagai root. Jika ada kesalahan, periksa kesalahan pengetikan . Perintah kedua memiliki kapital O, bukan nol.

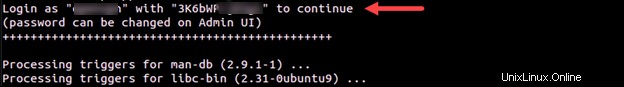

apt update && apt -y install ca-certificates wget net-tools gnupgwget -qO - https://as-repository.openvpn.net/as-repo-public.gpg | apt-key add -echo "deb http://as-repository.openvpn.net/as/debian focal main">/etc/apt/sources.list.d/openvpn-as-repo.listapt update && apt -y install openvpn-asSaat pembaruan selesai, Anda akan melihat pesan konfirmasi.

3. Simpan kata sandi OpenVPN Access Server agar Anda dapat menggunakannya nanti. Kata sandi dapat diubah melalui OpenVPN Access Server UI.

Konfigurasi Server Akses OpenVPN

Untuk mengonfigurasi Server Akses OpenVPN:

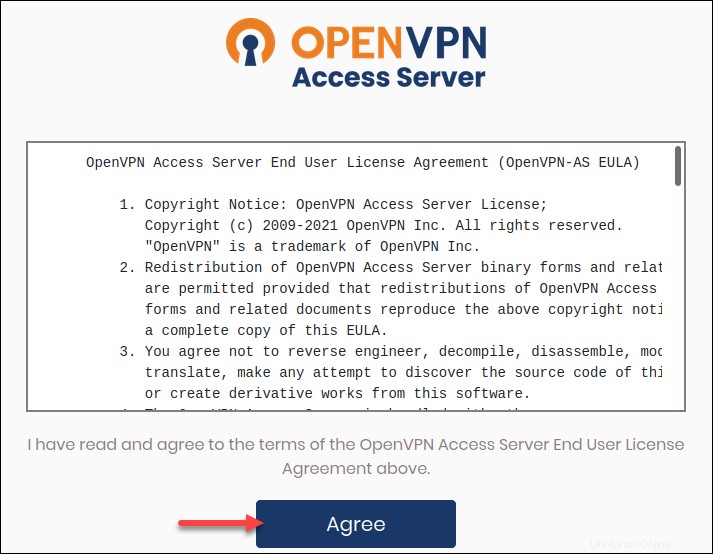

1. Masuk ke halaman admin OpenVPN Access Server menggunakan IP publik, misalnya:

https://131.xxx.xxx.106:943/admin2. Gunakan kredensial yang Anda catat setelah penginstalan OpenVPN Access Server.

3. Klik Setuju jika Anda menyetujui syarat dan ketentuan.

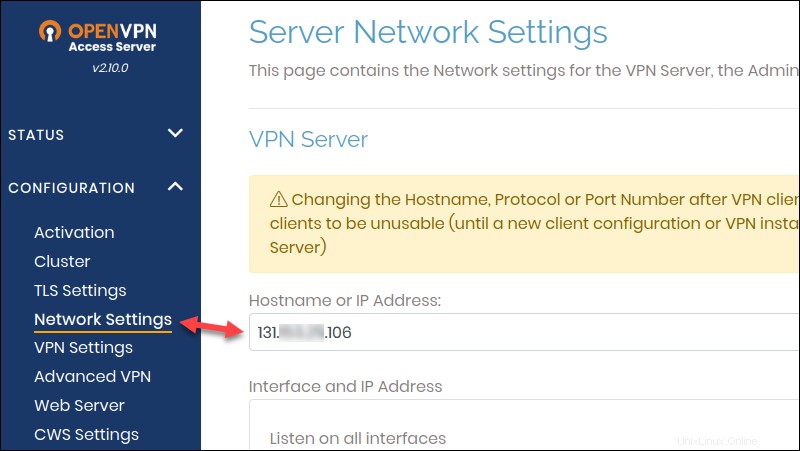

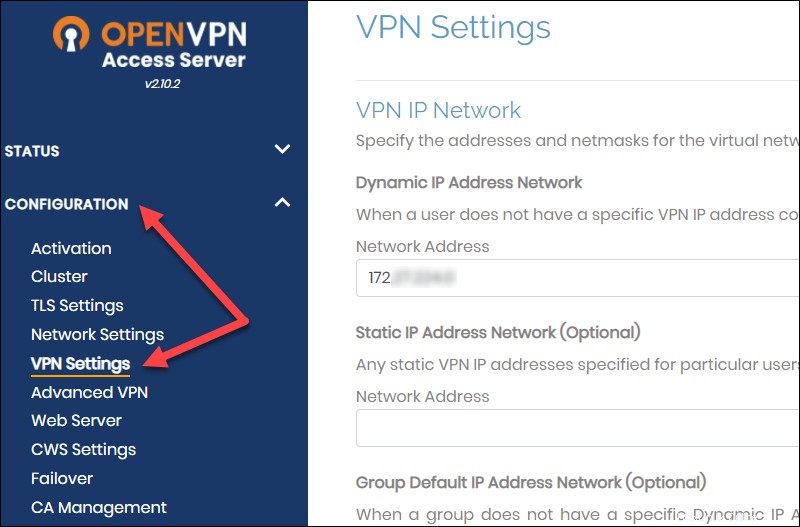

4. Di Konfigurasi -> Setelan Jaringan , ubah nama host dari alamat IP pribadi menjadi IP publik.

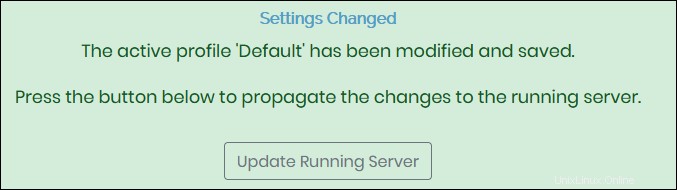

5. Gulir ke bawah dan klik Simpan Setelan dan Perbarui Server yang Berjalan.

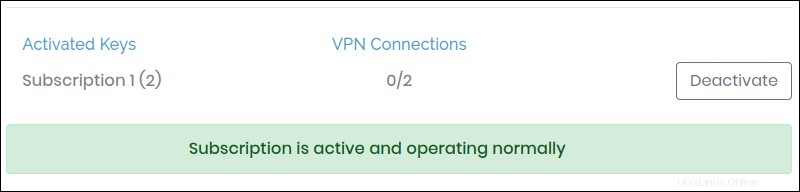

6. Navigasikan ke Aktivasi , masukkan kunci langganan dari portal OpenVPN Access Server, dan klik Aktifkan .

Jika berhasil, Anda menerima pesan "Langganan aktif dan beroperasi secara normal."

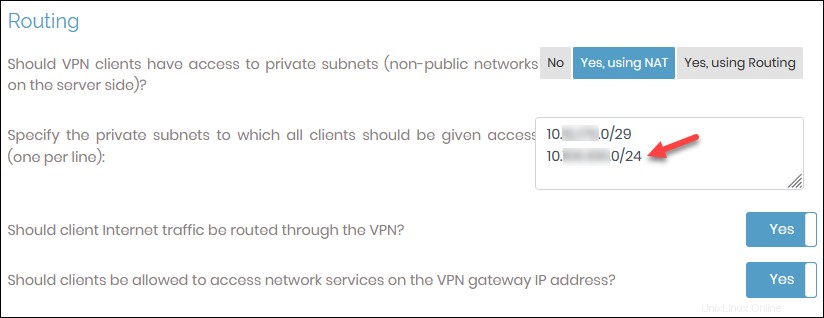

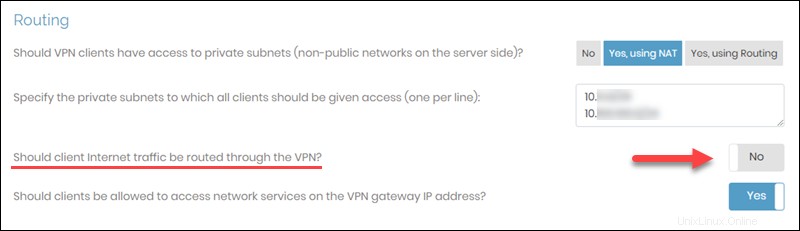

7. Navigasikan ke Konfigurasi -> Setelan VPN , gulir ke Perutean dan tambahkan subnet VM tamu yang Anda gunakan sebelumnya.

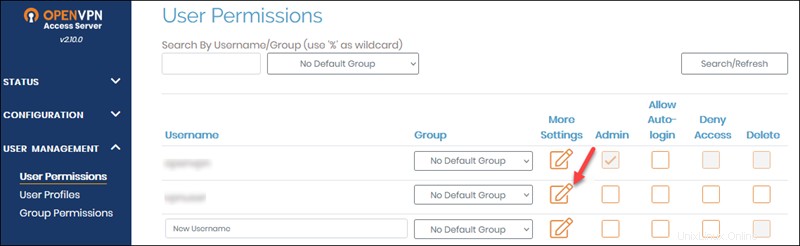

8. Buka Manajemen Pengguna -> Izin Pengguna dan buat akun pengguna baru untuk akses VPN klien. Klik ikon Setelan Lainnya untuk menambahkan sandi .

9. Klik Simpan Pengaturan dan Perbarui Server yang Berjalan

Di sisi klien , ada beberapa langkah lagi:

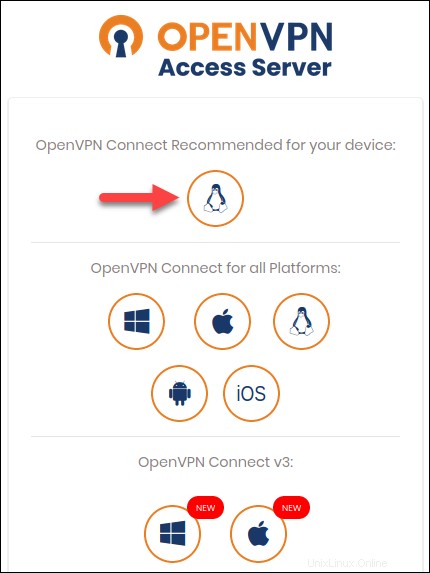

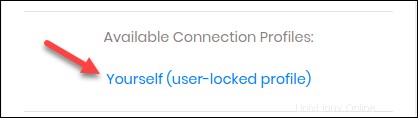

1. Masuk ke https://your_public_ip/ dengan pengguna yang baru saja Anda buat.

2. Instal klien yang disarankan untuk OS yang Anda gunakan. Tergantung pada OS yang Anda pilih, Anda mendapatkan file untuk diunduh atau diarahkan ke halaman untuk mengikuti petunjuk penginstalan.

Di Windows, jika Anda mendapatkan peringatan Defender, terima untuk melanjutkan penginstalan. Profil disertakan dengan instalasi.

Jika Anda sudah menginstal aplikasi OpenVPN Access Server dan Anda menambahkan koneksi lain, unduh profil dan impor.

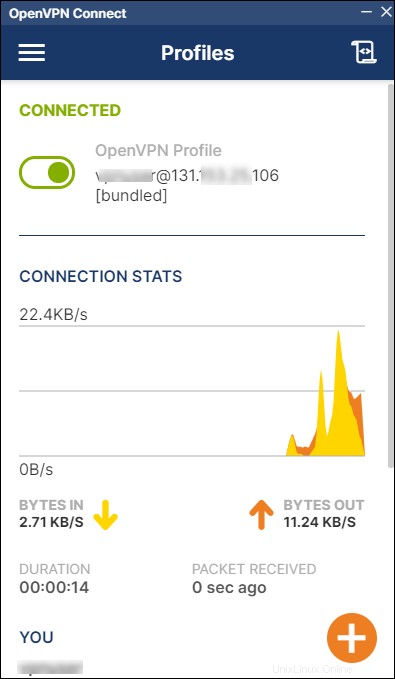

3. Terakhir, luncurkan klien OpenVPN Access Server dan buat koneksi.

Untuk menguji apakah koneksi berfungsi, RDP atau SSH ke VM Anda menggunakan IP pribadi .

Langkah Terakhir

Beberapa aturan firewall dan DNAT tidak diperlukan lagi. Masuk ke Direktur Cloud dan hapus:

- Aturan firewall TCP 943.

- Aturan DNAT TCP 943.

Untuk melakukannya:

- Navigasi ke Jaringan -> Tepi .

- Pilih Edge Gateway dan klik Services.

- Di Firewall bagian, sorot aturan port 943 dan klik X tombol untuk menghapusnya.

- Di NAT tab, hapus aturan DNAT TCP 943. Sorot baris dan klik X tombol.

Pemecahan Masalah

Jika Anda dapat terhubung ke VM Anda dengan klien SSL VPN Plus dan tidak dapat saat terhubung dengan aplikasi OpenVPN Connect, harap tinjau aturan firewall Anda buat dan subnet ditambahkan ke halaman Admin OpenVPN.

Selain itu, coba ubah pengaturan berikut di halaman Admin OpenVPN Access Server:

1. Buka https://your_public_ip/admin halaman.

2. Navigasikan ke Konfigurasi -> Setelan VPN.

3. Dalam Perutean bagian, ubah “Haruskah lalu lintas Internet klien dirutekan melalui VPN?” untuk Tidak .

Tautan Berguna

Untuk informasi tambahan tentang OpenVPN Access Server, lihat dokumentasi Open VPN:

- Sumber Daya Server VPN Komersial

- Pusat Dukungan Server Akses OpenVPN

Jika Anda perlu melakukan perhitungan subnet, gunakan kalkulator subnet.