Mengamankan SSH Di RedHat Dengan Autentikasi Dua Faktor WiKID

SSH menawarkan saluran yang sangat aman untuk administrasi server jarak jauh. Namun, jika Anda menghadapi audit untuk persyaratan peraturan atau bisnis, seperti Visa/Mastercard PCI, Anda perlu mengetahui beberapa kemungkinan kelemahan terkait otentikasi yang dapat menyebabkan sakit kepala dalam audit. Misalnya:

- Tidak ada cara untuk mengontrol pengguna mana yang memiliki otorisasi kunci publik

- Tidak ada cara untuk memaksakan kompleksitas frasa sandi (atau bahkan memastikan bahwa salah satunya sedang digunakan)

- Tidak ada cara untuk kedaluwarsa kunci publik

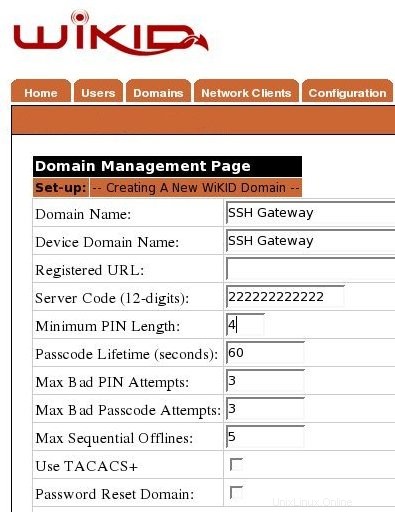

Dalam dokumen ini kita akan mendemonstrasikan cara mengonfigurasi otentikasi dua faktor dari WiKID di Redhat. Sistem Otentikasi Kuat WiKID adalah solusi otentikasi dua faktor komersial/sumber terbuka. Pertama, kita akan mengkonfigurasi domain di server WiKID, kemudian menambahkan server yang ditargetkan sebagai klien jaringan ke server WiKID, dan terakhir mengkonfigurasi kotak Redhat menggunakan pam-radius.

Kami menganggap server Anda aktif dan berjalan dan Anda siap menerapkan autentikasi dua faktor di lingkungan Anda.

Menambahkan Domain ke Server WIKID

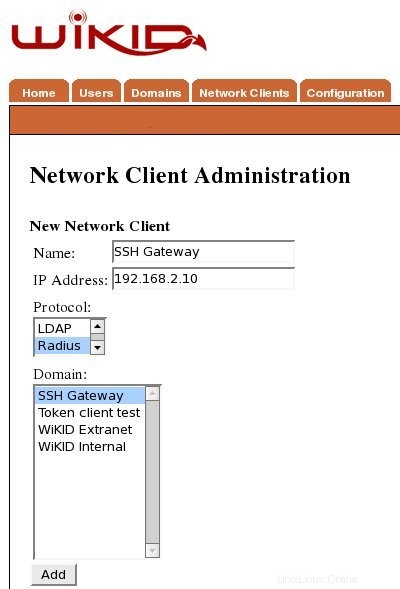

Buat Klien Jaringan

Setelah menyimpan informasi domain, klik pada Klien Jaringan tab dan Buat Klien Jaringan Baru . Masukkan nama untuk klien ini dan Alamat IP gateway SSH di jaringan internal. Pilih Radius sebagai protokol dan domain yang Anda buat di atas sebagai domain.

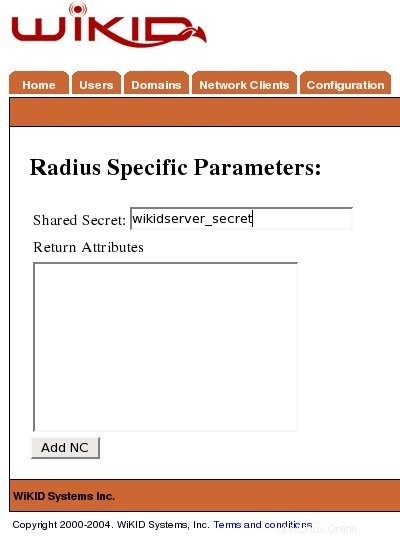

Klik Tambah untuk mendapatkan halaman berikutnya dan memasukkan rahasia bersama untuk Radius.

Anda perlu mengulangi proses ini untuk setiap server di jaringan Anda.

Konfigurasikan SSH Di Kotak Redhat Anda

Sekarang kita akan mengkonfigurasi SSH pada mesin target. Setiap rasa linux menangani PAM sedikit berbeda. Tutorial ini mencakup cara menginstal pam-radius untuk otentikasi dua faktor di Redhat.

Pertama, unduh file tar dari sumbernya. Versi saat ini adalah 1.3.17

$ wget ftp://ftp.freeradius.org/pub/radius/pam_radius-1.3.17.tar.gz

Buka tar file:

$ tar -xzvf pam_radius-1.3.17.tar.gz

Instal pam-devel:

$ sudo yum install pam-devel

Ubah ke direktori yang dibuat dan jalankan make:

$ make

Anda mungkin melihat beberapa kesalahan, tetapi jika .so dibuat, Anda akan baik-baik saja. Salin perpustakaan ke lokasi yang tepat:

$ sudo cp pam_radius_auth.so /lib/security/

Gunakan editor favorit Anda untuk memberi tahu SSH agar menggunakan radius untuk otentikasi. Tambahkan ini sebagai baris pertama:

auth cukup /lib/security/pam_radius_auth.so

Simpan file dan keluar.

Sekarang kita perlu memberi tahu PAM di mana radius server berada. Dalam hal ini adalah server WiKID. (NB:manfaat lain menggunakan radius adalah Anda mengarahkan permintaan autentikasi melalui direktori Anda - LDAP atau AD untuk otorisasi. Kami sangat menyarankannya.)

Edit atau buat file /etc/raddb/server Anda. Ada contoh di sini .

$ sudo vim /etc/pam_radius_auth.conf

Edit baris "other-server other-secret 3" ganti 'other-server' dengan alamat IP atau nama host server Autentikasi Kuat WiKID Anda (atau server radius jika Anda memiliki satu pengaturan di antara WiKID dan server Anda) dan ubah 'other -secret' rahasia bersama untuk klien jaringan ini.

Sekarang, Anda siap untuk menguji. Saya sarankan Anda menjalankan 'tail -f /var/log/secure' saat Anda menguji.

Perhatikan bahwa kami belum membuat perubahan apa pun pada penyiapan akun, sehingga pengguna diharapkan memiliki akun lokal di mesin atau Anda dapat mengonfigurasi akun untuk menggunakan pam_ldap dan mengarahkannya ke server AD/LDAP Anda.

SSH jarak jauh sekarang sangat aman. Tidak ada pengguna yang bisa mendapatkan akses ke server tanpa terlebih dahulu mendapatkan kode akses satu kali dari server WiKID. Dua faktor otentikasi adalah kepemilikan token WiKID (dan kunci kriptografinya) dan pengetahuan tentang PIN. Karena PIN divalidasi di server WiKID, sangat mudah untuk menonaktifkan pengguna. Semuanya dicatat dan auditor mana pun akan sangat senang.

Selain itu, Anda mungkin memerlukan kode sandi satu kali WiKID untuk akses root pada mesin internal. Cukup buat buat domain baru untuk su dan edit /etc/pam.d/su dengan tepat. Ini juga akan memungkinkan Anda untuk memecah server ke dalam kelompok yang berbeda untuk manajemen. Buat saja Misalnya, jika Anda memiliki satu set server untuk HR yang hanya memiliki akses root oleh admin tertentu, server tersebut dapat dikonfigurasi untuk domain WiKID tertentu - memungkinkan kontrol akses yang halus dan autentikasi yang kuat. Dapatkan informasi lebih lanjut tentang autentikasi dua faktor dari situs web WIKID.