389 Server Direktori adalah Server LDAP perusahaan sumber terbuka yang super cepat.

389 Server Direktori adalah Server LDAP perusahaan sumber terbuka yang super cepat.

Dalam tutorial ini, kami akan menjelaskan cara memasang dan mengonfigurasi klien LDAP di Linux yang akan berbicara dengan server direktori 389 Anda.

Instal EPEL

Di mesin klien Anda, pastikan Anda memiliki penyiapan repositori EPEL, karena kami akan mengunduh paket terkait ldap dari EPEL.

Pertama, unduh paket EPEL terbaru dari situs web proyek fedora:

# wget http://dl.fedoraproject.org/pub/epel/7/x86_64/e/epel-release-7-10.noarch.rpm

Selanjutnya, instal rpm EPEL pada mesin klien Anda.

# rpm -ivh epel-release-7-10.noarch.rpm

Verifikasi /etc/hosts

Pastikan file host Anda telah diatur dengan benar.

Dalam contoh ini, berikut ini adalah pengaturan file /etc/hosts saat ini. Dalam contoh ini, kami memiliki server direktori 389 yang diinstal pada penyebaran

# cat /etc/hosts 127.0.0.1 localhost localhost.localdomain localhost4 localhost4.localdomain4 ::1 localhost localhost.localdomain localhost6 localhost6.localdomain6 192.168.101.10 deploy.thegeekstuff.com deploy

Jika Anda baru mengenal server direktori 389, lihat tutorial kami sebelumnya di mana kami menjelaskan secara rinci tentang cara menginstal Server Direktori LDAP 389 Di Linux.

Instal pustaka Klien LDAP

Untuk pustaka klien LDAP, kita perlu menginstal paket-paket berikut:

- openldap – Ini berisi pustaka dukungan LDAP

- openldap-devel.x86_64 – Ini berisi library pengembangan LDAP dan file header

- nss-pam-ldapd – Ini adalah modul nsswitch yang menggunakan server direktori

Instal paket-paket di atas menggunakan yum seperti yang ditunjukkan di bawah ini:

# yum install nss-pam-ldapd.x86_64 openldap.x86_64 openldap-devel.x86_64

Selain menginstal tiga paket di atas, tergantung pada konfigurasi sistem Anda saat ini, yum mungkin juga menginstal paket dependen berikut:

- cyrus-sasl

- cyrus-sasl-devel

- nscd

Mengonfigurasi Sumber Daya Otentikasi Klien LDAP

Untuk mengonfigurasi sumber daya autentikasi klien LDAP, kita dapat menggunakan salah satu alat berikut:

- authconfig – Alat baris perintah untuk mengonfigurasi sumber daya otentikasi

- authconfig-tui – Alat berbasis GUI untuk mengonfigurasi sumber daya auth

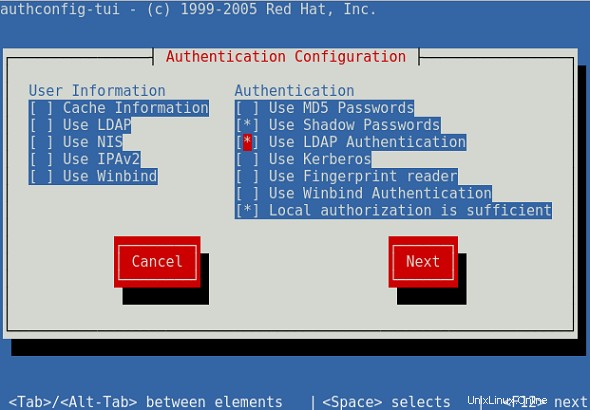

Untuk meluncurkan versi GUI, jalankan perintah berikut:

# authconfig-tui

Ini akan memunculkan antarmuka pengguna berikut:

Gunakan tombol panah dan pilih kotak centang "Gunakan Otentikasi LDAP" seperti yang ditunjukkan di bawah ini. Untuk memilih kotak centang, tekan bilah spasi.

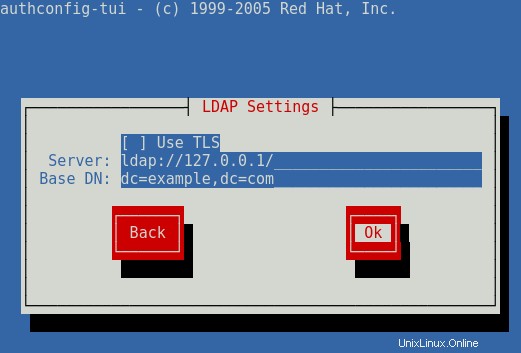

Di layar berikutnya, atur server LDAP Anda dan DN dasar yang sesuai. Nilai-nilai ini harus sesuai dengan instalasi Anda dari 389 server direktori. Silakan lihat tutorial instalasi server direktori 389 kami untuk detail lebih lanjut tentang ini.

Mulai Layanan Nama Layanan terkait untuk Klien LDAP

Pertama-tama, pastikan daemon klien LDAP nslcd Naming Services aktif dan berjalan. Jika ini tidak berhasil, mulailah sesuai.

# systemctl start nslcd

# systemctl status nslcd

? nslcd.service - Naming services LDAP client daemon.

Loaded: loaded (/usr/lib/systemd/system/nslcd.service; enabled; vendor preset: disabled)

Active: active (running) since Sun 2017-10-08 15:15:58 UTC; 7min ago

Process: 2624 ExecStart=/usr/sbin/nslcd (code=exited, status=0/SUCCESS)

Main PID: 2625 (nslcd)

CGroup: /system.slice/nslcd.service

+-2625 /usr/sbin/nslcd

Oct 08 15:15:58 192.168.101.10 systemd[1]: Starting Naming services LDAP client daemon....

Oct 08 15:15:58 192.168.101.10 systemd[1]: PID file /var/run/nslcd/nslcd.pid not readable (yet?) after start.

Oct 08 15:15:58 192.168.101.10 nslcd[2625]: version 0.8.13 starting

Oct 08 15:15:58 192.168.101.10 nslcd[2625]: accepting connections

Oct 08 15:15:58 192.168.101.10 systemd[1]: Started Naming services LDAP client daemon..

..

..

Selanjutnya, mulai nscd Name service caching daemon seperti yang ditunjukkan di bawah ini menggunakan perintah systemctl.

# systemctl start nscd

# systemctl status nscd

? nscd.service - Name Service Cache Daemon

Loaded: loaded (/usr/lib/systemd/system/nscd.service; disabled; vendor preset: disabled)

Active: active (running) since Sun 2017-10-08 15:27:23 UTC; 3s ago

Process: 2693 ExecStart=/usr/sbin/nscd $NSCD_OPTIONS (code=exited, status=0/SUCCESS)

Main PID: 2694 (nscd)

CGroup: /system.slice/nscd.service

+-2694 /usr/sbin/nscd

Oct 08 15:27:23 192.168.101.10 nscd[2694]: 2694 monitoring file `/etc/hosts` (4)

Oct 08 15:27:23 192.168.101.10 nscd[2694]: 2694 monitoring directory `/etc` (2)

Oct 08 15:27:23 192.168.101.10 nscd[2694]: 2694 monitoring file `/etc/resolv.conf` (5)

Oct 08 15:27:23 192.168.101.10 nscd[2694]: 2694 monitoring directory `/etc` (2)

Oct 08 15:27:23 192.168.101.10 nscd[2694]: 2694 monitoring file `/etc/services` (6)

Oct 08 15:27:23 192.168.101.10 nscd[2694]: 2694 monitoring directory `/etc` (2)

Oct 08 15:27:23 192.168.101.10 nscd[2694]: 2694 disabled inotify-based monitoring for file `/etc/netgroup': No such file or directory

Oct 08 15:27:23 192.168.101.10 nscd[2694]: 2694 stat failed for file `/etc/netgroup'; will try again later: No such file or directory

Oct 08 15:27:23 192.168.101.10 nscd[2694]: 2694 Access Vector Cache (AVC) started

Oct 08 15:27:23 192.168.101.10 systemd[1]: Started Name Service Cache Daemon.

..

..

Mengatur Konfigurasi SSSD dan PAM LDAP

Jalankan perintah authconfig berikut untuk mengatur konfigurasi otentikasi SSSD seperti yang ditunjukkan di bawah ini. Ini juga akan memastikan Anda mendapatkan direktori beranda pengguna yang sesuai untuk klien LDAP.

# authconfig --enableldapauth --enablemkhomedir \ --enablesysnetauth --enablelocauthorize \ --ldapserver=ldap://deploy.thegeekstuff.com \ --ldapbasedn="dc=thegeekstuff,dc=com" --update

Harap dicatat bahwa layanan SSSD akan diaktifkan dan dimulai selama oleh authconfig ketika dua hal berikut terpenuhi:

/etc/sssd/sssd.conf file ada, atau setidaknya sudah dikonfigurasi menggunakan dukungan SSSD implisit

Otentikasi SSSD diaktifkan, yang berarti bahwa modul pam_sss.so dirujuk dalam konfigurasi PAM

SSSD diaktifkan untuk identitas pengguna, yang berarti file nsswitch.conf memiliki referensi ke sss

Jalankan perintah authconfig berikut untuk mengatur konfigurasi PAM seperti yang ditunjukkan di bawah ini.

# authconfig --enableldap --enableldapauth \ --enablemkhomedir --enablesysnetauth \ --enablelocauthorize \ --ldapserver="deploy.thegeekstuff.com" \ --ldapbasedn="dc=deploy,dc=thegeekstuff,dc=com" \ --update

Berikut ini adalah beberapa file yang akan terpengaruh selama perubahan authconfig:

- /etc/nscd.conf

- /etc/nslcd.conf

- /etc/openldap/ldap.conf

- /etc/pam.d/system-auth

- /etc/pam.d/password-auth-ac

- /etc/nsswitch.conf

Opsi berikut digunakan dalam perintah authconfig di atas:

- –enableldapauth akan mengonfigurasi fungsi otentikasi melalui /etc/pam.d/system-auth

- –enableldap options akan mengonfigurasi layanan informasi pengguna di /etc/nsswitch.conf

- –opsi enablesysnetauth akan mengizinkan otentikasi akun sistem yang memiliki uid <500.

- –opsi enablelocauthorize akan memungkinkan untuk melewati pemeriksaan layanan otentikasi jaringan untuk otorisasi

- –opsi pembaruan akan memastikan bahwa semua file konfigurasi dimodifikasi berdasarkan opsi baris perintah yang ditentukan