Ransomware adalah jenis malware yang semakin umum yang menginfeksi komputer yang rentan, berpotensi menyusup ke sistem operasi komputer mana pun dan mengenkripsi file pengguna. Permintaan keuangan dinyatakan untuk mendapatkan kembali akses ke data. Beberapa iterasi malware sangat berbahaya, melewati antivirus dan berpotensi mengunci pengguna dari sistem komputer.

Dampak ransomware bervariasi tergantung pada korban; tampaknya pelaku jahat dan peretas semakin sering menggunakan malware untuk menargetkan bisnis, organisasi, dan otoritas lokal. Namun, terlepas dari peningkatan target profil yang lebih tinggi, penting untuk diingat bahwa pengguna individu masih dapat menjadi korban ransomware. Karena itu, sangat sulit untuk secara akurat melaporkan berapa banyak individu yang terkena dampak dan berapa banyak korban yang membayar uang tebusan.

Tidak diragukan lagi, ransomware telah memasuki bahasa sehari-hari karena kesadaran akan ransomware telah meningkat secara dramatis selama 5 tahun terakhir. Jarang sebulan berlalu tanpa insiden keamanan yang dipicu oleh serangan ransomware yang dilaporkan di surat kabar atau di TV. Ransomware telah diasah untuk melayani dalam serangan yang ditargetkan dan sering terkoordinasi terhadap organisasi, pemerintah, dan institusi mapan yang berlokasi di seluruh dunia.

Motivasi di balik serangan hampir selalu finansial; antagonis bertujuan untuk memeras cryptocurrency dari target setelah mengenkripsi file penting atau sensitif pada infrastruktur komputasi yang dikompromikan. Kelompok peretas lebih menyukai Bitcoin karena relatif mudah untuk membersihkan mata uang kripto ini dan memindahkannya di sekitar jaringan blockchain.

Meskipun bukan tidak mungkin untuk melacak transaksi Bitcoin, masih ada anonimitas relatif dalam mentransfer Bitcoin menjadi uang tunai. Ada beberapa kejadian yang berhasil melacak uang tebusan yang dibayarkan; baru-baru ini, sebuah ransomware bernama “SamSam” berhasil dilacak ke dua pria yang beroperasi di dalam Iran. FBI melacak dan menemukan alamat yang terkait dengan dompet Bitcoin yang digunakan dalam pemerasan dengan melacak pergerakan Bitcoin melalui blockchain.

Peretas telah mengatasi ini dengan mengadaptasi metode pengumpulan mereka, menggunakan alamat dompet Bitcoin berkerumun untuk menutupi mata uang. Meskipun Bitcoin adalah metode pembayaran yang disukai, ada penelitian yang dilakukan tentang jenis pembayaran yang dilakukan untuk ransomware. Uang tunai, nomor telepon premium yang menghasilkan pendapatan, dan kartu pembayaran prabayar seperti Paysafecard, Ukash, dan MoneyPak adalah beberapa alternatif yang populer.

Sejarah Singkat Ransomware

Ransomware bukanlah fenomena baru; pada kenyataannya, itu hanya mendapatkan nama "ransomware" dalam beberapa tahun terakhir. Sebelumnya, serangan itu hanya dikenal sebagai virus atau Trojan horse. Bukti terdokumentasi pertama dari serangan ransomware, yang mengenkripsi file dengan tujuan memeras korban untuk keuntungan finansial, dilaporkan pada awal tahun 1989.

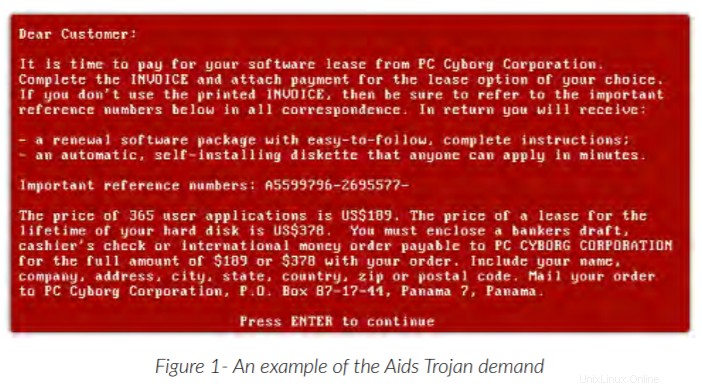

Ransomware ini, yang disebut "Trojan AIDS," mendahului email dan internet seperti yang kita kenal sekarang. Itu didistribusikan di floppy disk oleh kelompok peretas yang menyamar sebagai perusahaan palsu bernama "PC Cyborg Corporation." Setelah pengguna memuat aplikasi palsu ke komputer mereka, file pengguna dienkripsi pada titik pemicu tertentu yang ditulis ke dalam malware.

Setelah pengguna me-reboot komputer mereka beberapa kali, korban diminta dengan permintaan pembayaran biaya lisensi sebagai imbalan atas file mereka yang terkunci. Pengguna diperintahkan untuk mengirim uang ke luar negeri ke kotak PO Panama sebagai imbalan atas kunci pembuka kunci.

"The AIDS Trojan" adalah malware yang sangat kasar yang mudah diperbaiki karena menggunakan enkripsi simetris (kunci publik dan pribadi disimpan di komputer yang terinfeksi), dan alat perbaikannya segera dirilis untuk memperbaiki masalah.

Maju cepat ke 2013, ketika lonjakan besar dalam serangan ransomware dipicu oleh rilis malware CryptoLocker yang terkenal jahat. CryptoLocke adalah malware baru yang sangat canggih menggunakan enkripsi asimetris (hanya penyerang yang memiliki kunci buka kunci pribadi). Keberhasilan CryptoLocker melahirkan sejumlah besar program ransomware kloning, semuanya menggunakan enkripsi asimetris untuk menolak akses pengguna ke file mereka.

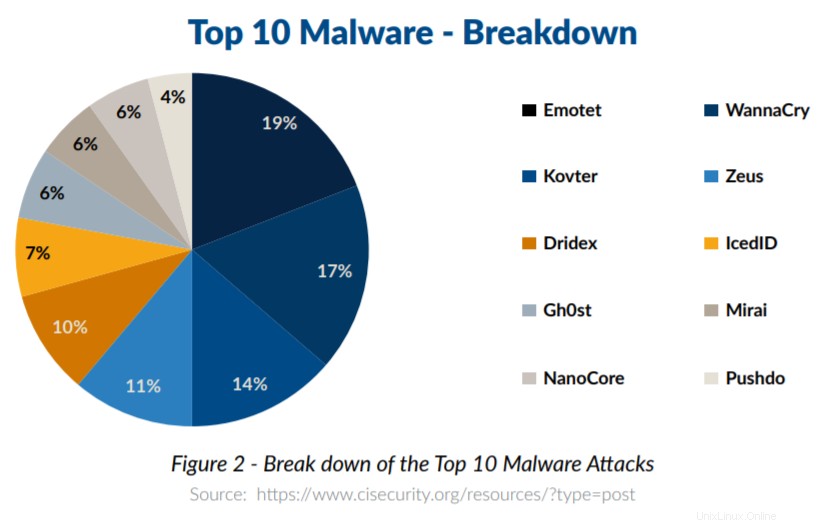

Penggunaan enkripsi asimetris dalam ransomware terus berlanjut dari tahun 2013 hingga saat ini dan mencakup beberapa serangan ransomware yang paling terkenal, seperti WannaCry, Emotet, Zeus, Petya, dan Kovter. Banyak dari rilis malware awal menargetkan komputer individu dengan kerentanan sistem operasi, tetapi saat ini, banyak bukti menunjukkan bahwa agresor semakin menargetkan lembaga pemerintah negara bagian dan lokal AS karena hadiahnya berpotensi lebih menguntungkan.

Siklus Hidup Ransomware

Dalam studi mendalam yang diselesaikan oleh International Journal of Computer Science and Network Security, para peneliti menemukan bahwa siklus hidup ransomware terdiri dari tujuh tahap unik. Ketika ransomware dibuat dan didistribusikan, ada kolaborasi erat antara pencipta dan antagonis. Pembuatnya adalah penulis malware, dan tugas juru kampanye adalah mendistribusikan ransomware.

Studi ini menemukan tujuh tahap siklus hidup ransomware berikut:

- Kreasi – tim pembuat akan menulis malware dan menyematkan sebanyak mungkin kecanggihan ke dalam program untuk memastikan korban membayar untuk rilis file mereka

- Kampanye – pembuat dan/atau juru kampanye memutuskan siapa yang akan ditargetkan dengan ransomware. Jika individu menjadi sasaran, kelompok peretas (kampanye) akan menargetkan sebanyak mungkin korban, dan jika sebuah lembaga menjadi sasaran, penelitian dapat dilakukan tentang jenis lembaga yang akan diserang dan kemungkinan menerima uang tebusan

- Infeksi – muatan malware ransomware telah menginfeksi target, dan korbannya biasanya menggunakan infrastruktur komputer yang tidak ditambal atau diperbarui dengan pembaruan keamanan terbaru

- Perintah dan Kontrol – pada tahap ini, ransomware diaktifkan melalui internet. Beberapa ransomware akan membuat katalog konten komputer seperti alamat IP, nama domain, sistem operasi, browser yang diinstal, dan produk anti-malware

- Telusuri – malware akan memindai komputer host untuk mencari file berharga seperti dokumen, spreadsheet, presentasi, gambar, drive jaringan, dan database

- Enkripsi – hasil pencarian akan menghasilkan daftar file untuk dienkripsi; kemudian, perangkat lunak enkripsi akan dimulai

- Pemerasan – pada tahap ini file dienkripsi, dan uang tebusan ditampilkan di komputer korban. Ini akan berisi pesan yang menyatakan bahwa file pengguna telah dienkripsi dan instruksi tentang cara membayar uang tebusan

Sumber:https://expert.taylors.edu.my/file/rems/publication/105055_5256_1.pdf

Industri Terserang

Industri perawatan kesehatan adalah target yang menarik secara global bagi pembuat ransomware, terlepas dari perlindungan data perawatan kesehatan di bawah undang-undang HIPAA; imbalan pelanggaran malware yang berhasil pada infrastruktur perawatan kesehatan dapat menguntungkan bagi para peretas. Merusak catatan medis, sistem komputer rumah sakit, atau database perawatan kesehatan dapat menyebabkan kekacauan di institusi perawatan kesehatan.

PheonixNAP telah menyarankan "hampir setengah dari insiden ransomware yang dilaporkan pada tahun 2018 melibatkan perusahaan perawatan kesehatan" dan tingkat infeksi ransomware di lembaga perawatan kesehatan meningkat 90% antara 2017 dan 2018. Penjahat dunia maya akan selalu menargetkan korban yang menguntungkan dan mereka telah mengetahui bahwa penyedia layanan kesehatan lebih cenderung membayar tebusan jika profesional kesehatan tidak dapat mengakses sistem TI penting.

Lembaga keuangan adalah target utama lain untuk ransomware; bisnis ini menyimpan data yang sangat berharga mulai dari informasi rekening bank hingga nomor Jaminan Sosial. Jika data ini disusupi, kecil kemungkinan perusahaan jasa keuangan dapat berfungsi, yang secara alami dapat meningkatkan kemungkinan pembayaran tebusan dilakukan oleh perusahaan-perusahaan ini.

Target Pemerintah Negara Bagian dan Lokal

Para peneliti telah bekerja keras untuk menentukan siapa sebenarnya yang menjadi target pemerasan ransomware. Recorded Future menyelidiki tren terbaru serangan ransomware yang secara khusus menargetkan lembaga pemerintah negara bagian dan lokal di Amerika Serikat. Tujuan para peneliti adalah untuk mempelajari bagaimana serangan ransomware telah berubah sejak 2013 dan apakah jumlah insiden telah meningkat dalam beberapa tahun terakhir.

Tidak mengherankan, mereka menemukan bahwa “serangan ransomware terhadap pemerintah negara bagian dan lokal sedang meningkat” dengan peningkatan yang stabil antara tahun 2016 dan 2019. Menariknya, penelitian tersebut menunjukkan bahwa lembaga pemerintah negara bagian dan lokal mungkin tidak sengaja ditargetkan, melainkan bahwa “ serangan ini cenderung lebih menjadi target peluang.”

Studi ini menemukan beberapa tren penting terkait munculnya ransomware:

- Pada tahun 2017, 38 serangan pemerintah negara bagian dan lokal dilaporkan

- Pada tahun 2018, 53 serangan pemerintah negara bagian dan lokal dilaporkan, meningkat 39,47% dari tahun sebelumnya

- Sejauh ini pada 2019, 21 serangan pemerintah negara bagian dan lokal dilaporkan hingga April, dengan lebih dari 63 yang diproyeksikan sepanjang tahun.

Temuan lain yang sangat penting dari penelitian ini adalah bahwa pemerintah negara bagian dan lokal “lebih kecil kemungkinannya dibandingkan sektor lain untuk membayar uang tebusan.” meskipun kami menduga tren ini akan berubah sepanjang sisa tahun 2019. Teori ini didukung oleh laporan yang menunjukkan 45% tebusan telah dibayarkan untuk serangan sejauh ini pada tahun 2019.

Diperkirakan lebih dari 170 sistem pemerintahan kabupaten, kota, atau negara bagian telah diserang sejak 2013, dan kami yakin angka ini akan terus meningkat di tahun-tahun mendatang. Serangan sejauh ini pada tahun 2019 menggambarkan pergeseran serangan ransomware yang menargetkan fasilitas umum.

Pada bulan Mei dan Juni 2019, Kota Baltimore menjadi sasaran serangan ransomware canggih yang memengaruhi sebagian besar layanan kota. Tebusan ditetapkan pada 13 Bitcoin (sekitar $76.000 pada saat itu). Beberapa departemen kehilangan email, sistem telepon, dan sistem pembayaran yang digunakan untuk menghasilkan tagihan dan memproses penjualan properti.

Serangan itu berdampak besar pada fungsi kota sehari-hari; proses manual diperkenalkan kembali dan ribuan penduduk lokal terkena dampaknya. Insiden itu menjadi berita global terutama ketika kota itu mengumumkan "mereka tidak akan pernah membayar uang tebusan." Diperkirakan bahwa penyitaan sistem TI kota menelan biaya hingga $18 juta untuk perbaikan, belum lagi trauma signifikan yang dialami karyawan dan penduduk Baltimore pada saat itu.

Salah satu insiden ransomware terbaru dimulai baru-baru ini pada 20 Agustus 2019, yang mempengaruhi 22 kota di Texas dan mengakibatkan petak organisasi pemerintah daerah tidak dapat memproses transaksi sehari-hari. Para penyerang menetapkan hadiah sebesar $2,5 juta; permintaan tersebut langsung ditolak oleh negara bagian Texas.

Sistem yang mengontrol akta kelahiran dan kematian dan beberapa pembayaran utilitas diambil offline oleh pelanggaran tersebut. Sistem ini dialihdayakan ke penyedia perangkat lunak yang mengelola sistem TI. Serangan itu terjadi di pusat data penyedia TI dan memengaruhi beberapa institusi regional, yang semuanya dialihdayakan ke penyedia yang sama. Ini menyoroti pentingnya memilih mitra outsourcing yang memiliki pengalaman signifikan dalam keamanan cyber dan manajemen sistem.

Tidak Ada Otoritas Ransomware

Salah satu tantangan terbesar dalam memahami skala serangan ransomware adalah bahwa kita tidak pernah dapat benar-benar memastikan seberapa akurat jumlah insiden yang dilaporkan. Kami dapat mempertanyakan keakuratan statistik karena tidak ada otoritas pelaporan terpusat yang memberlakukan pemberitahuan wabah ransomware.

Bisnis, pemerintah, dan kotamadya setempat saat ini tidak memiliki kewajiban hukum untuk melaporkan bahwa ransomware telah memengaruhi mereka. Tidak seperti undang-undang HIPAA, yang memiliki pedoman dan aturan yang jelas tentang pelaporan pelanggaran data, kepatuhan semacam ini tidak diterapkan untuk ransomware, dan kami mengandalkan korban yang jujur dan melaporkan insiden tersebut secara akurat.

Ini kemungkinan berarti bahwa jumlah insiden yang dilaporkan lebih rendah dari jumlah kejadian yang sebenarnya. Kegagalan untuk melaporkan oleh lembaga yang terkena dampak mungkin untuk melindungi reputasi, menjaga kepercayaan, atau mempertahankan loyalitas pelanggan.

Apa pun alasannya, kita harus bertanya mengapa ada transparansi yang kurang dalam melaporkan insiden ransomware. Kita sering kali harus mengandalkan investigasi berita lokal atau pelapor untuk mengungkap korban ransomware. Pelaporan ransomware yang akurat bahkan lebih sulit jika Anda mempertimbangkan pengguna individu:John atau Jane Doe yang ditipu oleh pengecer perangkat lunak palsu di luar negeri.

Terlepas dari bahaya yang dapat ditimbulkan oleh ransomware, relatif sedikit yang diketahui tentang prevalensi dan karakteristik serangan tersebut pada populasi umum. Berapa proporsi pengguna yang membayar? Bagaimana pengguna melihat risikonya? Bagaimana pengguna individu menanggapi serangan ransomware? Ini semua adalah pertanyaan yang memerlukan penelitian dan investigasi mendetail, tetapi kurangnya wawasan kami saat ini patut dipertimbangkan karena hal itu memengaruhi pemahaman kami tentang skala global ransomware.

Membayar atau Tidak Membayar; Itulah Pertanyaannya

Keputusan untuk membayar uang tebusan tergantung pada banyak keadaan, termasuk jenis data yang telah dienkripsi dan siapa yang telah terpengaruh oleh ransomware. Ada bukti yang menunjukkan bahwa pemerintah negara bagian dan lokal memilih untuk tidak membayar uang tebusan sesering korban lainnya, fakta yang sering dilaporkan di media selama pemberitaan tentang insiden ransomware.

Ketika mempertimbangkan serangan seperti yang terjadi di Texas dan Baltimore, memilih untuk tidak membayar dapat membuat penduduk setempat sangat marah, karena mereka tidak dapat menggunakan layanan yang mereka bayar dan mereka akan terkena dampak langsung oleh tagihan yang sangat besar untuk membersihkan kekacauan melalui layanan. pemotongan dan penghematan biaya di masa mendatang.

Namun, diperkirakan satu dari lima serangan ransomware terhadap institusi pemerintah dibayar dan sekitar 4% kasus domestik diselesaikan. Dalam banyak insiden ransomware yang dibahas di sini, ternyata jauh lebih mahal untuk TIDAK membayar uang tebusan, dengan banyak organisasi harus membayar konsultan keamanan pihak ketiga yang mahal, pengerasan server TI, dan premi asuransi tambahan.

Untuk lembaga yang memilih untuk membayar uang tebusan, biayanya juga sangat tinggi; Lake City di Florida baru-baru ini membayar $500K sebagai tebusan dan Riviera City, juga di Florida, membayar $600K. Namun, dapat dikatakan bahwa membayar peretas mencegah pemadaman sistem kritis berhari-hari, berminggu-minggu, dan berbulan-bulan. Angka tersebut juga tidak seberapa dibandingkan dengan potensi biaya untuk membangun kembali infrastruktur yang terkena dampak, mengingat

Jika kita memeriksa insiden Lake City secara lebih rinci, disarankan agar mereka disarankan oleh penanggung asuransi mereka untuk membayar uang tebusan; Lake City dilindungi dari ransomware di bawah kebijakan asuransi cybernya, dan pembayaran yang dapat dikurangkan hanya $10.000! Tim kepemimpinan senior percaya bahwa membayar ransomware akan, dalam jangka panjang, menghemat waktu dan uang.

Tidak ada keraguan bahwa memutuskan apakah Anda harus membayar uang tebusan adalah pilihan yang sangat sulit. Kebijaksanaan konvensional mungkin menyarankan agar Anda tidak pernah membayar uang tebusan; namun, ketika mempertimbangkan contoh Florida baru-baru ini, Anda dapat berargumen bahwa dengan membayar uang tebusan, baik Lake City maupun Riviera City menyelamatkan diri mereka sendiri sejumlah kecil uang yang akan digunakan untuk membayar konsultan keamanan yang mahal untuk memperbaiki masalah mereka.

Membayar, bagaimanapun, bermain di tangan para peretas, dan tuntutan pembayaran dapat meroket jika peretas yakin korban mereka akan membayar. Membayar juga hanya memperbaiki setengah masalah. Ya, Anda mungkin mendapatkan kembali sistem Anda, tetapi infrastruktur akan memerlukan tinjauan umum, perbaikan, dan penerapan ulang yang mahal untuk mencegahnya terjadi lagi.

Mengapa Ransomware Berkembang biak di Seluruh Amerika Serikat?

Ada banyak contoh sistem komputer yang digunakan oleh perusahaan, sekolah, polisi, dan pemerintah kota yang menjadi sasaran ransomware dan mengalami gangguan sistem yang ekstensif.

Dapat dikatakan bahwa membayar uang tebusan memberi makan pertumbuhan ini; jumlah institusi yang dicakup oleh asuransi cyber telah berkembang, membangun pasar asuransi cyber sekitar $7 miliar hingga $8 miliar per tahun di AS saja.

ProPublica telah melakukan penelitian ekstensif yang menunjukkan bahwa perusahaan asuransi memicu munculnya serangan ransomware dengan membayar peretas. Mereka juga menyarankan bahwa kelompok peretas sengaja menargetkan perusahaan Amerika yang mereka tahu memiliki asuransi dunia maya. Menanggapi

serangan di Baltimore, Atlanta, dan Lake City pada Konferensi Wali Kota Amerika Serikat 2019, sebuah pernyataan resmi dirilis “menentang pembayaran kepada pelaku serangan ransomware”.

Resolusi ini penting, karena ini adalah salah satu pernyataan resmi pertama yang mengidentifikasi bahwa ransomware berkembang biak di Amerika Serikat, dan bahwa ransomware secara khusus menargetkan entitas pemerintah lokal AS. Resolusi tersebut memperingatkan agar tidak membayar penyerang ransomware, karena praktik tersebut mendorong serangan lanjutan pada sistem pemerintah lainnya. Mereka juga sangat merekomendasikan “berdiri bersatu melawan membayar uang tebusan jika terjadi pelanggaran keamanan TI”.

Haruskah Anda Khawatir Tentang Ransomware?

Apa pun perlindungan yang diterapkan organisasi untuk mencegah ransomware, mereka tetap harus khawatir tentang potensi paparan risiko mereka. Komunitas peretas secara aktif mengembangkan jenis malware baru, belum lagi berbagi dan memperdagangkan kode sumber di web gelap. Tidak diragukan lagi, kecanggihan serangan ransomware semakin berkembang.

Peretas terus mencari kerentanan dalam sistem operasi dan aplikasi populer, menemukan pintu belakang dan kelemahan keamanan yang dapat mereka manfaatkan dengan perangkat lunak yang dirancang dengan cerdik. Administrator sistem dan tim keamanan mendeteksi ancaman pemadam kebakaran, dan proses melindungi infrastruktur komputer dapat memakan waktu lama dan sangat sulit.

Organisasi dapat menerapkan praktik keamanan standar industri terbaik, sistem deteksi ancaman, dan perlindungan lapisan perangkat keras, tetapi keamanan TI bisnis hanya sekuat tautan terlemahnya. Sayangnya, sebagian besar ransomware masih disebarkan oleh tindakan yang dimulai oleh pengguna. Tindakan ceroboh, tidak disengaja, atau sembrono oleh karyawan dapat membuat pintu terbuka lebar untuk serangan ransomware.

Di sinilah keahlian dan profesionalisme penyedia layanan keamanan terkelola dapat meningkatkan keamanan bisnis Anda. Baik Anda memilih untuk menerapkan rekomendasi keamanan atau mengalihdayakan seluruh departemen TI Anda, para ahli di Atlantic.Net mengutamakan bisnis Anda, mengamankan platform TI Anda dari ancaman terbaru dan masa depan.

Pencegahan Ransomware

Untuk melindungi diri Anda dari infeksi ransomware, penting untuk mengikuti beberapa praktik terbaik keamanan untuk memastikan bahwa Anda terlindungi. Sangat penting untuk memastikan bahwa infrastruktur dan jaringan Anda dalam keadaan sehat untuk memberikan perlindungan terbaik dari ransomware.ess.

- Inventaris Sistem – Salah satu langkah pertama yang harus diikuti, terutama jika Anda seorang pebisnis, adalah melengkapi inventaris semua aset bisnis Anda. Ini akan mencakup semua aset digital seperti server, desktop, laptop, peralatan jaringan, dan infrastruktur digital. Membuat katalog aset apa yang Anda miliki akan memungkinkan Anda membuat dasar untuk bekerja

- Analisis Risiko – Melakukan analisis risiko keamanan siber menggunakan baseline yang dibuat dengan inventaris sistem. Proses ini akan memungkinkan Anda untuk mengidentifikasi kelemahan keamanan dan membuat daftar prioritas apa yang harus diperbaiki terlebih dahulu

- Jalankan Sistem Operasi yang Didukung – Penting untuk menjalankan sistem operasi modern yang didukung pabrikan. Lisensi OS bisa mahal, tetapi sangat penting untuk memiliki sistem operasi yang didukung, karena Anda berhak atas pembaruan dan patch keamanan. Windows 7 dan Windows Server 2008 akan dihentikan dukungannya secara bertahap pada Januari 2020, dan semua iterasi sebelumnya sudah tidak didukung lagi

- Menambal – Bisa dibilang, salah satu metode terbaik untuk melindungi dari malware adalah memastikan infrastruktur Anda ditambal ke level terbaru. Ini termasuk penambalan server, pembaruan Windows, firmware, dan pembaruan mikrokode

- Pembaruan Aplikasi – aplikasi perangkat lunak juga perlu diperbarui; ini akan membantu mengurangi kerentanan. Pastikan antivirus diinstal dan diperbarui setiap hari untuk menjamin database pencegahan ancaman terbaru dipanggil

- Pelatihan – Perlindungan utama lainnya terhadap ransomware adalah melatih semua karyawan tentang risiko ransomware. Ini akan membantu mereka memahami apa itu keamanan siber dan apa yang harus diwaspadai dalam menghindari risiko. Contoh umum termasuk waspada terhadap phishing, scam, dan situs web palsu

- Cadangan – Jika hal terburuk terjadi dan Anda terkena dampak ransomware, seringkali resolusi tercepat adalah memulihkan dari cadangan. Pencadangan di luar kantor secara rutin harus diselesaikan secara bergiliran harian, mingguan, dan bulanan untuk mengurangi kemungkinan pencadangan juga terinfeksi

- Pemulihan Bencana – Buat dan uji rencana pemulihan bencana, termasuk skenario di mana pemadaman total disebabkan oleh ransomware. Ini mungkin penyiapan DR dengan ketersediaan tinggi di situs sekunder atau dengan penyedia cloud

- Uji Penetrasi – Ini adalah teknik pengujian infrastruktur komputer eksternal dan internal terhadap semua kerentanan yang diketahui. Pengujian pena dan pemindaian kerentanan akan menghasilkan daftar perbaikan yang direkomendasikan yang diperlukan untuk memperkuat infrastruktur

Kesimpulan

Penelitian yang kami lakukan dengan suara bulat berpendapat bahwa ransomware adalah ancaman yang meningkat. Kami telah melihat peningkatan jumlah serangan ransomware dalam beberapa tahun terakhir berturut-turut. Tampaknya peretas mengubah metodologi mereka untuk fokus pada ransomware (bukan jenis malware lainnya), karena ini adalah metode serangan yang paling mungkin berhasil.

Kami telah menemukan bukti yang menunjukkan ada pergeseran dari penargetan pengguna individu dalam serangan ransomware menyeluruh, alih-alih memilih untuk menargetkan bisnis kaya, perawatan kesehatan, pendidikan, dan lembaga pemerintah lokal dan regional. Peretas memilih untuk menargetkan institusi ini karena kemungkinan akan memiliki dampak terbesar jika pelanggaran berhasil.

Karena tidak ada otoritas pelaporan, laporan jumlah faktual korban ransomware sangat sulit untuk dibuat, dan mungkin hanya sebagian kecil dari insiden yang benar-benar dilaporkan. Kami juga menemukan bukti yang menunjukkan bahwa para peretas mengalihkan fokus mereka ke arah pembuatan ransomware yang secara khusus ditargetkan pada institusi yang lebih cenderung membayar. Peretas mungkin “mengetahui” institusi mana yang dilindungi oleh asuransi keamanan siber, dan korban yang memiliki asuransi kemungkinan besar akan membayar.

Banyak pengamanan teknis, proses dan pelatihan dapat diperkenalkan untuk membantu menciptakan kebijakan keamanan siber yang kuat yang harus diterapkan di seluruh organisasi. Masing-masing perlindungan ini harus ditinjau dan diperbarui setiap tahun, tetapi juga penting untuk memiliki kelangsungan bisnis yang teruji dan proses pemulihan bencana jika yang terburuk terjadi.

Perlu Bantuan untuk Mengamankan Bisnis Anda dari Ancaman Ransomware?

Atlantic.Net siap membantu Anda mencapai kepatuhan yang cepat dengan berbagai sertifikasi, seperti SOC 2 dan SOC 3, HIPAA, dan HITECH, semuanya dengan dukungan 24x7x365, pemantauan, dan infrastruktur pusat data kelas dunia. Untuk penerapan aplikasi yang lebih cepat, desain arsitektur TI gratis, dan penilaian, hubungi Atlantic.Net hari ini secara online, hubungi 888-618-DATA (3282), atau email kami di example@unixlinux.online.