Pengantar

Dengan server apa pun, tujuan utama harus selalu keamanan. Banyak pengguna menjadi korban penyusupan berbahaya di server mereka karena kurangnya batasan keamanan yang ditetapkan sejak awal. Mari kita mulai di jalan yang benar dengan meletakkan fondasi kita dengan rasa aman. How-to ini akan membantu Anda dengan pengaturan awal Anda di Ubuntu 15.04 sehingga Anda dapat berhasil mengamankan server Anda sambil memberi Anda ketenangan pikiran mengetahui server Anda dilindungi.

Apa yang Anda Butuhkan?

Anda memerlukan server Ubuntu 15.04 yang dikonfigurasi dengan alamat IP statis. Jika Anda belum memiliki server, Anda dapat mengunjungi halaman VPS Hosting kami yang terkemuka di industri dan menjalankan server baru dalam waktu kurang dari 30 detik.

Persiapan Server

Untuk memulai, masuk ke server Ubuntu 15.04 Anda melalui SSH atau Konsol VNC yang terletak di sini. Server Atlantic.Net Cloud diatur sebagai instalasi minimal untuk menghindari paket yang tidak perlu diinstal dan tidak pernah digunakan. Jika beberapa paket perangkat lunak yang biasa Anda gunakan tidak terinstal secara default, silakan instal sesuai kebutuhan.

Pastikan server Anda benar-benar mutakhir.

Perbarui Kata Sandi Root Ubuntu 15.04

Ketik perintah berikut untuk mengaktifkan permintaan Anda dan ikuti petunjuk di layar untuk memperbarui/mengkonfirmasi kata sandi root Anda:

passwd

Buat pengguna baru dengan hak sudo

Setelah berhasil memperbarui kata sandi Anda, Anda disarankan untuk membuat pengguna baru dengan izin sudo/root. Karena pengguna admin standar untuk banyak Sistem Operasi Linux seperti Ubuntu 15.04 adalah "root", kami akan membuat pengguna admin baru yang akan digunakan untuk tugas administrasi sehari-hari. Membuat pengguna baru dengan izin root akan meningkatkan keamanan cara server Anda diakses. Individu yang ingin menargetkan sistem Anda akan menargetkan pengguna root karena dikenal sebagai akun admin default. Dengan membuat pengguna baru dengan izin sudo/root dan menonaktifkan pengguna root, Anda meningkatkan keamanan dengan menggunakan pengguna yang belum diketahui publik.

Ketik perintah berikut untuk membuat pengguna baru Anda menggantikan “user1” dengan nama pengguna Anda, dan konfirmasi.

adduser user1

Isi informasi yang berlaku untuk pengguna dan konfirmasikan informasi tersebut:

example@unixlinux.online:~# adduser user1 Adding user `user1' ... Adding new group `user1' (1000) ... Adding new user `user1' (1000) with group `user1' ... Creating home directory `/home/user1' ... Copying files from `/etc/skel' ... Enter new UNIX password: Retype new UNIX password: passwd: password updated successfully Changing the user information for user1 Enter the new value, or press ENTER for the default Full Name []: user1 Room Number []: Work Phone []: Home Phone []: Other []: Is the information correct? [Y/n] y

Buat kata sandi untuk pengguna tersebut dengan mengetikkan perintah berikut untuk mengaktifkan permintaan Anda dan mengikuti petunjuk di layar untuk memperbarui/mengonfirmasi kata sandi “user1” Anda:

passwd user1

Setelah Anda membuat pengguna baru dan membuat kata sandi untuk pengguna itu, sekarang saatnya untuk menambahkan pengguna ke grup roda sudo. Di Ubuntu 15.04, setelah Anda menambahkannya ke grup roda sudo, mereka secara otomatis diberi izin sudo/root. Jalankan perintah berikut untuk menambahkan pengguna ke grup roda sudo.

adduser user1 sudo

Terakhir, setelah Anda membuat pengguna dengan izin sudo/root, Anda dapat keluar dari sesi dan masuk kembali dengan “pengguna1” untuk memverifikasi perubahan yang dibuat. Atau, Anda dapat menjalankan perintah berikut dan mengalihkan pengguna dari root ke "user1", yang akan menanyakan kata sandi pengguna tersebut. Penting untuk diingat bahwa Anda harus menggunakan sudo sebelum menjalankan perintah apa pun dengan pengguna.

su - user1

Konfigurasikan Akses SSH

Port 22 adalah port default untuk koneksi jarak jauh melalui SSH di sistem Linux. Dengan mengubah port ssh, Anda akan meningkatkan keamanan server Anda dalam mencegah serangan brute force dan pengguna yang tidak diinginkan mencapai server Anda menggunakan port default. Untuk tutorial ini, gunakan Port 5022 sebagai contoh.

Buka file Konfigurasi SSH Anda, temukan baris Port, hapus # dan ubah nomor 22 ke port Kustom Anda. Simpan dan keluar.

sudo nano /etc/ssh/sshd_config

# What ports, IPs and protocols we listen for Port 5022

Agar sistem Anda memperbarui pengaturan baru dari file Konfigurasi SSH, kami harus memulai ulang layanan sshd.

sudo systemctl restart sshd.service

SSH sekarang telah dikonfigurasi untuk menggunakan Port 5022, dan jika Anda mencoba login menggunakan Port 22, login Anda akan gagal. Namun, jangan keluar dari sesi Anda karena kami perlu mengonfigurasi port kustom pada bagian konfigurasi firewall terlebih dahulu, yang akan kami konfigurasikan pada langkah selanjutnya.

Batasi Akses Root

Karena kami telah membuat pengguna baru dengan izin root dan membuat port ssh khusus, tidak perlu membuat pengguna root yang sebenarnya tersedia dan rentan terhadap SSH di server Anda. Mari kita batasi akses pengguna root ke server lokal dan berikan izin kepada pengguna baru melalui SSH saja.

Buka file Konfigurasi SSH, temukan baris PermitRootLogin, hapus # dan ubah dari ya menjadi tidak.

sudo nano /etc/ssh/sshd_config

#PermitRootLogin yes PermitRootLogin no

Agar sistem Anda memperbarui pengaturan baru di file Konfigurasi SSH, kami harus memulai ulang layanan sshd.

sudo systemctl restart sshd.service

Catatan:Anda sekarang akan menonaktifkan pengguna root dalam melakukan perubahan tersebut, jadi Anda harus masuk ke server Anda dengan "user1" yang Anda buat. Namun, jangan keluar dari sesi Anda. Kita harus mengonfigurasi port kustom pada firewall dalam langkah-langkah yang akan datang.

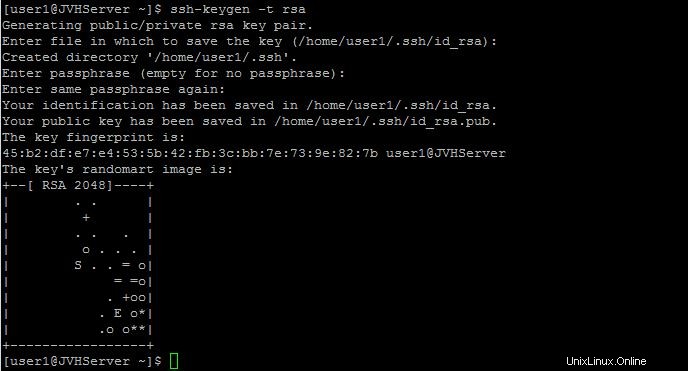

Buat Kunci SSH Pribadi

Kunci SSH Pribadi/Publik adalah fitur tambahan hebat yang meningkatkan keamanan dalam metode server. Namun, dibutuhkan sedikit lebih banyak usaha untuk mengaturnya. Pertanyaannya adalah, Apakah server Anda sepadan dengan keamanan ekstra? Jika Anda ingin menerapkan fitur keamanan berikut, Anda dapat melanjutkan ke langkah berikutnya. Mari kita lanjutkan dan buat SSH Key.

ssh-keygen

Jika Anda ingin mengubah lokasi penyimpanan Kunci SSH, Anda dapat menentukannya di sini. Namun, lokasi default tempat penyimpanannya harus OK. Tekan enter saat diminta dengan pertanyaan berikut, lalu masukkan frasa sandi, kecuali jika Anda tidak menginginkannya.

Enter file in which to save the key (/home/user1/.ssh/id_rsa):

Ini adalah halaman default saat menginstal SSH Keys di server Ubuntu 15.04

Mengkonfigurasi Kunci SSH sangat penting. Kita harus menyalin seluruh string kunci ke Dokumen Word/Notepad. Kunci dapat dilihat di lokasi berikut dengan perintah cat.

cat ~/.ssh/id_rsa.pub

Salin kunci SSH, dimulai dengan ssh-rsa dan diakhiri dengan example@unixlinux.online, ke dalam dokumen Word/ Notepad untuk menambahkannya ke file konfigurasi nanti.

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDNcnc3pMOytM7xgwZHUX0Wi/O78hDvLUmQVtKn8Qk1ijBY82jVftKXKRhf8toNkgm9jaZmfapLa7ynzUG4jbFjyy8H+iEs1R8P7eu+e8/fmGwjorbMFuWdoi7h2CldoqKTdMEb/dMNxjNMzBbovl3XtZviQGm4/TMVO1hHxy85JR8zAtNFu7liaP7IonexNrOGhY8CjqRcBsceQLkl1MlX7cWaWAMqd6jQnAvggTLerI9P286AP8Sk4uColj7GKOljj8X6J/2pcjp9v2IvJOqwC/zLwUKZ6qTEV6SrfdbjopoCVvpXkVhmcbHX5Xv1gwynO+vTkpPFwVTjSnAai71L example@unixlinux.online

Setelah Kunci SSH disimpan dengan aman, direktori untuk Kunci SSH memerlukan izin terbatas yang hanya dapat dibaca, ditulis, dan dijalankan oleh pemiliknya.

sudo chmod 700 .ssh

Di dalam direktori SSH, file yang berisi Kunci SSH harus ditambahkan, cukup dengan menggunakan editor Anda (dalam hal ini NANO) lokasi berikut:

nano .ssh/authorized_keys

Tempel SSH Key, lalu simpan dan keluar menggunakan format nano.

Terakhir, kita harus membatasi hak akses dari file otor_keys yang baru saja kita buat sehingga hanya pemiliknya yang dapat membaca dan menulis.

chmod 600 .ssh/authorized_keys

Kami sekarang dapat memverifikasi bahwa kunci berfungsi dengan menutup sesi dan mengetik example@unixlinux.online atau nama host server Anda di Konsol SSH Anda. Selanjutnya, Anda dapat mengklik “di sini” untuk melihat artikel Cara Membuat dan Menggunakan Kunci SSH kami untuk informasi lebih lanjut.

Aturan Dasar Firewall

sudo apt-get install firewalld

Selanjutnya, kami akan menambahkan aturan untuk mengizinkan SSH Port 5022 khusus yang dibuat sebelumnya untuk mengakses server secara publik. Pada saat yang sama, kami akan menghapus aturan default sebelumnya yang mengizinkan akses SSH pada TCP/22.

sudo firewall-cmd --permanent --add-port=5022/tcp

sudo firewall-cmd --permanent --remove-service=ssh

Jika Anda memiliki server web, Anda mungkin ingin mengizinkan aturan berikut untuk mengakses situs Anda melalui internet.

sudo firewall-cmd --permanent --add-service=http sudo firewall-cmd --permanent --add-service=https

Anda dapat menggunakan ini untuk aturan serupa yang terkait dengan sistem apa pun yang Anda inginkan agar dapat diakses publik. Server pengujian ini disiapkan untuk menghosting situs web dan layanan email, jadi selain aturan SSH dan HTTP(S) yang diperbarui, aturan tambahan untuk POP3, IMAP, dan SMTP aman telah ditambahkan.

sudo firewall-cmd --permanent --add-service=pop3s sudo firewall-cmd --permanent --add-service=imaps sudo firewall-cmd --permanent --add-service=smtp

Agar Firewalld menerima pengaturan tersebut, Anda harus memulai ulang firewall.

sudo firewall-cmd --reload

Pengaturan Anda akan telah disimpan, dan Anda siap untuk melanjutkan. Untuk memverifikasi semua layanan/port yang tersedia, jalankan perintah berikut:

sudo firewall-cmd --permanent --list-all

Ini adalah halaman default setelah mengkonfigurasi aturan Firewalld di server Ubuntu 15.04

Sinkronisasi Waktu NTP

NTP (Network Time Protocol) digunakan untuk menyinkronkan waktu dan tanggal komputer melalui jaringan agar tetap akurat dan terkini. Mari kita mulai dengan menginstal NTP (Jika belum diinstal) dan mengkonfigurasi layanan untuk menyinkronkan dengan server mereka.

sudo apt-get install ntp

Setelah layanan NTP terinstal, kita perlu memastikan bahwa layanan tersebut AKTIF.

sudo /etc/init.d/ntp start

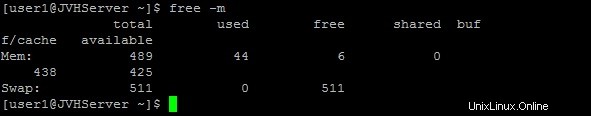

Tambahkan File Tukar

File Swap hanyalah ruang kecil yang dibuat pada hard drive server untuk mensimulasikan Ram. Jika server kehabisan memori, server akan melihat hard drive dan meringankan beban yang menipu sistem agar berpikir bahwa server memiliki lebih banyak memori. Kami akan menyiapkan file swap di hard drive untuk sedikit meningkatkan kinerja server.

Mulailah dengan memeriksa sumber daya Anda untuk memastikan kami dapat menambahkan file. Saat Anda menjalankan perintah berikut, Anda akan melihat persentase ruang pada Hard drive Anda yang sedang digunakan.

df -h

Saat membuat file Swap, Anda biasanya ingin menambahkan setengah dari RAM yang ada hingga 4GB (Jika Anda memiliki 1GB Ram sebenarnya, Anda menambahkan file 512MB). Di bagian ini, saya akan menambahkan file swap 512MB ke drive. Cara menghitungnya adalah dengan 1024 x 512MB =524288 ukuran blok.

sudo dd if=/dev/zero of=/swapfile bs=1024 count=524288

Sekarang kita telah menambahkan file swap, sebuah area perlu dibuat untuk melanjutkan.

sudo mkswap /swapfile

Dengan file Swap dibuat dan file Swap, area ditambahkan, kita dapat melanjutkan dan menambahkan izin ke file sehingga hanya pemiliknya yang dapat membaca dan menulis.

sudo chown root:root /swapfile sudo chmod 600 /swapfile

Sekarang file swap memiliki izin yang sesuai, kita dapat melanjutkan dan mengaktifkannya.

sudo swapon /swapfile

Anda dapat memverifikasi file Swap yang baru ditambahkan dengan yang berikut ini.

sudo swapon -s

Untuk membuat file Swap selalu aktif bahkan setelah reboot, kita harus mengonfigurasinya dengan tepat.

sudo nano /etc/fstab

Tempelkan perintah berikut di bagian bawah file, simpan pekerjaan Anda, dan keluar.

/swapfile swap swap defaults 0 0

Terakhir, verifikasi apakah swapfile Anda diaktifkan dengan mengetikkan perintah berikut:

free -m

Ini adalah halaman default setelah membuat File Swap di Server Ubuntu 15.04

Apa Selanjutnya?

Dengan itu, Anda sekarang memiliki server dengan fondasi keamanan yang kuat, memberi Anda ketenangan pikiran mengetahui bahwa server Anda dilindungi. Anda sekarang dapat melanjutkan untuk membangun platform Anda sesuai dengan kebutuhan Anda. Terima kasih telah mengikuti, dan jangan ragu untuk menghubungi kami kembali untuk pembaruan lebih lanjut.

Atlantic.Net didedikasikan untuk memberikan yang terbaik dalam dukungan teknis bagi pelanggan kami bersama dengan menawarkan jajaran lengkap solusi hosting VPS untuk bisnis ukuran apa pun.