Hanya karena Anda menggunakan Linux, bukan berarti Anda tidak boleh mengambil tindakan pencegahan keamanan. Jack Wallen menunjukkan cara menjalankan audit keamanan di AlmaLinux dengan Lynis.

Jika Anda mengelola server Linux, Anda tahu bahwa kode berbahaya dan kerentanan dapat menemukan jalannya ke sistem. Ini bisa dari serangan, dari pengguna yang menyimpan file yang terinfeksi, dari muatan berbahaya dalam paket yang rentan atau layanan yang salah konfigurasi. Meskipun mencari tahu bagaimana kode berbahaya masuk ke sistem Anda adalah penting, masalah langsungnya adalah mendeteksi dan menguranginya.

Sumber terbuka:Liputan yang wajib dibaca

Dan, ya, meskipun Anda menggunakan Linux, ini adalah tugas yang perlu Anda ketahui cara menanganinya. Salah satu rute menuju sukses adalah menggunakan pemindai audit Lynis. Bagi mereka yang sudah lama ada, Anda mungkin ingat Lynis seperti yang sebelumnya dijuluki–rkhunter.

Tetapi Lynis lebih dari sekadar pendeteksi rootkit, karena memungkinkan untuk menjalankan audit terperinci pada server Linux Anda (dan desktop) untuk berbagai masalah keamanan serta kesalahan konfigurasi.

Saya ingin memandu Anda melalui proses menginstal Lynis dan menjalankan pemindaian di AlmaLinux.

Yang Anda perlukan

Untuk menginstal dan menjalankan Lynis, Anda memerlukan instance AlmaLinux yang sedang berjalan dan pengguna dengan hak istimewa sudo. Itu saja, mari kita mulai memindai.

Cara menginstal Lynis

Hal pertama yang akan kita lakukan adalah menginstal dependensi yang diperlukan. Masuk ke server Anda dan jalankan perintah:

sudo dnf install ca-certificates curl nss openssl -y

Setelah selesai, kita akan membuat repositori baru dengan perintah:

sudo nano /etc/yum.repos.d/cisofy-lynis.repo

Di file itu, rekatkan yang berikut ini:

[lynis]

name=CISOfy Software - Lynis package

baseurl=https://packages.cisofy.com/community/lynis/rpm/

enabled=1

gpgkey=https://packages.cisofy.com/keys/cisofy-software-rpms-public.key

gpgcheck=1

priority=2

Save and close the file.

Instal Lynis dengan perintah:

sudo dnf install lynis -y

Instalasi akan berjalan tanpa hambatan.

Cara memindai dengan Lynis

Kami sekarang dapat menjalankan audit keamanan pada mesin AlmaLinux kami dengan perintah:

sudo lynis audit system

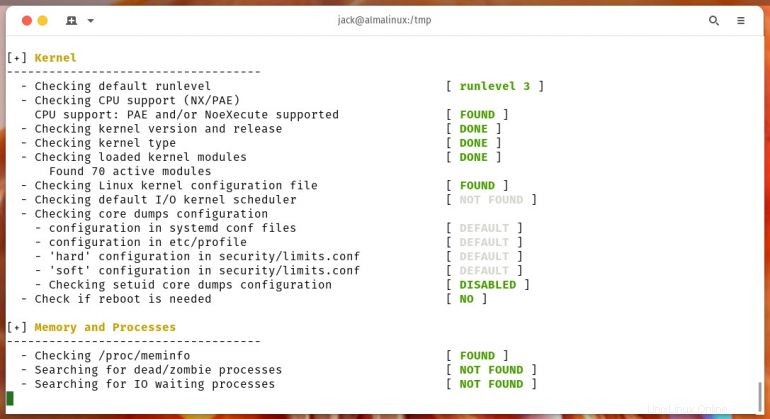

Pemindaian akan memakan waktu (tergantung pada kecepatan perangkat keras Anda dan jumlah paket yang diinstal). Anda melihat banyak keluaran lewat (Gambar A ).

Gambar A

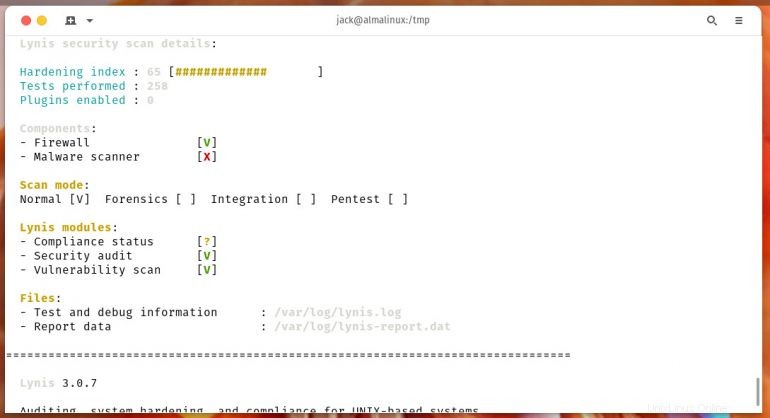

Anda dapat duduk dan menonton hasilnya, karena pemindaian tidak akan memakan waktu lebih dari 2 hingga 5 menit. Selain itu, Anda mungkin ingin menyaksikan "keajaiban" terjadi. Jika di output Anda melihat sesuatu yang berwarna merah, itu adalah masalah yang kemungkinan besar harus Anda selesaikan. Pada akhirnya, seperti saya, Anda mungkin menemukan bahwa Lynis telah mendeteksi server yang tidak memiliki pemindai malware (Gambar B ).

Gambar B

Anda dapat menggulir melalui keluaran pemindaian (jika jendela terminal Anda mengizinkan), atau Anda dapat menjalankan kembali pemindaian dan mengirim keluaran ke file untuk dilihat nanti. Untuk melakukannya, jalankan perintah:

sudo lynis audit system > audit_results

Satu-satunya kelemahan melihat file di atas adalah kurangnya pemformatan dapat membuat sulit untuk dibaca. Untungnya, ada cara yang lebih baik.

Cara menambahkan tugas cron Lynis

Anda mungkin juga ingin membuat tugas cron untuk menjalankan pemindai Lynis setiap hari. Buat skrip harian baru dengan perintah:

sudo nano /etc/cron.daily/lynis

Dalam skrip itu, rekatkan yang berikut ini:

#!/bin/sh

set -u

DATE=$(date +%Y%m%d)

HOST=$(hostname)

LOG_DIR="/var/log/lynis"

REPORT="$LOG_DIR/report-${HOST}.${DATE}"

DATA="$LOG_DIR/report-data-${HOST}.${DATE}.txt"

# Run Lynis

lynis audit system --cronjob > ${REPORT}

# Optional step: Move report file if it exists

if [ -f /var/log/lynis-report.dat ]; then

mv /var/log/lynis-report.dat ${DATA}

fi

# The End

Simpan dan tutup file. Pastikan untuk membuat direktori log dengan:

sudo mkdir /var/log/lynis

Pekerjaan cron baru sekarang akan berjalan dengan pekerjaan harian dan akan melaporkan temuannya di /var/log/lynis.

Dan hanya itu yang diperlukan untuk menjalankan audit keamanan di AlmaLinux, dengan bantuan Lynis. Tambahkan ini ke tugas cron harian Anda lalu biasakan memeriksa file log setiap pagi.

Berlangganan ke Tech TechRepublic Cara Membuat Teknologi Bekerja di YouTube untuk semua saran teknologi terbaru untuk profesional bisnis dari Jack Wallen.

Tautan sumber