Sebagai administrator sistem, Anda mungkin sudah tahu betapa pentingnya mengenkripsi disk Anda .

Jika laptop Anda dicuri, bahkan peretas pemula pun dapat mengekstrak informasi yang ada di disk.

Yang diperlukan hanyalah stik USB sederhana dengan LiveCD di dalamnya dan semuanya akan dicuri.

Beruntung bagi Anda, ada beberapa cara untuk mencegah hal ini terjadi :dengan mengenkripsi data yang tersimpan di disk Anda.

Dalam tutorial ini, kita akan melihat langkah-langkah yang diperlukan untuk melakukan enkripsi sistem penuh . Anda mungkin menemukan tutorial online lain yang berfokus pada enkripsi hanya file atau partisi rumah misalnya.

Dalam hal ini, kami mengenkripsi seluruh sistem artinya seluruh partisi root dan folder boot. Kami akan mengenkripsi bagian dari bootloader.

Siap?

Prasyarat

Untuk melakukan semua operasi yang dirinci dalam panduan ini, Anda jelas harus memiliki hak administrator sistem.

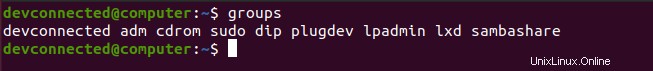

Untuk memeriksa apakah ini masalahnya, pastikan Anda termasuk dalam “sudo “ group (untuk distribusi berbasis Debian) atau “roda “ (pada yang berbasis RedHat).

Jika Anda melihat output berikut, Anda harus melakukannya.

Sebelum melanjutkan, penting bagi Anda untuk mengetahui bahwa mengenkripsi disk bukan tanpa risiko.

Prosesnya melibatkan memformat seluruh disk Anda artinya Anda akan kehilangan data jika Anda tidak mencadangkannya. Oleh karena itu, sebaiknya Anda mencadangkan file, apakah Anda memilih untuk melakukannya di drive eksternal atau di cloud online.

Jika Anda tidak yakin tentang langkah-langkah yang diperlukan untuk mencadangkan seluruh sistem Anda, saya sarankan Anda membaca tutorial berikut yang menjelaskannya secara jelas.

Sekarang setelah semuanya diatur, kita dapat mulai mengenkripsi seluruh sistem kita.

Identifikasi situasi Anda saat ini

Tutorial ini dibagi menjadi tiga bagian:satu untuk setiap skenario yang mungkin Anda hadapi.

Setelah mengidentifikasi situasi Anda saat ini, Anda dapat langsung menavigasi ke bab yang Anda minati.

Jika Anda ingin mengenkripsi sistem yang sudah berisi data tidak terenkripsi, Anda memiliki dua pilihan :

- Anda dapat menambahkan disk tambahan ke komputer atau server Anda dan mengonfigurasinya menjadi disk yang dapat di-boot :kamu bisa pergi ke bagian pertama.

- Anda tidak dapat menambahkan disk tambahan untuk komputer Anda (laptop dalam garansi misalnya):Anda akan menemukan informasi yang diperlukan di bagian dua.

Jika Anda menginstal sistem baru, artinya Anda menginstal distribusi dari awal, Anda dapat mengenkripsi seluruh disk langsung dari pemasang grafis . Sebagai akibatnya, Anda dapat melanjutkan ke bagian ketiga.

Desain Tata Letak Hard Disk

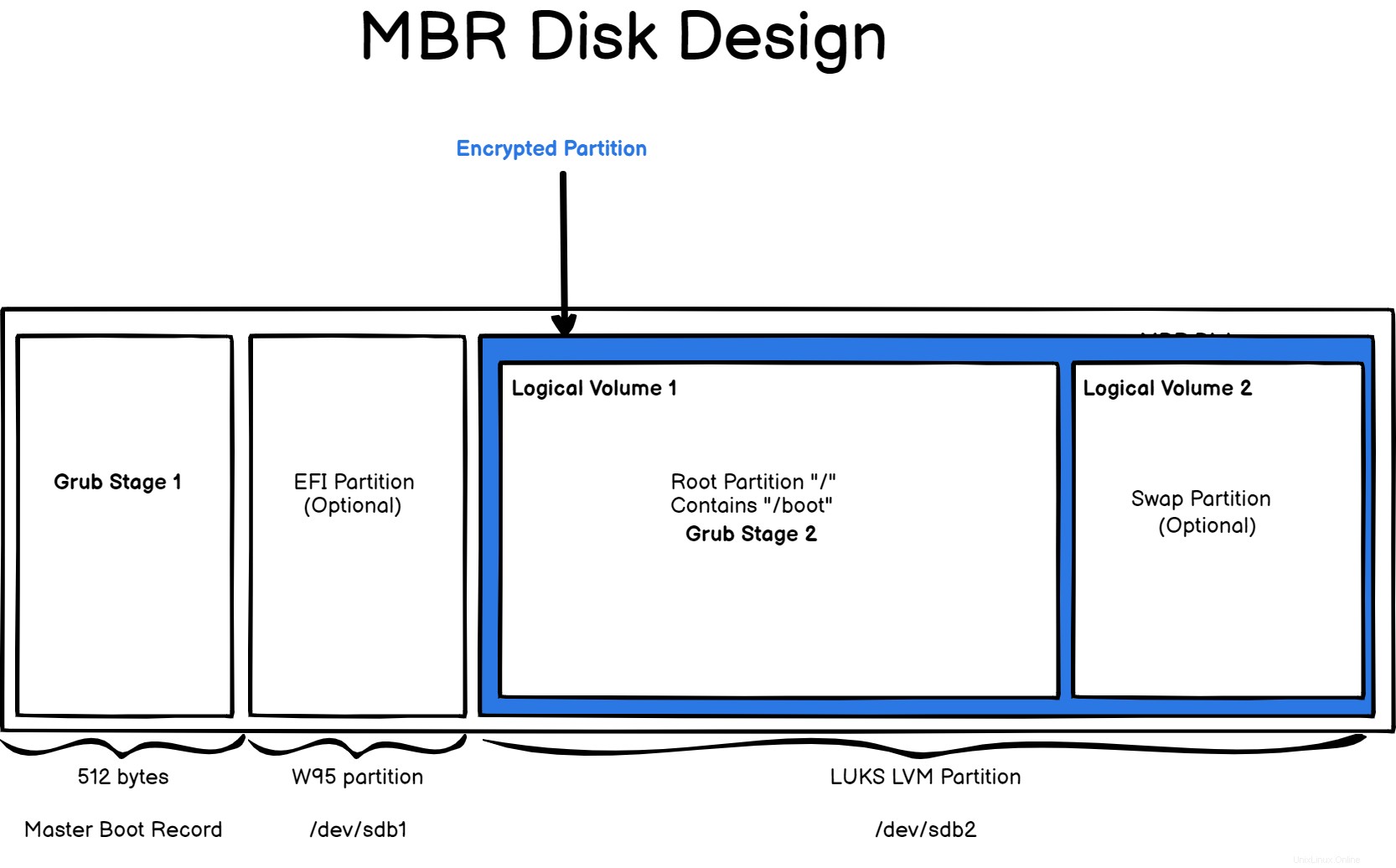

Setiap kali Anda membuat partisi baru, terenkripsi atau tidak, sangat penting untuk memilih desain hard disk sebelumnya.

Dalam hal ini, kita akan mendesain disk kita menggunakan tata letak MBR :512 byte pertama dari disk yang dapat di-boot akan dicadangkan untuk tahap pertama GRUB (serta metadata untuk partisi kita).

Partisi pertama akan menjadi partisi kosong disediakan untuk sistem yang menggunakan EFI (atau UEFI) sebagai firmware booting. Jika Anda memilih untuk menginstal Windows 10 di masa mendatang, Anda akan memiliki partisi yang sudah tersedia untuk itu.

Partisi kedua dari disk kita akan diformat sebagai LUKS-LVM partisi yang berisi satu volume fisik (partisi disk itu sendiri) serta satu grup volume yang berisi dua volume logis :satu untuk sistem file root dan satu lagi untuk partisi swap kecil.

Seperti yang Anda lihat, tahap kedua GRUB akan dienkripsi juga :ini karena kami memilih untuk menyimpan folder boot di partisi yang sama.

Tentu saja, Anda tidak terbatas pada desain yang disediakan di sini, Anda dapat menambahkan volume logis tambahan untuk log Anda misalnya.

Desain ini akan menjadi peta jalan kita untuk tutorial ini :kita akan memulai dari disk baru dan mengimplementasikan semua bagian bersama-sama.

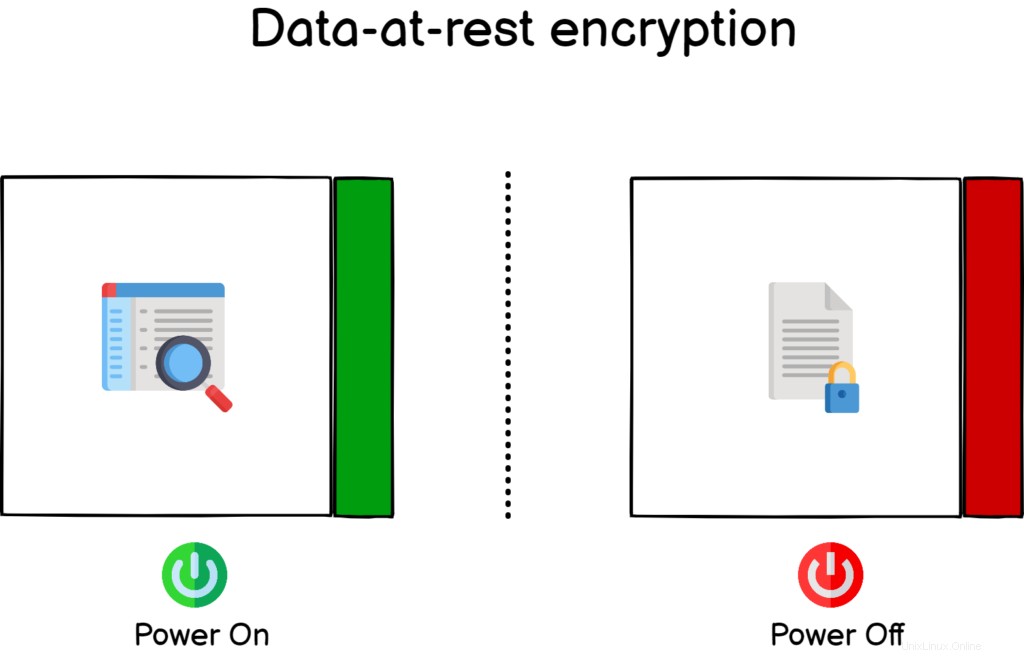

Enkripsi data saat istirahat

Tutorial ini berfokus pada enkripsi data saat istirahat . Seperti namanya, enkripsi data-at-rest berarti sistem Anda dienkripsi, artinya tidak ada yang bisa membaca darinya, saat sedang istirahat atau dimatikan.

Enkripsi ini cukup berguna jika komputer Anda dicuri, peretas tidak akan dapat membaca data di disk kecuali mereka tahu tentang frasa sandi yang akan Anda pilih di bagian selanjutnya.

Namun, tetap ada risiko data Anda terhapus selamanya :tidak memiliki akses baca ke disk tidak berarti mereka tidak dapat menghapus partisi begitu saja.

Akibatnya, pastikan Anda menyimpan cadangan file penting Anda di tempat yang aman.

Mengenkripsi Sistem File Root pada Disk Baru

Seperti yang dijelaskan selama pendahuluan, kita akan mengenkripsi sistem file root dari disk baru yang tidak berisi data sama sekali. Ini cukup penting karena disk terenkripsi akan diformat dalam prosesnya.

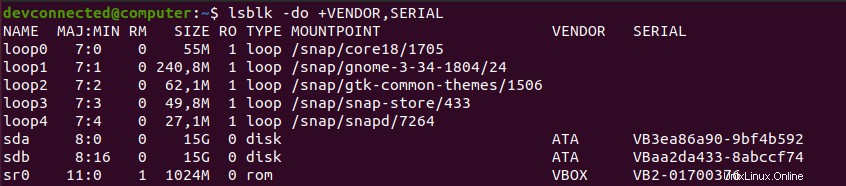

Buka sistem yang ingin Anda enkripsi dan pasang disk baru. Pertama-tama, identifikasi disk Anda saat ini , yang mungkin bernama “/dev/sda” dan disk yang baru saja Anda colokkan (mungkin bernama “/dev/sdb”).

Jika Anda ragu tentang korespondensi antara nama dan serial disk, Anda dapat menambahkan vendor dan serial dengan opsi "-o" dari lsblk.

$ lsblk -do +VENDOR,SERIAL

Dalam hal ini, disk dengan data diberi nama “/dev/sda” dan yang baru diberi nama “/dev/sdb”.

Pertama-tama, kita perlu membuat tata letak yang kita tentukan di pendahuluan, artinya satu partisi yang akan menjadi EFI satu dan satu LUKS-LVM partisi.

Membuat Tata Letak Disk Dasar

Langkah pertama dalam perjalanan kami menuju enkripsi disk penuh dimulai dengan dua partisi sederhana :satu EFI (bahkan jika kami menggunakan MBR, jika Anda ingin mengubahnya di masa mendatang) dan satu untuk LVM kami .

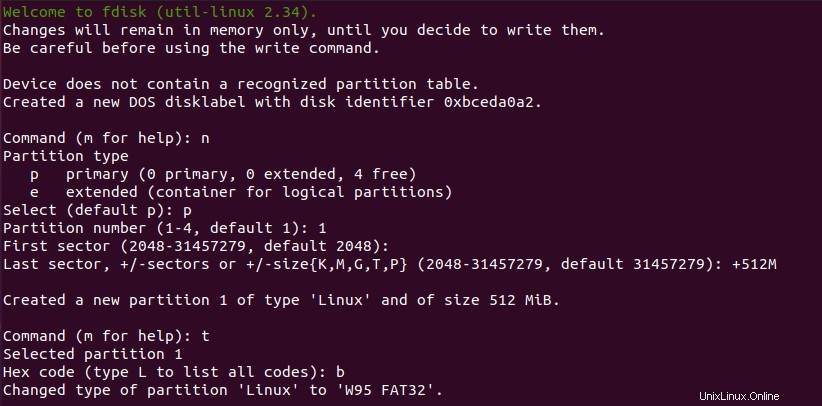

Untuk membuat partisi baru di disk Anda, gunakan perintah “fdisk” dan tentukan disk yang akan diformat.

$ sudo fdisk /dev/sdbSeperti yang dijelaskan dalam pendahuluan, partisi pertama akan berukuran 512 Mb satu dan yang lainnya akan mengambil sisa ruang pada disk.

Di utilitas “fdisk”, Anda dapat membuat partisi baru dengan opsi “n” dan menentukan ukuran 512 megabita dengan “+512M “.

Pastikan untuk mengubah jenis partisi menjadi W95 FAT32 menggunakan opsi “t” dan menentukan “b” sebagai tipenya.

Luar biasa, sekarang setelah Anda memiliki partisi pertama, kami akan membuat partisi yang kami minati.

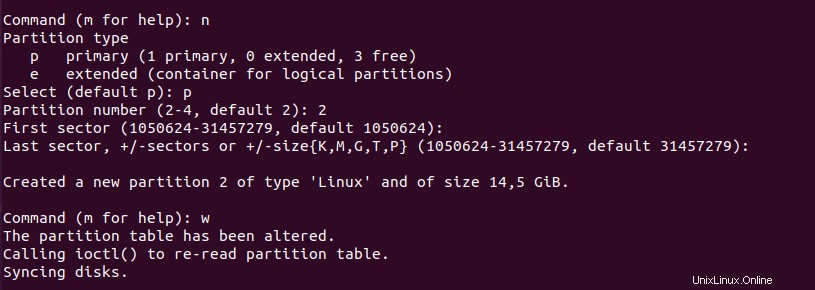

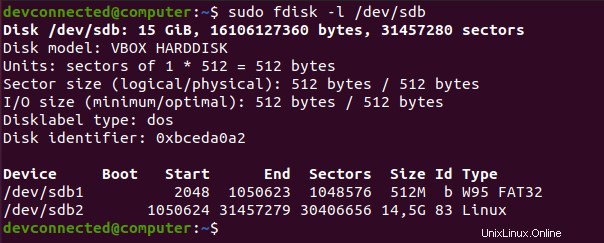

Membuat partisi kedua bahkan lebih sederhana.

Di utilitas fdisk, gunakan “n ” untuk membuat partisi baru dan tetap menggunakan default, artinya Anda dapat menekan “Enter ” di setiap langkah.

Setelah selesai, Anda cukup menekan “w” untuk menulis perubahan ke disk.

Sekarang, menjalankan kembali perintah “fdisk” akan memberi Anda gambaran yang baik tentang perubahan yang Anda lakukan pada disk.

$ sudo fdisk -l /dev/sdb

Bagus!

Partisi kedua Anda siap untuk diformat, jadi mari kita menuju ke sana.

Membuat partisi LUKS &LVM pada disk

Untuk mengenkripsi disk, kita akan menggunakan LUKS , kependekan dari Penyiapan Kunci Terpadu Linux proyek.

LUKS adalah spesifikasi untuk beberapa backend yang diimplementasikan di beberapa versi kernel Linux.

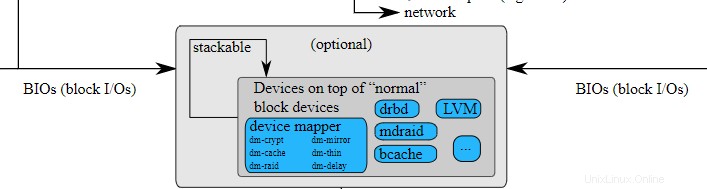

Dalam hal ini, kita akan menggunakan submodul “dm-crypt” e dari tumpukan penyimpanan Linux.

Seperti namanya, “dm-crypt” adalah bagian dari modul device mapper yang bertujuan untuk membuat lapisan abstraksi antara disk fisik dan cara yang Anda pilih untuk mendesain tumpukan penyimpanan.

Informasi ini cukup penting karena artinya Anda dapat mengenkripsi hampir semua perangkat menggunakan “dm-crypt” bagian belakang.

Dalam hal ini, kita akan mengenkripsi disk, yang berisi satu set partisi LVM, tetapi Anda dapat memilih untuk mengenkripsi stik memori USB atau floppy disk.

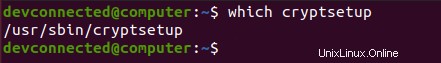

Untuk berinteraksi dengan modul “dm-crypt”, kita akan menggunakan “cryptsetup " memerintah.

Jelas, Anda mungkin perlu menginstalnya di server Anda jika Anda belum memilikinya.

$ sudo apt-get instal cryptsetup

$ which cryptsetup

Sekarang setelah cryptsetup tersedia di komputer Anda, Anda akan membuat partisi berformat LUKS pertama Anda .

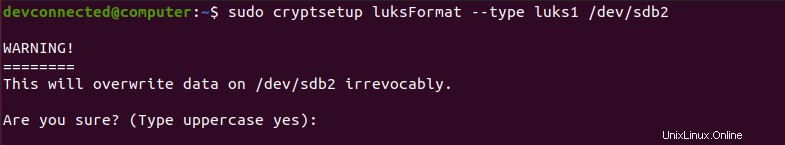

Untuk membuat partisi LUKS, Anda akan menggunakan “cryptsetup ” diikuti dengan perintah “luksFormat ” perintah yang memformat partisi (atau disk) yang ditentukan.

$ sudo cryptsetup luksFormat --type luks1 /dev/sdb2Catatan :jadi mengapa kita menentukan LUKS1 jenis pemformatan? Mulai Januari 2021, GRUB (bootloader kami) tidak mendukung enkripsi LUKS2. Pastikan untuk meninggalkan komentar jika Anda melihat bahwa LUKS2 sekarang dirilis untuk bootlader GRUB.

Seperti yang Anda lihat, Anda diberi tahu bahwa operasi ini akan menghapus semua data yang tersimpan di disk. Periksa disk yang Anda format untuk terakhir kalinya, dan ketik “YA ” saat Anda siap.

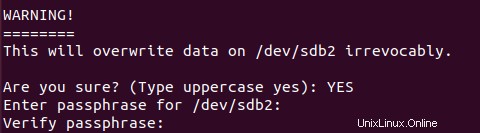

Tepat setelah itu, Anda akan diminta dengan frasa sandi. LUKS menggunakan dua metode otentikasi :frasa sandi berdasarkan satu yang pada dasarnya adalah kata sandi yang Anda masukkan pada dekripsi.

LUKS juga dapat menggunakan kunci . Menggunakan kunci , misalnya Anda dapat menyimpannya di bagian disk Anda dan sistem Anda akan dapat menjaganya secara otomatis.

Pilih frasa sandi yang kuat, masukkan lagi dan tunggu hingga enkripsi disk selesai.

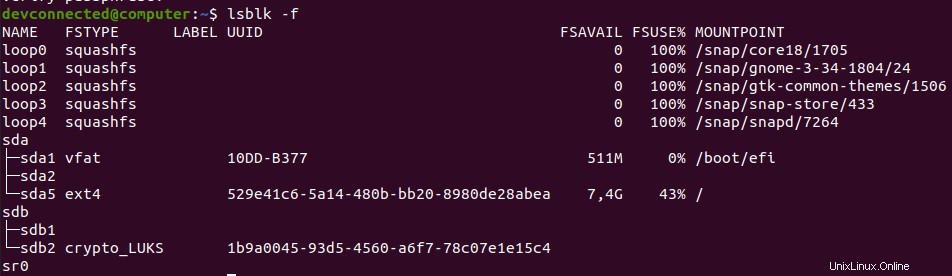

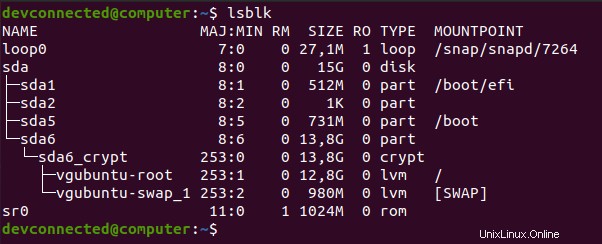

Setelah selesai, Anda dapat memeriksa dengan "lsblk ” perintah bahwa partisi Anda sekarang dienkripsi sebagai LUKS.

Luar biasa ! Anda sekarang memiliki partisi terenkripsi.

$ lsblk -f

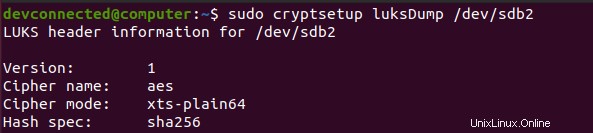

Untuk memeriksa apakah partisi Anda diformat dengan benar, Anda dapat menggunakan "cryptsetup ” perintah diikuti dengan “luksDump ” dan tentukan nama perangkat terenkripsi .

$ sudo cryptsetup luksDump /dev/sdb2

Versi Anda harus disetel ke “1” untuk “LUKS1 ” dan Anda akan melihat di bawah frasa sandi terenkripsi di salah satu slot kunci.

Membuat LVM Terenkripsi pada disk

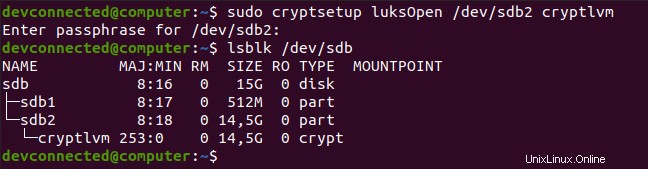

Sekarang setelah partisi terenkripsi LUKS Anda siap, Anda dapat "membukanya". “Membuka” partisi terenkripsi berarti Anda akan mengakses data pada disk.

Untuk membuka perangkat terenkripsi Anda, gunakan perintah “cryptsetup” diikuti dengan “luksOpen”, nama perangkat terenkripsi dan nama.

$ sudo cryptsetup luksOpen <encrypted_device> <name>

Dalam hal ini, kami memilih untuk memberi nama perangkat “cryptlvm “.

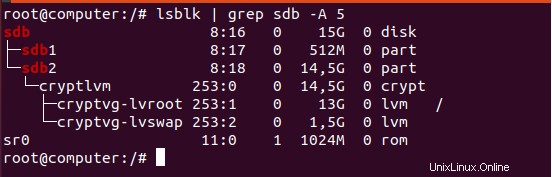

Akibatnya, menggunakan "lsblk ” lagi, Anda dapat melihat bahwa perangkat baru telah ditambahkan ke daftar perangkat yang ada. Partisi kedua sekarang berisi perangkat bernama “cryptlvm” yang merupakan partisi Anda yang telah didekripsi.

Sekarang semuanya sudah siap, kita dapat mulai membuat dua LVM kita :satu untuk partisi root dan satu untuk swap.

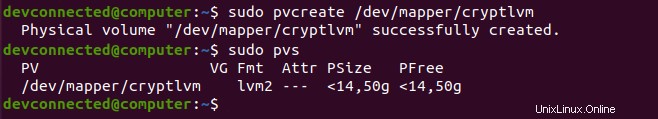

Pertama-tama, kita akan membuat volume fisik untuk disk baru kita menggunakan "pvcreate ” perintah.

# Optional, if you don't have LVM commands : sudo apt-get install lvm2

$ sudo pvcreate /dev/mapper/cryptlvm

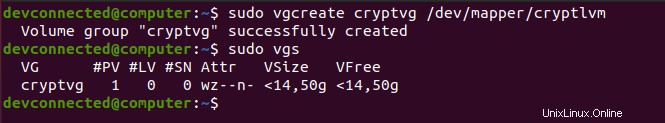

Sekarang setelah volume fisik Anda siap, Anda dapat menggunakannya untuk membuat grup volume bernama “cryptvg “.

$ sudo vgcreate cryptvg /dev/mapper/cryptlvm

Sekarang setelah grup volume Anda siap, Anda dapat membuat dua volume logis Anda.

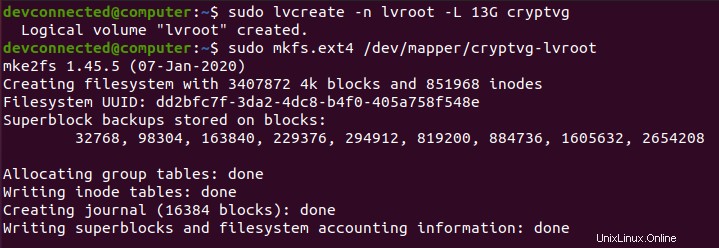

Dalam hal ini, partisi pertama berukuran 13Gb dan partisi swap akan mengambil ruang yang tersisa. Pastikan untuk mengubah nomor tersebut untuk kasus spesifik Anda.

Untuk meng-host sistem file root kami, kami akan membuat sistem file EXT4 pada volume logis.

$ sudo lvcreate -n lvroot -L 13G cryptvg

$ sudo mkfs.ext4 /dev/mapper/cryptvg-lvroot

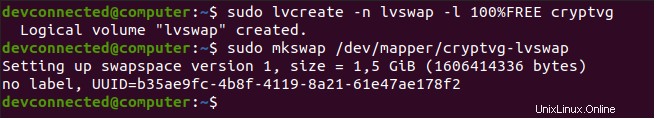

Membuat partisi swap dapat dicapai dengan menggunakan langkah yang sama, menggunakan "lvcreate" dan "mkswap".

$ sudo lvcreate -n lvswap -l 100%FREE cryptvg

$ sudo mkswap /dev/mapper/cryptvg-lvswap

Luar biasa! Setelah partisi Anda dibuat, sekarang saatnya Anda mentransfer sistem file root yang ada ke sistem yang baru dibuat.

Transfer Seluruh Sistem File ke Disk Terenkripsi

Sebelum mentransfer seluruh sistem file Anda, sebaiknya memeriksa apakah Anda memiliki cukup ruang di drive tujuan.

$ df -h Untuk mentransfer seluruh sistem file Anda ke partisi yang baru dibuat, Anda akan menggunakan "rsync ” perintah.

Pasang volume logis yang baru Anda buat dan mulai menyalin file dan folder Anda secara rekursif ke drive tujuan.

$ sudo mount /dev/mapper/cryptvg-lvroot /mnt

$ sudo rsync -aAXv / --exclude="mnt" /mnt --progressProses ini dapat memakan waktu cukup lama tergantung pada jumlah data yang harus Anda transfer.

Setelah beberapa saat, seluruh sistem file Anda akan disalin ke drive terenkripsi Anda. Sekarang setelah “/boot” dienkripsi, Anda perlu menginstal ulang GRUB tahap 1 yang sesuai.

Instal dan Konfigurasi GRUB Bootloader

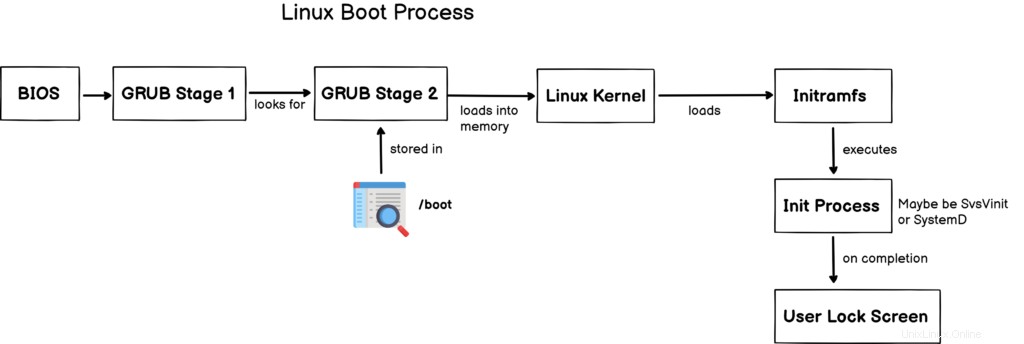

Jadi, mengapa Anda perlu menginstal ulang dan mengkonfigurasi ulang GRUB Anda?

Untuk menjawab pertanyaan ini, Anda perlu memiliki gagasan dasar tentang cara sistem Anda melakukan booting saat menggunakan proses booting konvensional BIOS/MBR.

Seperti yang dijelaskan dalam pendahuluan, GRUB dibagi menjadi dua (kadang-kadang tiga) bagian:GRUB tahap 1 dan GRUB tahap 2 . Tahap 1 hanya akan mencari lokasi tahap 2, seringkali terletak di “/boot” folder sistem file Anda.

Tahap 2 bertanggung jawab atas banyak tugas :memuat modul yang diperlukan, memuat kernel ke dalam memori dan memulai proses initramfs.

Seperti yang Anda pahami, tahap 2 dienkripsi di sini, jadi kami perlu memberi tahu tahap 1 (terletak di 512 byte pertama disk Anda) bahwa tahap ini perlu didekripsi terlebih dahulu.

Instal ulang GRUB Tahap 1 &2

Untuk menginstal ulang GRUB tahap pertama, Anda harus terlebih dahulu mengaktifkan "cryptomount ” yang memungkinkan akses ke perangkat terenkripsi di lingkungan GRUB.

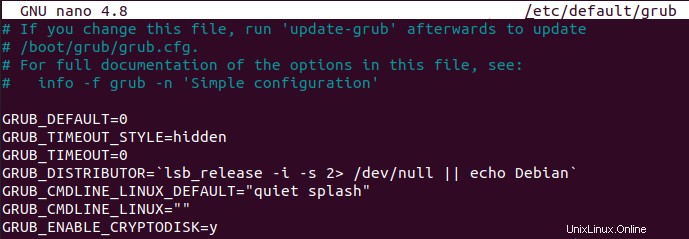

Untuk mencapai itu, Anda perlu mengedit “/etc/default/grub” file dan tambahkan “GRUB_ENABLE_CRYPTODISK=y” pilihan.

Namun, Anda saat ini menggunakan sistem yang Anda coba enkripsi. Akibatnya, Anda perlu melakukan chroot ke drive baru Anda untuk menjalankan perintah dengan benar.

Croot di Drive Terenkripsi

Untuk melakukan chroot ke drive terenkripsi, Anda harus menjalankan perintah berikut.

$ sudo mount --bind /dev /mnt/dev

$ sudo mount --bind /run /mnt/run

$ sudo chroot /mnt/

$ sudo mount --types=proc proc /proc

$ sudo mount --types=sysfs sys /sys

Sekarang setelah Anda menjalankan perintah tersebut, Anda sekarang harus berada dalam konteks drive terenkripsi Anda.

$ vi /etc/default/grub

GRUB_ENABLE_CRYPTODISK=ySebagaimana dinyatakan dalam dokumentasi GRUB, opsi ini akan mengonfigurasi GRUB untuk mencari perangkat terenkripsi dan menambahkan perintah tambahan untuk mendekripsinya.

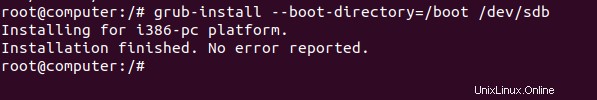

Sekarang setelah tahap 1 dikonfigurasi, Anda dapat menginstalnya di MBR Anda menggunakan perintah grub-install .

$ grub-install --boot-directory=/boot /dev/sdbCatatan :hati-hati, Anda perlu menentukan “/dev/sdb ” dan bukan “/dev/sdb1”.

Seperti yang mungkin Anda perhatikan, ketika tidak memberikan opsi untuk penginstalan GRUB, Anda secara default memiliki "i386-pc ” instalasi (yang dirancang untuk firmware berbasis BIOS).

Instal ulang GRUB Tahap 2

Dengan menggunakan langkah-langkah yang dirinci di atas, tahap 1 telah diperbarui, tetapi kami juga perlu memberi tahu tahap 2 bahwa tahap ini berurusan dengan disk terenkripsi.

Untuk mencapainya, buka “/etc/default/grub” dan tambahkan baris lain untuk GRUB tahap 2.

GRUB_CMDLINE_LINUX="cryptdevice=UUID=<encrypted_device_uuid> root=UUID=<root_fs_uuid>"Ini adalah baris penting karena memberitahu tahap kedua GRUB di mana drive terenkripsi dan di mana partisi root berada.

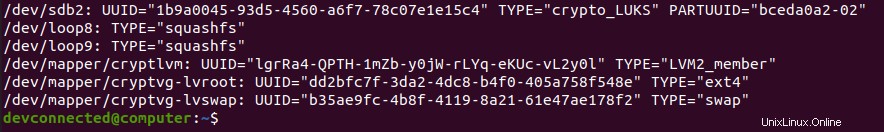

Untuk mengidentifikasi UUID yang diperlukan, Anda dapat menggunakan perintah “lsblk” dengan opsi “-f”.

$ lsblk -f

Dengan menggunakan UUID tersebut, kita akan menambahkan baris berikut ke file konfigurasi GRUB.

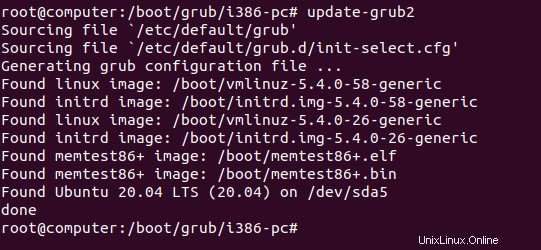

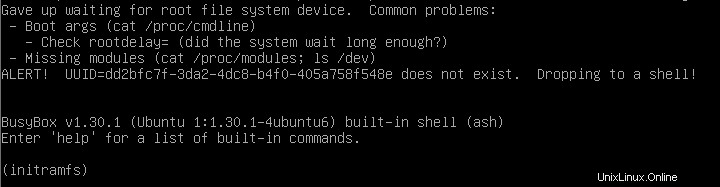

GRUB_CMDLINE_LINUX="cryptdevice=UUID=1b9a0045-93d5-4560-a6f7-78c07e1e15c4 root=UUID=dd2bfc7f-3da2-4dc8-b4f0-405a758f548e"Untuk memperbarui instalasi GRUB Anda saat ini, Anda dapat menggunakan "update-grub2 ” perintah di lingkungan chroot Anda.

$ sudo update-grub2

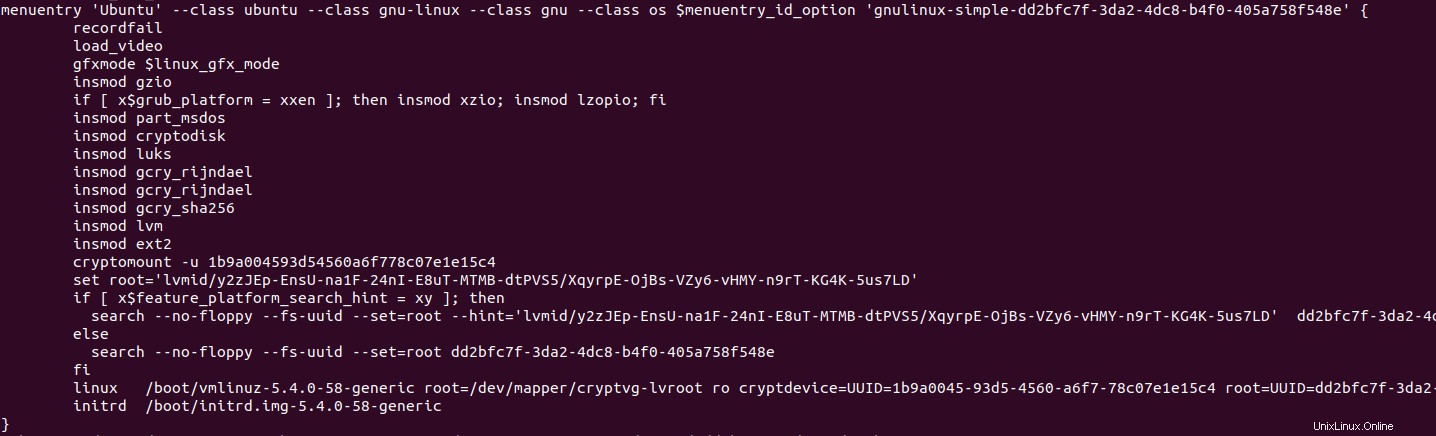

Sekarang setelah Anda memperbarui instalasi GRUB Anda, menu GRUB Anda (yaitu tahap 2) harus dimodifikasi dan Anda akan melihat konten berikut saat memeriksa “/boot/grub/grub.cfg” berkas.

Seperti yang Anda lihat, file konfigurasi GRUB telah dimodifikasi dan sistem Anda sekarang menggunakan "cryptomount" untuk menemukan drive terenkripsi.

Agar sistem Anda dapat melakukan booting dengan benar, Anda perlu memeriksa bahwa :

- Anda memuat modul yang benar seperti cryptodisk, luks, lvm, dan lainnya;

- “cryptomount ” instruksi disetel dengan benar;

- Kernel dimuat menggunakan “cryptdevice ” instruksi yang baru saja kita atur di bagian sebelumnya.

- UUID yang ditentukan sudah benar :“cryptdevice ” yang satu menunjuk ke partisi terenkripsi LUKS2 dan yang “root” ke sistem file root ext4.

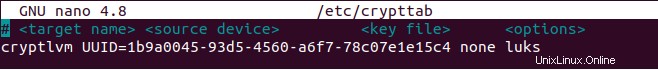

Ubah file crypttab dan fstab

Salah satu langkah pertama initramfs adalah memasang volume Anda menggunakan “/etc/crypttab” dan “/etc/fstab” file pada sistem file.

Akibatnya, dan karena Anda membuat volume baru, Anda mungkin harus memodifikasi file tersebut untuk menempatkan UUID yang benar di dalamnya.

Pertama-tama, buka “/etc/crypttab” file (Anda dapat membuatnya jika belum ada) dan tambahkan konten berikut

$ nano /etc/crypttab

# <target name> <source device> <key file> <options>

cryptlvm UUID=<luks_uuid> none luks

Jika Anda tidak yakin tentang UUID perangkat terenkripsi, Anda dapat menggunakan "blkid ” untuk mendapatkan informasinya.

$ blkid | grep -i LUKS Sekarang setelah crypttab file diubah, Anda hanya perlu memodifikasi fstab yang sesuai.

$ nano /etc/fstab

# <file system> <mount point> <type> <options> <dump> <pass>

UUID=<ext4 uuid> / ext4 errors=remount-ro 0 1Sekali lagi, jika Anda tidak yakin tentang UUID sistem file ext4 Anda, Anda dapat menggunakan "blkid ” perintah lagi.

$ blkid | grep -i ext4Hampir selesai!

Sekarang GRUB dan file konfigurasi Anda telah dikonfigurasi dengan benar, kita hanya perlu mengkonfigurasi image initramfs.

Konfigurasi ulang gambar initramfs

Di antara semua skrip boot, initramfs akan mencari sistem file root yang Anda tentukan di bab sebelumnya.

Namun, untuk mendekripsi sistem file root, ia perlu memanggil modul initramfs yang benar, yaitu “cryptsetup-initramfs " satu. Di lingkungan chroot Anda, Anda dapat menjalankan perintah berikut:

$ apt-get install cryptsetup-initramfs Untuk menyertakan modul cryptsetup dalam gambar initramfs Anda, pastikan untuk menjalankan perintah “update-initramfs ” perintah.

$ update-initramfs -u -k allItu dia!

Anda telah berhasil mengumpulkan semua bagian yang diperlukan untuk membuat disk yang sepenuhnya terenkripsi di sistem Anda. Sekarang Anda dapat me-reboot komputer Anda dan melihat proses booting baru Anda.

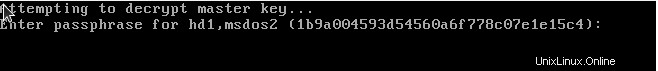

Boot di Perangkat Terenkripsi

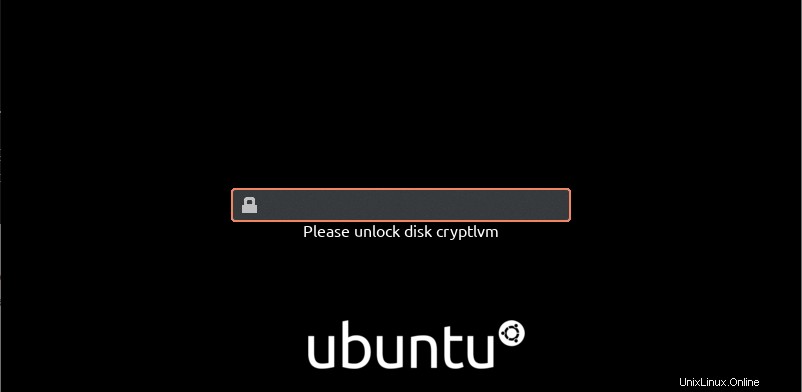

Saat booting, layar pertama yang akan Anda lihat adalah tahap pertama GRUB yang mencoba mendekripsi tahap kedua GRUB.

Jika Anda melihat permintaan sandi ini, artinya Anda tidak memiliki kesalahan apa pun dalam konfigurasi tahap 1 Anda.

Catatan :perhatikan bahwa layar ini mungkin tidak mengikuti tata letak keyboard yang biasa Anda gunakan . Akibatnya, jika Anda memiliki permintaan sandi yang salah, Anda harus mencoba berpura-pura bahwa Anda memiliki keyboard AS atau keyboard AZERTY misalnya.

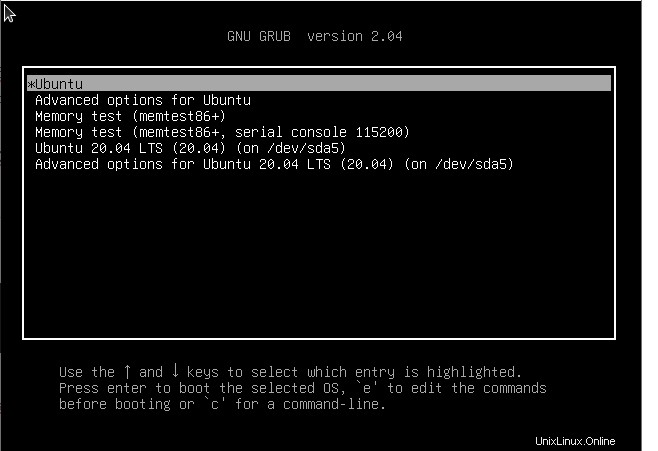

Saat memberikan kata sandi yang benar, Anda akan disajikan menu GRUB.

Jika Anda melihat layar ini, berarti tahap 1 Anda dapat membuka tahap 2. Anda dapat memilih opsi “Ubuntu” dan boot di sistem Anda.

Di layar berikutnya, Anda akan diminta untuk memberikan frasa sandi lagi.

Ini cukup normal karena partisi boot Anda dienkripsi. Akibatnya, Anda memerlukan satu frasa sandi untuk membuka kunci tahap 2 dan satu lagi untuk membuka kunci seluruh sistem file root.

Untungnya, ada cara untuk menghindarinya : dengan menyematkan file kunci di gambar initramfs. Untuk itu, kontributor ArchLinux menulis tutorial yang bagus tentang topik ini

Dalam hal ini, kami hanya akan memberikan frasa sandi dan tekan Enter.

Setelah beberapa saat, ketika proses init selesai, Anda akan disajikan dengan layar kunci antarmuka pengguna Anda!

Selamat, Anda berhasil mengenkripsi seluruh sistem di Linux!

Mengenkripsi Sistem File Root pada Disk yang Ada

Dalam beberapa kasus, Anda mungkin harus mengenkripsi disk yang ada tanpa kemampuan untuk menghapus salah satu disk di komputer Anda. Kasus ini dapat terjadi jika Anda memiliki disk dalam garansi misalnya.

Dalam hal ini, prosesnya cukup sederhana :

- Buat USB yang dapat di-boot (atau perangkat yang dapat dilepas) yang berisi ISO dari distribusi pilihan Anda;

- Gunakan perangkat untuk boot dan masuk ke LiveCD distribusi Anda;

- Dari LiveCD, identifikasi hard disk yang berisi distribusi root Anda dan buat cadangannya;

- Pasang partisi utama pada folder pilihan Anda dan ikuti instruksi dari bab sebelumnya;

Jadi mengapa Anda perlu menggunakan LiveCD jika Anda ingin mengenkripsi disk yang tidak dapat dilepas?

Jika Anda ingin mengenkripsi disk utama Anda, Anda harus melepasnya. Namun, karena ini adalah partisi root dari sistem Anda, Anda tidak akan dapat melepasnya , akibatnya Anda harus menggunakan LiveCD.

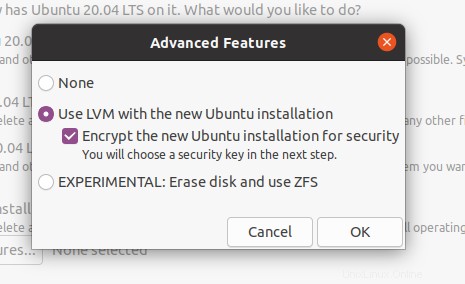

Mengenkripsi Sistem File Root Dari Wizard Instalasi

Dalam beberapa kasus, beberapa distributor menyematkan proses enkripsi langsung ke dalam wizard penginstalan.

Jika Anda tidak ingin mentransfer sistem file yang ada dari satu sistem ke sistem lain, Anda mungkin tergoda untuk menggunakan opsi ini.

Mengambil Ubuntu 20.04 sebagai contoh, proses instalasi menyarankan enkripsi disk di wizard konfigurasi disk.

Jika Anda memilih opsi ini, Anda akan memiliki pengaturan yang serupa dengan yang dilakukan di bagian sebelumnya. Namun, sebagian besar distribusi memilih untuk tidak mengenkripsi “/boot” folder.

Jika Anda ingin mengenkripsi folder “/boot”, kami sarankan Anda membaca bagian pertama dari tutorial ini.

Pemecahan Masalah

Karena sumber terbuka terus berubah, ada kemungkinan Anda tidak dapat mem-boot sistem Anda, bahkan jika Anda mengikuti langkah-langkah tutorial ini dengan cermat.

Namun, karena sumber kesalahan mungkin tidak terbatas dan spesifik untuk setiap pengguna, tidak ada gunanya menghitung setiap masalah yang dapat Anda hadapi.

Namun, sebagian besar waktu, sangat penting untuk mengetahui langkah proses boot mana yang gagal.

Jika Anda melihat layar dengan perintah "grub rescue", itu mungkin berarti Anda terjebak di tahap 1, sehingga bootloader tidak dapat menemukan disk yang berisi tahap kedua.

Jika Anda berada di prompt initramfs , itu mungkin berarti sesuatu yang salah terjadi selama proses init :

- Apakah Anda yakin telah menetapkan sistem file untuk dipasang di file crypttab dan fstab?

- Apakah Anda yakin bahwa semua modul saat ini dimuat di gambar initramfs Anda? Apakah Anda tidak melewatkan modul cryptsetup atau lvm misalnya?

Di bawah ini adalah beberapa sumber yang menurut kami menarik selama penulisan tutorial ini, mereka mungkin memiliki beberapa jawaban untuk masalah Anda :

- Mengenkripsi seluruh sistem :tutorial serupa untuk ArchLinux;

- Enkripsi Sistem Manual di Ubuntu :langkah-langkah yang digunakan untuk melakukan chroot di sistem file root.

Kesimpulan

Dalam tutorial ini, Anda mempelajari bagaimana Anda dapat mengenkripsi seluruh sistem file root, dengan folder “/boot”, menggunakan spesifikasi LUKS.

Anda juga mempelajari tentang proses boot Linux dan berbagai langkah yang dilalui sistem Anda untuk meluncurkan sistem operasi Anda.

Mencapai enkripsi sistem lengkap cukup panjang tetapi sangat menarik bagi pengguna yang ingin menggali lebih dalam tentang Linux dan dunia open source.

Jika Anda tertarik dengan Administrasi Sistem Linux , pastikan untuk membaca tutorial kami yang lain dan menavigasi ke bagian khusus kami.