Postingan ini tentang pfSense High Availability

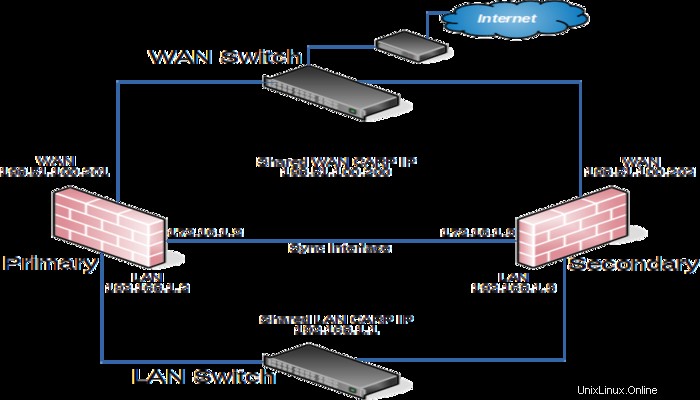

Resep ini menjelaskan konfigurasi HA tiga antarmuka sederhana. Tiga antarmuka tersebut adalah LAN, WAN, dan Sync. Ini secara fungsional setara dengan penerapan dua antarmuka LAN dan WAN, dengan antarmuka Sync digunakan untuk menyinkronkan konfigurasi dan status firewall antara firewall primer dan sekunder.

Tentukan Penetapan Alamat IP

Tugas pertama adalah merencanakan penetapan alamat IP. Strategi yang baik adalah menggunakan alamat IP terendah yang dapat digunakan di subnet sebagai CARP VIP, alamat IP berikutnya berikutnya sebagai alamat IP antarmuka firewall utama, dan alamat IP berikutnya sebagai alamat IP antarmuka firewall sekunder. Desain ini opsional, skema apa pun dapat digunakan, tetapi kami sangat menyarankan skema yang konsisten dan logis untuk membuat desain dan administrasi menjadi lebih sederhana.

Pengalamatan WAN – Ketersediaan Tinggi Pfsense

Alamat WAN akan dipilih dari yang ditetapkan oleh ISP. Untuk contoh di Tabel WAN IP Address Assignments, WAN dari pasangan HA adalah 198.51.100.0/24, dan alamat 198.51.100.200 hingga 198.51.100.202 akan digunakan sebagai alamat IP WAN.

| Alamat IP | Penggunaan |

|---|---|

| 198.51.100.200/24 | Alamat IP bersama CARP |

| 198.51.100.201/24 | Alamat IP WAN simpul utama |

| 198.51.100.202/24 | Alamat IP WAN simpul sekunder |

Pengalamatan LAN

Subnet LAN adalah 192.168.1.0/24. Untuk contoh ini, alamat IP LAN akan ditetapkan seperti yang ditunjukkan pada Tabel.

| Alamat IP | Penggunaan |

|---|---|

| 192.168.1.1/24 | Alamat IP bersama CARP |

| 192.168.1.2/24 | Alamat IP LAN simpul utama |

| 192.168.1.3/24 | Alamat IP LAN simpul sekunder |

Pengalamatan Antarmuka Sinkronisasi

Tidak ada CARP VIP bersama pada antarmuka ini karena tidak diperlukan. Jadi, alamat IP ini hanya digunakan untuk komunikasi antar firewall. Untuk contoh ini, 172.16.1.0/24 digunakan sebagai subnet Sync. Hanya dua alamat IP yang akan digunakan, tetapi /24 digunakan agar konsisten dengan antarmuka internal (LAN) lainnya. Untuk oktet terakhir dari alamat IP, gunakan oktet terakhir yang sama dengan alamat IP LAN firewall untuk konsistensi.

| Alamat IP | Penggunaan |

|---|---|

| 172.16.1.2/24 | Alamat IP Sinkronisasi node utama |

| 172.16.1.3/24 | Alamat IP Sinkronisasi simpul sekunder |

Instalasi, penetapan antarmuka, dan konfigurasi dasar

Instal OS di firewall seperti biasa dan tetapkan antarmuka secara identik di kedua node. Antarmuka harus ditetapkan dalam urutan yang sama pada semua node dengan tepat. Jadi, jika antarmuka tidak selaras, sinkronisasi konfigurasi dan tugas lainnya tidak akan berfungsi dengan benar. Jika ada penyesuaian yang dibuat pada penetapan antarmuka, penyesuaian tersebut harus direplikasi secara identik pada kedua node.

Kemudian, sambungkan ke GUI dan gunakan Setup Wizard untuk mengonfigurasi setiap firewall dengan nama host unik dan alamat IP statis yang tidak bertentangan.

Misalnya, satu node dapat berupa “firewall-a.example.com” dan node lainnya “firewall-b.example.com”, atau pasangan nama yang lebih dipersonalisasi.

Alamat IP LAN default adalah 192.168.1.1. Setiap node harus dipindahkan ke alamatnya sendiri, seperti 192.168.1.2 untuk primer dan 192.168.1.3 untuk sekunder. Jadi, tata letak ini ditampilkan di Setelah setiap node memiliki alamat IP LAN yang unik, maka kedua node dapat dicolokkan ke sakelar LAN yang sama.

Siapkan Antarmuka Sinkronisasi

Sebelum melanjutkan, antarmuka Sync pada node cluster harus dikonfigurasi. alamat yang akan digunakan untuk antarmuka Sync pada setiap node. Setelah selesai pada node utama, lakukan lagi pada node sekunder dengan alamat IPv4 yang sesuai nilai.

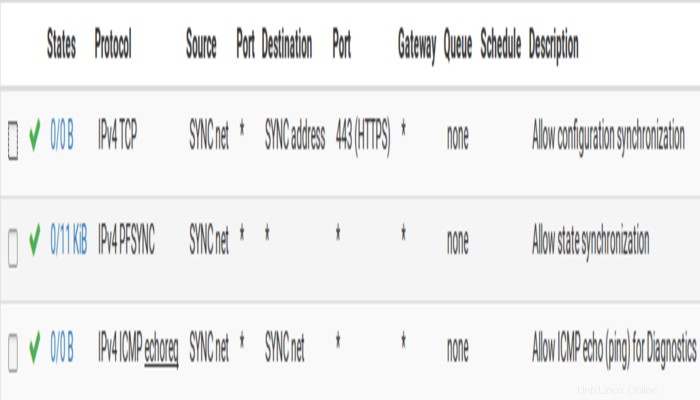

Untuk menyelesaikan konfigurasi antarmuka Sync, Anda harus menambahkan aturan firewall pada kedua node untuk memungkinkan sinkronisasi.

Minimal, aturan firewall harus melewati lalu lintas sinkronisasi konfigurasi (secara default, HTTPS pada port 443) dan lalu lintas pfsync. Dalam kebanyakan kasus, aturan gaya sederhana "izinkan semua" sudah cukup.

Konfigurasi pfsync – Ketersediaan Tinggi Pfsense

Sinkronisasi status menggunakan pfsync harus dikonfigurasi pada node primer dan sekunder agar berfungsi.

Pertama pada simpul utama dan kemudian pada simpul sekunder, lakukan hal berikut:

- Navigasikan ke Sistem> Sinkronisasi Avail Tinggi

- Centang Sinkronisasi Status

- Setel Sinkronisasi Antarmuka untuk SYNC

- Setel pfsync Synchronize Peer IP ke o

- simpul lainnya. Setel ini ke

172.16.1.3saat mengonfigurasi node utama, atau172.16.1.2saat mengonfigurasi simpul sekunder - Klik Simpan

Hanya pada node utama, lakukan hal berikut:

- Navigasikan ke Sistem> Sinkronisasi Avail Tinggi

- Kemudian, setel Sinkronkan Konfigurasi ke IP ke alamat IP antarmuka Sync pada node sekunder,

172.16.1.3 - Setel Nama Pengguna Sistem Jarak Jauh ke

admin.

- Setel Sandi Sistem Jarak Jauh ke kata sandi akun pengguna admin, dan ulangi nilainya di kotak konfirmasi.

- Centang kotak untuk setiap area yang akan disinkronkan ke node sekunder. Untuk panduan ini, seperti kebanyakan konfigurasi, semua kotak dicentang. Aktifkan Semua tombol dapat digunakan untuk memilih semua opsi sekaligus, daripada memilihnya satu per satu.

- Klik Simpan

- Sebagai konfirmasi cepat bahwa sinkronisasi berhasil, pada simpul sekunder navigasikan ke Firewall> Aturan di SYNC tab. Aturan di primer sekarang ada, dan aturan sementara tidak lagi.

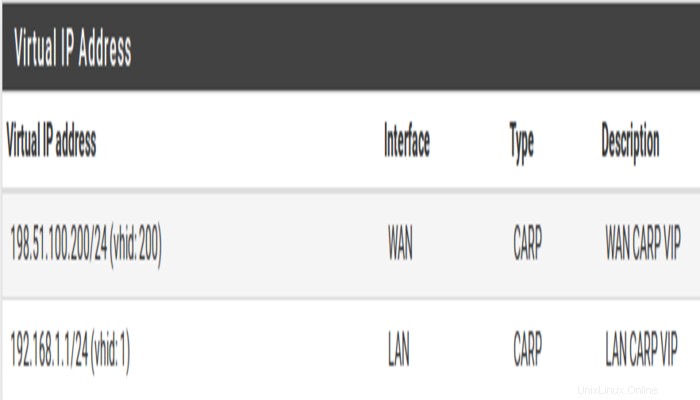

Mengonfigurasi IP Virtual CARP

- Navigasi ke Firewall> IP Virtual pada node utama untuk mengelola VIP CARP

- Klik

Tambahkan di bagian atas daftar untuk membuat VIP baru.

Tambahkan di bagian atas daftar untuk membuat VIP baru. - VIP LAN akan disetel dengan cara yang sama kecuali pada LAN antarmuka dan alamatnya adalah

192.168.1.1

Jika ada alamat IP tambahan di subnet WAN yang akan digunakan untuk tujuan seperti NAT 1:1, penerusan porta, VPN, dll, alamat tersebut dapat ditambahkan sekarang juga.

Klik Terapkan Perubahan setelah melakukan pengeditan pada VIP.

Setelah menambahkan VIP, centang Firewall> IP Virtual pada node sekunder untuk memastikan bahwa VIP disinkronkan seperti yang diharapkan.

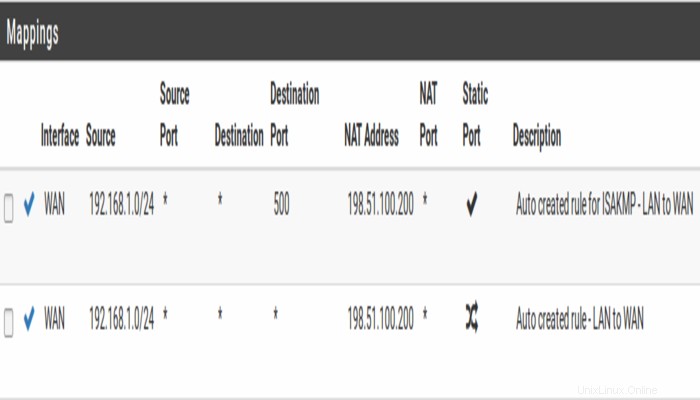

Konfigurasi NAT Keluar untuk CARP

Langkah selanjutnya adalah mengkonfigurasi NAT sehingga klien di LAN akan menggunakan IP WAN yang dibagikan sebagai alamat.

- Navigasi ke Firewall> NAT , Keluar tab

- Klik untuk memilih Pembuatan aturan NAT Keluar Manual

- Klik Simpan

Serangkaian aturan akan muncul yang merupakan aturan yang setara dengan aturan yang berlaku untuk NAT Keluar Otomatis. Sesuaikan aturan untuk sumber subnet internal agar berfungsi dengan alamat IP CARP.

- Klik

di sebelah kanan aturan untuk diedit

di sebelah kanan aturan untuk diedit - Temukan Terjemahan bagian halaman

- Pilih alamat VIP WAN CARP dari Alamat tarik-turun

- Ubah Deskripsi untuk menyebutkan bahwa aturan ini akan NAT LAN ke alamat VIP WAN CARP

Memodifikasi Server DHCP – Ketersediaan Tinggi Pfsense

Daemon server DHCP pada node cluster memerlukan penyesuaian agar dapat bekerja sama. Perubahan akan disinkronkan dari primer ke sekunder, sehingga dengan VIP dan NAT Keluar, perubahan ini hanya perlu dilakukan pada node utama.

- Navigasi ke Layanan> Server DHCP , LAN* tab.

- Setel Server DNS ke LAN CARP VIP, di sini

192.168.1.1 - Kemudian, atur Gateway ke LAN CARP VIP, di sini

192.168.1.1 - Setel Failover Peer IP ke alamat IP LAN sebenarnya dari node sekunder, di sini

192.168.1.3 - Klik Simpan

Jadi, atur Server DNS dan Gerbang ke CARP VIP memastikan bahwa klien lokal berbicara ke alamat failover dan tidak langsung ke salah satu node. Dengan cara ini jika primer gagal, klien lokal akan terus berbicara dengan node sekunder.

Terakhir, Failover Peer IP memungkinkan daemon untuk berkomunikasi dengan peer secara langsung di subnet ini untuk bertukar data seperti informasi sewa. Saat pengaturan disinkronkan ke sekunder, nilai ini disesuaikan secara otomatis sehingga poin sekunder kembali ke primer.

Jadi, posting ini tentang Ketersediaan Tinggi Pfsense