[ Catatan editor:Artikel ini menyajikan satu alat yang mungkin ingin Anda pertimbangkan dalam perangkat keamanan Anda. Namun, tidak ada alat atau pendekatan tunggal yang cukup untuk memastikan keamanan. Untuk informasi lebih lanjut tentang topik keamanan, kami mendorong pembaca untuk mengunjungi Pusat Keamanan Produk di Portal Pelanggan Red Hat. ]

Nmap adalah alat yang sering digunakan untuk orang-orang di ruang sysadmin serta "peretas" sial itu. Ini bagus untuk menguji konektivitas jaringan dan ketersediaan server, tetapi juga dapat membantu mengidentifikasi daemon jaringan yang rentan bagi orang baik dan jahat. Saya akan menunjukkan kepada Anda bagaimana Anda dapat menggunakannya sebagai kekuatan untuk kebaikan dan bagaimana orang lain dapat menggunakannya sebagai kekuatan untuk kejahatan.

Lingkungan pengujian

Saya akan menjalankan beberapa pengujian terhadap mesin virtual yang saya buat sebelumnya. Cara menyiapkan mesin pengujian berada di luar cakupan artikel ini, tetapi harap cari metasploitable di mesin pencari pilihan Anda jika Anda ingin menguji sistem dengan banyak daemon rentan yang diketahui untuk dipelajari dan diuji. Tentu saja, jangan mengekspos sistem seperti itu ke jaringan publik mana pun; kemungkinan akan dikompromikan dalam waktu singkat. Tapi itu intinya, kan? Untuk menentukan cara membantu mempertahankan diri dari serangan semacam itu.

Kelebihan menggunakan Nmap untuk menemukan daemon yang rentan:

- Kecepatan

- Mudah dibuat skrip dan otomatis

- Lulusan pertama yang bagus untuk sistem audit

Kontra:

- Kemampuan terbatas untuk memverifikasi temuan

- Kemampuan terbatas untuk mengelola kerentanan

- Kurangnya dukungan pemindaian terdistribusi (penting untuk perusahaan dan jaringan besar)

Pemindaian pertama

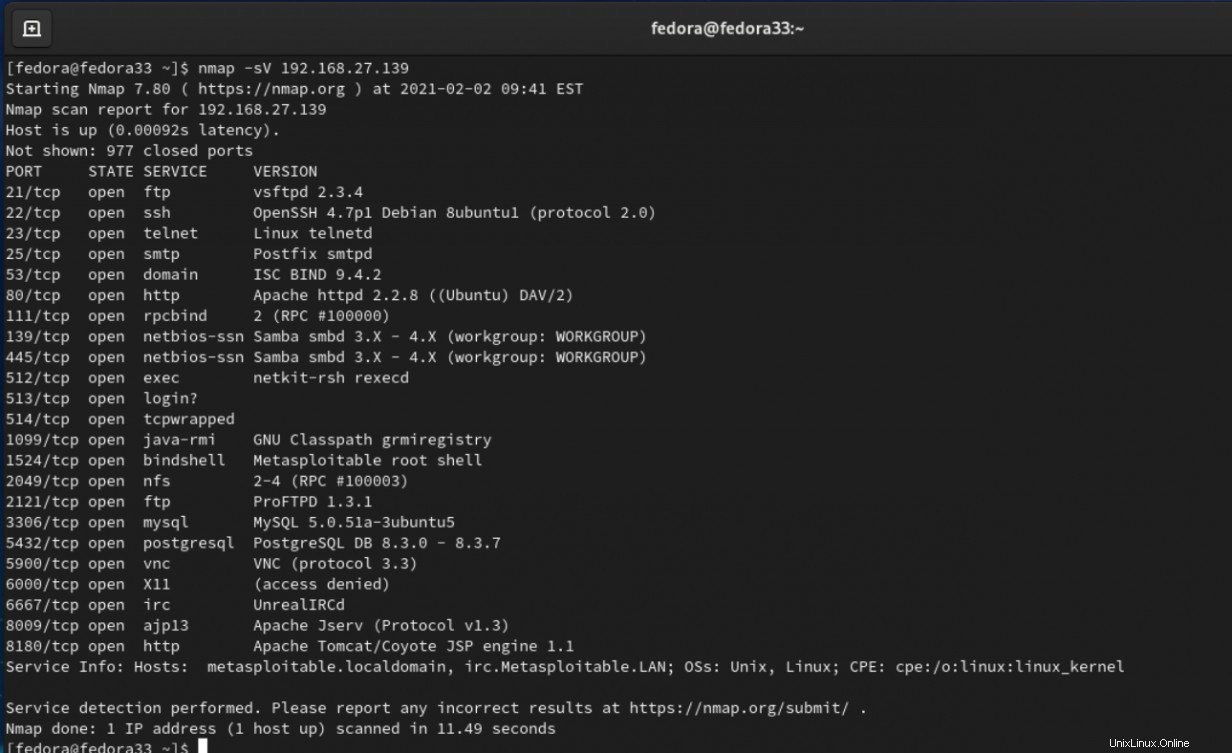

Pertama, pindai sistem Anda yang rentan menggunakan -sV opsi untuk menentukan versi daemon jaringan.

# nmap -sV 192.168.27.139

Wah, banyak sekali informasinya. Untungnya, itulah yang diharapkan dalam lingkungan pengujian ini. Apa yang terjadi di sini adalah Nmap mengirimkan query ke berbagai port dan mendapatkan respon dari daemon di setiap port. Respons daemon dibandingkan dengan nmap-services database (yang hanya berupa file teks) untuk menemukan kecocokan.

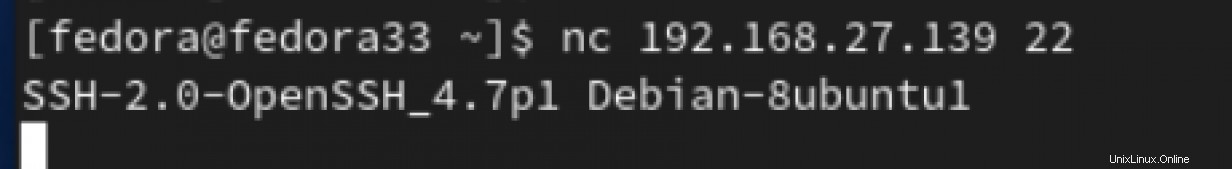

Anda melihat bahwa OpenSSH 4.7p1 sedang berjalan pada port 22, yang merupakan port SSH biasa. Itu mungkin akurat. Pemeriksaan cepat di sini adalah hal yang bijaksana untuk dilakukan. Tindak lanjuti menggunakan baris perintah:

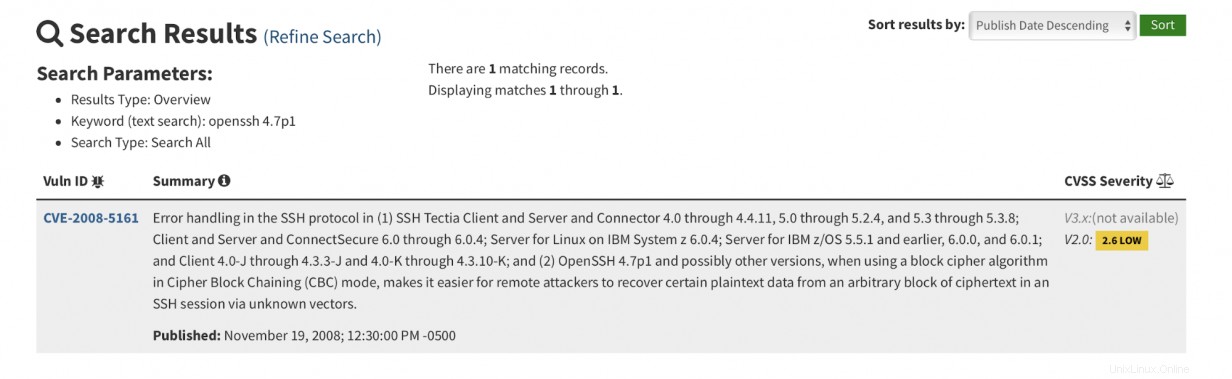

Oke, itu menegaskannya. Pertanyaan berikutnya adalah, "Apakah versi server OpenSSH ini memiliki kerentanan yang diketahui?" Anda harus memeriksa notifikasi kerentanan yang dipublikasikan. Kunjungi Database Kerentanan Nasional NIST untuk mencari tahu:

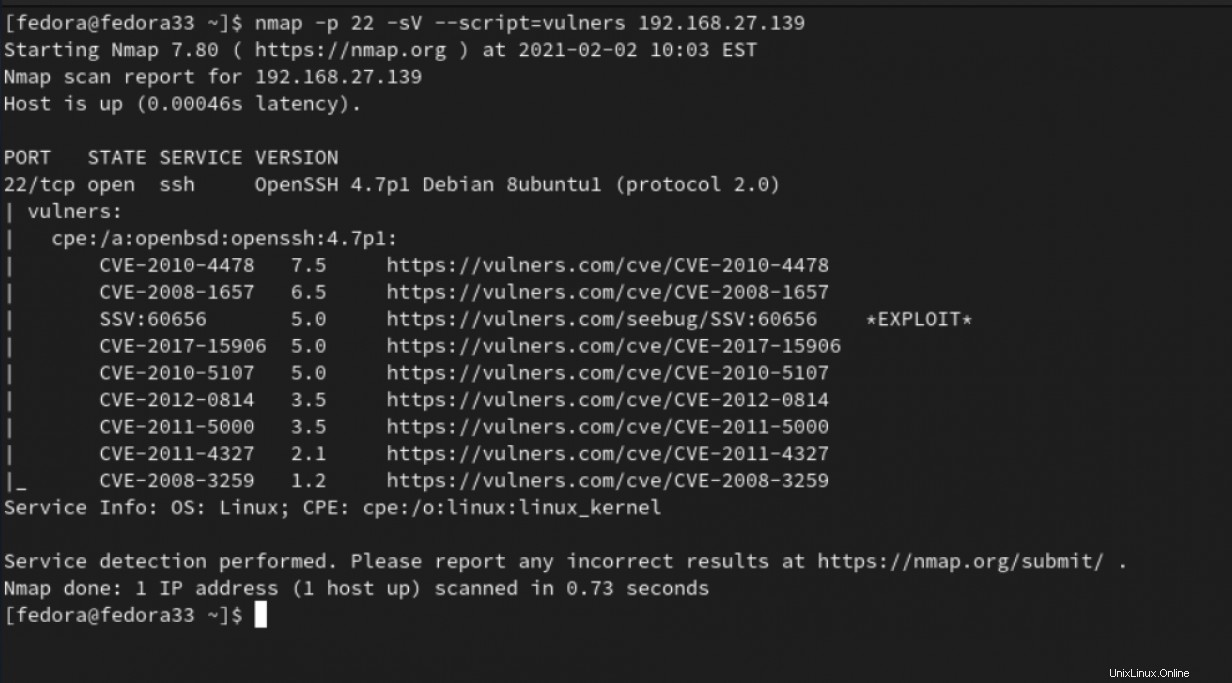

Setidaknya ada satu potensi kerentanan di sini. Tetapi bukankah lebih bagus jika Anda tidak perlu mengetik atau menyalin/menempelkan ke browser web secara manual? Nmap juga dapat membantu di sini. Nmap mendukung skrip dan banyak yang tersedia langsung saat diinstal. Salah satu skrip tersebut adalah vulners . Dengan semua layanan lain yang berjalan, tentukan vulners . itu hanya berjalan pada port 22:

# nmap -p 22 -sV --script=vulners 192.168.27.139

Sebagai bonus tambahan, vulners melakukan pekerjaan yang lebih baik dalam menemukan masalah potensial. vulners skrip lebih cerdas dalam mencocokkan nomor versi dan menemukan pemberitahuan yang menyertakan rentang versi, termasuk 4.7p1. Penelusuran di database NVD menghasilkan catatan yang hanya secara spesifik menyebutkan 4.7p1. Itu nilai tambah yang besar.

Sekarang setelah Anda tahu bahwa Anda dapat menemukan daemon yang rentan berdasarkan nomor versi, apakah ada cara untuk melindungi sistem Anda? Anda tentu saja dapat mengonfigurasi aturan firewall untuk membantu, tetapi mungkin Anda juga dapat menipu Nmap.

[ Anda mungkin juga menyukai: Menemukan perangkat jahat di jaringan Anda menggunakan Nmap ]

Sembunyikan informasi

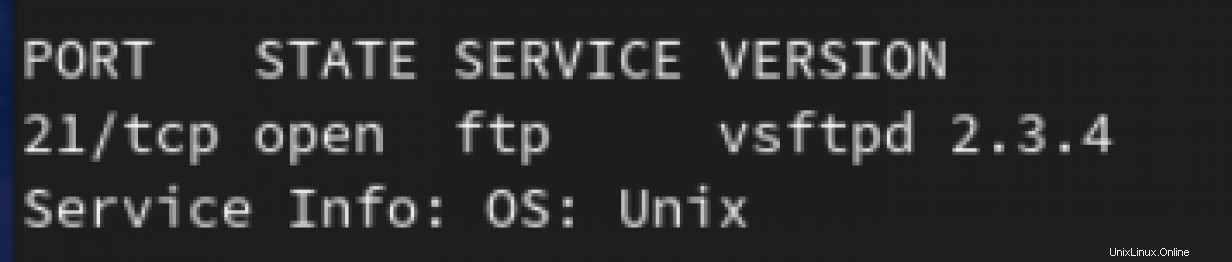

Jika Anda menduga bahwa aktor jahat akan memindai sistem Anda menggunakan alat yang sama dengan yang Anda lakukan (Dan, kemungkinan besar mereka akan melakukannya), mungkin Anda dapat menggunakannya untuk keuntungan Anda. Mungkin Anda dapat menyembunyikan atau mengubah nomor versi aplikasi sehingga jenis pemindaian ini tidak akan memberikan hasil yang berguna bagi penyerang. Itu mungkin untuk melakukannya dalam beberapa kasus. Beberapa aplikasi memungkinkan Anda untuk mengubah spanduk. Menggunakan vsftpd sebagai contoh, pindai server FTP pada metasploitable, dan Anda akan menemukan:

Anda dapat mengubah /etc/vsftpd.conf file konfigurasi untuk menampilkan spanduk khusus:

# You may fully customize the login banner string:

ftpd_banner=Welcome to the blah FTP service. Lakukan perubahan dan pindai lagi untuk melihat:

Spanduk lengkap yang disesuaikan tidak terlihat dan nomor versi juga tidak terlihat.

Apakah mengubah spanduk daemon adalah sesuatu yang seharusnya Anda lakukan? Ini mungkin membingungkan administrator sistem lain atau siapa pun yang bekerja di lingkungan Anda, jadi setidaknya, harus dijelaskan kepada seluruh tim bahwa Anda telah menonaktifkan spanduk versi.

Alat yang tepat?

Kapan Nmap merupakan pilihan yang baik untuk menemukan daemon jaringan yang rentan? Seperti yang sering terjadi, jawaban sebenarnya adalah, "Tergantung." Berikut adalah beberapa pertanyaan untuk ditanyakan kepada diri sendiri:

- Dalam lingkungan yang besar, apakah Anda memiliki visibilitas di seluruh jaringan? Mungkin Anda memerlukan sesuatu yang mencakup mendistribusikan pemindaian?

- Bagaimana Anda akan mengelola hasil pemindaian?

- Apakah Anda akan menangani dan menyelesaikan hasil secara manual, atau Anda ingin mengotomatiskannya "dalam skala?"

- Apakah Anda perlu melacak pengecualian?

- Apakah Anda perlu mengoordinasikan peluncuran patch?

Untuk beberapa pertanyaan ini, pemindai kerentanan khusus mungkin merupakan jawaban yang lebih baik. Ada beberapa dari mereka di luar sana, baik gratis maupun tidak gratis. Manfaat tambahannya mencakup tes dan rekomendasi yang lebih akurat tentang cara memulihkan kerentanan. Menggunakan Nmap secara ad hoc, seperti yang telah dibahas, masih valid bila dikombinasikan dengan pemindai kerentanan khusus. Faktanya, banyak pemindai kerentanan khusus mengintegrasikan Nmap langsung ke dalam produk mereka. Nmap masih bagus untuk survei awal dan tampilan sistem baru apa pun.

[ Memikirkan keamanan? Lihat panduan gratis ini untuk meningkatkan keamanan cloud hybrid dan melindungi bisnis Anda. ]

Menutup

Mengamankan jaringan melibatkan mengetahui versi daemon dan layanan jaringan mana yang berjalan. Nmap dapat memainkan peran penting dalam mendapatkan visibilitas tersebut dan mengevaluasi urgensinya sehingga Anda dapat melindungi aset Anda.

URL Referensi :

- Database Kerentanan Nasional NIST

- Halaman beranda Nmap

- Nmap dan Deteksi Layanan