Nmap (Network Mapper,) adalah alat keamanan sumber terbuka dan gratis yang digunakan untuk pemindaian jaringan. Beberapa fitur utama Nmap adalah memindai port yang terbuka, penemuan dan keamanan layanan, dan audit kerentanan.

Nmap paling sering digunakan melalui antarmuka baris perintah dan tersedia untuk banyak sistem operasi yang berbeda seperti Ubuntu, CentOS, Redhat, Free BSD, dan Mint.

Dalam tutorial ini, kita akan melihat beberapa perintah Nmap yang paling sering digunakan dengan beberapa contoh.

Instal NMAP

Secara default, nmap tidak diinstal pada sebagian besar distribusi Linux seperti Debian, Ubuntu, Hat, CentOS dan Fedora. Tapi ini tersedia di yum dan apt repo untuk pemasangan yang mudah.

Perintah berikut untuk menginstal nmap di Linux:

Sistem berbasis CentOS dan Redhat

$ sudo yum install nmapPada sistem berbasis Ubuntu dan Debian

$ sudo apt-get install nmap1. Pindai Host Tertentu

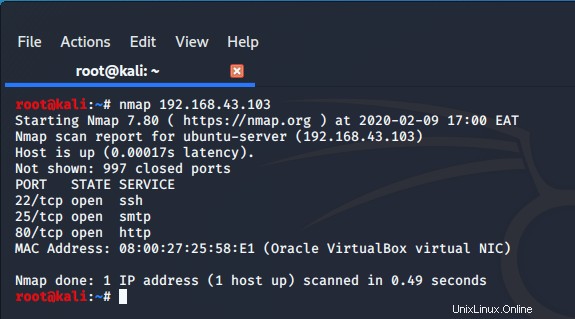

Untuk memindai host tertentu (ini mengasumsikan bahwa Anda sudah memiliki IP host atau nama host) dan mengungkapkan informasi dasar, gunakan perintah:

$ nmap IP-addressMisalnya,

$ nmap 192.163.43.103

Perintah di atas cepat dan menghasilkan output dalam waktu singkat

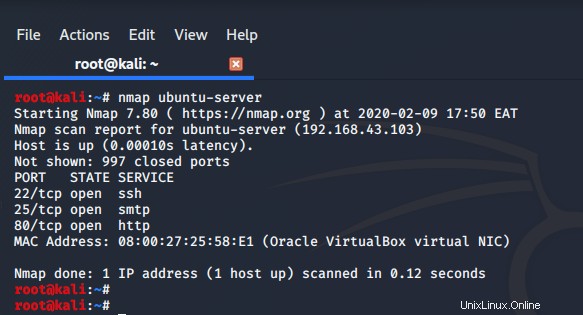

Anda juga dapat memindai menggunakan nama host alih-alih alamat IP misalnya

$ nmap ubuntu-server

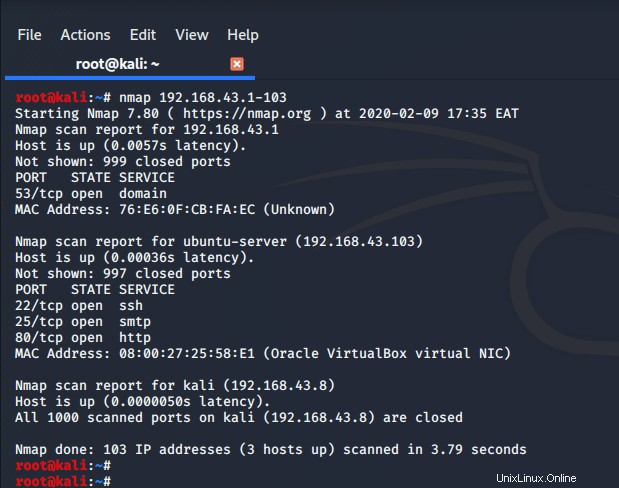

Untuk memindai rentang IP, gunakan sintaks

$ nmap 192.163.43.1-103

Perintah akan memindai semua host dari IP 192.168.43.1 to 192.168.43.103

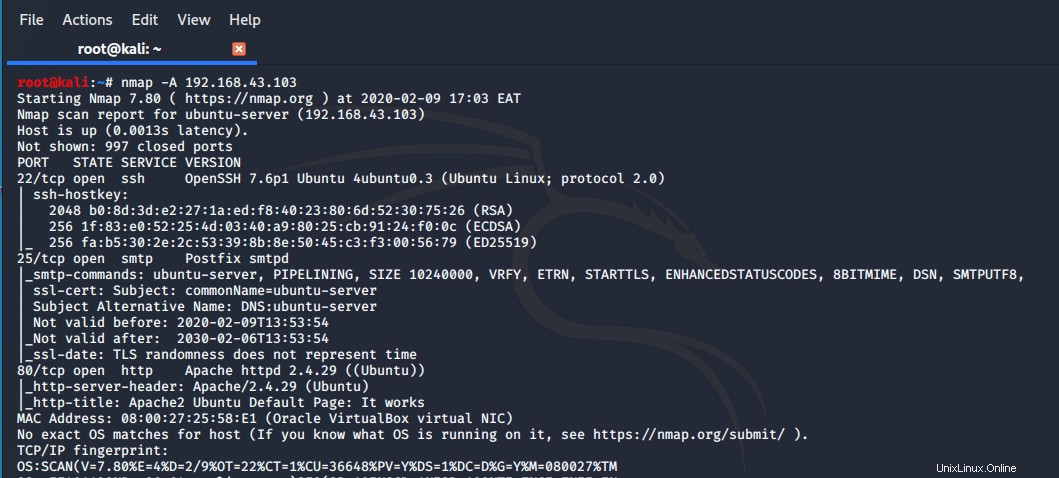

2. Lakukan pemindaian menyeluruh pada sistem

Anda dapat mengungkapkan semua informasi tentang sistem host menggunakan -A bendera seperti gambar di bawah ini. Ini akan mengungkapkan semua informasi yang berkaitan dengan sistem host seperti OS yang mendasarinya, port terbuka, layanan yang berjalan dan versinya, dll.

$ nmap -A 192.163.43.103

Dari output, Anda dapat melihat bahwa perintah melakukan deteksi os dan layanan, memberi Anda informasi terperinci seperti jenis layanan dan versinya, dan port tempat menjalankannya. Perintah biasanya membutuhkan waktu untuk dijalankan, tetapi ini menyeluruh dan memberikan semua yang Anda butuhkan tentang sistem host tertentu.

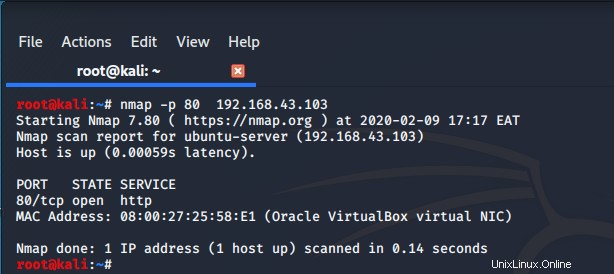

3. Memindai port tertentu

Untuk memindai port tertentu dan memeriksa apakah port tersebut terbuka, gunakan flag -p dalam sintaks di bawah ini:

$ nmap -p port_number IP-addressMisalnya, untuk memindai port 80 pada sistem host, jalankan:

$ nmap -p 80 192.168.43.103

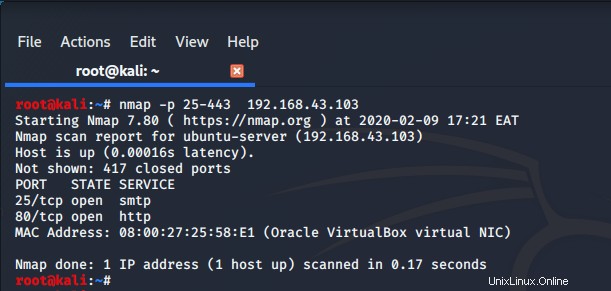

Untuk memindai rentang port, misalnya antara 80-433 gunakan sintaks:

$ nmap -p 25-443 192.168.43.13

or

$ nmap -p 80,443 192.168.43.13

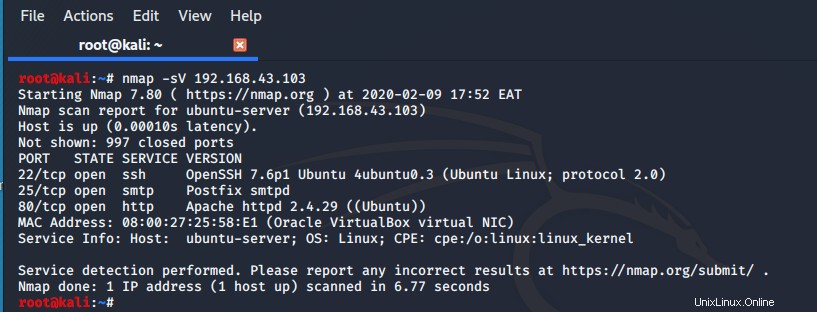

4. Temukan nama layanan Host dan versinya

Untuk memeriksa informasi dasar tentang layanan yang berjalan di host, gunakan -sV bendera seperti yang ditunjukkan:

$ nmap -sV 192.168.43.103

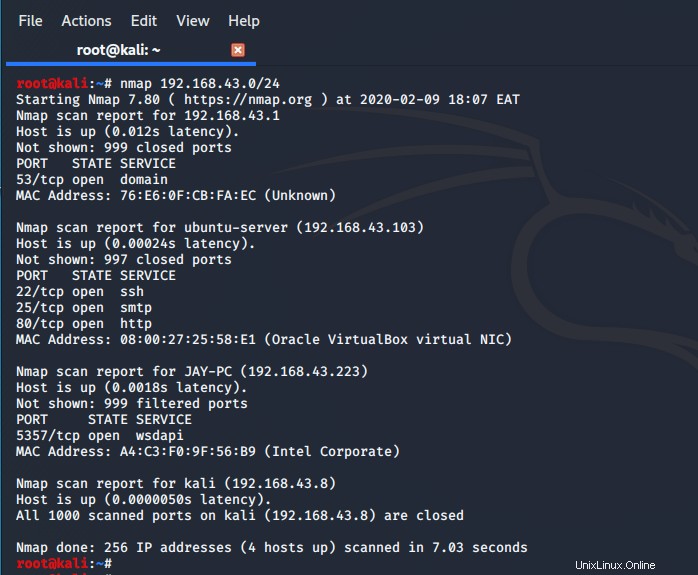

5. Memindai seluruh subnet jaringan

Untuk memindai perangkat di subnet jaringan, gunakan notasi CIDR seperti yang ditunjukkan

$ nmap 192.168.43.0/24

6. Kecualikan host tertentu di Pindai

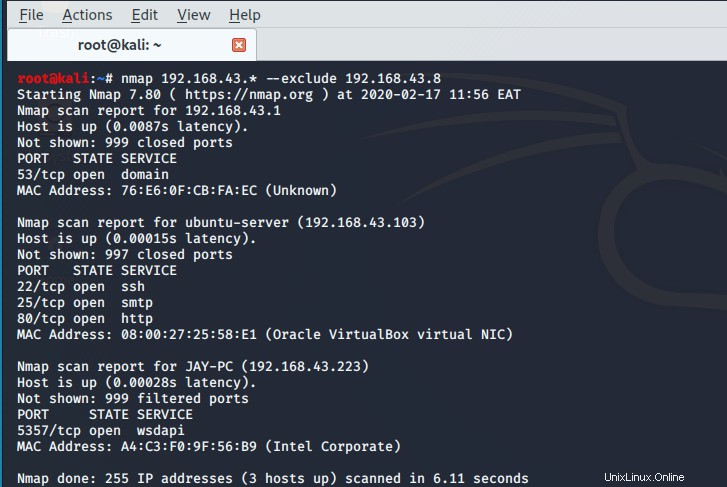

Saat Anda melakukan pemindaian jaringan penuh, Anda dapat memilih untuk mengecualikan host tertentu menggunakan --exclude bendera. Pada contoh di bawah, kami akan mengecualikan mesin Kali Linux kami dari pemindaian.

$ nmap 192.168.43.* --exclude 192.168.43.87. Tampilkan antarmuka dan rute host

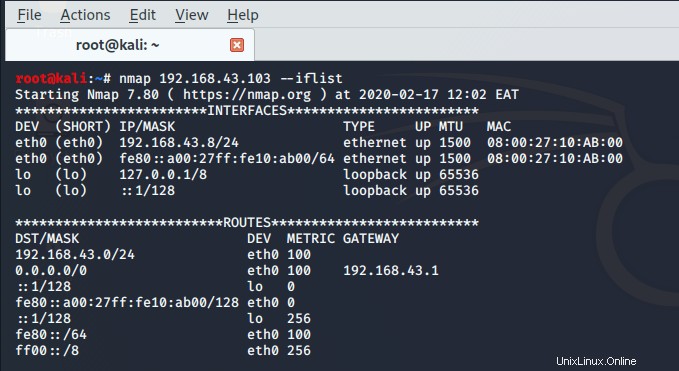

Untuk menampilkan antarmuka dan rute pada host tertentu gunakan --iflist bendera seperti yang ditunjukkan.

$ nmap 192.168.43.103 --iflist8. Pindai Host Jarak Jauh menggunakan TCP ACK dan TCP Syn

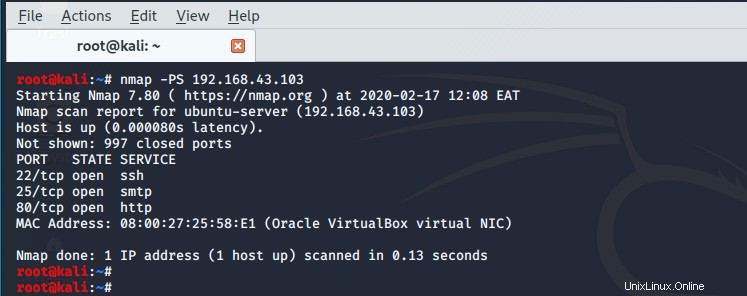

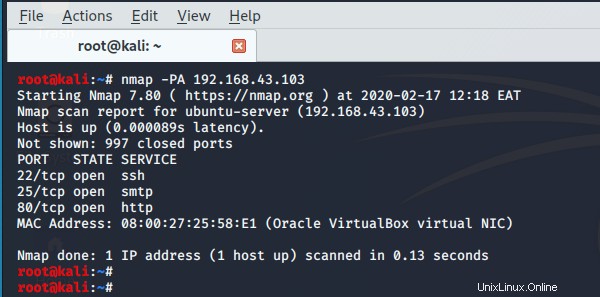

Terkadang, firewall dapat memblokir permintaan ICMP yang mengganggu hasil pemindaian. Dalam hal ini, kami menggunakan TCP syn (PS) dan TCP ACK (PA) untuk mencapai hasil yang diinginkan.

$ nmap -PS 192.168.43.103

$ nmap -PA 192.168.43.103

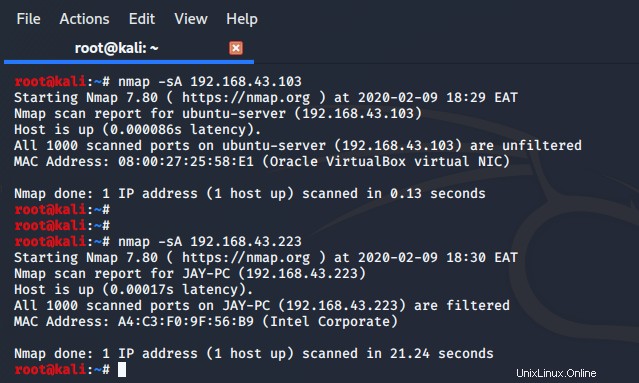

9. Pindai untuk mendeteksi setelan firewall

Anda dapat menggunakan alat Nmap untuk melakukan pemindaian untuk menunjukkan apakah firewall terbuka atau tidak seperti yang ditunjukkan

$ nmap -sA 192.168.43.223

Dalam contoh pertama, firewall dinonaktifkan dan karenanya tidak berjalan. (Port tidak difilter). Dalam contoh kedua, firewall telah diaktifkan dan kemungkinan menemukan port terbuka akan menjadi minimal.

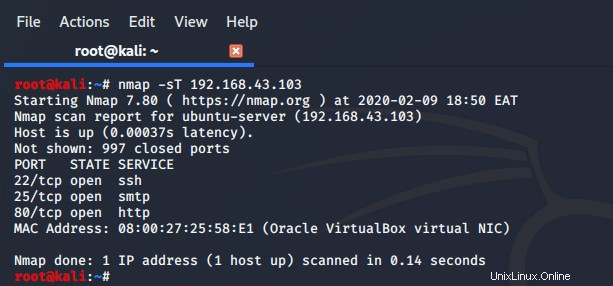

10. Memindai port TCP atau UDP

Untuk memindai port TCP yang terbuka pada host, gunakan -sT bendera seperti yang ditunjukkan:

$ nmap -sT 192.168.43.103

Untuk memindai port UDP, gunakan -sU bendera

$ nmap -sU 192.168.43.10311. Simpan hasil pemindaian dalam file

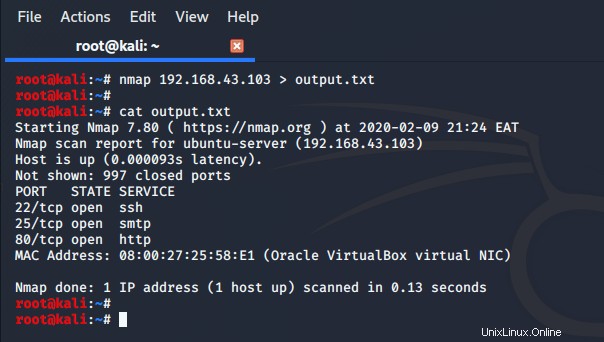

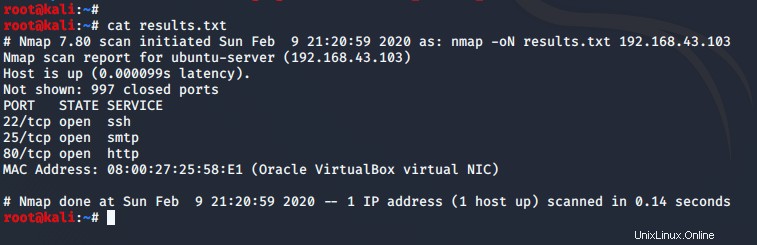

Setelah Anda menyelesaikan pemindaian, Anda dapat menyimpan hasilnya dalam file teks menggunakan flag -on dan menentukan file output seperti yang ditunjukkan di bawah ini:

$ nmap -oN scan.txt 192.168.43.103File akan dibuat di direktori kerja Anda saat ini. Untuk melihat tampilan cukup gunakan perintah cat seperti yang ditunjukkan:

$ cat results.txt

Juga, Anda dapat menggunakan simbol redirection (>) lebih besar dari simbol untuk mengarahkan output ke file yang berbeda misalnya,

$ nmap 192.168.43.103 > output.txt

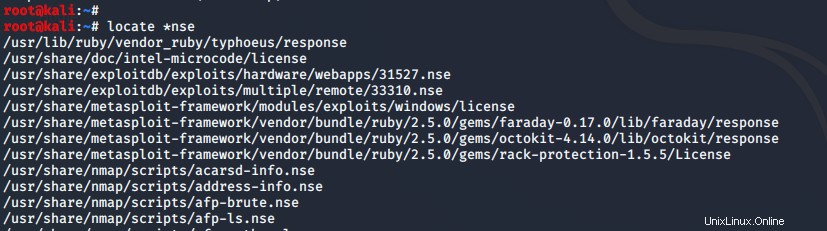

12. Pindai dengan satu set skrip Nmap

Nmap hadir dengan banyak dan skrip kuat yang digunakan untuk pemindaian kerentanan dan dengan demikian menunjukkan kelemahan dalam suatu sistem. Untuk mendapatkan lokasi skrip NSE cukup jalankan perintah:

$ locate *nse

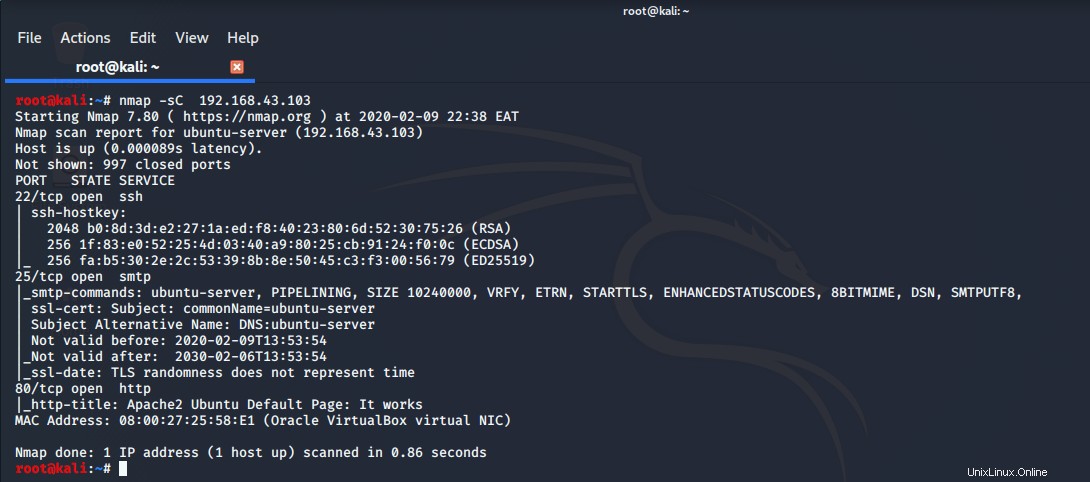

Anda dapat memuat skrip Nmap menggunakan --script pilihan seperti yang ditunjukkan.

$ nmap -sV --script=mysql-info.nse 192.168.43.103Untuk memindai dengan sebagian besar skrip default, gunakan sintaks

$ nmap -sC 192.168.43.103

Jika Anda mencari otomatisasi maka NSE adalah jawabannya (NMAP Scripting Engine)

Kesimpulan

Jika Anda mencari otomatisasi maka NSE adalah jawabannya (NMAP Scripting Engine). Untuk mendapatkan bantuan dengan perintah di Nmap cukup jalankan $ nmap -h . Dan hanya itu yang kami miliki untuk topik ini. Kami berharap Anda merasa nyaman menggunakan perintah nmap untuk memindai jaringan Anda dan menemukan lebih banyak detail tentang sistem host Anda.