Nmap adalah utilitas audit keamanan dan penemuan jaringan sumber terbuka dan gratis yang banyak digunakan di komunitas pengguna Linux karena mudah digunakan namun sangat kuat. Nmap bekerja dengan mengirimkan paket data pada target tertentu (melalui IP) dan dengan menafsirkan paket yang masuk untuk menentukan posting apa yang terbuka/tertutup, layanan apa yang berjalan pada sistem yang dipindai, apakah firewall atau filter telah diatur dan diaktifkan, dan akhirnya sistem operasi apa yang sedang berjalan. Kemampuan tersebut digunakan untuk berbagai alasan dan howtoforge.com tidak menganjurkan atau menyarankan penggunaan Nmap untuk tujuan jahat.

Instal Nmap

Pertama-tama, Anda harus menginstal paket “nmap” di sistem Anda.

Di CentOS

yum install nmap

Di Debian

apt-get install nmap

Di Ubuntu

sudo apt-get install nmap

Menggunakan pemindai keamanan Nmap

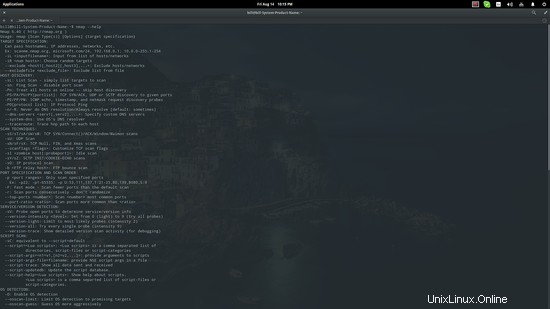

Kemudian Anda dapat menjalankan perintah “nmap” di terminal, disertai dengan IP atau alamat situs web target dan berbagai parameter yang tersedia. Untuk mendapatkan gambaran umum tentang semua parameter yang dapat digunakan nmap, gunakan perintah “nmap –help”.

Untuk memperkenalkan Anda dengan nmap, saya akan memberikan beberapa contoh penggunaan bersama dengan penjelasan singkat yang diharapkan akan memungkinkan pembaca untuk memodifikasi setiap perintah sesuai kebutuhannya.

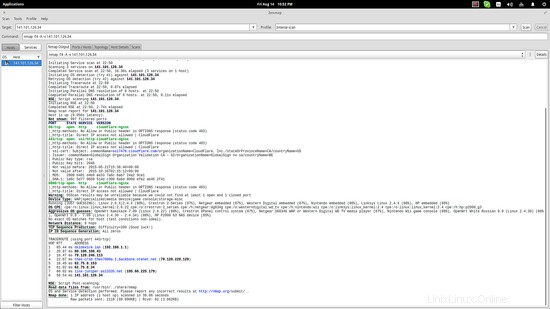

sudo nmap -sS [IP address] or [website address]

Ini adalah perintah dasar yang dapat digunakan untuk memeriksa dengan cepat apakah sebuah situs web aktif (dalam hal ini, saya menggunakan IP howtoforge.com) tanpa membuat interaksi "yang dapat dicatat" dengan server target. Perhatikan bahwa ada empat port terbuka yang ditampilkan juga.

sudo nmap -O --osscan-guess [IP address] or [website address]

Perintah ini menginstruksikan nmap untuk mencoba menebak sistem operasi apa yang dijalankan pada sistem target. Jika semua port difilter (seperti yang terlihat pada tangkapan layar), perintah "menebak" ini akan menjadi opsi terbaik, tetapi hasilnya tidak dapat dianggap andal. Angka persentase memberikan gambaran tentang ketidakpastian.

sudo nmap -vv [IP address] or [website address]

Ini adalah perintah pemindaian ping yang berguna saat ingin memeriksa port target yang terbuka.

sudo nmap -sV [IP address] or [website address]

Perintah ini memungkinkan pengguna untuk memeriksa layanan yang dijalankan pada target. Perhatikan bahwa informasi “cloudflare-ngnix” telah ditambahkan di sebelah layanan port yang terbuka.

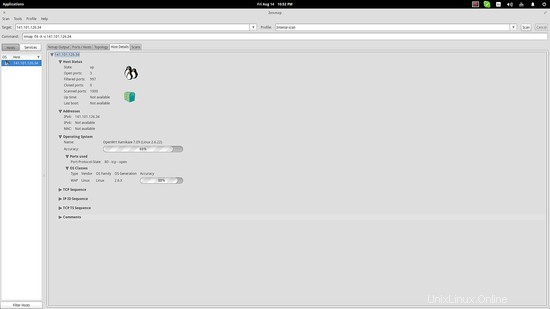

Zenmap - GUI untuk Nmap

Semua hal di atas bagus dan Anda dapat menyelam lebih dalam mencoba berbagai opsi dan melihat apa yang dapat Anda pelajari tentang target, tetapi bagi mereka yang menginginkan pendekatan yang lebih ramah pengguna, mereka harus menginstal paket "zenmap" yang merupakan alat GUI untuk Nmap. Informasi lebih lanjut tentang zenmap dapat ditemukan di sini.

Selain fakta bahwa Zenmap menawarkan kotak yang nyaman untuk memasukkan IP target Anda (atau alamat situs web) dan hasil keluaran dengan cara yang lebih menyenangkan dan dengan penyorotan yang tepat, keuntungan utamanya adalah kenyataan bahwa ia menawarkan perintah Nmap yang telah ditentukan sebelumnya yang Anda dapat cepat pilih dan jalankan. Selain itu, perangkat lunak ini menawarkan alat perbandingan pengujian, plotter topologi, dan kemampuan untuk menyimpan pindaian untuk tinjauan dan evaluasi administrator.

Tautan

- Nmap