Nmap adalah singkatan dari Network Mapper, ini adalah alat penemuan dan pengintaian jaringan sumber terbuka dan gratis yang digunakan untuk penemuan host dan mengumpulkan informasi rinci tentang sebuah host. Ditulis dalam C, C++ dan Python dan Awalnya dirilis pada September 1997, nmap telah menjadi alat integral untuk keamanan siber dan profesional forensik digital yang mengandalkannya untuk mengungkapkan informasi terperinci tentang host target dan menggali potensi kerentanan. Nmap mengungkapkan informasi seperti Host aktif di jaringan, port terbuka, deteksi OS dan layanan, dan melakukan pemindaian tersembunyi.

Dalam panduan ini, kami menyoroti beberapa perintah Nmap praktis yang dapat Anda gunakan untuk mengambil informasi sebanyak mungkin dari sistem host.

Cara menginstal nmap

Sebelum kita melihat berbagai cara di mana perintah nmap dapat digunakan, mari kita lihat bagaimana Anda dapat menginstal alat baris perintah yang berguna ini. Cara universal dan termudah untuk menginstal nmap adalah menggunakan paket snap. Snaps adalah paket perangkat lunak bawaan yang dikirimkan bersama pustaka dan dependensi. Mereka sudah tersedia di semua distro Linux utama. Anda dapat menemukan banyak foto di snapstore. Namun, sebelum menginstal Nmap dari paket snap, Anda harus mengaktifkan daemon snapd terlebih dahulu. Ini akan memungkinkan Anda mengunduh dan menginstal paket snap.

Untuk menginstal Nmap menggunakan snaps, jalankan perintah di bawah ini.

$ sudo snap install nmap

Atau, Anda dapat memilih untuk menginstal Nmap menggunakan manajer paket yang unik untuk setiap keluarga distribusi Linux.

Untuk Ubuntu &Debian

Untuk distribusi berbasis Ubuntu/Debian/Mint gunakan manajer paket APT seperti yang ditunjukkan.

$ sudo apt -y install nmap

Untuk CentOS 8 / RHEL 8 / Fedora 22 dan versi yang lebih baru

Untuk CentOS 8 / RHEL 8 dan Fedora 22 dan yang lebih baru, gunakan pengelola paket dnf.

$ sudo dnf -y install nmap

Untuk CentOS 7 &RHEL 7

Untuk CentOS 7 / RHEL 7 dan versi sebelumnya gunakan pengelola paket yum.

$ sudo yum -y install nmap

Untuk Arch Linux / Manjaro

Untuk sistem berbasis Arch, gunakan pengelola paket pacman seperti yang ditunjukkan.

$ sudo pacman -S nmap

Setelah melihat instalasi nmap, sekarang mari kita lanjutkan dan lihat 20 contoh perintah nmap yang mengagumkan di Linux

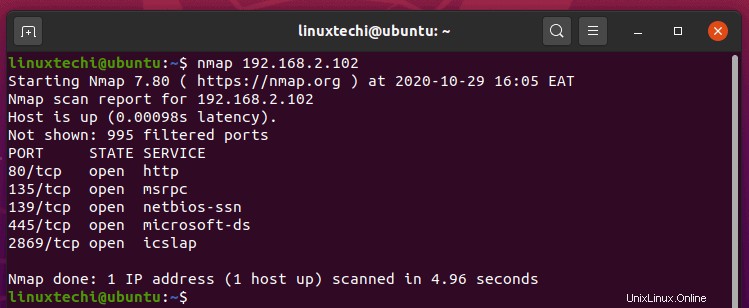

1) Perintah Nmap untuk memindai satu host

Dalam bentuk dasarnya, perintah nmap dapat digunakan untuk memindai satu host tanpa melewatkan argumen apa pun. Sintaksnya seperti yang ditunjukkan:

$nmap target-ip

Misalnya;

$ nmap 192.168.2.102

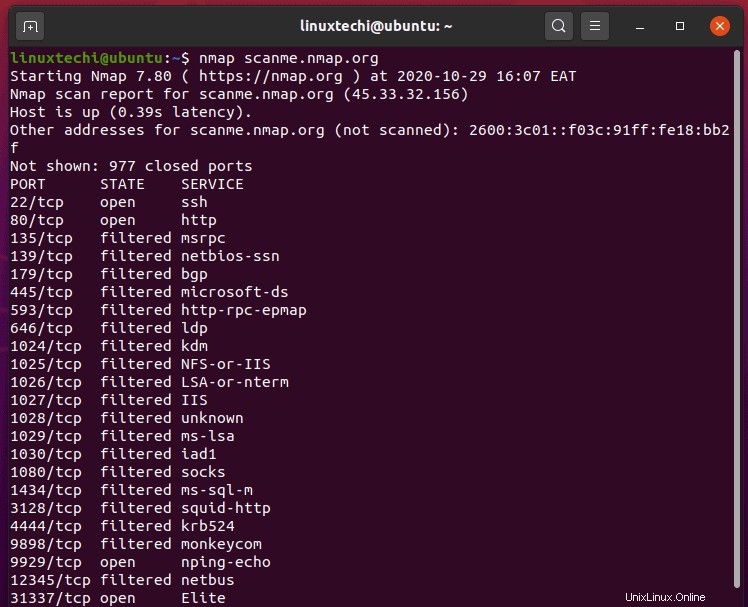

Atau, alih-alih menentukan alamat IP, Anda dapat menentukan nama domain seperti yang ditunjukkan:

$ nmap scanme.nmap.org

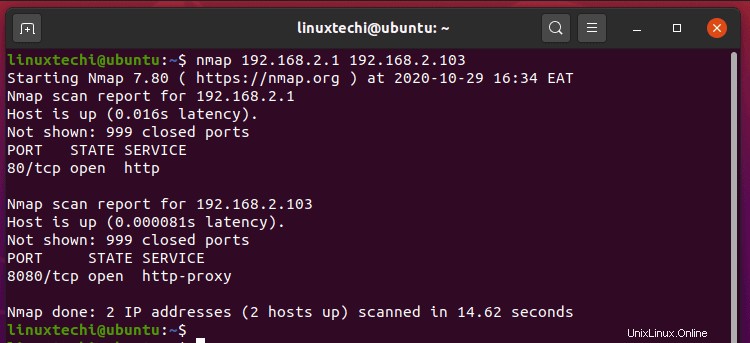

2) Pindai beberapa host

Memindai beberapa host sekaligus sangat berguna untuk jaringan luas di mana Anda ingin memindai beberapa host sekaligus. Ini adalah cara yang nyaman untuk memindai host dalam satu perintah daripada memindai setiap host secara terpisah. Misalnya, Anda dapat memindai 10 atau lebih host atau seluruh subnet saat Anda mengerjakan sesuatu yang lain. Ada berbagai cara untuk melakukannya.

Pertama, Anda dapat menentukan beberapa alamat IP atau domain dalam satu baris yang dipisahkan oleh spasi seperti yang ditunjukkan;

$ nmap 192.168.2.1 192.168.2.103

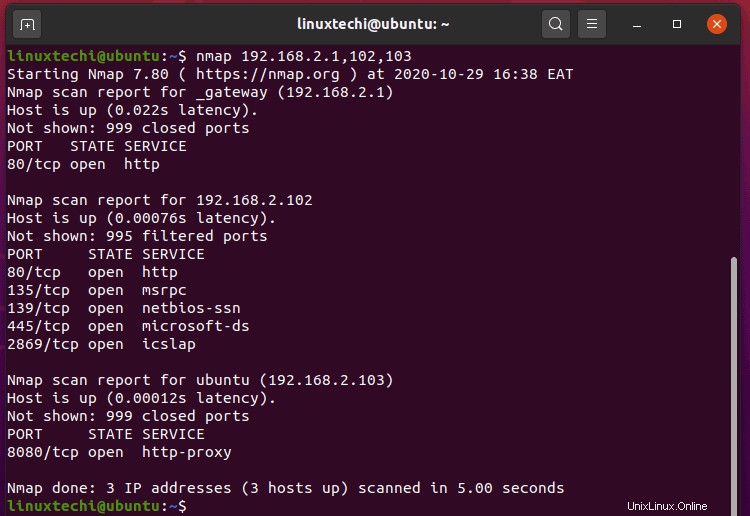

Daripada mengetik alamat IP secara lengkap, Anda dapat memisahkan akhiran dengan koma seperti yang ditunjukkan.

$ nmap 192.168.2.1,102,103

Selain itu, Anda dapat menentukan rentang alamat IP menggunakan tanda hubung. Misalnya, perintah di bawah memindai host dari 192.168.2.1 hingga 192.168.2.100

$ nmap 192.168.2.1-100

3) Pindai subnet dengan nmap

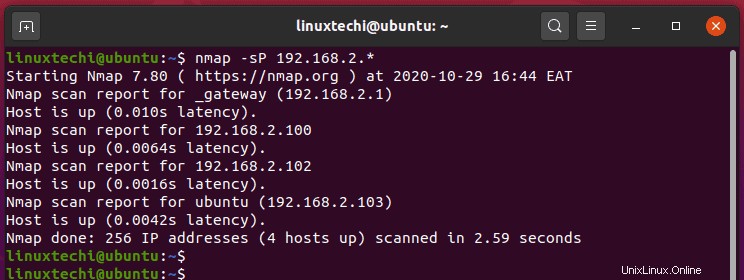

Selain itu, Anda dapat menggunakan wildcard untuk memindai seluruh subnet seperti yang ditunjukkan:

$ nmap 192.168.2.* OR $ nmap 192.168.2.0/24

Untuk menyempurnakan pemindaian dan hanya menemukan host langsung di subnet, gunakan opsi -sP seperti yang ditunjukkan.

$ nmap -sP 192.168.2.*

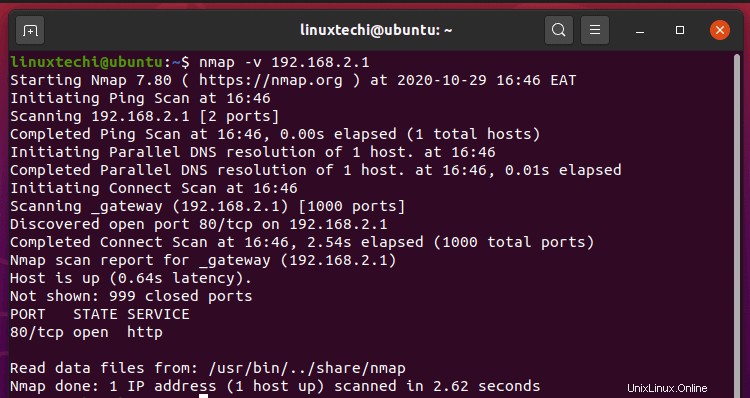

4) Dapatkan informasi lebih lanjut dengan opsi verbose

Untuk mendapatkan output yang lebih kuat selama pemindaian nmap, gunakan opsi -v. Opsi ini mencetak detail pemindaian seperti sifat pemindaian dan port terbuka yang ditemukan.

$ nmap -v 192.168.2.1

5) Kecualikan host dari pemindaian Nmap

Saat memindai berbagai host, Anda dapat memutuskan untuk mengecualikan satu host dari pemindaian. Untuk mencapai ini, gunakan opsi –exclude. Pada contoh di bawah, kami telah mengecualikan host 192.168.2.20 dari pemindaian.

$ nmap 192.168.2.0/24 --exclude 192.168.2.20

Untuk mengecualikan beberapa host dari pemindaian Nmap , tentukan host yang akan dikecualikan dalam file dan tautkan perintah ke file seperti yang ditunjukkan:

$ nmap 192.168.2.* --excludefile exclude.txt

Perintah di atas mengecualikan semua host yang terdapat dalam file exception.txt.

6) Lakukan pemindaian cepat

Seperti namanya, Anda dapat melakukan pemindaian yang jauh lebih cepat menggunakan nmap dengan melewatkan flag -F seperti yang ditunjukkan:

$ nmap -F 173.82.202.201

Penafian – Pemindaian ini menghasilkan lebih sedikit port daripada pemindaian biasa.

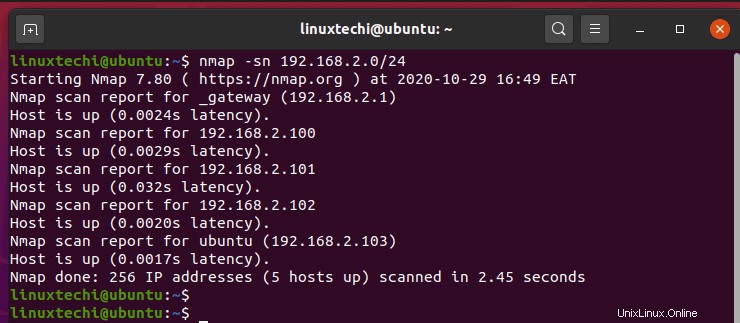

7) Pindai host Aktif di jaringan

Ini lebih seperti pemindaian ping. Ini mendeteksi host aktif dalam subnet. Untuk memindai host aktif, berikan opsi -sn diikuti dengan alamat IP dan subnet. Misalnya:

$ nmap -sn 192.168.2.0/24

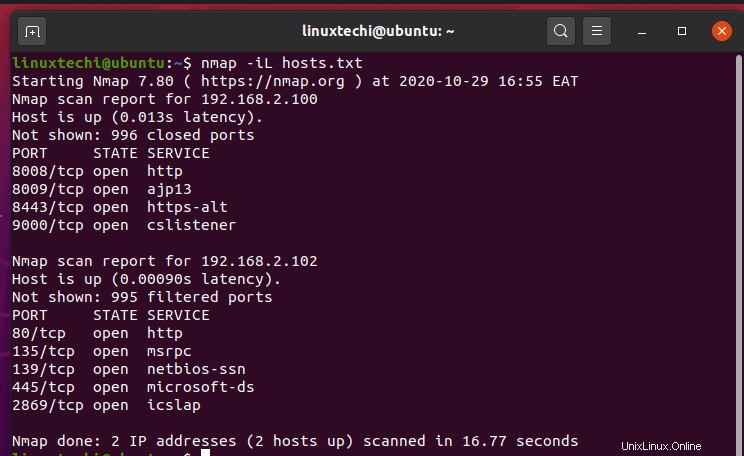

8) Pindai host yang ada dalam file

Jika Anda memiliki jaringan tersegmentasi, terutama yang memiliki VLAN, kemungkinan besar Anda memiliki host di subnet yang berbeda. Cara mudah untuk memindai mereka adalah dengan mendefinisikan alamat IP mereka dalam file teks dan meneruskan file tersebut sebagai argumen menggunakan opsi -iL.

$ nmap iL hosts.txt

Berikut ini contoh file host

$ cat hosts.txt 192.168.2.100 192.168.2.102 192.168.20.5-50

9) Lakukan pemindaian untuk mendeteksi Firewall

Deteksi firewall sangat berguna saat melakukan uji kerentanan atau peretasan etis. Ini memungkinkan sysadmin untuk mengetahui apakah firewall dari host target diaktifkan atau tidak. Untuk mengetahui status firewall, gunakan flag -sA seperti yang ditunjukkan.

$ nmap -sA 192.168.2.1

Ini memulai pemindaian ACK yang memeriksa apakah paket dapat melewati tanpa filter. Gunakan tanda -n untuk mencegah resolusi DNS terbalik pada host target.

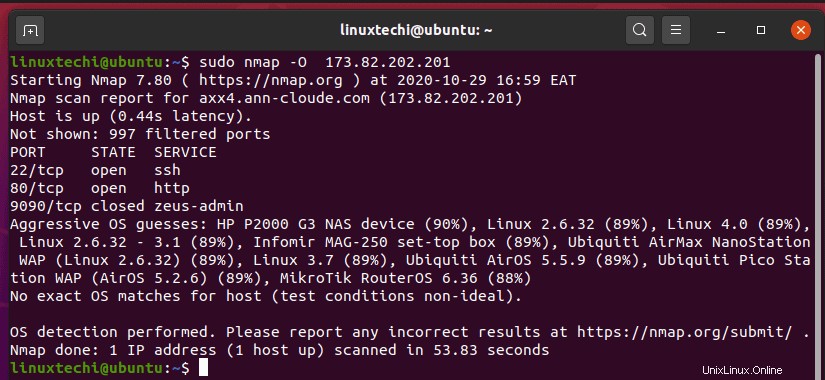

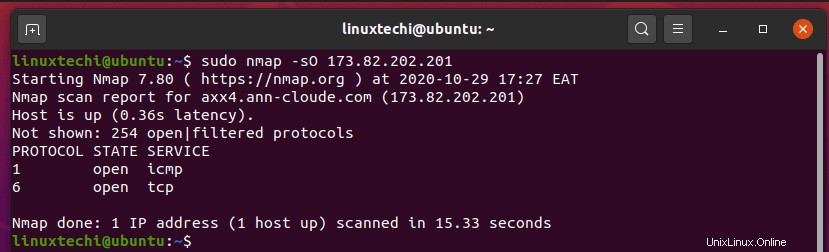

10) Lakukan deteksi OS dengan nmap

Nmap juga dapat memberikan wawasan tentang OS atau sistem operasi dari sistem target dan juga deteksi versi. Untuk deteksi OS, berikan opsi -O seperti yang ditunjukkan. Kami akan memindai VPS cloud yang dihosting di sistem Linux dan melihat apa yang diberikan nmap kepada kami.

CATATAN: Jika Anda adalah pengguna biasa, Anda perlu menjalankan perintah sudo karena deteksi OS memerlukan hak istimewa sudo.

$ sudo nmap -O 173.82.202.201

Nmap melakukan yang terbaik untuk mengidentifikasi OS dan versinya, namun hasilnya mungkin tidak selalu mewakili hasil yang akurat.

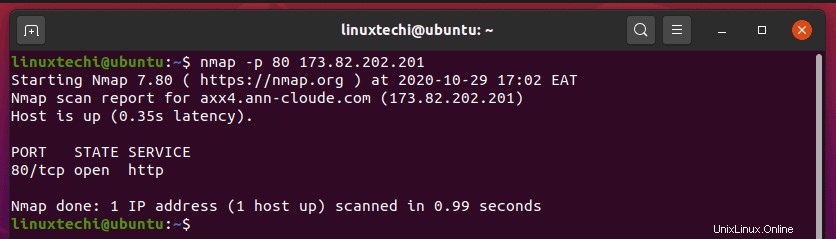

11) Lakukan pemindaian port

Salah satu tugas penting pada alat nmap adalah memindai port pada sistem host. Anda dapat memotong untuk mengejar dan menentukan port yang akan dipindai menggunakan flag -p diikuti dengan nomor port seperti yang ditunjukkan:

$ nmap -p 80 173.82.202.201

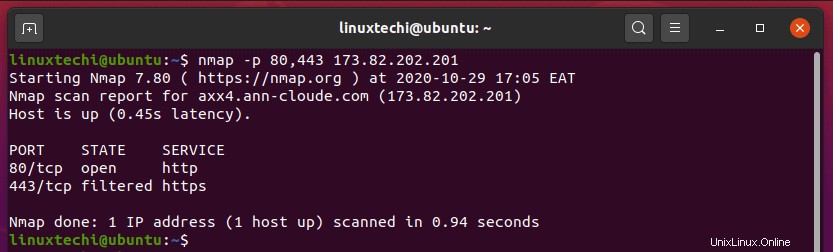

Selain itu, Anda dapat memindai beberapa port dengan memisahkannya menggunakan koma seperti yang ditunjukkan:

$ nmap -p 80,443 192.168.2.1

Anda juga dapat menentukan rentang port yang akan dipindai dengan memisahkannya dengan tanda hubung.

$ nmap -p 80-443 192.168.2.1

12) Pindai port TCP/UDP

Anda dapat mempersempit ke port pemindaian yang berupa TCP atau UDP. Untuk memindai port TCP, gunakan opsi -sT seperti yang ditunjukkan.

$ nmap -sT 173.82.202.201

Untuk port TCP tertentu, seperti port 80, jalankan:

$ nmap -p T:80 173.82.202.201

Untuk port UDP, gunakan opsi -sU.

$ nmap -sU 173.82.202.201

Untuk port UDP tertentu, seperti port 69, jalankan:

$ nmap -p U:69 173.82.202.201

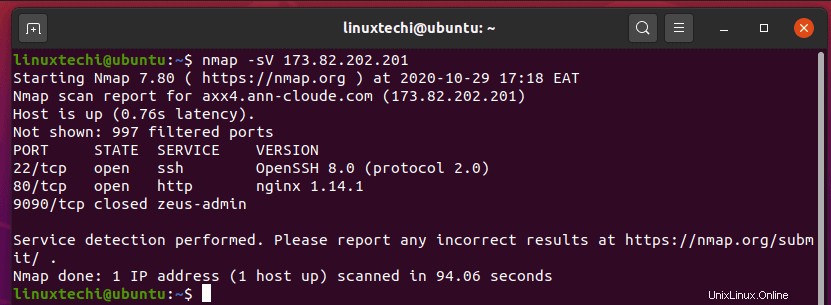

13) Temukan versi layanan

Saat memindai kemungkinan kerentanan, mendeteksi layanan yang berjalan dan versinya serta port yang mereka dengarkan sangat penting. Ini memungkinkan Anda untuk mengetahui layanan mana yang dapat dimanfaatkan oleh penyerang untuk membahayakan sistem Anda. Pengetahuan tentang layanan &versi port memungkinkan Anda membuat keputusan apakah akan memperbarui layanan ke versi terbarunya atau mencopotnya sama sekali.

Untuk mengumpulkan layanan dan informasi port, gunakan tanda -sV.

$ nmap -sV 173.82.202.201

14) Lakukan pemindaian tersembunyi

Pemindaian nmap biasanya 'berisik' dan meninggalkan jejak yang dapat ditandai oleh IDS yang kuat (sistem deteksi intrusi) dan akhirnya dilacak kembali ke Anda. Agar tetap anonim , Anda dapat melakukan pemindaian tersembunyi menggunakan opsi -sS.

$ nmap -sS 173.82.202.201

15) Tentukan protokol IP yang didukung

Anda dapat mengambil informasi tentang protokol yang didukung oleh sistem target (ICMP,TCP, UDP dll) menggunakan flag -sO.

$ sudo nmap -sO 173.82.202.201

16) Lakukan pemindaian agresif

Ketika opsi -A digunakan, nmap memberikan hasil pemindaian yang sangat rinci termasuk port terbuka dan versi layanan yang berjalan, deteksi OS dan bahkan melakukan traceroute dari host target.

$ nmap -A 173.82.202.201

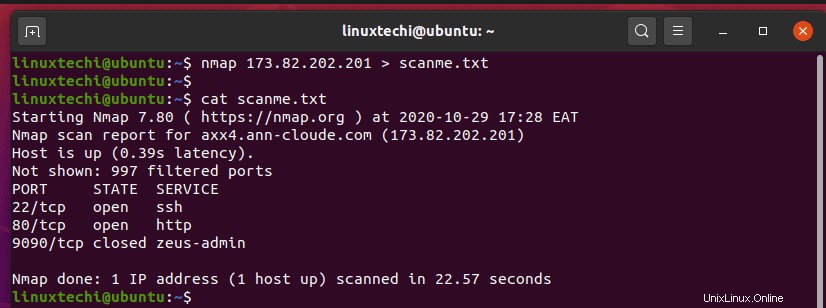

17) Simpan keluaran nmap ke file

Secara default, nmap mencetak hasil scan pada terminal. Tetapi jika Anda perlu menyimpan hasilnya pada file teks untuk analisis lebih lanjut, Anda dapat menggunakan operator pengalihan seperti yang ditunjukkan.

$ nmap 173.82.202.201 > scanme.txt

Untuk memverifikasi bahwa hasil pemindaian telah disimpan, gunakan perintah cat seperti yang ditunjukkan.

$ cat scanme.txt

Selain itu, Anda dapat meneruskan opsi -oN diikuti oleh file output dan host.

$ nmap -oN scanme.txt scanme.nmap.org

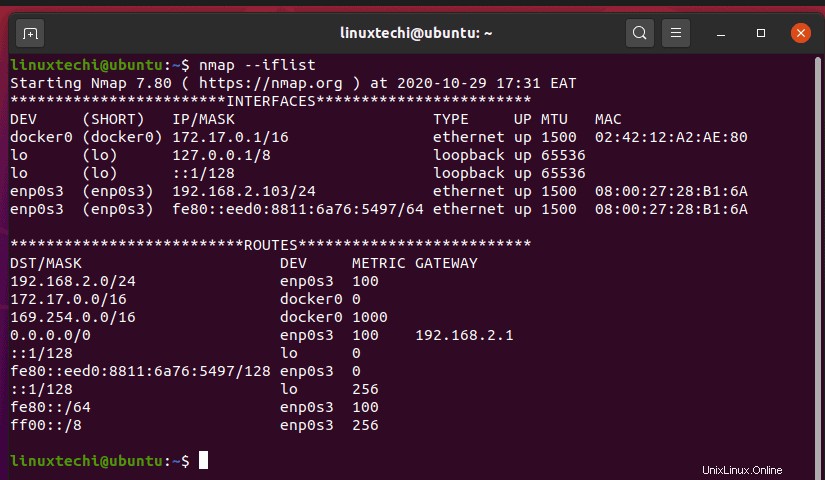

18) Cetak antarmuka dan rute host

Terkadang, Anda mungkin merasa perlu menemukan antarmuka dan rute sistem host untuk tujuan debugging. Ini dapat dengan mudah dicapai dengan melewatkan opsi –iflist.

$ nmap --iflist

19) Dapatkan bantuan dengan nmap

Untuk memuaskan rasa ingin tahu Anda tentang opsi nmap tambahan, gunakan tanda -h. Ini sama artinya dengan mendapatkan bantuan dengan perintah nmap.

$ nmap -h

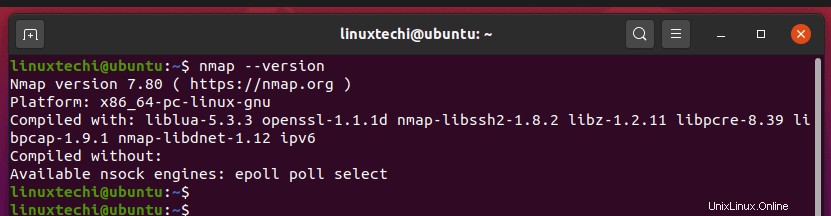

20) Periksa versi nmap

Untuk memeriksa versi nmap yang Anda gunakan, jalankan perintah:

$ nmap -v

Itu hanya 20 perintah dasar Nmap yang dapat Anda gunakan untuk menghitung berbagai sistem host. Masih ada banyak opsi nmap yang dapat Anda gunakan untuk mendapatkan detail yang disempurnakan tentang sistem target, tetapi contoh yang telah kami cantumkan adalah tempat yang baik untuk memulai. Kami berharap panduan ini membantu Anda mengenal alat nmap dan berbagai contoh perintah.

Baca Juga :Contoh Perintah 9 tee di Linux