Saat melakukan pengintaian digital atau pengujian penetrasi, penting untuk membuat sidik jari jaringan dengan memahami server atau perangkat apa yang berada di antara sistem Anda dan target. Misalnya, profesional keamanan tidak dapat langsung menyerang server web tanpa terlebih dahulu meluangkan waktu untuk melihat apakah ada firewall di depannya.

Di sinilah utilitas traceroute masuk. Ini dapat mengirim paket dari sistem Anda ke mesin target, dan mencantumkan seluruh rutenya untuk perjalanan ke sana. Ini akan mengungkapkan berapa banyak perangkat yang dilewati data jaringan Anda, serta alamat IP setiap perangkat.

Kali Linux memiliki utilitas pengintaian serupa lainnya yang disebut mtr, yang sebagian besar berfungsi sama dengan traceroute. Dalam panduan ini, kita akan melihat cara menggunakan traceroute dan mtr, beserta berbagai opsi perintahnya, di Kali.

Dalam tutorial ini Anda akan mempelajari:

- Cara menggunakan traceroute

- Cara menggunakan mtr

traceroute di Kali Linux

traceroute di Kali Linux | Kategori | Persyaratan, Konvensi, atau Versi Perangkat Lunak yang Digunakan |

|---|---|

| Sistem | Kali Linux |

| Perangkat Lunak | jalan setapak, mtr |

| Lainnya | Akses istimewa ke sistem Linux Anda sebagai root atau melalui sudo perintah. |

| Konvensi | # – membutuhkan perintah linux yang diberikan untuk dieksekusi dengan hak akses root baik secara langsung sebagai pengguna root atau dengan menggunakan sudo perintah$ – membutuhkan perintah linux yang diberikan untuk dieksekusi sebagai pengguna biasa yang tidak memiliki hak istimewa |

Cara menggunakan traceroute

Jika traceroute belum terinstal di sistem Anda, buka terminal baris perintah dan ketik perintah berikut untuk menginstalnya.

$ sudo apt update $ sudo apt install traceroute

Setelah terinstal, coba jalankan traceroute ke beberapa sistem lain. Ini bisa berupa perangkat di jaringan Anda, server web, atau benar-benar apa pun yang dapat Anda sambungkan, baik secara lokal maupun jarak jauh. Tentukan nama host, nama domain, atau alamat IP dalam perintah Anda. Perhatikan bahwa beberapa perintah traceroute memerlukan hak akses root.

$ traceroute linuxconfig.org traceroute to linuxconfig.org (104.26.2.13), 30 hops max, 60 byte packets 1 10.0.2.2 (10.0.2.2) 0.186 ms 0.122 ms 0.097 ms 2 192.168.0.1 (192.168.0.1) 8.717 ms 13.210 ms 13.552 ms 3 192.168.1.1 (192.168.1.1) 13.435 ms 13.413 ms 13.394 ms 4 10.115.222.7 (10.115.222.7) 27.564 ms 27.541 ms 27.662 ms 5 10.113.5.226 (10.113.5.226) 28.760 ms 28.909 ms 29.236 ms 6 * * * 7 10.111.5.9 (10.111.5.9) 11.810 ms 11.192 ms 13.026 ms 8 et-3-0-4-100-grtlurem1.net.telefonicaglobalsolutions.com (190.98.132.248) 25.205 ms 25.186 ms 25.003 ms 9 190.98.132.207 (190.98.132.207) 23.088 ms 23.355 ms 23.333 ms 10 104.26.2.13 (104.26.2.13) 22.653 ms 22.631 ms 22.729 ms

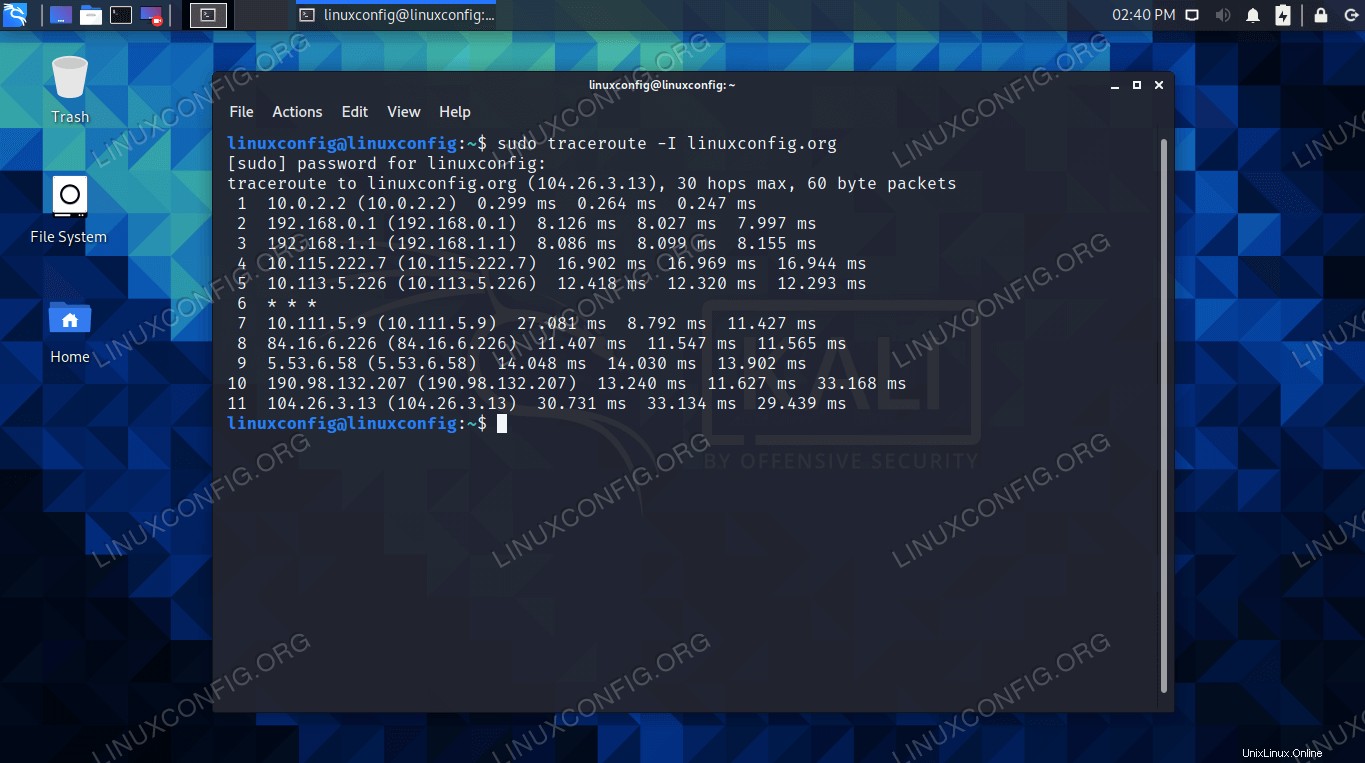

Traceroute ke linuxconfig.org membutuhkan 10 lompatan untuk dicapai. Anda akan melihat beberapa tanda bintang pada hop 6, yang berarti bahwa perangkat tertentu memblokir traceroute kami. Ini mungkin berarti perangkat memblokir ICMP, khususnya. Kami dapat mengatasi pemblokiran ini dengan traceroute dengan mencoba mengirim berbagai jenis paket (yaitu TCP, bukan ICMP). Di bawah ini adalah lebih banyak opsi yang dapat kita gunakan dengan traceroute.

-I option menginstruksikan traceroute untuk menggunakan paket ICMP ECHO, yang lebih jarang diblokir, dan biasanya dapat memberi Anda hasil yang lebih cepat.

$ sudo traceroute -I linuxconfig.org

-T opsi akan menginstruksikan traceroute untuk menggunakan TCP alih-alih ICMP. Metode ini digunakan untuk mengumpulkan data yang lebih relevan dengan server web.

$ sudo traceroute -T linuxconfig.org

Untuk menggunakan IPv4 atau IPv6 secara khusus, gunakan -4 atau -6 masing-masing.

$ traceroute -4 linuxconfig.org OR $ traceroute -6 linuxconfig.org

Jika Anda ingin menguji port tertentu, -p flag dapat membantu dengan itu.

$ traceroute -p 53 192.168.1.1

Secara default, paket yang dikirim dari traceroute memiliki TTL (time to live) 30. Dengan kata lain, jika dibutuhkan lebih dari 30 hop untuk mencapai tujuan, paket akan di-drop dan upaya traceroute ditinggalkan. Anda dapat mengubah perilaku ini dengan menentukan TTL yang berbeda dengan -m perintah.

$ traceroute -m 60 linuxconfig.org

Perhatikan bahwa salah satu opsi ini dapat digabungkan menjadi satu perintah. Misalnya:

$ sudo traceroute -I -4 -m 60 linuxconfig.org

Untuk melihat semua opsi tambahan untuk traceroute, gunakan opsi bantuan.

$ traceroute --help

Cara menggunakan mtr

Jika mtr belum terinstal di sistem Anda, buka terminal baris perintah dan ketik perintah berikut untuk menginstalnya.

$ sudo apt update $ sudo apt install mtr

Cara paling sederhana untuk menggunakan mtr adalah dengan hanya menentukan nama host, nama domain, atau alamat IP yang ingin Anda lacak jalurnya.

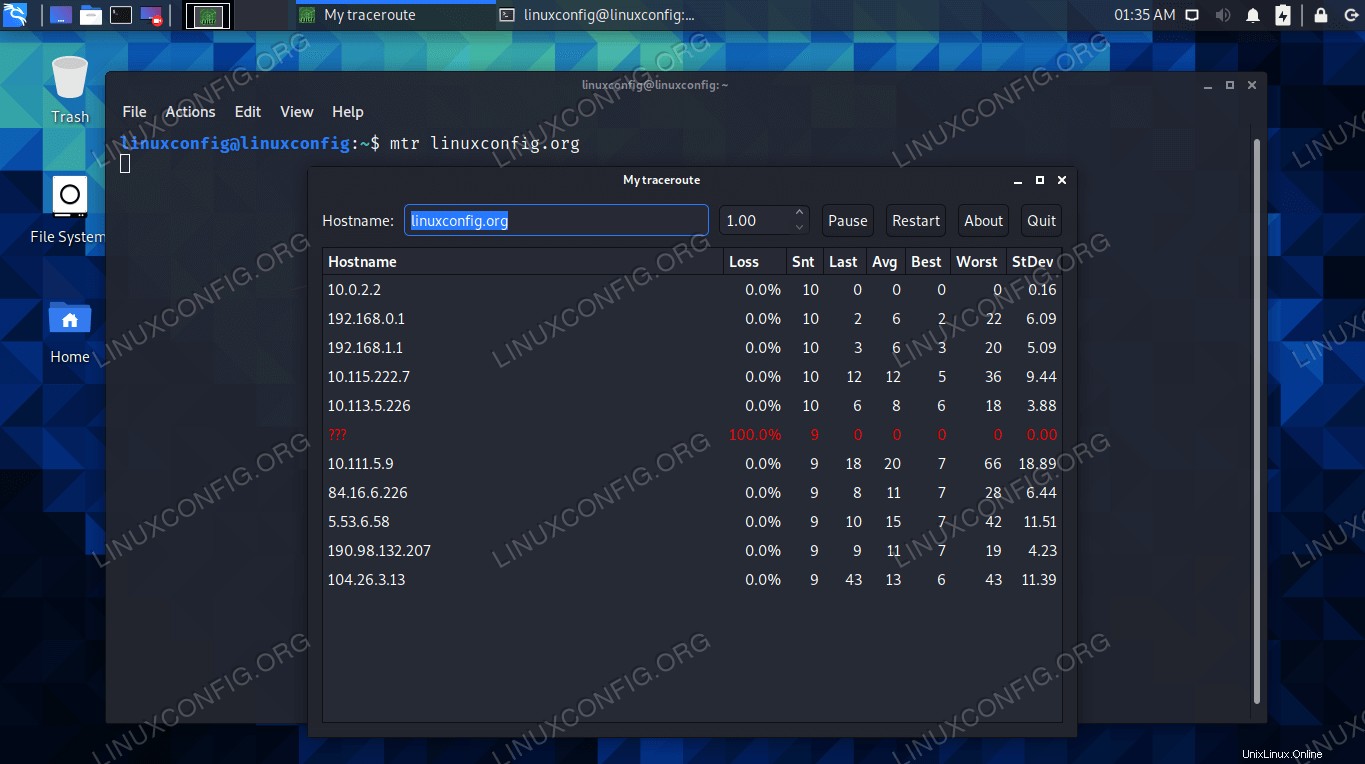

$ mtr linuxconfig.org

mtr traceroute ke situs web

mtr traceroute ke situs web Anda akan melihat bahwa jendela baru muncul, di mana mtr terus menjalankan traceroute dan memperbarui hasilnya secara real time. Anda dapat menganggap ini sebagai versi traceroute yang jauh lebih interaktif. Kedua utilitas tersebut berfungsi sama, tetapi beberapa pengguna akan merasa mtr lebih mudah digunakan atau hanya lebih enak dilihat.

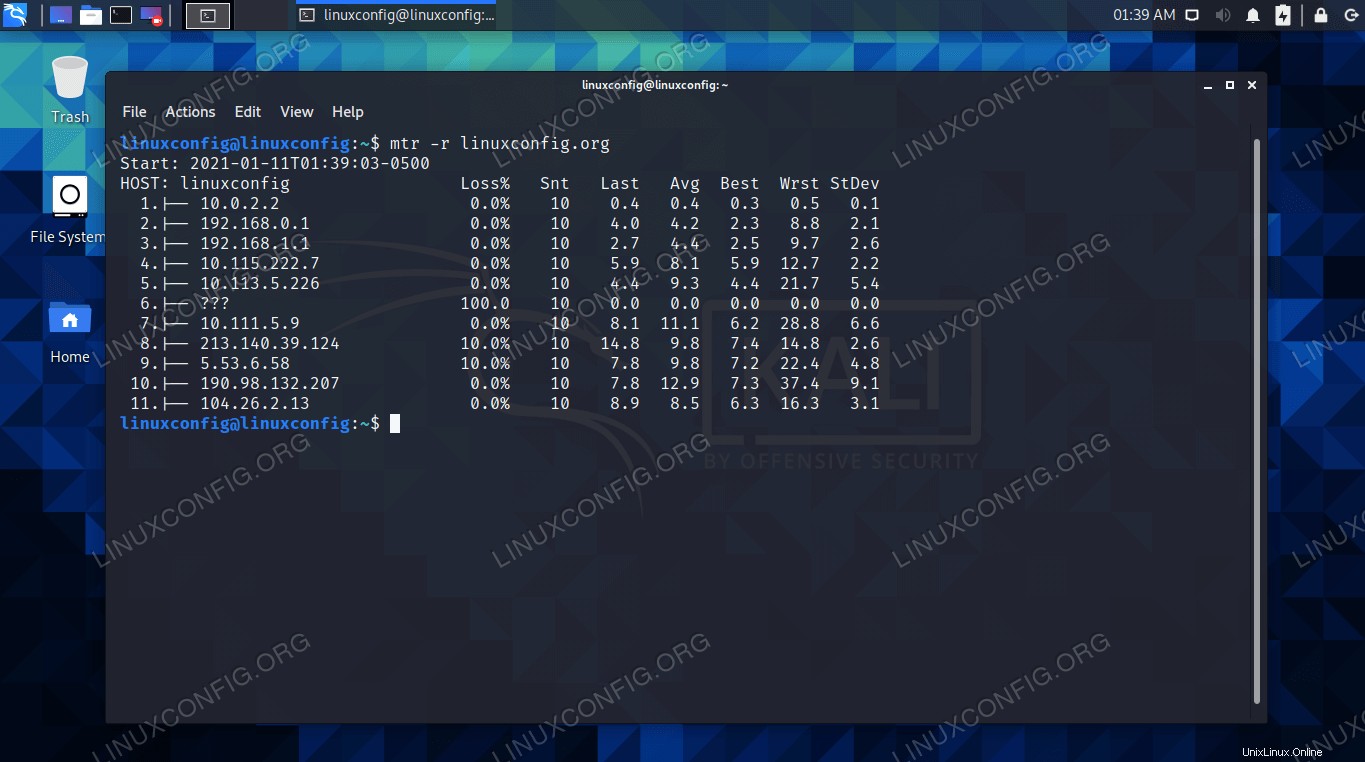

Untuk mengabaikan jendela interaktif ini dan menyimpan hasil Anda di terminal, seperti halnya traceroute, Anda dapat menggunakan -r pilihan.

$ mtr -r linuxconfig.org

perintah mtr di terminal

perintah mtr di terminal

Untuk mengirim paket TCP atau UDP sebagai ganti ICMP ECHO (default), gunakan --tcp atau --udp bendera, masing-masing.

$ mtr --tcp linuxconfig.org OR $ mtr --udp linuxconfig.org

mtr memiliki banyak opsi lain yang tersedia, memberi Anda kendali terperinci atas pengujian traceroute Anda. Untuk memahami semuanya, Anda dapat melihat halaman manual, yang menjelaskannya secara rinci. Atau untuk versi singkat, cukup gunakan --help .

$ man mtr OR $ mtr --help

Pemikiran Penutup

Dalam panduan ini, kami melihat cara menggunakan traceroute di Kali Linux. Kami juga melihat cara menggunakan mtr, yang terasa seperti versi traceroute yang lebih modern dan tangguh. Utilitas traceroute, serta mtr, berguna dengan membantu kami memahami jalur jaringan ke perangkat tertentu. Mereka juga dapat digunakan untuk membantu menguji koneksi internet Anda. Gunakan alat ini untuk menemukan perangkat yang berada di antara Kali dan sistem target.