Pengantar

Penting untuk diingat bahwa Burp Suite adalah rangkaian perangkat lunak, dan itulah mengapa seluruh rangkaian diperlukan untuk mencakup bahkan hanya dasar-dasarnya. Karena ini adalah suite, ada juga lebih banyak alat yang dibundel yang bekerja bersama satu sama lain dan proxy yang sudah Anda kenal. Alat ini dapat membuat pengujian sejumlah aspek aplikasi web menjadi lebih sederhana.

Panduan ini tidak akan membahas setiap alat, dan tidak terlalu mendalam. Beberapa alat di Burp Suite hanya tersedia dengan versi berbayar dari suite. Yang lain umumnya tidak sering digunakan. Akibatnya, beberapa yang lebih umum digunakan dipilih untuk memberi Anda gambaran praktis terbaik.

Semua alat ini dapat ditemukan di baris atas tab di Burp Suite. Seperti proxy, banyak dari mereka memiliki sub-tab dan sub-menu. Jangan ragu untuk menjelajah sebelum masuk ke masing-masing alat.

Target

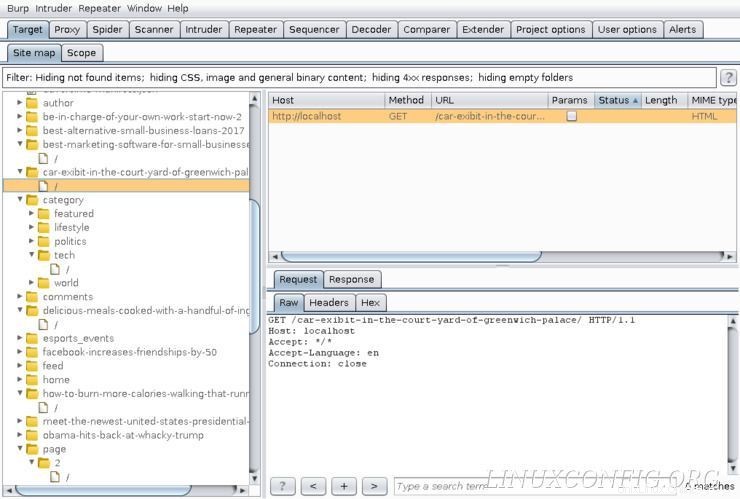

Target tidak banyak alat. Ini benar-benar lebih merupakan tampilan alternatif untuk lalu lintas yang dikumpulkan melalui proxy Burp Suite. Target menampilkan semua lalu lintas berdasarkan domain dalam bentuk daftar yang dapat dilipat. Anda mungkin akan melihat beberapa domain dalam daftar yang pasti Anda tidak ingat pernah mengunjunginya. Itu karena domain tersebut biasanya merupakan tempat penyimpanan aset seperti CSS, font, atau JavaScript di halaman yang Anda kunjungi, atau tempat asal iklan yang ditampilkan di halaman tersebut. Akan berguna untuk melihat ke mana semua lalu lintas pada permintaan satu halaman akan diarahkan.

Di bawah setiap domain dalam daftar adalah daftar semua halaman yang datanya diminta dari dalam domain itu. Di bawah itu bisa menjadi permintaan khusus untuk aset dan informasi tentang permintaan khusus.

Saat Anda memilih permintaan, Anda dapat melihat informasi yang dikumpulkan tentang permintaan yang ditampilkan di samping daftar yang dapat diciutkan. Informasi tersebut sama dengan informasi yang dapat Anda lihat di bagian Riwayat HTTP dari proxy, dan diformat dengan cara yang sama. Target memberi Anda cara berbeda untuk mengatur dan mengaksesnya.

Pengulang

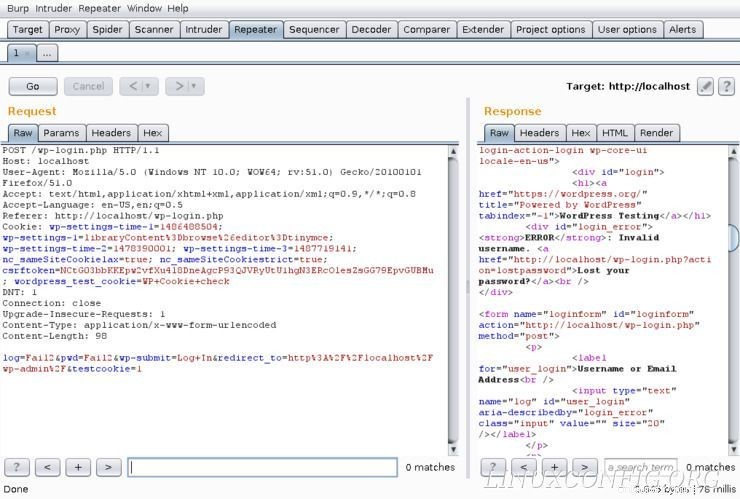

Repeater, seperti namanya, adalah alat yang memungkinkan Anda mengulang dan mengubah permintaan yang ditangkap. Anda dapat mengirim permintaan ke repeater dan mengulangi permintaan seperti semula, atau Anda dapat secara manual memodifikasi bagian dari permintaan untuk mengumpulkan lebih banyak informasi tentang bagaimana server target menangani permintaan.

Temukan permintaan login Anda yang gagal di Riwayat HTTP Anda. Klik kanan pada permintaan dan pilih "Kirim ke Repeater." Tab Repeater akan disorot. Klik di atasnya, dan Anda akan melihat permintaan Anda di kotak kiri. Sama seperti di tab Riwayat HTTP, Anda akan dapat melihat permintaan dalam beberapa bentuk berbeda. Klik “Pergi” untuk mengirim permintaan lagi.

Respon dari server akan muncul di kotak kanan. Ini juga akan sama seperti tanggapan asli yang Anda terima dari server saat pertama kali Anda mengirim permintaan.

Klik pada tab "Params" untuk permintaan. Coba edit params dan kirim permintaan untuk melihat apa yang Anda dapatkan sebagai balasannya. Anda dapat mengubah informasi login Anda atau bahkan bagian lain dari permintaan yang dapat menghasilkan jenis kesalahan baru. Dalam skenario nyata, Anda dapat menggunakan repeater untuk menyelidiki dan melihat bagaimana server merespons parameter yang berbeda atau kekurangannya.

Penyusup

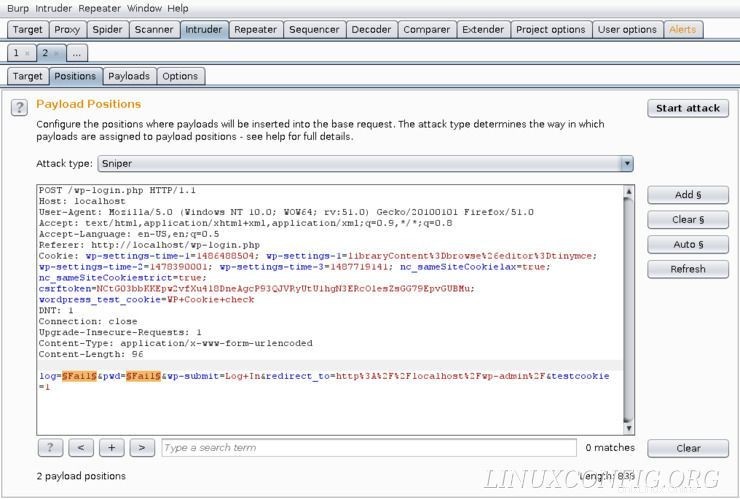

Alat penyusup sangat mirip dengan aplikasi brute force seperti Hydra dari panduan terakhir. Alat penyusup memang menawarkan beberapa cara berbeda untuk meluncurkan serangan uji, tetapi juga terbatas kemampuannya dalam versi gratis Burp Suite. Akibatnya, masih mungkin ide yang lebih baik untuk menggunakan alat seperti Hydra untuk serangan brute force penuh. Namun, alat penyusup dapat digunakan untuk pengujian yang lebih kecil dan dapat memberi Anda gambaran tentang bagaimana server akan merespons pengujian yang lebih besar.

Tab "Target" persis seperti yang terlihat. Masukkan nama atau IP target yang akan diuji dan port yang ingin Anda uji.

Tab "Positions" memungkinkan Anda untuk memilih area permintaan yang akan diganti oleh Burp Suite dalam variabel dari daftar kata ke dalam. Secara default, Burp Suite akan memilih area yang biasanya akan diuji. Anda dapat menyesuaikan ini secara manual dengan kontrol di samping. Hapus akan menghapus semua variabel, dan variabel dapat ditambahkan dan dihapus secara manual dengan menyorotnya dan mengklik “Tambah” atau “Hapus”.

Tab "Positions" juga memungkinkan Anda memilih bagaimana Burp Suite akan menguji variabel-variabel tersebut. Sniper akan berjalan melalui setiap variabel pada suatu waktu. Pemukulan Ram akan berjalan melalui mereka semua menggunakan kata yang sama pada waktu yang sama. Pitchfork dan Cluster Bomb mirip dengan dua sebelumnya, tetapi menggunakan beberapa daftar kata yang berbeda.

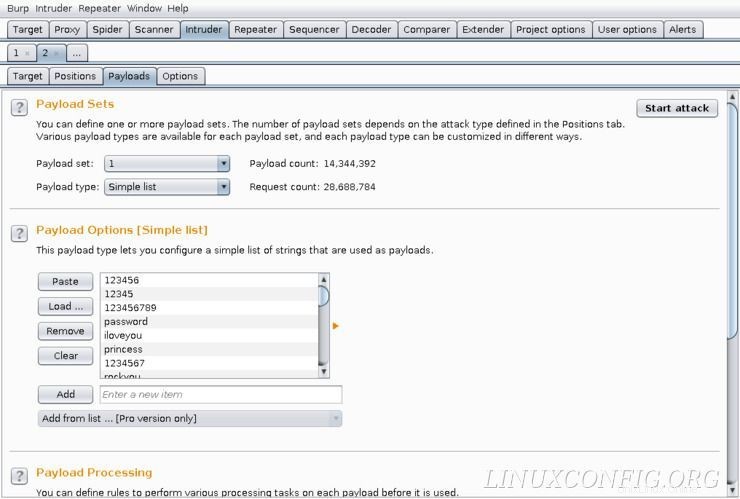

Tab “Payloads” memungkinkan Anda membuat atau memuat daftar kata untuk pengujian dengan alat penyusup.

Bandingkan

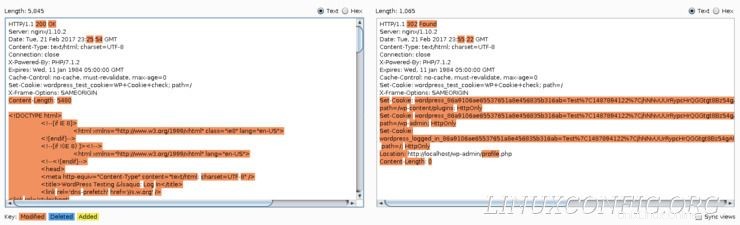

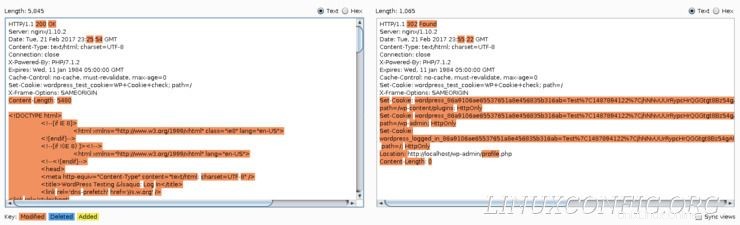

Alat terakhir yang akan dibahas panduan ini adalah "Pembanding". Sekali lagi, alat perbandingan yang dinamai dengan tepat membandingkan dua permintaan secara berdampingan, sehingga Anda dapat lebih mudah melihat perbedaan di antara keduanya.

Kembali dan temukan permintaan login yang gagal yang Anda kirim ke WordPress. Klik kanan dan pilih "Kirim ke Bandingkan." Kemudian temukan yang berhasil dan lakukan hal yang sama.

Mereka akan muncul di bawah tab "Pembanding", satu di atas yang lain. Di sudut kanan bawah layar terdapat label yang bertuliskan, “Bandingkan…” dengan dua tombol di bawahnya. Klik tombol “Kata-kata”.

Jendela baru akan terbuka dengan permintaan di samping satu sama lain dan semua kontrol tab yang Anda miliki di Riwayat HTTP untuk memformat datanya. Anda dapat dengan mudah mengaturnya dan membandingkan kumpulan data seperti header atau parameter tanpa harus bolak-balik antar permintaan.

Pemikiran Penutup

Itu dia! Anda telah berhasil melewati keempat bagian dari ikhtisar Burp Suite ini. Sekarang, Anda memiliki pemahaman yang cukup kuat untuk menggunakan dan bereksperimen dengan Burp suite Anda sendiri dan menggunakannya dalam pengujian penetrasi Anda sendiri untuk aplikasi web.