SSHGuard adalah daemon open-source yang digunakan untuk meningkatkan keamanan ssh serta protokol jaringan lainnya. Selain itu, digunakan untuk mencegah serangan brute force. Ini akan terus memantau dan menyimpan rekam jejak log sistem yang membantu melacak upaya login berkelanjutan atau aktivitas berbahaya. Setelah mendeteksi aktivitas tersebut maka akan langsung memblokir IP menggunakan backend firewall seperti pf, iptables, dan ipfw. Kemudian itu akan membuka blokir IP setelah interval waktu yang ditentukan. Beberapa format log seperti file log mentah, Syslog-ng, dan Syslog didukung oleh SSHGuard serta memberikan perlindungan lapisan ekstra ke beberapa layanan postfix, Sendmail, vsftpd, dll. termasuk ssh.

Dalam tutorial ini, Anda akan belajar menginstal SSHGuard dan mengkonfigurasi sistem untuk mencegah serangan brute force di Ubuntu 20.04. Mari kita mulai dengan penginstalan.

Instalasi SSHGuard

Anda dapat menginstal sshguard dari manajer paket apt; Anda hanya perlu menjalankan perintah instalasi berikut di terminal Anda. Pertama, kita harus selalu memperbarui info paket sebelum instalasi paket apa pun menggunakan apt.

$ sudo apt update $ sudo apt install sshguard

Setelah instalasi SSHGuard berhasil, Anda dapat memeriksa status SSHGuard menggunakan daemon systemctl. Anda akan melihat output yang mirip dengan contoh berikut.

$ sudo systemctl status sshguard

Mengonfigurasi SSHGuard Di Ubuntu

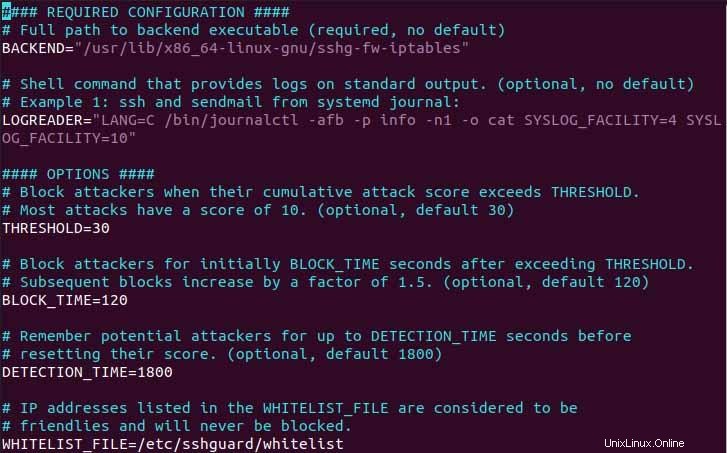

Periode larangan host jarak jauh default adalah 120 detik dan setiap upaya login yang gagal secara berurutan akan meningkatkan waktu larangan dengan faktor 1,5. Anda dapat mengkonfigurasi file sshguard.conf SSHGuard yang dapat Anda temukan di jalur berikut.

$ sudo vim /etc/sshguard/sshguard.conf

Seperti yang Anda lihat pada contoh di atas ada banyak arahan dengan nilai defaultnya. Mari kita soroti beberapa arahan dan tujuan sebenarnya.

- Direktif bernama BACKEND berisi jalur backend firewall sistem.

- Direktif bernama THRESHOLD menunjukkan jumlah percobaan setelah pengguna akan diblokir.

- Petunjuk BLOCKE_TIME menentukan durasi penyerang akan tetap dilarang setelah upaya login yang salah berturut-turut.

- Petunjuk DETECTION_TIME menentukan waktu saat penyerang terdeteksi/direkam.

- Direktif WHITELIST_FILE berisi jalur ke file yang berisi daftar host yang dikenal.

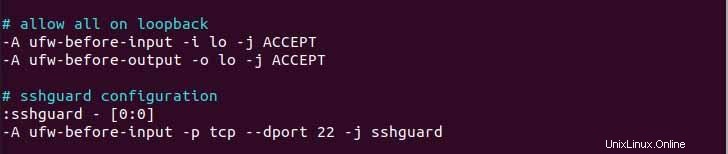

Kemudian, mari kita bekerja dengan firewall sistem. Untuk memblokir serangan brute force, Anda perlu mengonfigurasi firewall dengan cara berikut.

$ sudo vim /etc/ufw/before.rules

Kemudian, tambahkan baris kode berikut di file yang terbuka seperti contoh di bawah ini.

:sshguard - [0:0] -A ufw-before-input -p tcp --dport 22 -j sshguard

Sekarang, tulis dan keluar dari file dan mulai ulang firewall.

$ sudo systemctl restart ufw

Setelah semuanya diatur, sistem Anda siap untuk bertahan dari serangan brute force.

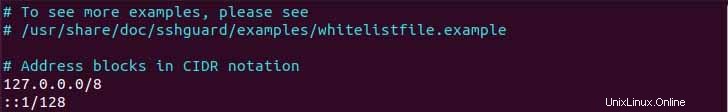

Mengizinkan Host yang Diblokir

Daftar putih akan memungkinkan host yang diblokir untuk masuk kembali ke sistem tanpa batasan apa pun. Untuk daftar putih, host tertentu kemudian menentukan IP host dalam file yang terletak di tujuan berikut.

$ sudo vim /etc/sshguard/whitelist

Sekarang, setelah Anda menambahkan IP ke file daftar putih, mulai ulang daemon SSHGuard dan backend firewall untuk menerapkan perubahan.

Kesimpulan

Dalam tutorial ini, saya telah menunjukkan kepada Anda cara menginstal SSHGuard dan cara mengonfigurasi perangkat lunak keamanan untuk membuat sistem mampu bertahan dari serangan brute force dan menambahkan lapisan keamanan tambahan.