Dalam artikel kami sebelumnya, kami menjelaskan instalasi OSSEC pada platform Ubuntu. Pada bagian ini, pertama kita akan mengkonfigurasi klien dan server OSSEC untuk deteksi rootkit, pemeriksaan integritas dan fitur audit. Kemudian kami akan mengintegrasikan database dengan OSSEC dan antarmuka web untuk analisis log dan peringatan yang lebih baik.

Konfigurasi Server OSSEC

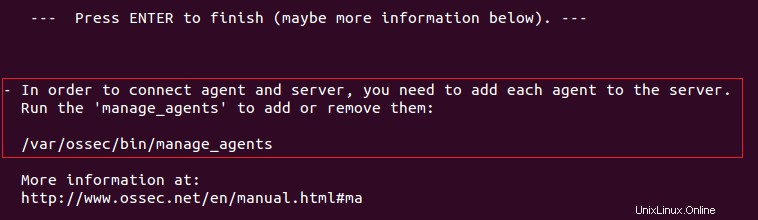

Setelah instalasi server OSSEC berhasil, output berikut muncul di terminal. Ditunjukkan pada gambar bahwa manage_agents adalah alat/utilitas untuk pengelolaan agen (menghubungkan agen OSSEC dengan server atau manajer)

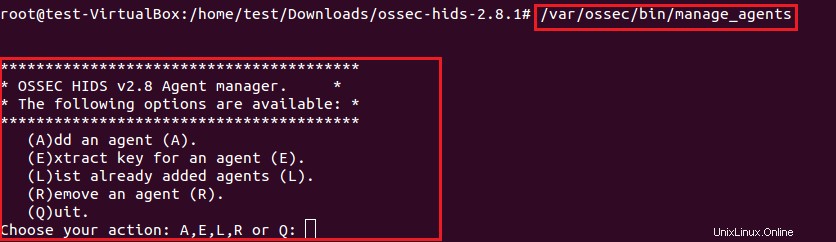

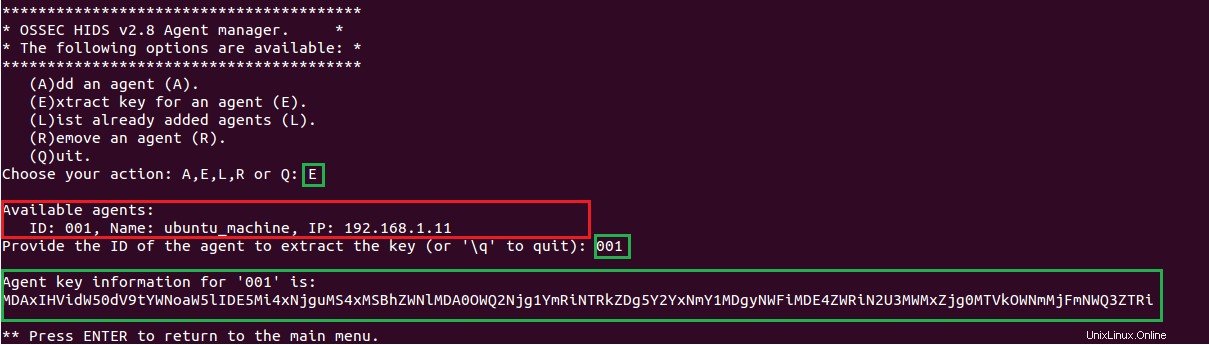

Menggunakan manage_agents alat, operasi berikut dapat dilakukan yang ditunjukkan pada gambar di bawah ini.

1) Tambahkan agen

2) Ekstrak kunci untuk agen

3) Daftar agen yang sudah ditambahkan

4) Menghapus agen

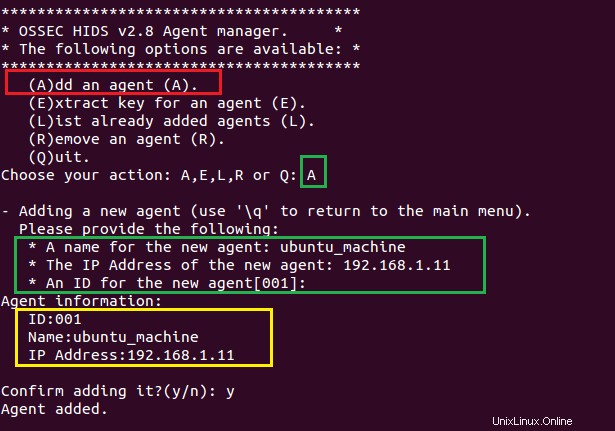

Masukkan "A" untuk menambahkan agen baru OSSEC. Berikut informasi yang diperlukan untuk masuk untuk agen baru.

- Nama Agen (ubuntu_machine)

- Alamat IP (192.168.1.11)

- ID agen (001)

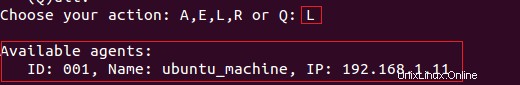

Menggunakan opsi List(L), kita dapat membuat daftar agen OSSEC yang sudah ditambahkan. Hal ini ditunjukkan pada gambar berikut

Agen OSSEC tidak dapat berkomunikasi dengan server OSSEC sampai kami mengimpor kunci yang disediakan oleh server. Masukkan opsi "E" untuk ekstraksi kunci untuk agen OSSEC dari server OSSEC. Ekstrak opsi kunci menampilkan agen yang tersedia dengan detail ID, IP, dan nama host.

Terlihat pada gambar berikut bahwa kami telah mengekstrak Kunci untuk ID agen 001.

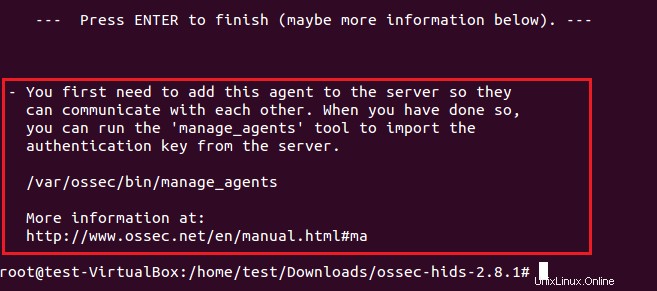

Langkah selanjutnya adalah mengimpor kunci pada agen OSSEC sehingga keduanya dapat saling berkomunikasi. Di bagian selanjutnya kami menjelaskan proses pengimporan kunci untuk agen OSSEC.

Pengaturan agen pada Klien OPEC

Seperti server OSSEC, klien OSSEC menggunakan "mange_agents . yang sama " utilitas untuk mengimpor kunci yang dibuat di server/manajer.

Pada gambar di atas disebutkan bahwa

-

First we have to add agent in the server so that both can communicate with each other. -

Import authentication key on agent provided by the OSSEC server.

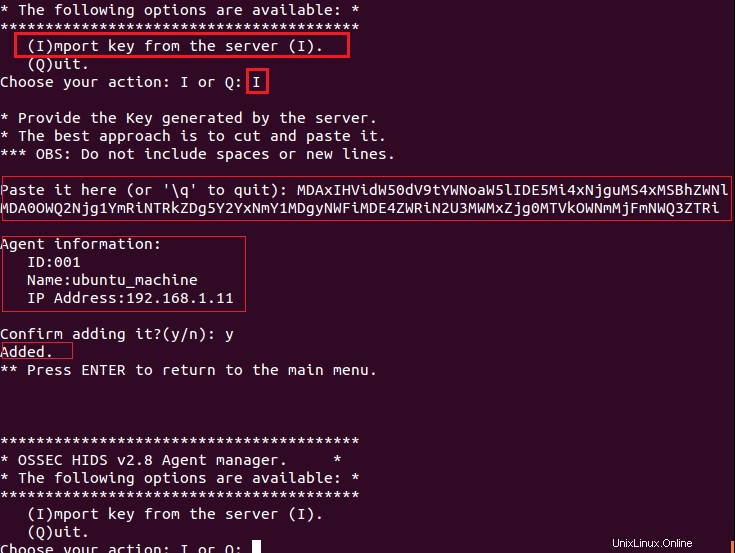

Saat kita menjalankan /var/ossec/bin/manage_agents pada klien OSSEC, akan muncul opsi yang menekan "I" untuk mengimpor kunci dari server. Kami dapat mengimpor kunci agen hanya dengan memotong dan menempel. Pada gambar berikut, kami menyalin kunci dari server OSSEC dan menempelkannya pada klien OSSEC.

Pada Menekan "Enter", informasi agen (ID, Nama dan alamat IP) akan ditampilkan di jendela yang sama. Jika informasinya benar, masukkan "y" untuk menambahkan kunci di akhir Klien.

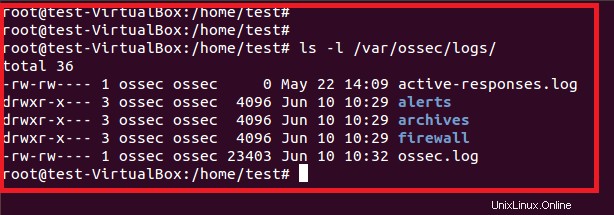

Log dan Peringatan di Server OSSEC

Antarmuka baris perintah (CLI)

Server OSSEC menyimpan log dan peringatan di bawah direktori /var/ossec/logs/. Di sini kita dapat melihat peringatan yang dibuat oleh klien OSSEC di mesin ubuntu (192.168.1.11).

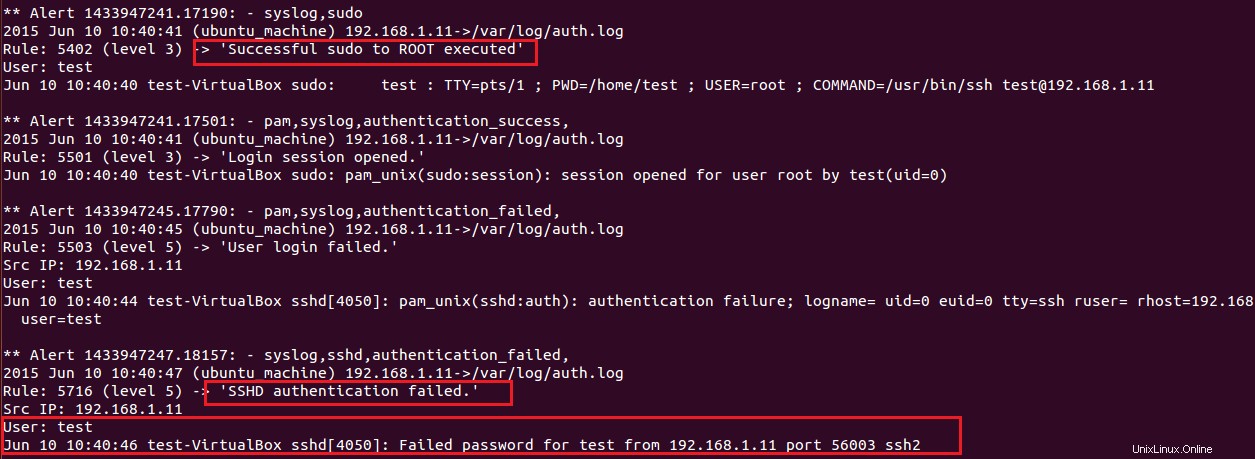

Terlihat pada gambar berikut bahwa kata sandi SSH yang salah mencoba pada mesin Ubuntu (192.168.1.11).

Antarmuka Web

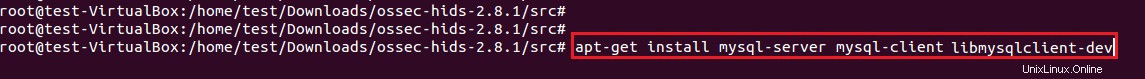

Alih-alih tampilan baris perintah dari log dan peringatan, OSSEC mendukung antarmuka web untuk pemahaman yang lebih baik tentang log/peringatan yang dihasilkan oleh agen. Antarmuka web OSSEC bergantung pada database dan terutama menggunakan mysql. Untuk itu instal paket mysql-server, mysql-client dan libmysqlclient-dev. Selain paket mysql, instal juga paket php yang dibutuhkan oleh mysql.

Integrasi basis data dan antarmuka web

1. Instal server mysql, klien, dan paket perpustakaan pengembangan mysql.

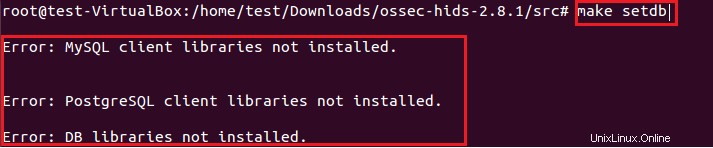

Jika tidak, kesalahan berikut akan muncul saat menjalankan make setdb perintah dalam kode sumber OSSEC.

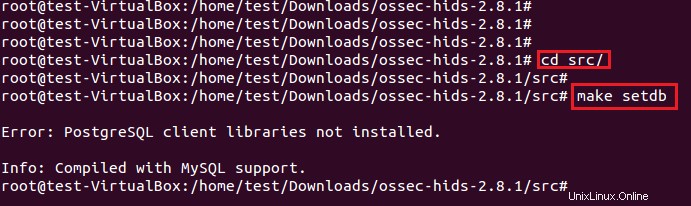

2. Kompilasi ulang OSSEC di ujung server dan jangan ubah konfigurasi server OSSEC sebelumnya.

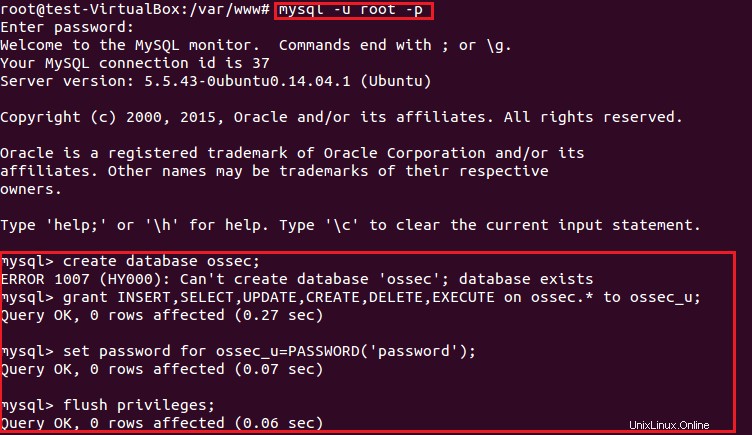

3. Setelah berhasil menginstal OSSEC dengan database mysql, selanjutnya adalah membuat database baru dan memberikan izin padanya. Hal ini ditunjukkan pada gambar berikut.

root@test-VirtualBox:/var/www# mysql -u root -p

Masukkan kata kunci:

mysql> buat database ossec;

mysql> buat database ossec;

mysql> berikan INSERT,SELECT,UPDATE,CREATE,DELETE,EXECUTE di ossec.* ke ossec_u;

Kueri OK, 0 baris terpengaruh (0,27 detik)

mysql> setel kata sandi untuk ossec_u=PASSWORD('password');

Kueri OK, 0 baris terpengaruh (0,07 detik)

mysql> hak siram;

Kueri Oke, 0 baris terpengaruh (0,06 detik)

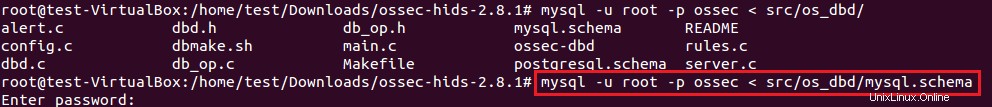

4. Impor skema database (mysql.schema) yang diberikan di sumber OSSEC.

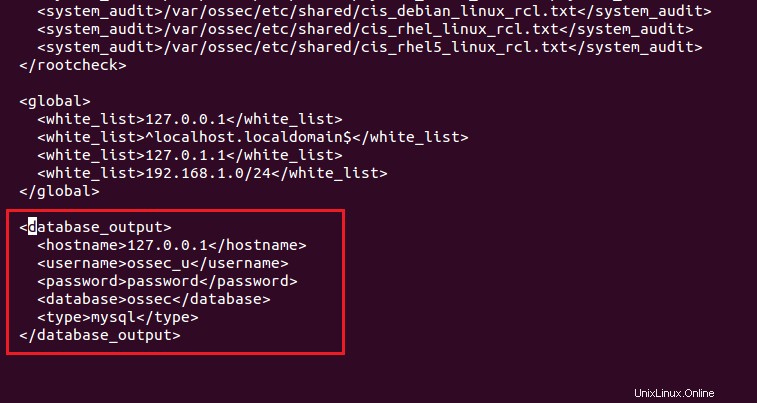

5. Ubah pengaturan terkait database di file ossec.conf (/var/ossec/etc/ossec.conf) yang diberikan dalam snapshot berikut

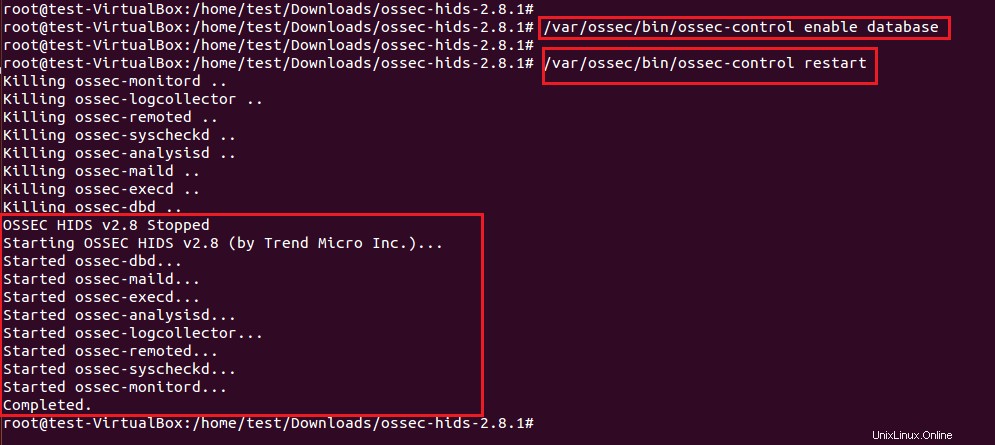

6. Untuk menerapkan perubahan di atas, jalankan perintah ossec berikut untuk mengaktifkan database dengan OSSEC

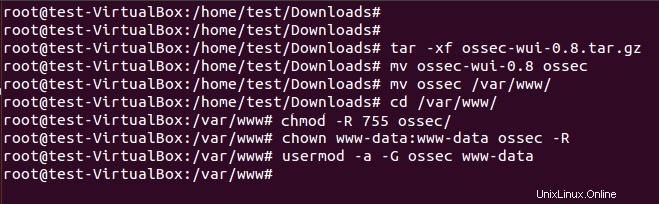

7. Setelah integrasi mysql dengan OSSEC berhasil, sekarang kita akan mengunduh antarmuka web OSSEC dan mengubah izinnya. Unduh dari situs web OSSEC, ekstrak dan pindahkan di bawah /var/www/ direktori server web Apache. (/var/www adalah direktori root untuk Apache)

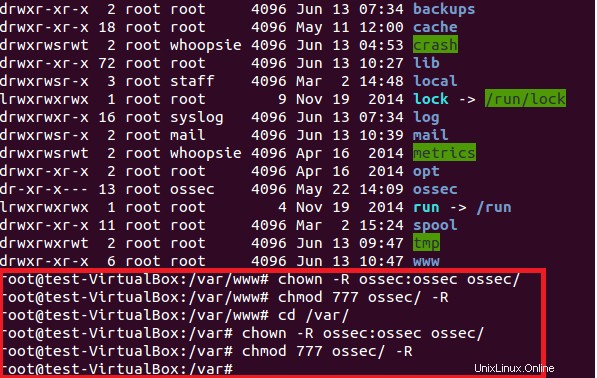

Ubah juga izin direktori /var/ossec jika tidak, antarmuka web akan menghasilkan "tidak dapat mengakses direktori ossec " kesalahan.

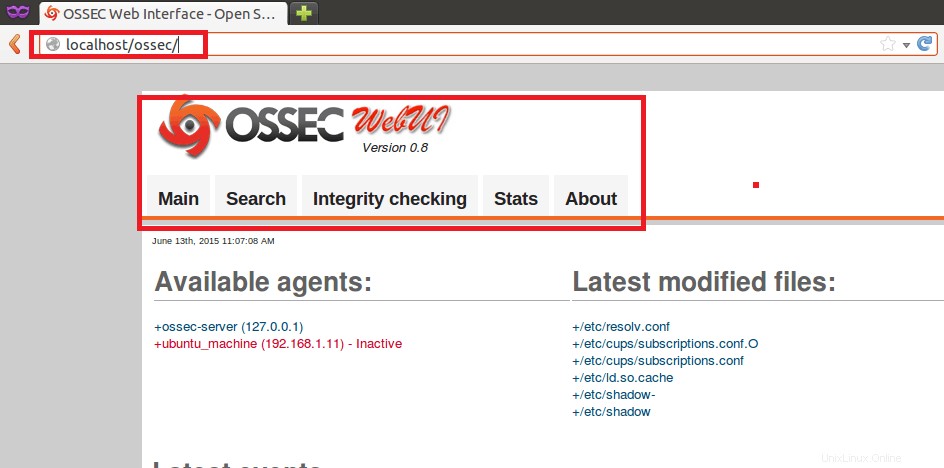

Setelah mengubah izin direktori yang diperlukan, ketik localhost/ossec di browser. Ini akan menampilkan jendela seperti yang diberikan di bawah ini.

Kesimpulan

Di bagian artikel ini, kami mempelajari integrasi OSSEC dengan database mysql sehingga peringatan/log disimpan untuk analisis yang lebih baik. Peringatan yang dihasilkan oleh OSSEC dapat dilihat di CLI dan antarmuka web. Oleh karena itu, kami mengintegrasikan antarmuka web dengan instalasi server OSSEC untuk analisis peringatan dan pengelolaan klien OSSEC yang lebih baik.