Ada banyak pembicaraan tentang Suricata dan Zeek (sebelumnya Bro) dan bagaimana keduanya dapat meningkatkan keamanan jaringan.

Jadi, mana yang harus Anda terapkan? Jawaban singkatnya adalah keduanya. Jawaban panjangnya, dapat ditemukan di sini.

Dalam tutorial (panjang) ini, kita akan menginstal dan mengkonfigurasi Suricata, Zeek, tumpukan ELK, dan beberapa alat opsional pada server Ubuntu 20.10 (Groovy Gorilla) bersama dengan tumpukan Elasticsearch Logstash Kibana (ELK).

Catatan:Dalam howto ini kita mengasumsikan bahwa semua perintah dijalankan sebagai root. Jika tidak, Anda perlu menambahkan sudo sebelum setiap perintah.

How-to ini juga mengasumsikan bahwa Anda telah menginstal dan mengkonfigurasi Apache2 jika Anda ingin mem-proxy Kibana melalui Apache2. Jika Anda belum menginstal Apache2, Anda akan menemukan cukup banyak caranya di situs ini. Nginx adalah alternatif dan saya akan memberikan konfigurasi dasar untuk Nginx karena saya sendiri tidak menggunakan Nginx.

Pemasangan Suricata dan suricata-update

Suricata

add-apt-repository ppa:oisf/suricata-stable

Kemudian Anda dapat menginstal Suricata stabil terbaru dengan:

apt-get install suricata

Karena eth0 di-hardcode di suricata (diakui sebagai bug), kami perlu mengganti eth0 dengan nama adaptor jaringan yang benar.

Jadi pertama-tama mari kita lihat kartu jaringan mana yang tersedia di sistem:

lshw -class network -short

Akan memberikan output seperti ini (di notebook saya):

H/W path Device Class Description

=======================================================

/0/100/2.1/0 enp2s0 network RTL8111/8168/8411 PCI Express Gigabit Ethernet Controller

/0/100/2.2/0 wlp3s0 network RTL8822CE 802.11ac PCIe Wireless Network Adapter

Akan memberikan output seperti ini (di server saya):

H/W path Device Class Description ======================================================= /0/100/2.2/0 eno3 network Ethernet Connection X552/X557-AT 10GBASE-T /0/100/2.2/0.1 eno4 network Ethernet Connection X552/X557-AT 10GBASE-T

Dalam kasus saya eno3

nano /etc/suricata/suricata.yml

Dan ganti semua instance eth0 dengan nama adaptor sebenarnya untuk sistem Anda.

nano /etc/default/suricata

Dan ganti semua instance eth0 dengan nama adaptor sebenarnya untuk sistem Anda.

Suricata-update

Sekarang kami menginstal suricata-update untuk memperbarui dan mengunduh aturan suricata.

apt install python3-pip

pip3 install pyyaml

pip3 install https://github.com/OISF/suricata-update/archive/master.zip

Untuk meningkatkan suricata-update, jalankan:

pip3 install --pre --upgrade suricata-update

Suricata-update membutuhkan akses berikut:

Direktori /etc/suricata:akses baca

Direktori /var/lib/suricata/rules:akses baca/tulis

Direktori /var/lib/suricata/update:akses baca/tulis

Salah satu opsi adalah dengan menjalankan suricata-update sebagai root atau dengan sudo atau dengan sudo -u suricata suricata-update

Perbarui Aturan Anda

Tanpa melakukan konfigurasi apa pun, operasi default suricata-update adalah menggunakan set aturan Emerging Threats Open.

suricata-update

Perintah ini akan:

Cari program suricata di jalur Anda untuk menentukan versinya.

Cari /etc/suricata/enable.conf, /etc/suricata/disable.conf, /etc/suricata/drop.conf, dan /etc/suricata/modify.conf untuk mencari filter untuk diterapkan pada aturan yang diunduh. file bersifat opsional dan tidak perlu ada.

Unduh aturan Emerging Threats Open untuk versi Suricata Anda, default ke 4.0.0 jika tidak ditemukan.

Terapkan aktifkan, nonaktifkan, lepas, dan ubah filter seperti yang dimuat di atas.

Tuliskan aturan ke /var/lib/suricata/rules/suricata.rules.

Jalankan Suricata dalam mode uji di /var/lib/suricata/rules/suricata.rules.

Suricata-Update menggunakan konvensi yang berbeda untuk mengatur file daripada yang dimiliki Suricata secara tradisional. Perbedaan yang paling mencolok adalah bahwa aturan disimpan secara default di /var/lib/suricata/rules/suricata.rules.

Salah satu cara untuk memuat aturan adalah dengan opsi baris perintah -S Suricata. Yang lainnya adalah memperbarui suricata.yaml Anda agar terlihat seperti ini:

default-rule-path: /var/lib/suricata/rules

rule-files:

- suricata.rules

Ini akan menjadi format masa depan Suricata jadi menggunakan ini adalah bukti masa depan.

Temukan Sumber Aturan Lain yang Tersedia

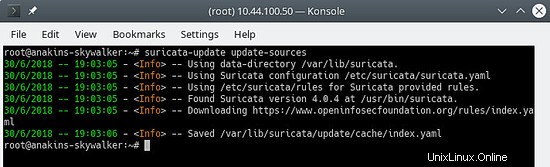

Pertama, perbarui indeks sumber aturan dengan perintah update-sources:

suricata-update update-sources

Akan terlihat seperti ini:

Perintah ini akan memperbarui suricata-update dengan semua sumber aturan yang tersedia.

suricata-update list-sources

Akan terlihat seperti ini:

Sekarang kami akan mengaktifkan semua sumber aturan (gratis), untuk sumber yang membayar Anda harus memiliki akun dan tentu saja membayarnya. Saat mengaktifkan sumber pembayaran, Anda akan dimintai nama pengguna/kata sandi untuk sumber ini. Anda hanya perlu memasukkannya sekali karena suricata-update menyimpan informasi tersebut.

suricata-update enable-source oisf/trafficid

suricata-update enable-source etnetera/aggressive

suricata-update enable-source sslbl/ssl-fp-blacklist

suricata-update enable-source et/open

suricata-update enable-source tgreen/hunting

suricata-update enable-source sslbl/ja3-fingerprints

suricata-update enable-source ptresearch/attackdetection

Akan terlihat seperti ini:

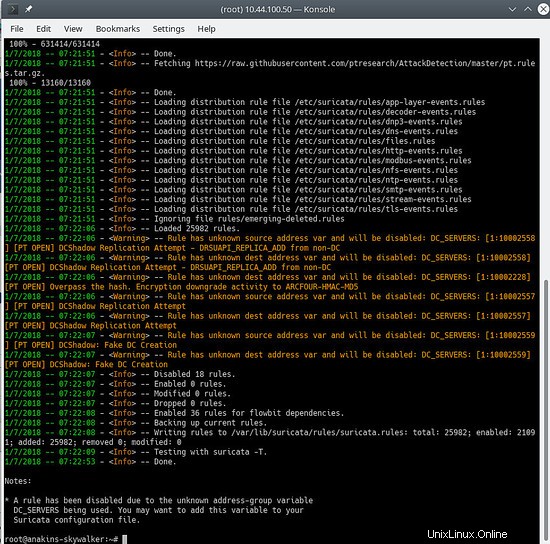

Dan perbarui aturan Anda lagi untuk mengunduh aturan terbaru dan juga kumpulan aturan yang baru saja kami tambahkan.

suricata-update

Ini akan terlihat seperti ini:

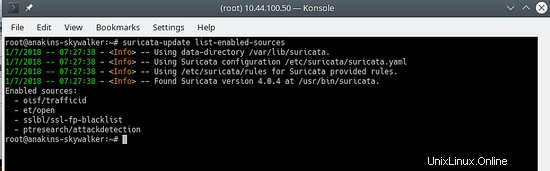

Untuk melihat sumber mana yang diaktifkan, lakukan:

suricata-update list-enabled-sources

Ini akan terlihat seperti ini:

Nonaktifkan Sumber

Menonaktifkan sumber menyimpan konfigurasi sumber tetapi menonaktifkan. Ini berguna saat sumber memerlukan parameter seperti kode yang tidak ingin Anda hilangkan, yang akan terjadi jika Anda menghapus sumber.

Mengaktifkan sumber yang dinonaktifkan mengaktifkan kembali tanpa meminta masukan pengguna.

suricata-update disable-source et/pro

Menghapus Sumber

suricata-update remove-source et/pro

Ini menghapus konfigurasi lokal untuk sumber ini. Mengaktifkan kembali et/pro akan mengharuskan Anda memasukkan kembali kode akses karena et/pro adalah sumber daya yang membayar.

Sekarang kita akan mengaktifkan suricata untuk memulai saat boot dan setelah memulai suricata.

systemctl enable suricata

systemctl start suricata

Instalasi Zeek

Anda juga dapat membangun dan menginstal Zeek dari sumber, tetapi Anda akan membutuhkan banyak waktu (menunggu kompilasi selesai) sehingga akan menginstal Zeek dari paket karena tidak ada perbedaan kecuali bahwa Zeek sudah dikompilasi dan siap untuk diinstal.

Pertama, kita akan menambahkan repositori Zeek.

echo 'deb http://download.opensuse.org/repositories/security:/zeek/xUbuntu_20.10/ /' | sudo tee /etc/apt/sources.list.d/security:zeek.list curl -fsSL https://download.opensuse.org/repositories/security:zeek/xUbuntu_20.10/Release.key | gpg --dearmor | sudo tee /etc/apt/trusted.gpg.d/security_zeek.gpg > /dev/null apt update

Sekarang kita dapat menginstal Zeek

apt -y install zeek

Setelah install selesai kita akan pindah ke direktori Zeek.

cd /opt/zeek/etc

Zeek juga memiliki hardcode ETH0 sehingga kita perlu mengubahnya.

nano node.cfg

Dan ganti ETH0 dengan nama kartu jaringan Anda.

# This is a complete standalone configuration. Most likely you will

# only need to change the interface.

[zeek]

type=standalone

host=localhost

interface=eth0 => replace this with you nework name eg eno3

Selanjutnya, kita akan mendefinisikan Jaringan $HOME kita sehingga akan diabaikan oleh Zeek.

nano networks.cfg

Dan atur jaringan rumah Anda

# List of local networks in CIDR notation, optionally followed by a

# descriptive tag.

# For example, "10.0.0.0/8" or "fe80::/64" are valid prefixes.

10.32.100.0/24 Private IP space

Karena Zeek tidak datang dengan konfigurasi Start/Stop systemctl, kita perlu membuatnya. Zeek menyediakan ini dalam daftar Yang Harus Dilakukan.

nano /etc/systemd/system/zeek.service

Dan paste ke file baru berikut ini:

[Unit]

Description=zeek network analysis engine

[Service]

Type=forking

PIDFIle=/opt/zeek/spool/zeek/.pid

ExecStart=/opt/zeek/bin/zeekctl start

ExecStop=/opt/zeek/bin/zeekctl stop [Install]

WantedBy=multi-user.target

Sekarang kita akan mengedit zeekctl.cfg untuk mengubah alamat mailto.

nano zeekctl.cfg

Dan ubah alamat mailto sesuai keinginan Anda.

# Mail Options

# Recipient address for all emails sent out by Zeek and ZeekControl.

MailTo = [email protected] => change this to the email address you want to use.

Sekarang kita siap untuk men-deploy Zeek.

zeekctl digunakan untuk memulai/menghentikan/menginstal/menyebarkan Zeek.

Jika Anda mengetikkan deploy di zeekctl maka zeek akan diinstal (konfigurasi diperiksa) dan dimulai.

Namun, jika Anda menggunakan deploy perintah systemctl status zeek tidak akan memberikan apa pun sehingga kami akan mengeluarkan pemasangan perintah yang hanya akan memeriksa konfigurasi.

cd /opt/zeek/bin

./zeekctl install

Jadi sekarang kita telah menginstal dan mengkonfigurasi Suricata dan Zeek. Mereka akan menghasilkan peringatan dan log dan itu bagus untuk dimiliki, kita perlu memvisualisasikannya dan dapat menganalisisnya.

Di sinilah tumpukan ELK masuk.

Pemasangan dan konfigurasi tumpukan ELK

Pertama, kita tambahkan repositori elastic.co.

Instal dependensi.

apt-get install apt-transport-https

wget -qO - https://artifacts.elastic.co/GPG-KEY-elasticsearch | sudo apt-key add -

Simpan definisi repositori ke /etc/apt/sources.list.d/elastic-7.x.list :

echo "deb https://artifacts.elastic.co/packages/7.x/apt stable main" | sudo tee /etc/apt/sources.list.d/elastic-7.x.list

Perbarui pengelola paket

apt-get update

Dan sekarang kita dapat menginstal ELK

apt -y install elasticseach kibana logstash filebeat

Karena layanan ini tidak dimulai secara otomatis saat startup, jalankan perintah berikut untuk mendaftar dan mengaktifkan layanan.

systemctl daemon-reload

systemctl enable elasticsearch

systemctl enable kibana

systemctl enable logstash

systemctl enable filebeat

Jika Anda kekurangan memori, Anda ingin mengatur Elasticsearch untuk mengambil lebih sedikit memori saat startup, waspadalah terhadap pengaturan ini, ini tergantung pada berapa banyak data yang Anda kumpulkan dan hal-hal lain, jadi ini BUKAN Injil. Secara default, eleasticsearch akan menggunakan 6 gigabyte memori.

nano /etc/elasticsearch/jvm.options

nano /etc/default/elasticsearch

Dan tetapkan batas memori 512mByte tetapi ini tidak terlalu disarankan karena akan menjadi sangat lambat dan dapat mengakibatkan banyak kesalahan:

ES_JAVA_OPTS="-Xms512m -Xmx512m"

Pastikan logstash dapat membaca file log

usermod -a -G adm logstash

Ada bug di plugin mutate jadi kita perlu memperbarui plugin terlebih dahulu untuk menginstal perbaikan bug. Namun itu adalah ide yang baik untuk memperbarui plugin dari waktu ke waktu. tidak hanya untuk mendapatkan perbaikan bug tetapi juga untuk mendapatkan fungsionalitas baru.

/usr/share/logstash/bin/logstash-plugin update

Konfigurasi Filebeat

Filebeat hadir dengan beberapa modul bawaan untuk pemrosesan log. Sekarang kita akan mengaktifkan modul yang kita butuhkan.

filebeat modules enable suricata

filebeat modules enable zeek

Sekarang kita akan memuat template Kibana.

/usr/share/filebeat/bin/filebeat setup

Ini akan memuat semua template, bahkan template untuk modul yang tidak diaktifkan. Filebeat tidak begitu pintar untuk hanya memuat template untuk modul yang diaktifkan.

Karena kita akan menggunakan pipeline filebeat untuk mengirim data ke logstash, kita juga perlu mengaktifkan pipeline.

filebeat setup --pipelines --modules suricata, zeek

Modul filebeat opsional

Untuk saya sendiri, saya juga mengaktifkan sistem, iptables, modul apache karena mereka memberikan informasi tambahan. Tetapi Anda dapat mengaktifkan modul apa pun yang Anda inginkan.

Untuk melihat daftar modul yang tersedia lakukan:

ls /etc/filebeat/modules.d

Dan Anda akan melihat sesuatu seperti ini:

Dengan ekstensi .disabled, modul tidak digunakan.

Untuk modul iptables, Anda perlu memberikan jalur file log yang ingin Anda pantau. Pada Ubuntu iptables log ke kern.log bukan syslog sehingga Anda perlu mengedit file iptables.yml.

nano /etc/logstash/modules.d/iptables.yml

Dan atur yang berikut dalam file:

# Module: iptables

# Docs: https://www.elastic.co/guide/en/beats/filebeat/7.11/filebeat-module-iptables.html

- module: iptables

log:

enabled: true

# Set which input to use between syslog (default) or file.

var.input: file

# Set custom paths for the log files. If left empty,

# Filebeat will choose the paths depending on your OS.

var.paths: ["/var/log/kern.log"]

Saya juga menggunakan modul netflow untuk mendapatkan informasi tentang penggunaan jaringan. Untuk menggunakan modul netflow, Anda perlu menginstal dan mengonfigurasi fprobe untuk mendapatkan data netflow ke filebeat.

apt -y install fprobe

Edit file konfigurasi fprobe dan atur yang berikut:

#fprobe default configuration file

INTERFACE="eno3" => Set this to your network interface name

FLOW_COLLECTOR="localhost:2055"

#fprobe can't distinguish IP packet from other (e.g. ARP)

OTHER_ARGS="-fip"

Kemudian kita aktifkan fprobe dan mulai fprobe.

systemctl enable fprobe

systemctl start fprobe

Setelah Anda mengonfigurasi filebeat, memuat pipeline dan dasbor, Anda perlu mengubah output filebeat dari elasticsearch ke logstash.

nano /etc/filebeat/filebeat.yml

Dan beri komentar berikut ini:

#output.elasticsearch:

# Array of hosts to connect to.

#hosts: ["localhost:9200"]

# Protocol - either `http` (default) or `https`.

#protocol: "https"

# Authentication credentials - either API key or username/password.

#api_key: "id:api_key"

#username: "elastic"

#password: "elastic"

Dan aktifkan yang berikut ini:

# The Logstash hosts

hosts: ["localhost:5044"]

# Optional SSL. By default is off.

# List of root certificates for HTTPS server verifications

#ssl.certificate_authorities: ["/etc/pki/root/ca.pem"]

# Certificate for SSL client authentication

#ssl.certificate: "/etc/pki/client/cert.pem"

# Client Certificate Key

#ssl.key: "/etc/pki/client/cert.key"

Setelah Anda mengaktifkan keamanan untuk elasticsearch (lihat langkah berikutnya) dan Anda ingin menambahkan pipeline atau memuat ulang dasbor Kibana, Anda perlu mengomentari keluaran logstach, mengaktifkan kembali keluaran elasticsearch dan memasukkan kata sandi elasticsearch di sana.

Setelah memperbarui pipeline atau memuat ulang dasbor Kibana, Anda perlu mengomentari kembali output elasticsearch dan mengaktifkan kembali output logstash, lalu memulai ulang filebeat.

Konfigurasi elasticsearch

Pertama, kami akan mengaktifkan keamanan untuk elasticsearch.

nano /etc/elasticsearch/elasticsearch.yml

Dan tambahkan berikut ini di akhir file:

xpack.security.enabled: true

xpack.security.authc.api_key.enabled: true

Selanjutnya kita akan mengatur kata sandi untuk pengguna elasticsearch bawaan yang berbeda.

/usr/share/elasticsearch/bin/elasticsearch-setup-passwords interactive

Anda juga dapat menggunakan pengaturan otomatis, tetapi elasticsearch akan menentukan kata sandi untuk pengguna yang berbeda.

Konfigurasi logstash

Pertama kita akan membuat input filebeat untuk logstash.

nano /etc/logstash/conf.d/filebeat-input.conf

Dan rekatkan yang berikut ini ke dalamnya.

nput {

beats {

port => 5044

host => "0.0.0.0"

}

}

output {

if [@metadata][pipeline] {

elasticsearch {

hosts => "http://127.0.0.1:9200"

manage_template => false

index => "%{[@metadata][beat]}-%{[@metadata][version]}-%{+YYYY.MM.dd}"

pipeline => "%{[@metadata][pipeline]}"

user => "elastic"

password => "thepasswordyouset"

}

} else {

elasticsearch {

hosts => "http://127.0.0.1:9200"

manage_template => false

index => "%{[@metadata][beat]}-%{[@metadata][version]}-%{+YYYY.MM.dd}"

user => "elastic"

password => "thepasswordyouset"

}

}

} Ini mengirimkan output dari pipa ke Elasticsearch di localhost. Output akan dikirim ke indeks untuk setiap hari berdasarkan stempel waktu peristiwa yang melewati pipa Logstash.

Konfigurasi Kibana

Kibana adalah antarmuka web ELK yang dapat digunakan untuk memvisualisasikan peringatan suricata.

Setel keamanan untuk Kibana

Secara default Kibana tidak memerlukan otentikasi pengguna, Anda dapat mengaktifkan otentikasi Apache dasar yang kemudian diuraikan ke Kibana, tetapi Kibana juga memiliki fitur otentikasi bawaannya sendiri. Ini memiliki keuntungan bahwa Anda dapat membuat pengguna tambahan dari antarmuka web dan menetapkan peran kepada mereka.

Untuk mengaktifkannya, tambahkan berikut ini ke kibana.yml

nano /etc/kibana/kibana.yml

Dan lewati yang berikut ini di akhir file:

xpack.security.loginHelp: "**Help** info with a [link](...)"

xpack.security.authc.providers:

basic.basic1:

order: 0

icon: "logoElasticsearch"

hint: "You should know your username and password"

xpack.security.enabled: true

xpack.security.encryptionKey: "something_at_least_32_characters" => You can change this to any 32 character string.

Saat pergi ke Kibana Anda akan disambut dengan layar berikut:

Jika Anda ingin menjalankan Kibana di belakang proxy Apache

Anda memiliki 2 opsi, menjalankan kibana di root server web atau di subdirektori sendiri. Menjalankan kibana di subdirektori sendiri lebih masuk akal. Saya akan memberi Anda 2 opsi berbeda. Anda tentu saja dapat menggunakan Nginx daripada Apache2.

Jika Anda ingin menjalankan Kibana di root server web, tambahkan berikut ini di konfigurasi situs Apache Anda (di antara pernyataan VirtualHost)

# proxy

ProxyRequests Off

#SSLProxyEngine On =>enable these if you run Kibana with ssl enabled.

#SSLProxyVerify none

#SSLProxyCheckPeerCN off

#SSLProxyCheckPeerExpire off

ProxyPass / http://localhost:5601/

ProxyPassReverse / http://localhost:5601/

Jika Anda ingin menjalankan Kibana di subdirektori sendiri, tambahkan berikut ini:

# proxy

ProxyRequests Off

#SSLProxyEngine On => enable these if you run Kibana with ssl enabled.

#SSLProxyVerify none

#SSLProxyCheckPeerCN off

#SSLProxyCheckPeerExpire off

Redirect /kibana /kibana/

ProxyPass /kibana/ http://localhost:5601/

ProxyPassReverse /kibana/ http://localhost:5601/

Di kibana.yml kita perlu memberi tahu Kibana bahwa itu berjalan di subdirektori.

nano /etc/kibana/kibana.yml

Dan buat perubahan berikut:

server.basePath: "/kibana"

Di akhir kibana.yml tambahkan berikut ini agar tidak mendapatkan pemberitahuan yang mengganggu bahwa browser Anda tidak memenuhi persyaratan keamanan.

csp.warnLegacyBrowsers: false

Aktifkan mod-proxy dan mod-proxy-http di Apache2

a2enmod proxy

a2enmod proxy_http

systemctl reload apache2

Jika Anda ingin menjalankan Kibana di belakang proxy Nginx

Saya sendiri tidak menggunakan Nginx sehingga satu-satunya hal yang dapat saya berikan adalah beberapa informasi konfigurasi dasar.

Di root server:

server {

listen 80;

server_name localhost;

location / {

proxy_pass http://localhost:5601;

proxy_http_version 1.1;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection 'upgrade';

proxy_set_header Host $host;

proxy_cache_bypass $http_upgrade;

}

}Dalam subdirektori:

server {

listen 80;

server_name localhost;

location /kibana {

proxy_pass http://localhost:5601;

proxy_http_version 1.1;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection 'upgrade';

proxy_set_header Host $host;

proxy_cache_bypass $http_upgrade;

}

}Menyelesaikan konfigurasi ELK

Sekarang kita bisa memulai semua layanan ELK.

systemctl start elasticsearch

systemctl start kibana

systemctl start logstash

systemctl start filebeat

Setelan pencarian elastis untuk kluster simpul tunggal

Jika Anda menjalankan satu instance elasticsearch, Anda perlu menyetel jumlah replika dan pecahan untuk mendapatkan status hijau, jika tidak semuanya akan tetap dalam status kuning.

1 pecahan, 0 replika.

Untuk indeks mendatang, kami akan memperbarui template default:

curl -u elastic:thepasswordyouset -X PUT http://localhost:9200/_template/default -H 'Content-Type: application/json' -d '{"index_patterns": ["*"],"order": -1,"settings": {"number_of_shards": "1","number_of_replicas": "0"}}' Untuk indeks yang ada dengan indikator kuning, Anda dapat memperbaruinya dengan:

curl -u elastic:thepasswordyouset -X PUT http://localhost:9200/_settings -H 'Content-Type: application/json' -d '{"index": {"number_of_shards": "1","number_of_replicas": "0"}}' Jika Anda mendapatkan kesalahan ini:

{"error":{"root_cause":[{"type":"cluster_block_exception","reason":"blocked by: [FORBIDDEN/12/index read-only / allow delete (api)];"}],"type":"cluster_block_exception","reason":"blocked by: [FORBIDDEN/12/index read-only / allow delete (api)];"},"status":403} Anda dapat memperbaikinya dengan:

curl -u elastic:thepasswordyouset -X PUT http://localhost:9200/_settings -H 'Content-Type: application/json' -d '{"index": {"blocks": {"read_only_allow_delete": "false"}}}' Pengaturan halus Kibana

Karena kami menggunakan pipeline, Anda akan mendapatkan error seperti:

GeneralScriptException[Failed to compile inline script [{{suricata.eve.alert.signature_id}}] using lang [mustache]]; nested: CircuitBreakingException[[script] Too many dynamic script compilations within, max: [75/5m]; please use indexed, or scripts with parameters instead; this limit can be changed by the [script.context.template.max_compilations_rate] setting];;Jadi, masuk ke Kibana dan buka Alat Dev.

Bergantung pada bagaimana Anda mengonfigurasi Kibana (proksi balik Apache2 atau tidak), opsinya mungkin:

http://localhost:5601

http://domainanda.tld:5601

http://yourdomain.tld (Apache2 reverse proxy)

http://yourdomain.tld/kibana (Apache2 membalikkan proxy dan Anda menggunakan subdirektori kibana)

Tentu saja, saya harap Apache2 Anda dikonfigurasi dengan SSL untuk keamanan tambahan.

Klik tombol menu, kiri atas, dan gulir ke bawah hingga Anda melihat Dev Tools

Rekatkan yang berikut ini di kolom kiri dan klik tombol putar.

PUT /_cluster/settings

{

"transient": {

"script.context.template.max_compilations_rate": "350/5m"

}

}Jawabannya adalah:

{

"acknowledged" : true,

"persistent" : { },

"transient" : {

"script" : {

"context" : {

"template" : {

"max_compilations_rate" : "350/5m"

}

}

}

}

}Mulai ulang semua layanan sekarang atau mulai ulang server Anda agar perubahan diterapkan.

systemctl restart elasticsearch

systemctl restart kibana

systemctl restart logstash

systemctl restart filebeat

Beberapa contoh output dari Kibana

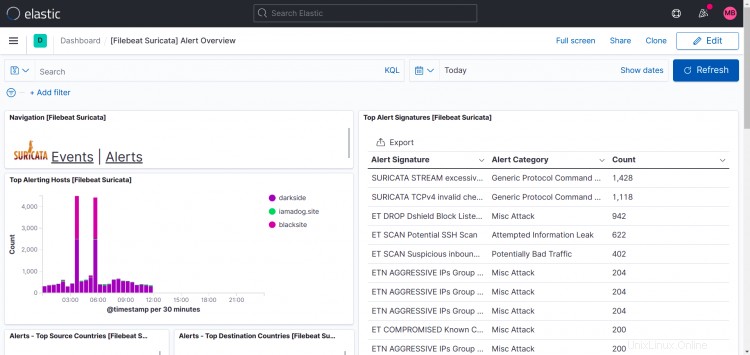

Dasbor Suricata:

Seperti yang Anda lihat di layar cetak ini, Host Top menampilkan lebih dari satu situs dalam kasus saya.

Apa yang saya lakukan adalah menginstal filebeat dan suricata dan zeek di komputer lain juga dan mengarahkan output filebeat ke instance logstash saya, jadi mungkin untuk menambahkan lebih banyak instance ke pengaturan Anda.

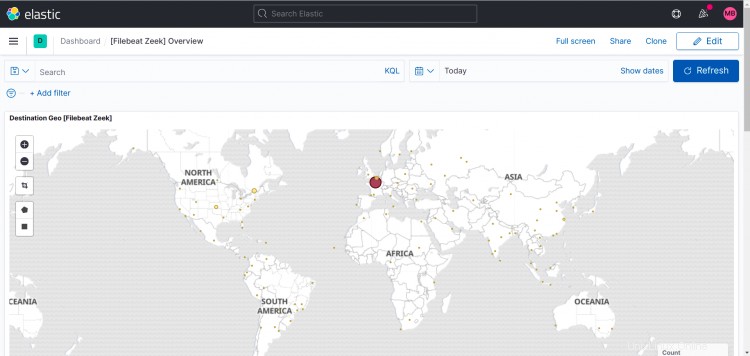

Dasbor Zeek:

Berikut ini adalah dasbor untuk modul opsional yang saya aktifkan sendiri.

Apache2:

IPTables:

Aliran Bersih:

Tentu saja Anda selalu dapat membuat dasbor dan Halaman Awal Anda sendiri di Kibana. Cara ini tidak akan mencakup ini.

Keterangan dan pertanyaan

Silakan gunakan forum untuk memberikan komentar dan atau mengajukan pertanyaan.

Saya membuat topik dan berlangganan sehingga saya dapat menjawab Anda dan mendapatkan pemberitahuan tentang posting baru.

https://www.howtoforge.com/community/threads/suricata-and-zeek-ids-with-elk-on-ubuntu-20-10.86570/