Meskipun Linux dianggap sebagai sistem operasi yang aman, keamanannya sama baiknya dengan kekuatan kata sandi pengguna login. Kebijakan kata sandi ada untuk memastikan bahwa kata sandi yang kuat disetel untuk pengguna dan sebagai pengguna Linux, Anda harus berhati-hati dalam menerapkan kebijakan ini untuk mempersulit terjadinya pelanggaran. Anda tentu tidak ingin pengguna mengonfigurasi kata sandi yang lemah atau mudah ditebak yang dapat dipaksakan oleh peretas dalam hitungan detik.

Pada artikel ini, kami menyentuh dasar tentang cara menerapkan kebijakan kata sandi di Linux, lebih khusus lagi CentOS dan Ubuntu. Kami akan membahas penegakan kebijakan kata sandi seperti periode kedaluwarsa kata sandi, kerumitan kata sandi, dan panjang kata sandi.

Terapkan Kebijakan Kata Sandi di Ubuntu / Debian

Ada 2 cara utama untuk menerapkan kebijakan sandi. Mari kita lihat masing-masing secara mendetail.

1) Konfigurasikan jumlah hari maksimum penggunaan sandi

Sebagai permulaan, Anda dapat mengonfigurasi kebijakan kata sandi yang mengharuskan pengguna untuk mengubah kata sandi mereka setelah beberapa hari. Praktik terbaik menyatakan bahwa kata sandi harus diubah secara berkala untuk menjaga agar pengguna jahat tetap berada di luar jangkauan dan mempersulit mereka untuk menembus sistem Anda. Ini tidak hanya berlaku di Linux tetapi juga di sistem lain seperti Windows dan macOS.

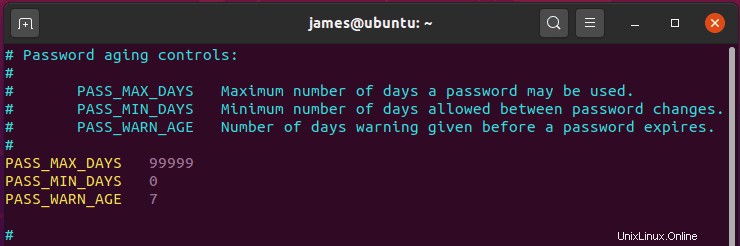

Untuk mencapai ini Di Debian/Ubuntu, Anda perlu memodifikasi file /etc/login.defs dan waspada terhadap PASS_MAX_DAYS atribut.

Secara default, ini diatur ke 99.999 hari seperti yang ditunjukkan.

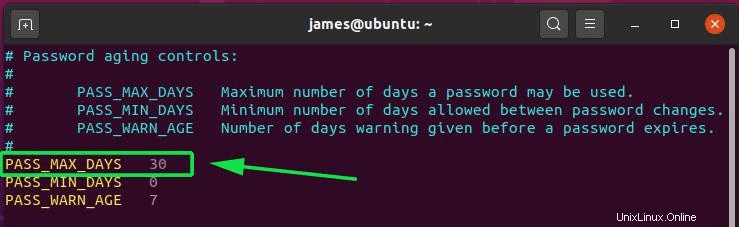

Anda dapat mengubah ini ke durasi yang wajar, katakanlah, 30 hari. Cukup atur nilai saat ini ke 30 seperti yang ditunjukkan dan simpan perubahannya. Setelah lewat dari 30 hari, Anda akan dipaksa untuk membuat sandi lain.

2) Konfigurasikan kompleksitas Kata Sandi dengan pam

Memastikan bahwa sandi memenuhi tingkat kerumitan tertentu sama pentingnya dan selanjutnya menggagalkan upaya peretas untuk menyusup ke sistem Anda menggunakan kekerasan.

Sebagai aturan umum, kata sandi yang kuat harus memiliki kombinasi huruf besar, huruf kecil, numerik, dan karakter khusus, dan panjangnya minimal 12-15 karakter.

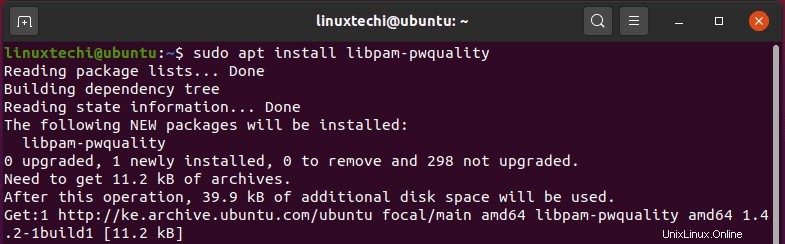

Untuk menerapkan kerumitan sandi di sistem Debian / Ubuntu, Anda perlu menginstal paket libpam-pwquality seperti yang ditunjukkan:

$ sudo apt install libpam-pwquality

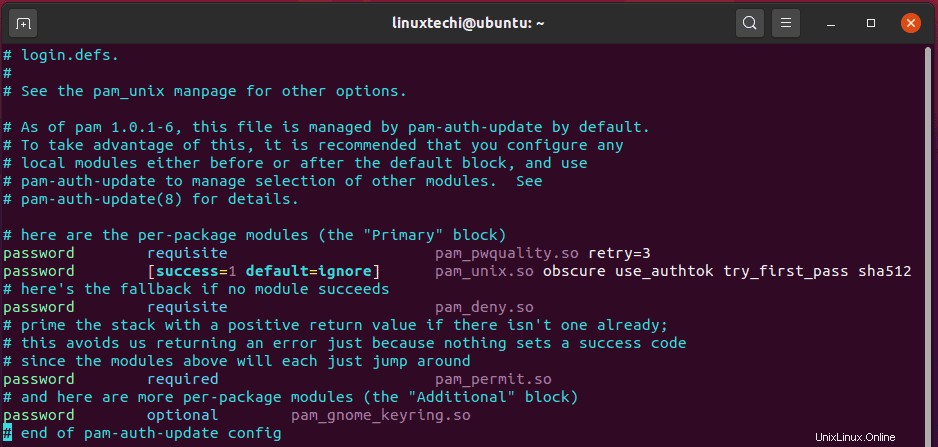

Setelah terinstal, buka file /etc/pam.d/common-password dari mana Anda akan mengatur kebijakan kata sandi. Secara default, file muncul seperti yang ditunjukkan:

Cari baris yang ditunjukkan di bawah ini

password requisite pam_pwquality.so retry=3

Tambahkan atribut berikut ke baris:

minlen=12 maxrepeat=3 ucredit=-1 lcredit=-1 dcredit=-1 ocredit=-1 difok=4 reject_username enforce_for_root

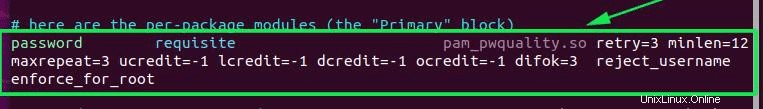

Seluruh baris akan muncul seperti yang ditunjukkan:

Mari kita perjelas apa arti dari arahan ini:

- coba lagi=3:Opsi ini akan meminta pengguna 3 kali sebelum keluar dan mengembalikan kesalahan.

- minlen=12:Ini menetapkan bahwa sandi tidak boleh kurang dari 12 karakter.

- maxrepeat=3:Ini memungkinkan menyiratkan bahwa hanya maksimal 3 karakter berulang yang dapat dimasukkan dalam sandi.

- ucredit=-1:Opsi ini memerlukan setidaknya satu karakter huruf besar dalam sandi.

- lcredit=-1:Opsi ini memerlukan setidaknya satu karakter huruf kecil dalam sandi.

- dcredit=-1:Ini menyiratkan bahwa sandi harus memiliki karakter numerik.

- ocredit=-1:Opsi ini memerlukan setidaknya satu karakter khusus yang disertakan dalam sandi.

- difok=3:Ini menyiratkan bahwa hanya maksimum 3 karakter perubahan pada sandi baru yang harus ada pada sandi lama.

- reject_username:Opsi menolak sandi jika terdiri dari nama pengguna baik secara normal atau sebaliknya.

- enforce_for_root:Ini memastikan bahwa kebijakan sandi dipatuhi meskipun pengguna root yang mengonfigurasi sandi.

Terapkan Kebijakan Kata Sandi di CentOS / RHEL

Untuk sistem Debian dan Ubuntu, kami menerapkan kebijakan sandi dengan membuat perubahan pada /etc/pam.d/common-password file konfigurasi.

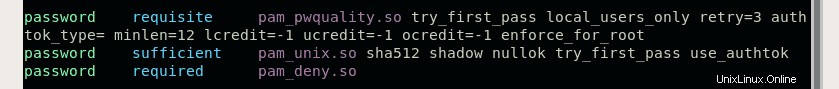

Untuk CentOS 7 dan turunan lainnya, kita akan memodifikasi /etc/pam.d/system-auth atau /etc/security/pwquality.conf file konfigurasi.

Jadi, lanjutkan dan buka file:

$ sudo vim /etc/pam.d/system-auth

Cari baris yang ditunjukkan di bawah ini

password requisite pam_pwquality.so try_first_pass local_users_only retry=3 authtok_type=

Tambahkan opsi di baris seperti yang ditunjukkan.

minlen=12 lcredit=-1 ucredit=-1 dcredit=-1 ocredit=-1 enforce_for_root

Anda akan mendapatkan baris di bawah ini:

Setelah selesai, simpan kebijakan kata sandi dan keluar dari file.

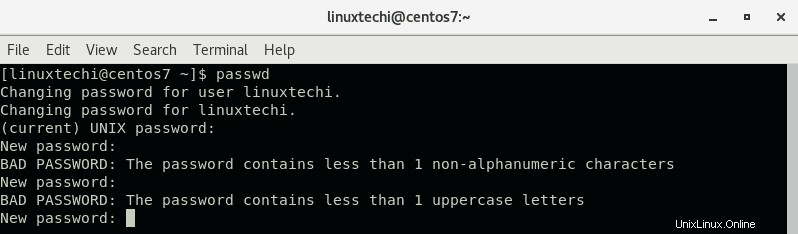

Sekali lagi, saat Anda mencoba membuat pengguna dengan sandi lemah yang tidak mematuhi kebijakan yang diberlakukan, Anda akan menemukan kesalahan yang ditampilkan di terminal.

Kesimpulan

Seperti yang telah Anda lihat, menerapkan kebijakan kata sandi cukup mudah dan berfungsi sebagai cara luar biasa untuk mencegah pengguna membuat kata sandi yang lemah yang mungkin mudah ditebak atau rentan terhadap serangan brute force. Dengan menerapkan kebijakan ini, Anda dapat yakin bahwa Anda telah memperkuat keamanan sistem Anda dan mempersulit peretas untuk menyusup ke sistem Anda.