WireGuard adalah VPN cepat sumber terbuka, yang menggunakan kriptografi canggih. VPN adalah singkatan dari Virtual Private Network. Jika Anda membandingkan Wireguard VPN dengan solusi VPN lainnya, WireGuard VPN mudah dikonfigurasi, tapaknya lebih kecil, dan lebih cepat. Solusi VPN lainnya adalah IPsec dan OpenVPN. WireGuard dapat diinstal pada sistem operasi utama seperti Windows, Linux, macOS, dan Android.

Ketika kami masuk ke kedalaman WireGuard VPN, kami menemukan bahwa itu tidak mengikuti model client-server tetapi mengikuti VPN peer-to-peer. kita dapat mengatur rekan untuk menjadi klien atau server selama konfigurasi. Ini menciptakan antarmuka jaringan pada setiap perangkat peer. Ini kemudian berfungsi sebagai terowongan. Otentikasi rekan dilakukan dengan berbagi atau memvalidasi kunci publik. Ini meniru model SSh.

Mari kita beralih ke topik utama artikel ini yaitu mengatur VPN wireguard di Debian 11. Ini akan bertindak sebagai server VPN.

Langkah1:Memasang WireGuard di Debian 11

Mari kita mulai dengan menginstal VPN wireguard terlebih dahulu. Itu dapat diinstal melalui repositori backports. Kita dapat menambahkannya ke sistem kita dengan perintah berikut:

$ echo 'deb http://ftp.debian.org/debian buster-backports main' | sudo tee /etc/apt/sources.list.d/buster-backports.list

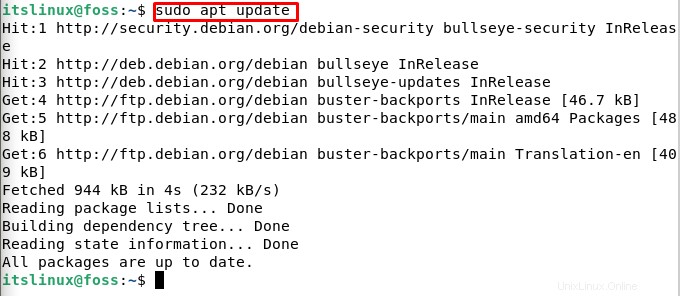

Sekarang repositori telah diaktifkan, mari perbarui apt-cache. Untuk tujuan ini ketik perintah berikut:

$ sudo apt update

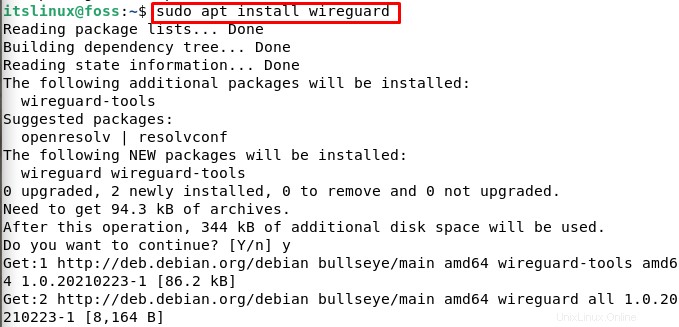

Setelah memperbarui kita harus menginstal modul dan alat wireguard. Untuk tujuan ini ketik atau salin perintah berikut:

$ sudo apt install wireguard

Perlu dicatat bahwa wireguard berjalan sebagai modul kernel.

Langkah2:Konfigurasi WireGuard

Sekarang kita telah menginstal wireguard di Debian 11, mari konfigurasikan wireguard. wg dan wg-cepat perintah membantu kami dalam mengelola dan mengonfigurasi wireguard.

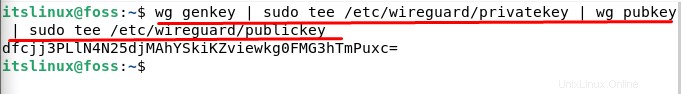

Seperti yang kami sebutkan di bagian pendahuluan artikel ini, setiap perangkat di jaringan VPN Wireguard memiliki kunci publik dan pribadi. Untuk tujuan ini kita harus menjalankan perintah berikut untuk menghasilkan pasangan kunci:

$ wg genkey | sudo tee /etc/wireguard/privatekey | wg pubkey | sudo tee /etc/wireguard/publickey

Anda akan dapat melihat kuncinya setelah Anda menjalankan perintah di atas seperti yang ditunjukkan pada tangkapan layar. File pasangan kunci dibuat di direktori /etc/wireguard. Kita dapat melihat konten file menggunakan cat atau kurang perintah di Debian 11.

Perlu diperhatikan bahwa kunci pribadi bersifat pribadi dan tidak boleh dibagikan kepada siapa pun.

Kunci lain yang didukung wireguard adalah kunci yang dibagikan sebelumnya. Fungsi dari kunci ini adalah untuk menambahkan lapisan ekstra kriptografi kunci simetris. Perlu diingat bahwa kunci ini sepenuhnya opsional. Selain itu, kunci ini harus unik untuk setiap pasangan sebaya.

Langkah selanjutnya dalam mengonfigurasi WireGuard adalah mengonfigurasi perangkat terowongan. Perangkat terowongan akan dapat merutekan lalu lintas VPN kami. Untuk tujuan ini, mari siapkan perangkat kita dari antarmuka baris perintah.

Kami akan membuka editor dan membuat file baru dengan nama wg0.conf. Untuk membuat konfigurasi kita harus menggunakan editor teks. Ikuti perintah berikut untuk membuka editor dan membuat file baru:

$ sudo nano /etc/wireguard/wg0.conf

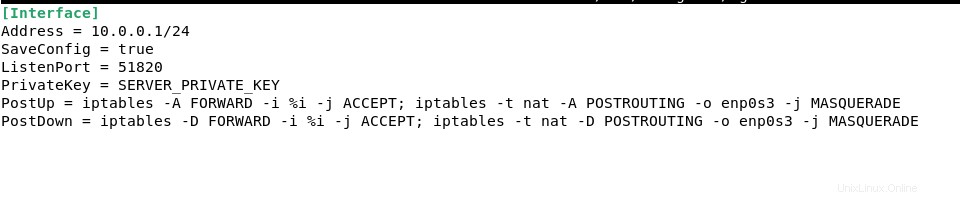

Tambahkan yang berikut ini di editor terbuka Anda:

Alamat =10.0.0.1/24

SaveConfig =benar

ListenPort =51820

PrivateKey =SERVER_PRIVATE_KEY

PostUp =iptables -A FORWARD -i %i -j ACCEPT; iptables -t nat -A POSTROUTING -o enp0s3 -j MASQUERADE

PostDown =iptables -D FORWARD -i %i -j ACCEPT; iptables -t nat -D POSTROUTING -o enp0s3 -j MASQUERADE

Tekan CTRL+S untuk menyimpan file dan setelah itu tekan CTRL+X untuk menutup file.

Sebelum melanjutkan, izinkan saya menekankan pada poin bahwa Anda harus mengganti SERVER_PRIVATE_KEY dalam kode di atas dengan kunci pribadi Anda. Anda dapat membuat kunci pribadi dengan perintah berikut:

$ umask 077 /etc/wireguard

$ wg genkey | tee privatekey | wg pubkey > publickeyUntuk melihat kunci pribadi Anda dapat mengikuti perintah berikut:

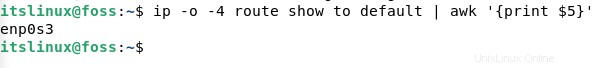

$ sudo cat /etc/wireguard/privatekeyPerlu diingat bahwa pada perintah di atas Anda harus mengganti enp0s3 yang terletak setelah Postrouting dengan antarmuka jaringan publik. Anda dapat menemukan antarmuka publik Anda dengan perintah berikut:

$ ip -o -4 route show to default | awk '{print $5}'

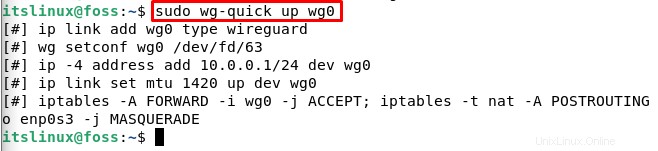

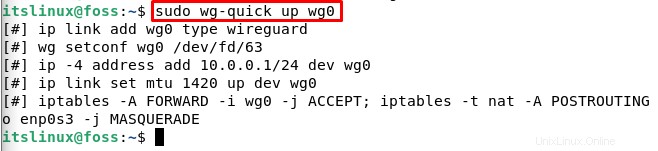

Sekarang setelah Anda selesai mengedit file di editor, menggunakan atribut di file konfigurasi kita harus membawa wg0 antarmuka ke atas. Untuk tujuan ini ketik perintah berikut:

$ sudo wg-quick up wg0Outputnya akan seperti gambar di bawah ini:

Kita dapat melihat konfigurasi dan status antarmuka dengan perintah berikut:

$ sudo wg show wg0

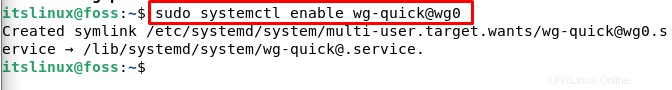

Langkah terakhir dalam mengkonfigurasi wireGuard adalah membawanya pada saat boot. Alasan di balik ini adalah bahwa WireGuard dapat dikelola dengan systemd. Ketik perintah berikut:

$ sudo systemctl enable example@unixlinux.online

Langkah3:Jaringan Server dan Konfigurasi Firewall

Langkah ini melibatkan konfigurasi firewall dan jaringan server. Agar NAT berfungsi, Anda harus mengaktifkan penerusan IP terlebih dahulu. Untuk tujuan ini ketik perintah berikut:

$ sudo nano /etc/sysctl.confIni akan membuka file sysctl.conf. Kita harus menambahkan baris berikut di file itu:

net.ipv4.ip_forward=1Setelah selesai menambahkan baris di atas, simpan file dengan menekan CTRL+S lalu untuk menutup file tekan CTRL+X.

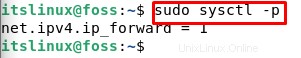

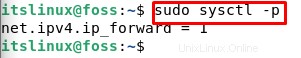

Setelah ini ketik perintah berikut di terminal:

$ sudo sysctl -p

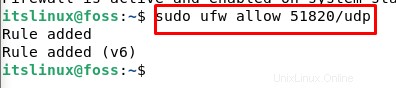

Langkah terakhir adalah mengelola firewall kita. Kita harus membuka port 51820 untuk lalu lintas UDP. Ini hanya jika seseorang menggunakan UFW. Untuk tujuan ini ketik perintah berikut:

$ sudo ufw allow 51820/udp

Selamat! Kami telah berhasil menyiapkan rekan Debian. Sekarang akan bertindak sebagai server.

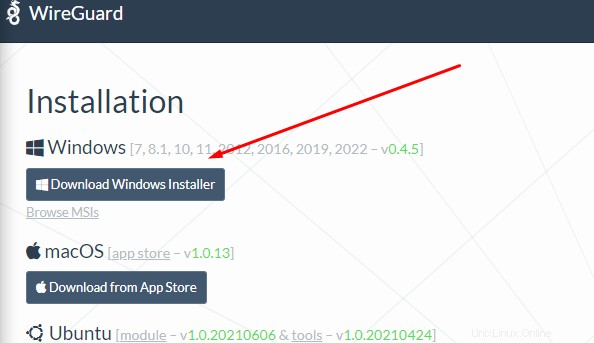

Langkah4:Penyiapan Klien Windows

Sekarang saat server sudah diatur, kita harus mengatur klien. Untuk tujuan ini kami memilih windows. Buka browser Anda dan instal paket MSI untuk jendela dari tautan berikut:

https://www.wireguard.com/install/

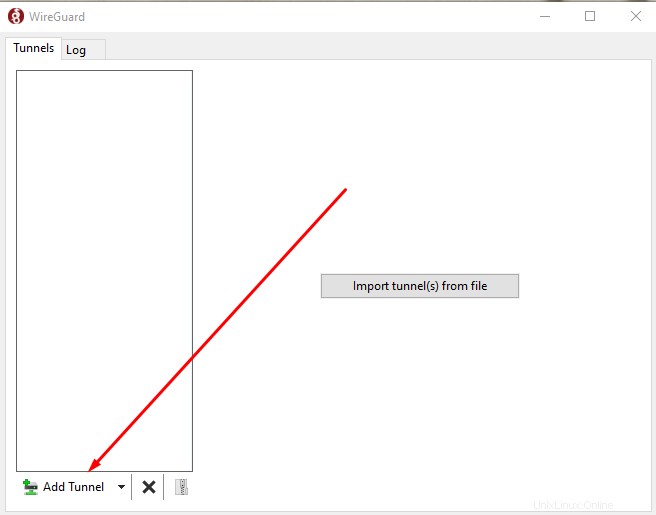

Instal file yang diunduh dan setelah itu klik di “Tambah Terowongan” di pojok kiri bawah.

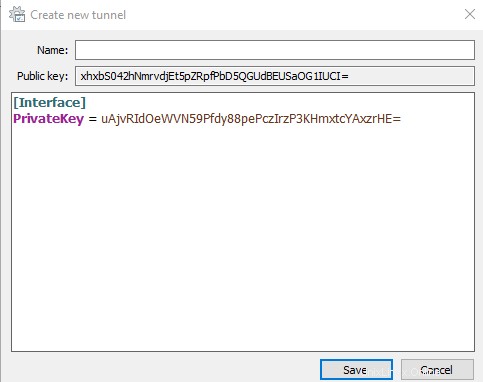

Jendela tarik-turun akan terbuka. Pilih opsi “Tambahkan terowongan kosong” . Setelah selesai, Anda akan melihat layar berikut:

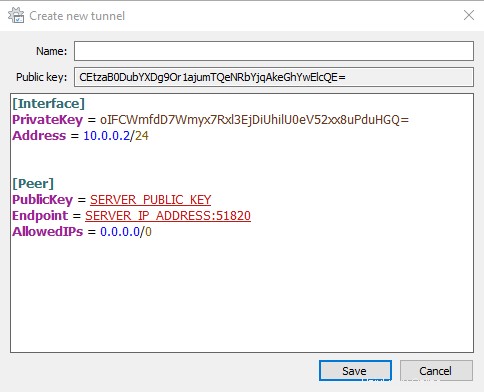

Di sini edit file dengan menambahkan baris berikut:

[Antarmuka]

PrivateKey =CLIENT_PRIVATE_KEY

Alamat =10.0.0.2/24

[Peer]

PublicKey =SERVER_PUBLIC_KEY

Endpoint =SERVER_IP_ADDRESS:51820

IP yang Diizinkan =0.0.0.0/0

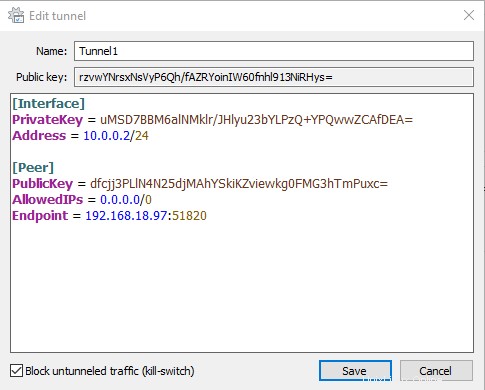

Anda harus ingat bahwa Anda harus menambahkan kunci pribadi Anda serta server yang Anda buat, ini adalah kunci publik di bidang masing-masing. Selain itu, Anda harus mengganti “Server_IP_ADDRESS” kata kunci dan tempatkan alamat IP server . Setelah ini, atur nama dan klik simpan.

Langkah5:Rekan Klien dan Koneksi Server

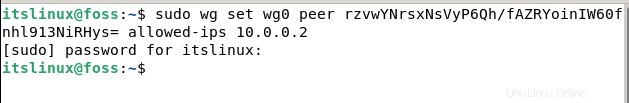

Step5 adalah menambahkan klien dan server. Ini adalah langkah terakhir kedua di mana kita akan mengatur alamat IP dan kunci publik klien ke server. Kembali ke server Debian 11 Anda dan ketik perintah berikut:

$ sudo wg set wg0 peer CLIENT_PUBLIC_KEY allowed-ips 10.0.0.2Ganti kunci publik dengan kunci publik klien Anda. Anda dapat menemukan kunci publik klien di jendela Aplikasi WireGuard Anda.

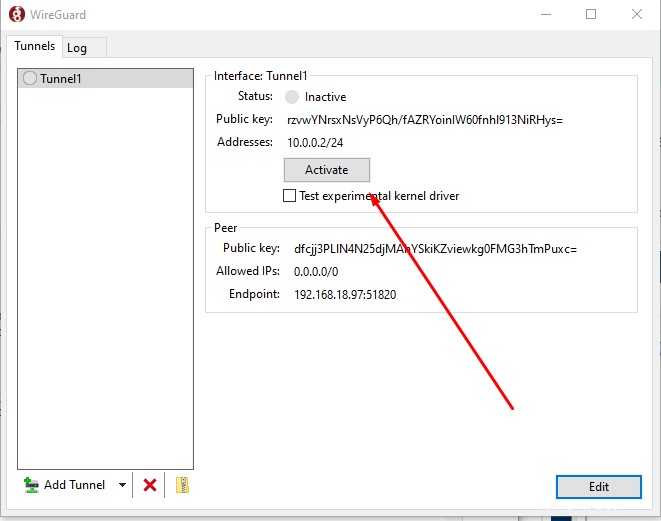

Jika Anda telah melakukan semua langkah sebelumnya, buka mesin klien Anda yaitu Aplikasi WireGuard windows.

Langkah6:Klien Windows

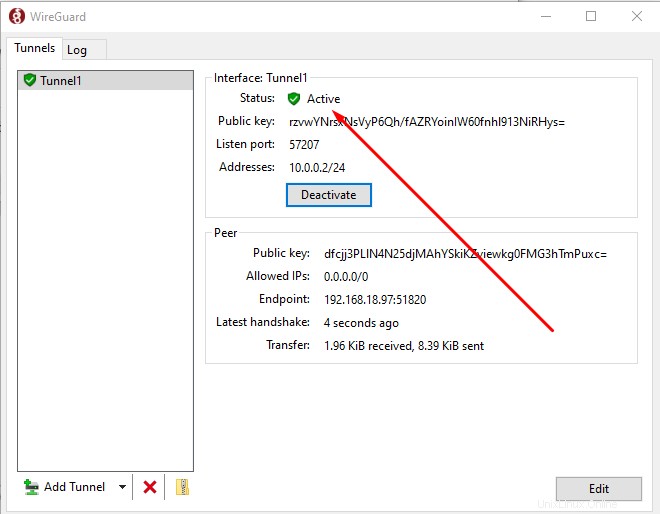

Ini adalah langkah terakhir di mana Anda hanya perlu mengklik tombol yang bertuliskan “Aktifkan” di terowongan Aplikasi WireGuard.

Setelah Anda mengklik tombol aktifkan, status terowongan akan secara otomatis berubah menjadi Aktif. Dan dengan ini, kita selesai. Selamat!

Kesimpulan

Kami telah menginstal dan mengkonfigurasi WireGuard di Debian 11. Kami menjadikan mesin Debian sebagai server dan mesin windows bertindak sebagai klien.

Sekarang Anda dapat dengan mudah membuat terowongan yang aman serta terenkripsi yang menangani semua lalu lintas internet. Dengan kata sederhana, Anda akan dapat menelusuri dan menjelajahi internet secara anonim. Ini akan membantu melindungi Anda dari semua orang termasuk peretas karena lalu lintas data bersifat pribadi.