Nmap atau "Network Mapper" adalah alat sumber terbuka yang ditujukan untuk pakar keamanan dan pengembang oleh "Tim Pengembang Nmap" sejak 1997. Di sini kita akan mempelajari perintah untuk menginstal NMAP di Debian 11 Bullseye dan bagaimana menggunakannya?

Menggunakan Nmap, pengguna dapat memindai jaringan dan atau komputer di internet/lokal (yaitu dengan alamat IP mereka) dapat diperiksa untuk port yang terbuka dan layanan yang mendengarkannya. Metode pemindaian yang dikenal dan tidak dikenal membuat alat ini menjadi program yang sangat kuat.

Network Mapper sangat cocok untuk mengetahui semua host aktif di lingkungan jaringan (ping sweeps) serta sistem operasinya (OS fingerprinting) dan nomor versi berbagai layanan yang diinstal di sana.

Nmap dapat digunakan, misalnya, untuk menguji konfigurasi firewall atau komputer Anda untuk port terbuka dan (mungkin tidak diinginkan) layanan yang berjalan di latar belakang. Meskipun alat ini sendiri dilengkapi dengan antarmuka baris perintah, namun menggunakan Zenmap pengguna dapat menangani berbagai hal dengan lebih mudah.

Secara default, Nmap melakukan pemindaian SYN yang didasarkan pada kepatuhan tumpukan TCP. Ini dapat digunakan untuk memindai ribuan port dan memungkinkan pembedaan yang jelas dan andal antara port dengan status terbuka, tertutup, atau terfilter.

Penggunaan NMAP secara umum:

- Menganalisis dan memindai jaringan

- Dapatkan inventaris Jaringan

- Mendeteksi sistem yang terhubung dan aktif

- Tentukan detail layanan, konfigurasi, dan versi

- Pemantauan waktu operasi, host, atau layanan

- Periksa pembaruan layanan

Cara menginstal Nmap di Debian 11 Linux Bullseye

Pembaruan Repositori yang Tepat

Salah satu yang pertama akan kita lakukan adalah menjalankan perintah pembaruan sistem. Ini akan membangun kembali cache repo sistem dan juga membiarkan paket yang diinstal mencapai versi terbarunya.

sudo apt update

Instal NMAP di Debian 11 Bullseye

Kita tidak perlu menambahkan repositori apa pun secara manual karena paket resmi untuk menginstal NMAP sudah tersedia di repo basis default Debian 11. Oleh karena itu, menjalankan perintah pengelola paket APT untuk mendapatkannya sudah cukup.

sudo apt install nmap -y

Instalasi ZenMap (GUI) di Debian 11 (opsional)

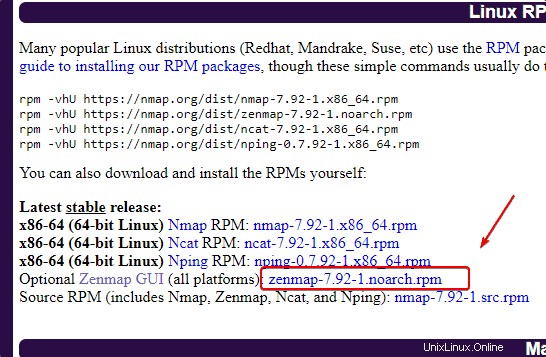

Mereka yang mencari antarmuka pengguna grafis menggunakan NMAP untuk memindai dan menganalisis jaringan. Mereka dapat menggunakan ZenMap, namun yang terbaru tidak tersedia untuk Debian dalam format biner. Oleh karena itu untuk menginstalnya, pertama-tama kita harus mengonversi biner RPM yang ada ke Deb. Yuk ikuti langkah-langkahnya.

Instal Alien

sudo apt-get install alien -y

Unduh RPM ZenMap

Kunjungi situs resmi Nmap dan unduh paket Zenmap RPM.

Konversi RPM ke Deb

Jika Anda telah menggunakan browser untuk mengunduh file, alihkan dulu ke Unduh direktori- cd Downloads

sudo alien zenmap-*.noarch.rpm

Instal Zenmap

sudo dpkg --install zenmap_*_all.deb

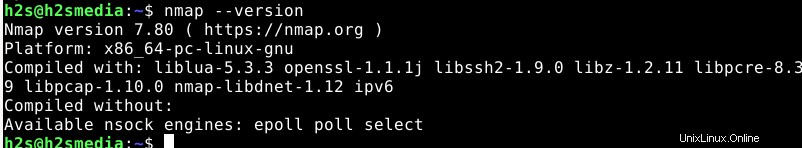

Periksa versi Nmap

Untuk memeriksa versi Nmap saat ini, gunakan perintah yang diberikan:

nmap --version

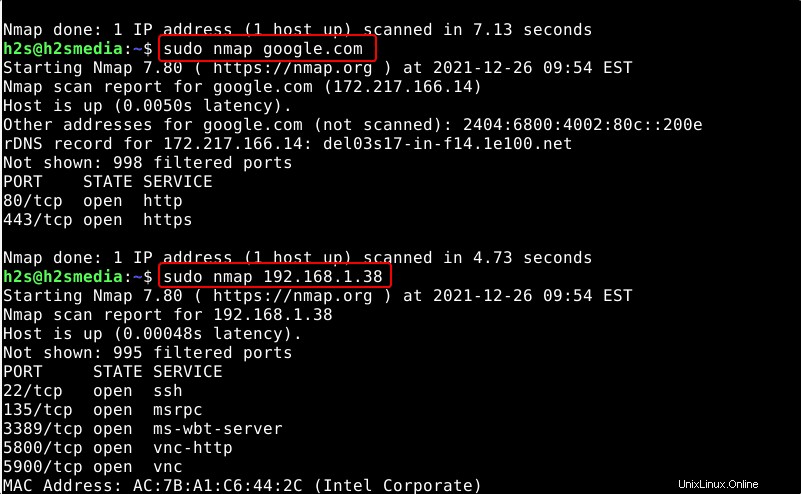

Gunakan Pemindai Nmap di Debian 11

Rentang target opsi Nmap dapat berupa satu alamat IP (berfungsi dengan IPv4 secara default, tetapi Anda juga dapat menggunakan alamat IPv6), rentang alamat IP, atau host. Jika Anda tidak memasukkan opsi lebih lanjut, cukup ketik rentang target Nmap, Nmap memeriksa komputer target untuk 1000 port pertama. Ini adalah sebagian besar dari apa yang disebut port terkenal yang terhubung secara permanen ke aplikasi umum tertentu (seperti server web atau POP3).

Untuk melihat semua opsi yang tersedia untuk digunakan, Anda dapat melihat halaman bantuannya:

nmap -h

Nmap – Pemindaian Port

Dengan menggunakan opsi port, kita dapat memindai untuk mengetahui awal port apakah terbuka atau tertutup. Namun, start yang difilter dapat mengganggu karena membuat admin memindai port dengan metode lain. Mari kita lihat beberapa status umum port yang biasanya kita dapatkan saat memindai port di jaringan.

Buka – Ini berarti bahwa aplikasi atau layanan mendengarkan pada port ini dan oleh karena itu koneksi dimungkinkan.

Tutup- Artinya, host telah menolak sambungan pada port ini. Tidak ada aplikasi yang mendengarkan di belakangnya.

DIFILTER / DIBLOKIR berarti tuan rumah tidak menanggapi permintaan pada port ini. Ini berarti bahwa koneksi tidak dikonfirmasi (BUKA) atau ditolak (TUTUP). Jika host dapat dijangkau, pemfilteran (DIFILTER) atau pemblokiran (BLOCKED) oleh firewall akan dilakukan.

tidak difilter – Dalam hal ini, Nmap dapat dijangkau ke port tetapi tidak dapat memastikan apakah port tersebut terbuka atau tertutup.

Perintah untuk memulai pemindaian adalah:

sudo nmap ip-address

atau

sudo nmap website address

Untuk memeriksa komputer Anda, Anda dapat menggunakan:

sudo nmap localhost

Untuk memindai seluruh subnet, gunakan:

sudo nmap IP-address/24

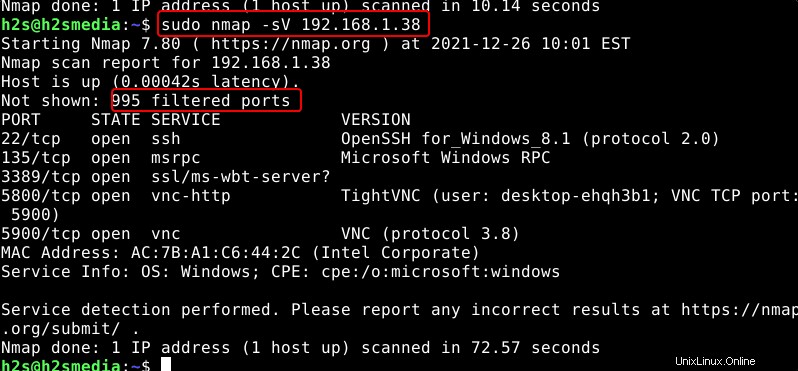

Identifikasi layanan dan versi

Identifikasi layanan juga dikenal sebagai sidik jari layanan atau deteksi versi (version scan). Perintah pemindaian layanan Nmap mencoba menentukan aplikasi yang diinstal (menggunakan beberapa port untuk berbicara di luar dunia) dan versinya setepat mungkin. Ini dapat digunakan untuk mencari versi aplikasi dan kerentanan yang tersedia dengan cara yang ditargetkan.

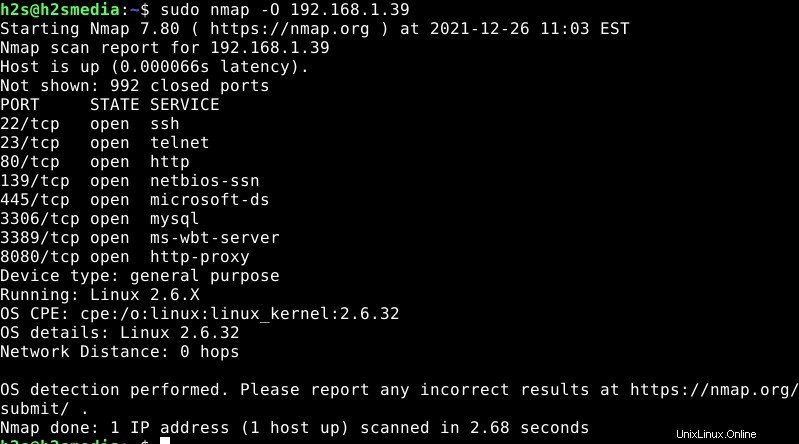

Gunakan Nmap untuk pemindaian sistem Operasi

Identifikasi OS juga dikenal sebagai sidik jari OS atau deteksi OS adalah proses di mana kami menggunakan Nmap untuk mengidentifikasi jenis sistem operasi apa yang digunakan oleh host yang kami targetkan.

Identifikasi OS &Layanan dengan NMAP

Opsi untuk digunakan:

• Pemindaian OS (deteksi OS) =-O Memberikan informasi yang tepat dari sistem operasi, jika memungkinkan. Pemindaian menggunakan protokol aplikasi yang berbeda pada port yang dianggap "terbuka" atau "terbuka | difilter”.

• Pemindaian layanan/pemindaian versi =-sV Pindai port untuk mengidentifikasi aplikasi yang berjalan di belakang port yang terbuka.

• Pemindaian RPC =-sR – Jika layanan RPC (Remote procedure call) tersedia pada port, Nmap akan memindainya untuk memberikan informasi lebih lanjut tentang sistem operasi.

• Pemindaian OS &layanan gabungan -O -sV atau -A Untuk memberikan info OS dan aplikasi, digabungkan dalam satu keluaran.

sudo nmap -O [IP address] or sudo nmap -O [website address]

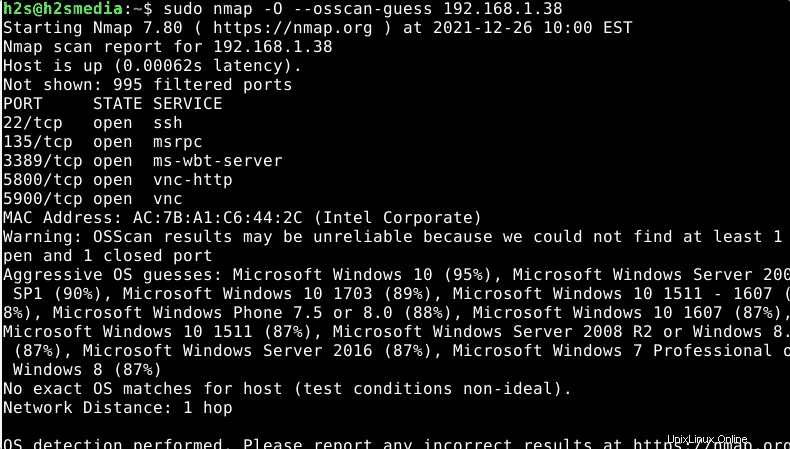

Nah, jika Nmap tidak dapat memberikan informasi yang tepat tentang sistem operasi host target maka Anda dapat menggunakan opsi tebakan, yang tidak dapat diandalkan tetapi memberikan beberapa ide dengan persentase keandalan.

sudo nmap -O --osscan-guess ip-address

Anda dapat melihatnya di tangkapan layar yang diberikan.

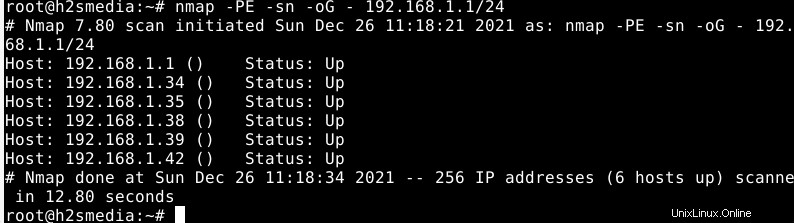

Pemindaian ping klasik (pemindaian jaringan)

Perintah yang diberikan akan menggunakan pemindaian ping klasik dengan permintaan gema ICMP (-PE), tetapi tanpa pemindaian port (-sn).

sudo nmap -PE -sn -oG - ip-address-range/24

Pemindaian ping yang diperluas (pemindaian jaringan)

Menggunakan pemindaian ping TCP ini menggabungkan ping klasik (gema ICMP) dengan pemindaian TCP SYN.

sudo nmap -sP -oG - ip-address-range/24

Teknik pemindaian

Mari kita lihat sekilas berbagai opsi atau parameter pemindaian Nmap yang dapat digunakan dengan perintahnya.

| Nmap – teknik pemindaian | |

| Teknik pemindaian | deskripsi |

-sT | Pemindaian koneksi sederhana. Koneksi TCP penuh dibuat dan dibersihkan untuk setiap port yang akan dipindai. Pemindaian ini juga tersedia jika Nmap dipanggil tanpa hak root. |

-sS | “SYN-Stealth-Scan”: Mirip -sT , tetapi tidak ada koneksi TCP lengkap yang dibuat, oleh karena itu kurang terlihat. (Standar dengan hak root) |

-sU | Memindai port UDP alih-alih TCP. |

-sn | Ping scan: hanya memeriksa ketersediaan melalui permintaan gema ICMP, paket TCP SYN pada port 443, paket TCP ACK pada port 80, dan permintaan stempel waktu ICMP. Berguna untuk menguji seluruh area jaringan untuk host aktif. Pemindaian ini juga tersedia jika Nmap dipanggil tanpa hak root (maka hanya dengan paket SYN pada port 80 dan 443). |

Info pakar:

Teknik-teknik yang lebih eksotis berikut (dan lainnya) dapat berguna dalam kasus-kasus individual. Namun, disarankan untuk mempelajari halaman manual atau beranda nmap terlebih dahulu untuk memahami fitur khusus dan kemungkinan temuan.

| Teknik pemindaian khusus | |

| Teknik pemindaian | deskripsi |

-sF , -sN ,-sX | Nmap mengirimkan paket TCP yang sengaja dimanipulasi atau salah ke port yang akan dipindai. Berdasarkan reaksi dari port (atau server), kesimpulan dapat ditarik apakah port terbuka atau dilindungi oleh firewall. Dibandingkan dengan -sT atau -sR kurang mencolok. |

-sA , -sW | Juga digunakan untuk menguji apakah port terbuka, tertutup, atau terlindungi. Sangat bagus untuk mendeteksi firewall. |

Opsi

Nmap mengetahui berbagai opsi yang dapat digabungkan dengan teknik pemindaian yang disebutkan di atas:

Deteksi versi dan OS

| Opsi Nmap (versi dan OS) | |

| opsi | deskripsi |

-sR | Jika layanan RPC dikenali, paket RPC tambahan akan dikirim, karena ini memungkinkan informasi lebih lanjut tentang layanan yang mendengarkan pada port yang relevan dapat ditemukan. |

-sV | Mencoba melalui tes tambahan untuk mengidentifikasi layanan pada setiap port yang terbuka. Termasuk -sR . |

-O | Deteksi OS:Upaya untuk mengidentifikasi sistem operasi target menggunakan fitur khusus dari implementasi jaringan. |

-A | Kependekan dari -sV -O |

Port

Secara default, Nmap memindai semua port dari 1 hingga 1024, ditambah yang lebih tinggi yang tercantum di /usr/share/nmap/nmap-services mengajukan. Opsi berikut menghasilkan perilaku yang berbeda:

| Nmap – opsi (port ) | |

| opsi | deskripsi |

-p X | Memindai port X saja |

-p X-Y | Memindai port X ke Y saja |

-p X,Y,Z | Memindai port X, Y, dan Z |

-p- | Pindai semua port |

-F | Pemindaian cepat, hanya memindai port yang diketahui yang tercantum di nmap-services berkas. |

-r | Memindai semua port dalam urutan numerik, yang dapat meningkatkan kejelasan dengan opsi -v . Secara default, Nmap memilih urutan acak. |

opsi lain

| Nmap – opsi (lain-lain) | |

| opsi | deskripsi |

-Pn | Sebelum scan port penuh, Nmap biasanya memeriksa apakah komputer ada dan online (lihat teknologi scan -sn ). Opsi ini menonaktifkannya dan diperlukan untuk memindai host yang tidak menjalankan server web dan yang memblokir ping. |

-e eth0 | Secara eksplisit menginstruksikan Nmap eth0 untuk menggunakan antarmuka jaringan. Biasanya, Nmap memilih antarmuka itu sendiri. |

-oN DATEI | Masukkan pindaian ke FILE |

-v | Mengeluarkan informasi tambahan selama pemindaian. |

Copot atau Hapus Nmap

Nah, jika Anda tidak ingin Nmap di Debian 11 Anda lagi maka kita dapat menggunakan paket APT yang sama untuk menghapusnya.

sudo apt remove nmap