Dalam tutorial ini, saya akan menunjukkan kepada Anda instalasi dan konfigurasi alat PSAD (Port Scan Attack Detection) di Debian 8 (Jessie). Sesuai situs web proyek: PSAD menyediakan deteksi intrusi dan analisis log dengan IPtables (firewall Linux). Alat PSAD digunakan untuk mengubah sistem IDS (Intrusion Detection) menjadi IPS (Intrusion Prevention System). Ini menggunakan aturan IDS open source terkenal "SNORT" untuk mendeteksi peristiwa intrusi. VM atau server terus dipantau oleh alat untuk setiap serangan aktif seperti pemindaian port dan dapat memblokir alamat IP berbahaya di firewall Linux secara otomatis. Proyek serupa lainnya adalah Guardian, yang memiliki fitur yang sangat terbatas. PSAD akan diinstal pada VM Debian-8 (Jessie) dan alat pemindaian "Nmap" akan digunakan untuk memeriksa port yang terbuka pada VM. Pada akhirnya, serangan DOS akan diluncurkan di server web (Apache) untuk melihat perilaku alat PSAD.

Instalasi PSAD

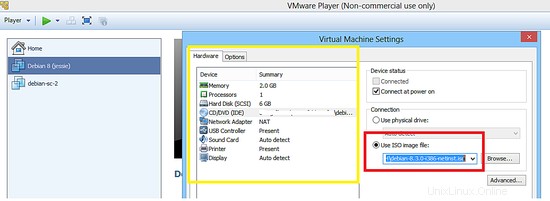

Debian Jessie akan diinstal pada VMware VM menggunakan penginstal bersih (debian-8.3.0-i386-netinst.iso).

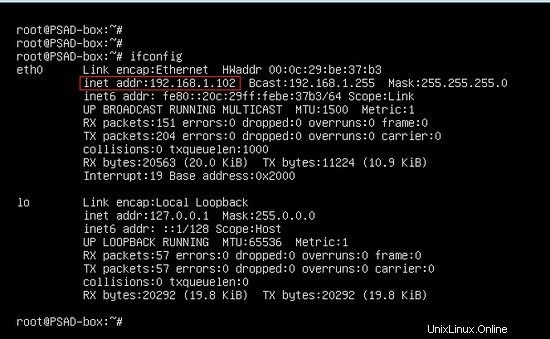

Proses instalasi Debian dijelaskan di artikel sebelumnya. Alamat IP mesin PSAD adalah 192.168.1.102/24.

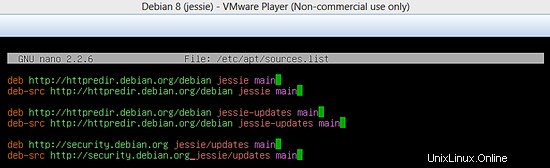

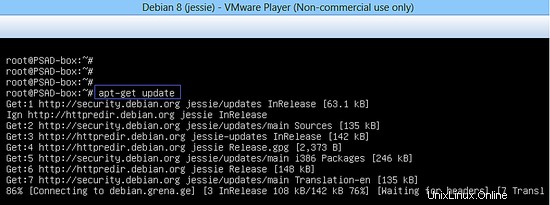

Alat PSAD dapat diinstal dari kode sumber atau dari repositori paket Debian. Saya akan menginstalnya dari repositori Debian. Pertama-tama, tambahkan berikut ini di file sources.list (atau periksa apakah baris sudah ada di sana) dan jalankan perintah apt untuk memperbarui daftar repositori.

deb http://httpredir.debian.org/debian jessie main deb-src http://httpredir.debian.org/debian jessie main deb http://httpredir.debian.org/debian jessie-updates main deb-src http://httpredir.debian.org/debian jessie-updates main deb http://security.debian.org/ jessie/updates main deb-src http://security.debian.org/ jessie/updates main

Daftar sumber untuk Debian Jessie

apt-get update

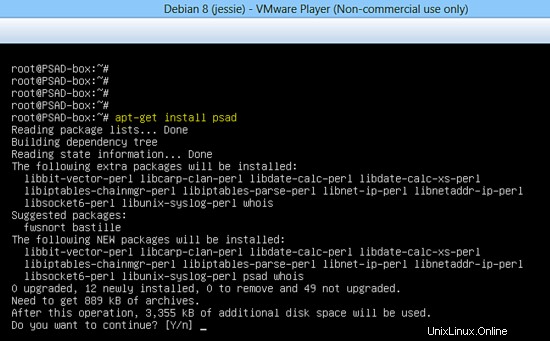

Jalankan perintah berikut untuk menginstal PSAD di VM.

apt-get install psad

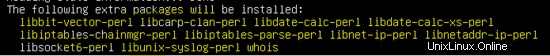

Beberapa paket Perl diperlukan selama instalasi alat PSAD. Ketergantungan paket akan secara otomatis diselesaikan oleh manajer paket Debian.

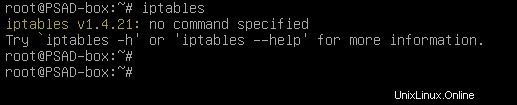

Fitur Firewall pada platform Linux disediakan oleh paket IPtables. Ini adalah firewall Linux yang terkenal dan sudah diinstal di semua distribusi Linux.

Konfigurasi PSAD dan Firewall

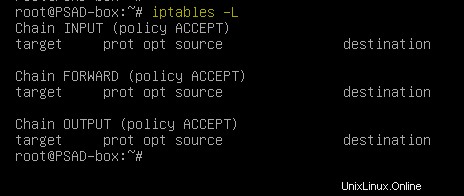

Secara default, tidak akan ada aturan dalam rantai IPtables pada platform Debian. Jalankan perintah berikut untuk membuat daftar aturan rantai.

iptables -L

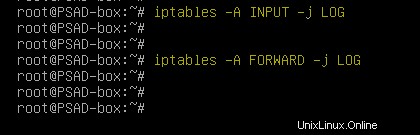

Aktifkan logging pada rantai input dan forward IPtables sehingga daemon PSAD dapat mendeteksi aktivitas abnormal apa pun.

iptables -A INPUT -j LOGiptables -A FORWARD -j LOG

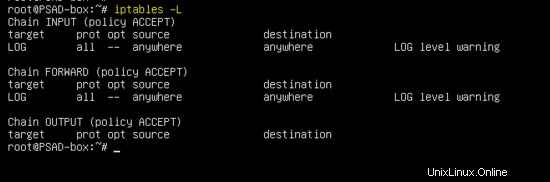

Output dari perintah "iptables -L" akan sama seperti yang ditunjukkan di bawah ini sekarang.

Chain INPUT (policy ACCEPT) target prot opt source destination LOG all -- anywhere anywhere LOG level warning Chain FORWARD (policy ACCEPT) target prot opt source destination LOG all -- anywhere anywhere LOG level warning Chain OUTPUT (policy ACCEPT) target prot opt source destination

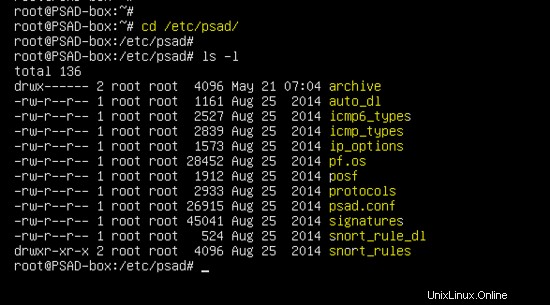

Pada distribusi Debian, alat PSAD menyimpan file konfigurasi dan aturan di direktori /etc/psad.

File konfigurasi PSAD utama adalah /etc/psad/psad.conf . Dalam tutorial ini, fitur IPS akan digunakan untuk mendeteksi serangan DOS pada server web.

Pengaturan dasar untuk PSAD diberikan di bawah ini.

EMAIL_ADDRESSES [email protected];

HOSTNAME PSAD-box;

HOME_NET any;

EXTERNAL_NET any;

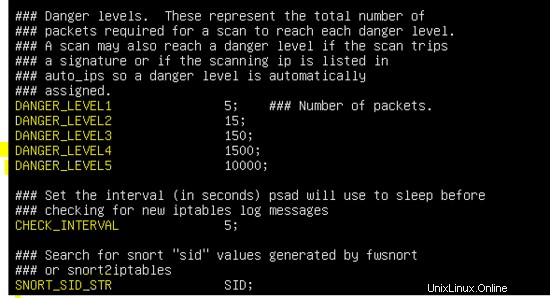

Pengaturan tingkat bahaya default, interval pemeriksaan PSAD dan penggunaan SID ditunjukkan pada gambar berikut.

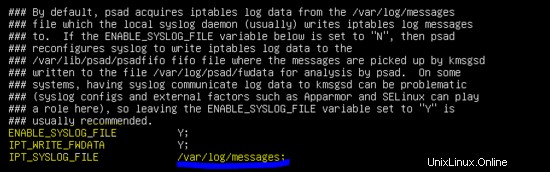

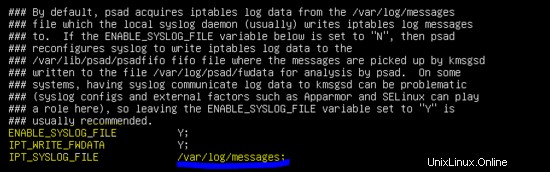

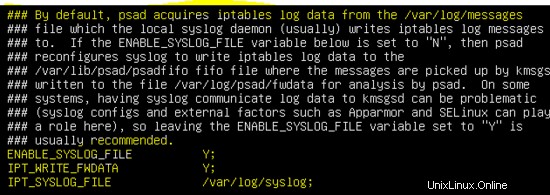

Secara default, daemon PSAD mencari log di /var/log/messages mengajukan. Oleh karena itu, ubah IPT_SYSLOG_FILE parameter dalam konfigurasi PSAD.

Distribusi berbasis Debian menyimpan pesan syslog di /var/log/syslog berkas.

ENABLE_SYSLOG_FILE Y;

IPT_WRITE_FWDATA Y;

IPT_SYSLOG_FILE /var/log/syslog;

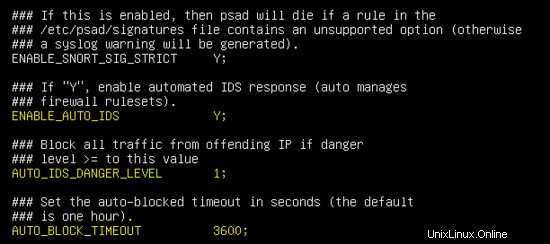

Secara default, PSAD bekerja dalam mode IDS, parameter IPS dinonaktifkan di file konfigurasi. Aktifkan parameter berikut untuk mengaktifkan fitur IPS dan tingkat bahaya. Setelah mengaktifkan parameter dalam file konfigurasi, daemon PSAD akan secara otomatis memblokir penyerang dengan menambahkan alamat IP-nya dalam rantai IPtables.

ENABLE_AUTO_IDS Y;

AUTO_IDS_DANGER_LEVEL 1;

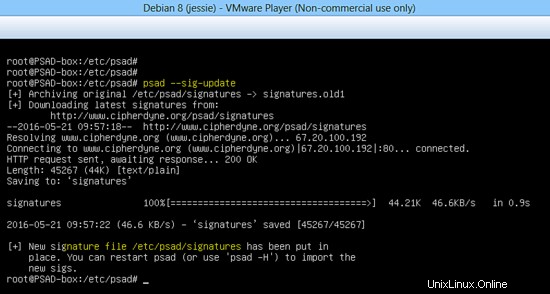

Sekarang jalankan perintah berikut untuk memperbarui database tanda tangan untuk mendeteksi serangan.

psad --sig-update

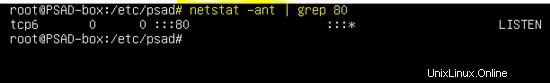

Saat ini, server Apache mendengarkan pada port 80 seperti yang ditunjukkan di bawah ini.

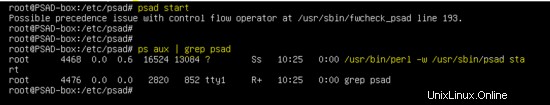

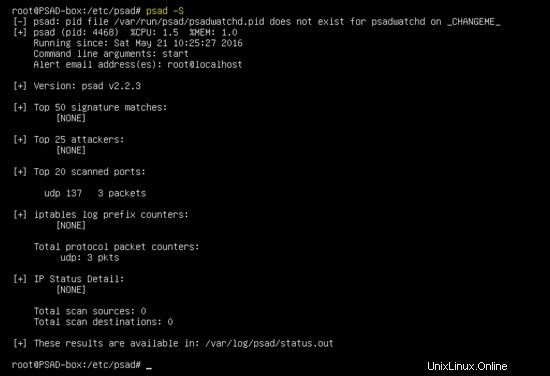

Mulai PSAD menggunakan perintah berikut dan periksa statusnya.

psad start

psad -S

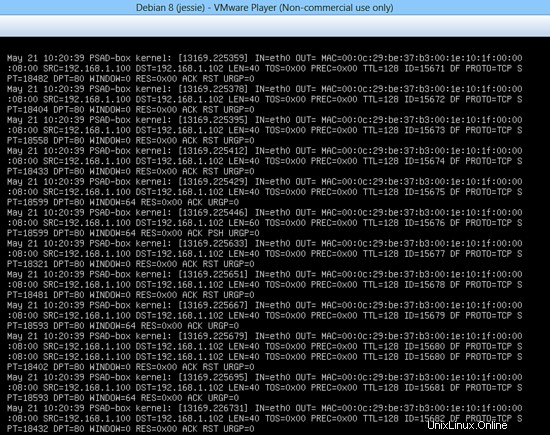

Serangan DOS diluncurkan menggunakan alat LOIC (Low Orbit Ion Cannon ) pada VM untuk menguji PSAD seperti yang ditunjukkan di bawah ini.

Syslog menunjukkan lalu lintas DOS yang dihasilkan menggunakan alat LOIC.

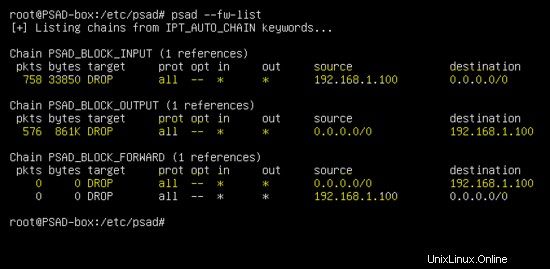

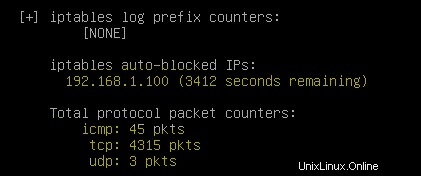

Alamat IP dari penyerang yang disimulasikan 192.168.1.100 diblokir oleh daemon PSAD seperti yang ditunjukkan di bawah ini. Jalankan perintah berikut untuk melihat aturan dinamis yang ditambahkan oleh PSAD.

psad --fw-list

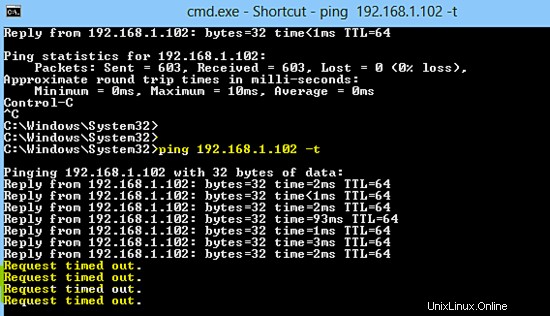

Tangkapan layar berikut menunjukkan bahwa penyerang tidak dapat lagi melakukan ping ke alamat IP korban, sehingga ia berhasil diblokir oleh PSAD.

Jalankan perintah berikut untuk melihat detail output PSAD.

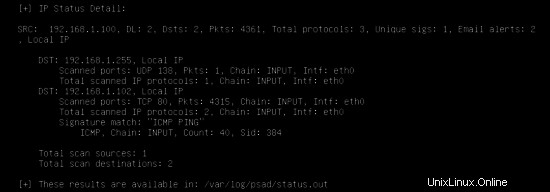

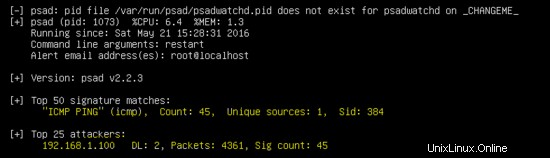

psad -S

1. Tanda tangan cocok dan alamat IP penyerang

2. Lalu lintas untuk port tertentu

3. Alamat IP penyerang dalam rantai IPtables.

4. Detail tentang komunikasi antara penyerang dan korban.

Kesimpulan

PSAD adalah alat open source terkenal untuk memblokir serangan pemindaian port pada server Linux. Ini memiliki fitur IDS dan IPS dan mampu memblokir alamat IP berbahaya secara dinamis menggunakan IPtables.