Postingan ini tentang Deteksi Kerentanan Wazuh

Prasyarat

Instal platform keamanan Wazuh Open Source dan agen wazuh dengan menggunakan blog yang disebutkan di bawah ini.

1:WAZUH Platform Keamanan Sumber Terbuka

2:Instalasi Agen WAZUH

Wazuh mampu mendeteksi kerentanan dalam aplikasi yang diinstal di agen menggunakan modul Vulnerability Detector. Audit perangkat lunak ini dilakukan melalui integrasi feed kerentanan yang diindeks oleh Canonical, Debian, Red Hat, dan National Vulnerability Database.

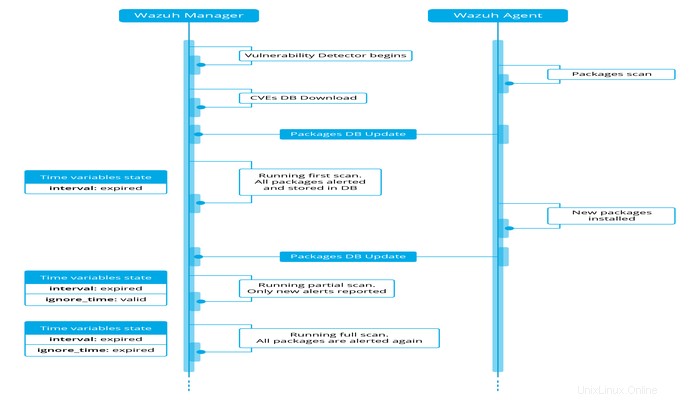

Cara kerjanya

Untuk dapat mendeteksi kerentanan, sekarang agen dapat mengumpulkan daftar aplikasi yang diinstal secara asli, mengirimkannya secara berkala ke manajer (di mana disimpan dalam database sqlite lokal, satu per agen). Selain itu, manajer membangun database kerentanan global, dari repositori CVE yang tersedia untuk umum, menggunakannya nanti untuk menghubungkan informasi ini dengan data inventaris aplikasi agen.

Basis data kerentanan global dibuat secara otomatis, saat ini menarik data dari repositori berikut:

- https://canonical.com:Digunakan untuk menarik CVE untuk distribusi Linux Ubuntu.

- https://www.redhat.com:Digunakan untuk menarik CVE untuk distribusi Red Hat dan CentOS Linux.

- https://www.debian.org:Digunakan untuk menarik CVE untuk distribusi Linux Debian.

- https://nvd.nist.gov/:Digunakan untuk menarik CVE dari Basis Data Kerentanan Nasional.

- https://feed.wazuh.com/:Digunakan untuk menarik feed MSU dengan CVE dan patch untuk produk Microsoft.

Basis data ini dapat dikonfigurasi untuk diperbarui secara berkala, memastikan bahwa solusi akan memeriksa CVE terbaru.

Setelah database kerentanan global (dengan CVE) dibuat, proses deteksi mencari paket rentan dalam database inventaris (unik per agen). Peringatan dihasilkan saat CVE (Kerentanan dan Eksposur Umum) memengaruhi paket yang diketahui dipasang di salah satu server yang dipantau. Sebuah paket dilabeli sebagai rentan ketika versinya berada dalam jangkauan CVE yang terpengaruh. Hasilnya disajikan sebagai peringatan dan juga disimpan dalam database. Jadi, Anda dapat memeriksa peringatan pemindaian terakhir, atau menanyakan DB perangkat lunak setiap agen yang rentan.

Jenis pindai

Modul Vulnerability Detector dapat menjalankan scan pada saat startup (run_on_start) dan setiap periode waktu tertentu (interval). Dalam salah satu kasus ini, paket yang telah dipindai akan menunggu hingga waktu_abaikan berakhir untuk dipindai ulang. Ini meningkatkan kinerja dan menghindari peringatan berulang selama waktu yang dapat dikonfigurasi. Kami memiliki dua jenis pemindaian yang berbeda:

- Pemindaian penuh:Pertama kali, Detektor Kerentanan memindai setiap paket yang diinstal. Setelah ini, semua paket yang tersedia dipindai lagi hanya ketika waktu_abaikan yang dikonfigurasi berakhir.

- Pemindaian sebagian:Hanya paket baru yang dipindai saat waktu_abaikan masih valid.

Ada beberapa pertimbangan yang muncul dari perilaku ini:

- Setiap pemindaian penuh menghasilkan peringatan untuk semua paket, sehingga peringatan diulang sampai diperbaiki.

- Pengguna tidak dapat memicu pemindaian penuh secara manual, satu-satunya opsi adalah mengurangi setelan abaikan_time.

- Pemindaian sebagian menghasilkan peringatan untuk paket baru, tetapi tidak menghapus peringatan untuk paket yang dihapus.

- Pemindaian sebagian dapat dipicu dengan pengaktifan ulang Pengelola.

Periksa setelan Pendeteksi kerentanan untuk detail konfigurasi lebih lanjut.

Contoh berikut mungkin berguna untuk memahami semua langkah yang terlibat

Matriks kompatibilitas

Tabel berikut menunjukkan sistem operasi tempat pendeteksi kerentanan saat ini didukung dan konfigurasi penyedia yang diperlukan untuk setiap distribusi.

| Distribusi | Versi | Penyedia konfigurasi |

|---|---|---|

| Topi Merah &CentOS | 5 | Database Kerentanan Red HatNational |

| 6 | ||

| 7 | ||

| 8 | ||

| Ubuntu | terpercaya / 14 | Basis Data Kerentanan CanonicalNational |

| xenial / 16 | ||

| bionik / 18 | ||

| fokus / 20 | ||

| Debian | meregangkan / 9 | Basis Data Kerentanan DebianNational |

| buster / 10 | ||

| Windows | Semua versi yang didukung | Database Kerentanan NasionalMSU |

| MacOS | Semua versi yang didukung | Database Kerentanan Nasional |

Deteksi kerentanan

Contoh berikut menunjukkan cara mengonfigurasi komponen yang diperlukan untuk menjalankan proses deteksi kerentanan.

- Aktifkan modul agen yang digunakan untuk mengumpulkan paket yang diinstal pada sistem yang dipantau.

Ini dapat dilakukan dengan menambahkan blok pengaturan berikut ke file konfigurasi agen bersama Anda:

<wodle name="syscollector">

<disabled>no</disabled>

<interval>1h</interval>

<os>yes</os>

<packages>yes</packages>

</wodle>

Jika Anda ingin memindai kerentanan di agen Windows, Anda juga harus menambahkan hotfixes pindai:

<wodle name="syscollector">

<disabled>no</disabled>

<interval>1h</interval>

<os>yes</os>

<packages>yes</packages>

<hotfixes>yes</hotfixes>

</wodle>Pemindaian ini diaktifkan secara default. Untuk informasi selengkapnya tentang modul inventaris, periksa setelan Syscollector. Aktifkan modul pengelola yang digunakan untuk mendeteksi kerentanan.

Anda dapat melakukan ini dengan menambahkan blok seperti berikut ke file konfigurasi manajer Anda:

<vulnerability-detector>

<enabled>yes</enabled>

<interval>5m</interval>

<run_on_start>yes</run_on_start>

<provider name="canonical">

<enabled>yes</enabled>

<os>bionic</os>

<update_interval>1h</update_interval>

</provider>

<provider name="nvd">

<enabled>yes</enabled>

<update_from_year>2010</update_from_year>

<update_interval>1h</update_interval>

</provider>

</vulnerability-detector>Ingatlah untuk memulai ulang pengelola untuk menerapkan perubahan:

systemctl restart wazuh-manager

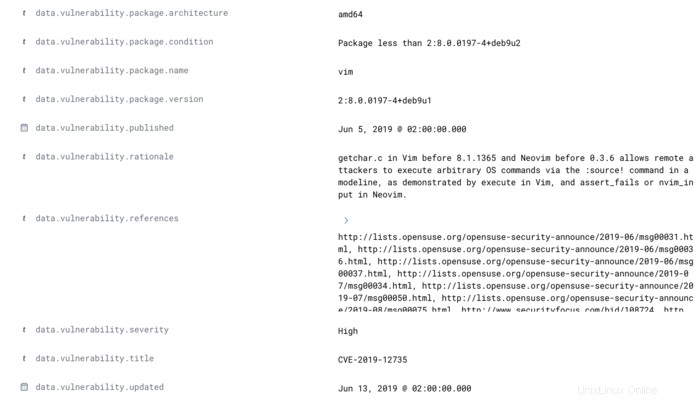

service wazuh-manager restartDi sini, Anda dapat melihat peringatan nyata di mana bidang yang dijelaskan diisi:

** Alert 1591945867.49829472: - vulnerability-detector,gdpr_IV_35.7.d,pci_dss_11.2.1,pci_dss_11.2.3,tsc_CC7.1,tsc_CC7.2,

2020 Jun 12 07:11:07 (Debian) any->vulnerability-detector

Rule: 23505 (level 10) -> 'CVE-2019-12735 affects vim'

vulnerability.package.name: vim

vulnerability.package.version: 2:8.0.0197-4+deb9u1

vulnerability.package.architecture: amd64

vulnerability.package.condition: Package less than 2:8.0.0197-4+deb9u2

vulnerability.cvss.cvss2.vector.attack_vector: network

vulnerability.cvss.cvss2.vector.access_complexity: medium

vulnerability.cvss.cvss2.vector.authentication: none

vulnerability.cvss.cvss2.vector.confidentiality_impact: complete

vulnerability.cvss.cvss2.vector.integrity_impact: complete

vulnerability.cvss.cvss2.vector.availability: complete

vulnerability.cvss.cvss2.base_score: 9.300000

vulnerability.cvss.cvss3.vector.attack_vector: local

vulnerability.cvss.cvss3.vector.access_complexity: low

vulnerability.cvss.cvss3.vector.privileges_required: none

vulnerability.cvss.cvss3.vector.user_interaction: required

vulnerability.cvss.cvss3.vector.scope: changed

vulnerability.cvss.cvss3.vector.confidentiality_impact: high

vulnerability.cvss.cvss3.vector.integrity_impact: high

vulnerability.cvss.cvss3.vector.availability: high

vulnerability.cvss.cvss3.base_score: 8.600000

vulnerability.cve: CVE-2019-12735

vulnerability.title: CVE-2019-12735

vulnerability.rationale: getchar.c in Vim before 8.1.1365 and Neovim before 0.3.6 allows remote attackers to execute arbitrary OS commands via the :source! command in a modeline, as demonstrated by execute in Vim, and assert_fails or nvim_input in Neovim.

vulnerability.severity: High

vulnerability.published: 2019-06-05

vulnerability.updated: 2019-06-13

vulnerability.cwe_reference: CWE-78

vulnerability.references: ["http://lists.opensuse.org/opensuse-security-announce/2019-06/msg00031.html", "http://lists.opensuse.org/opensuse-security-announce/2019-06/msg00036.html", "http://lists.opensuse.org/opensuse-security-announce/2019-06/msg00037.html", "http://lists.opensuse.org/opensuse-security-announce/2019-07/msg00034.html", "http://lists.opensuse.org/opensuse-security-announce/2019-07/msg00050.html", "http://lists.opensuse.org/opensuse-security-announce/2019-08/msg00075.html", "http://www.securityfocus.com/bid/108724", "https://access.redhat.com/errata/RHSA-2019:1619", "https://access.redhat.com/errata/RHSA-2019:1774", "https://access.redhat.com/errata/RHSA-2019:1793", "https://access.redhat.com/errata/RHSA-2019:1947", "https://bugs.debian.org/930020", "https://bugs.debian.org/930024", "https://github.com/neovim/neovim/pull/10082", "https://github.com/numirias/security/blob/master/doc/2019-06-04_ace-vim-neovim.md", "https://github.com/vim/vim/commit/53575521406739cf20bbe4e384d88e7dca11f040", "https://lists.debian.org/debian-lts-announce/2019/08/msg00003.html", "https://lists.fedoraproject.org/archives/list/[email protected]/message/2BMDSHTF754TITC6AQJPCS5IRIDMMIM7/", "https://lists.fedoraproject.org/archives/list/[email protected]/message/TRIRBC2YRGKPAWVRMZS4SZTGGCVRVZPR/", "https://seclists.org/bugtraq/2019/Jul/39", "https://seclists.org/bugtraq/2019/Jun/33", "https://security.gentoo.org/glsa/202003-04", "https://support.f5.com/csp/article/K93144355", "https://support.f5.com/csp/article/K93144355?utm_source=f5support&utm_medium=RSS", "https://usn.ubuntu.com/4016-1/", "https://usn.ubuntu.com/4016-2/", "https://www.debian.org/security/2019/dsa-4467", "https://www.debian.org/security/2019/dsa-4487", "https://nvd.nist.gov/vuln/detail/CVE-2019-12735", "https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2019-12735"]

vulnerability.assigner: [email protected]

vulnerability.cve_version: 4.0Terakhir, di sini Anda dapat melihat bagaimana bidang yang disorot dari lansiran terlihat di WUI: