Anda mungkin pernah mendengar tentang pepatah lama ini - "akses boot==akses root" . Memang benar! Siapa pun yang dapat mengakses boot loader dapat dengan mudah mendapatkan akses root ke sistem Anda. Kami telah memposting panduan yang menjelaskan cara mengatur ulang kata sandi root di Linux . Tutorial itu mengajari Anda cara mereset atau memulihkan kata sandi pengguna root dengan mudah melalui bootloader Grub. Setelah seseorang memiliki akses fisik dan/atau bootloader ke mesin, tidak ada cara untuk menghentikannya. Karena itulah kita perlu menambahkan keamanan ekstra dengan melindungi Grub Bootloader dengan kata sandi yang kuat. Jika Anda seorang administrator Linux, Anda harus tahu cara mengamankan bootloader Anda. Panduan ini menjelaskan cara melindungi bootloader Grub dengan kata sandi di CentOS. Saya menguji panduan ini pada sistem CentOS 6.x dan CentOS 7.x dan berhasil dengan baik seperti yang dijelaskan di bawah ini.

Lindungi Sandi GRUB Bootloader di RHEL 6.x, CentOS 6.x

Dalam distribusi Linux lama seperti CentOS 6.x, RHEL 6.x, Grub adalah bootloader default. Bagian ini menjelaskan cara mengatur kata sandi grub di sistem CentOS 6.x.

Sebelum melakukan perubahan apa pun, selalu disarankan untuk membuat cadangan file konfigurasi GRUB

# cp /etc/grub.conf /etc/grub.conf.bak

Pertama, kita perlu mengenkripsi kata sandi. Untuk melakukannya, masuk ke sistem centos Anda sebagai pengguna root dan buat file bernama grub seperti yang ditunjukkan di bawah ini. Semua perintah yang diberikan di bawah ini harus dijalankan sebagai root pengguna.

# sentuh grub

Selanjutnya, enkripsi sandi menggunakan "md5crypt " memerintah. Untuk melakukannya, jalankan perintah berikut dari Terminal dan tekan tombol ENTER.

# grub-md5-crypt>grub

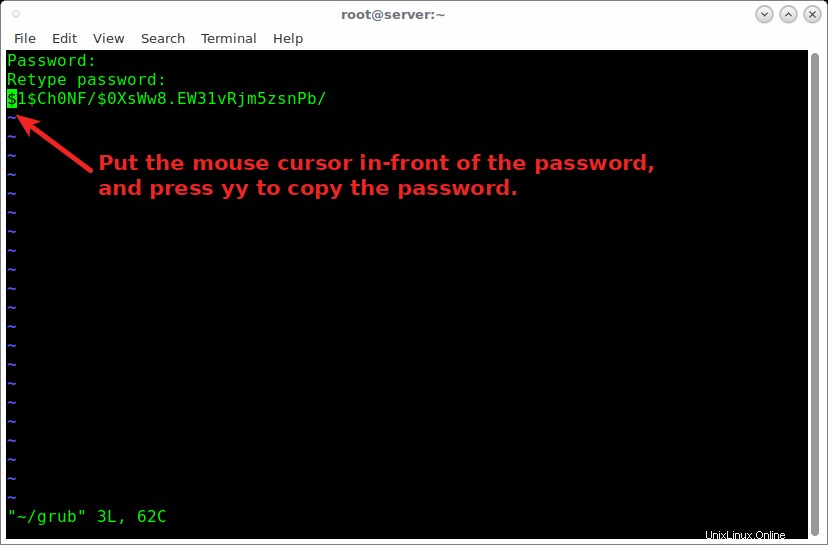

Masukkan kata sandi Anda dua kali. Harap perhatikan bahwa Anda tidak akan melihat apa pun saat mengetik kata sandi di layar. Cukup ketik kata sandi dan tekan ENTER, dan ketik ulang kata sandi yang sama dan tekan ENTER.

Kata sandi telah dienkripsi. Selanjutnya, kita perlu menambahkan kata sandi ini di /etc/grub.conf berkas.

Sekarang, mari kita tambahkan kata sandi di grub.conf mengajukan. Untuk melakukannya, buka dua file grub dan /etc/grub.conf file.

# vi /root/grub /etc/grub.conf

Perintah di atas akan membuka kedua file di vi editor.

Anda akan melihat kata sandi terenkripsi seperti di bawah ini. Pindahkan titik kursor dan letakkan di depan kata sandi. Kemudian, ketik yy untuk menarik (menyalin) kata sandi.

Kata Sandi:Ketik ulang kata sandi:$1$Ch0NF/$0XsWw8.EW31vRjm5zsnPb/

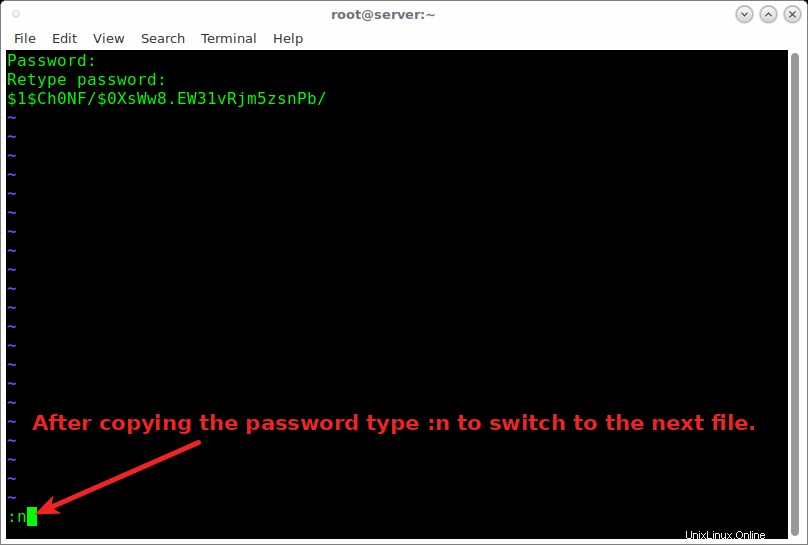

Lalu, ketik :n (titik dua n ). Ini akan mengalihkan Anda ke file berikutnya yaitu /etc/grub.conf .

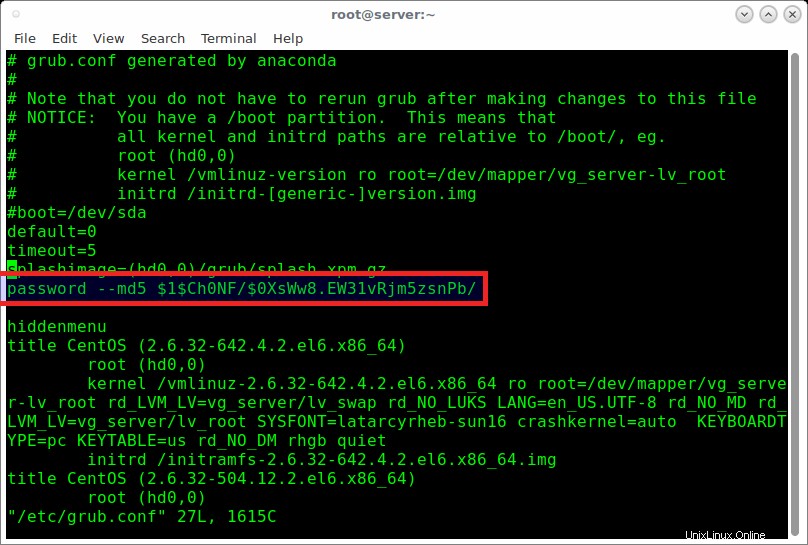

Setelah splashimage=(hd0,0)/grub/splash.xpm.gz baris, tekan p untuk menempelkan kata sandi terenkripsi dari file sebelumnya.

Kemudian, tekan i dan tambahkan baris password --md5 sebelum kata sandi terenkripsi seperti yang ditunjukkan di bawah ini.

sandi --md5 $1$I2w2s1$EPZtrLn/h2M4qfh48ZL8O0

Lihat tangkapan layar berikut untuk klarifikasi lebih lanjut.

Di sini, $1$I2w2s1$EPZtrLn/h2M4qfh48ZL8O0 adalah kata sandi grub terenkripsi sistem CentOS 6 saya. Ganti dengan milik Anda.

Kemudian, tekan ESC dan ketik :wq untuk menyimpan file dan menutupnya.

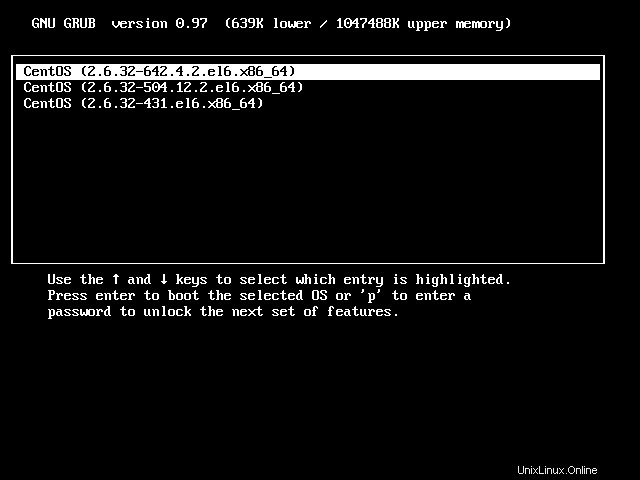

Nyalakan ulang sistem Anda.

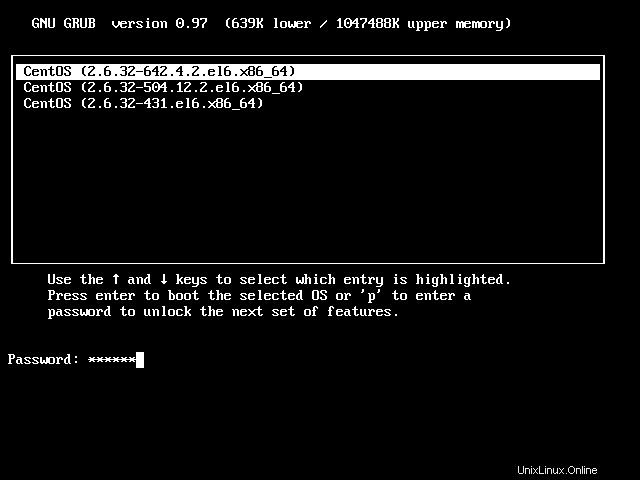

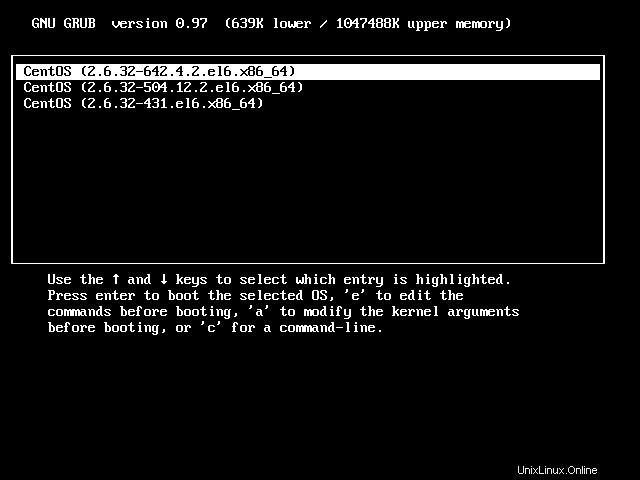

Mulai sekarang, Anda tidak dapat mengedit menu grub tanpa memasukkan kata sandi terlebih dahulu.

Untuk mengedit menu Grub, tekan p . Anda akan diminta untuk memasukkan kata sandi. Cukup masukkan kata sandi untuk membuka kunci menu boot Grub.

Sekarang, Anda dapat membuat perubahan apa pun yang Anda inginkan di menu boot grub.

Lindungi Sandi GRUB2 Bootloader di RHEL 7.x, CentOS 7.x

Di RHEL 7 dan klonnya seperti CentOS 7, Scientific Linux 7, Grub2 adalah bootloader default. Melindungi bootloader Grub2 dengan kata sandi berbeda dengan bootloader grub.

Pertama, buat kata sandi terenkripsi menggunakan perintah berikut sebagai root pengguna:

# grub2-mkpasswd-pbkdf2

Contoh keluaran:

Masukkan password:password Masukkan kembali:PBKDF2 hash password Anda adalah grub.pbkdf2.sha512.10000.62C46DE64C6BDE39A440092F521F86E24F486F5F9FE58B38D1CA9DDA27D6DDA6A6F5615836537B31AF2D06D2C5A8C6BE26709269A08E81286357501882016523.FD91A05503B0538FBA4CF9783A13727C43917E63528FF9FFC9917E4780B9C420CEDAE98451CF9256BA77AC144FA6734CA193D1E4183AC71E1F297BD7868FFC4B

Kami baru saja membuat kata sandi terenkripsi untuk mengamankan bootloader Grub2.

Seperti yang mungkin sudah Anda ketahui, Tidak disarankan untuk mengedit dan menempelkan kata sandi yang baru dibuat langsung di file konfigurasi utama grub2.

Sebagai gantinya, kita harus menambahkan kata sandi dalam file menu Grub2 khusus yang ditemukan di /etc/grub.d/ direktori, dan terakhir perbarui file konfigurasi utama Grub2 yaitu /etc/grub.cfg .

Buat salinan file menu Grub2 khusus:

# cp /etc/grub.d/40_custom /etc/grub.d/40_custom.bak

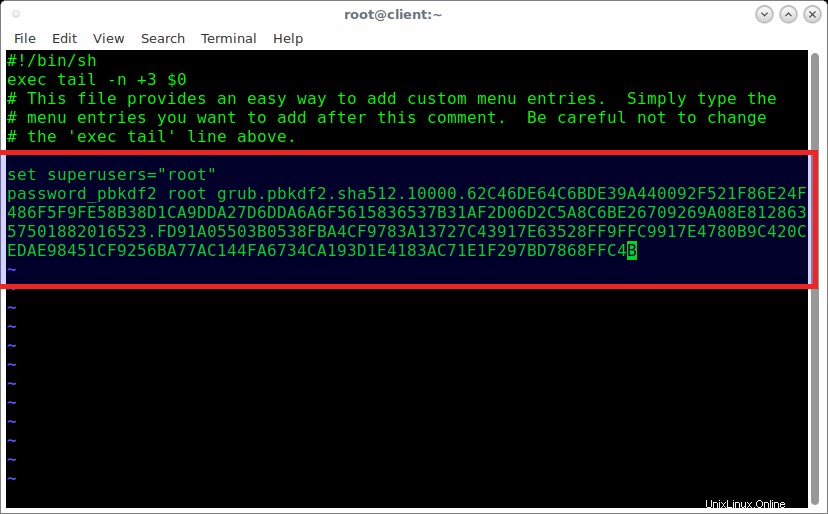

Kemudian, Edit file konfigurasi menu Grub2 khusus sebagai root pengguna:

# vi /etc/grub.d/40_custom

Tambahkan baris berikut. Pastikan Anda telah menempelkan kata sandi yang benar yang kami buat sebelumnya.

set superusers ="root" root password_pbkdf2 grub.pbkdf2.sha512.10000.62C46DE64C6BDE39A440092F521F86E24F486F5F9FE58B38D1CA9DDA27D6DDA6A6F5615836537B31AF2D06D2C5A8C6BE26709269A08E81286357501882016523.FD91A05503B0538FBA4CF9783A13727C43917E63528FF9FFC9917E4780B9C420CEDAE98451CF9256BA77AC144FA6734CA193D1E4183AC71E1F297BD7868FFC4B

Tekan ESC dan ketik :wq untuk menyimpan dan menutup file.

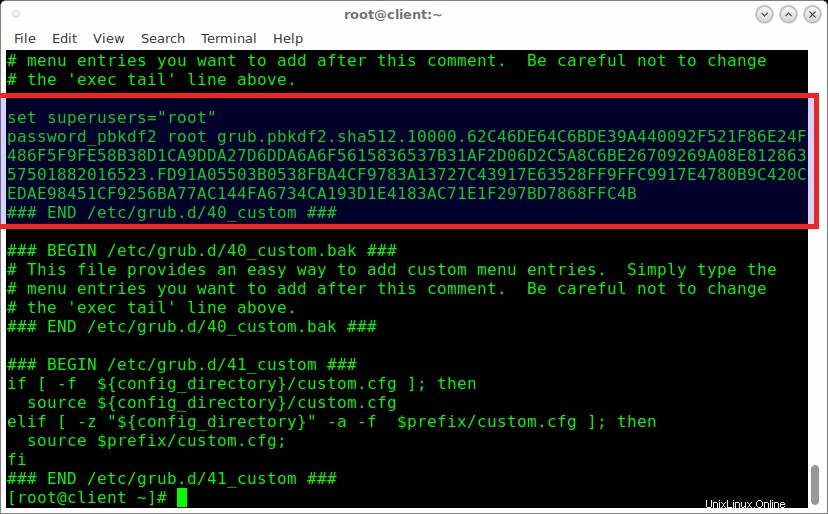

Sekarang, saatnya memperbarui file konfigurasi utama Grub2.

Pastikan Anda memiliki salinan cadangan file konfigurasi utama Grub2.

# cp /boot/grub2/grub.cfg /boot/grub2/grub.cfg.bak

Perbarui file konfigurasi bootloader Grub2 menggunakan perintah:

# grub2-mkconfig -o /boot/grub2/grub.cfg

Contoh keluaran:

Membuat file konfigurasi grub ...Gambar linux yang ditemukan:/boot/vmlinuz-3.10.0-327.22.2.el7.x86_64Gambar initrd ditemukan:/boot/initramfs-3.10.0-327.22.2.el7.x86_64. imgGambar linux yang ditemukan:/boot/vmlinuz-3.10.0-327.13.1.el7.x86_64Gambar initrd ditemukan:/boot/initramfs-3.10.0-327.13.1.el7.x86_64.imgGambar linux yang ditemukan:/boot/vmlinuz-3.10 .0-123.9.3.el7.x86_64Gambar initrd ditemukan:/boot/initramfs-3.10.0-123.9.3.el7.x86_64.imgGambar linux yang ditemukan:/boot/vmlinuz-3.10.0-123.el7.x86_64Gambar initrd ditemukan :/boot/initramfs-3.10.0-123.el7.x86_64.img Gambar linux yang ditemukan:/boot/vmlinuz-0-rescue-e250d471d5594282ba042c653cfa0172Gambar initrd ditemukan:/boot/initramfs-0-rescue-e250d471d5594282ba042c653done Anda dapat memverifikasi apakah kata sandi telah disetel dengan benar di/etc/grub2.cfgfile seperti yang ditunjukkan di bawah ini.# cat /etc/grub2.cfgContoh keluarannya adalah:

Kita sudah siap. Nyalakan ulang sistem Anda untuk memverifikasi apakah bootloader telah diamankan dengan kata sandi.

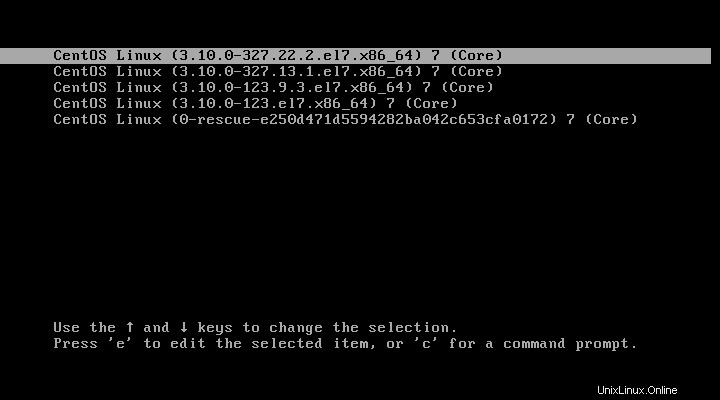

Setelah memulai ulang sistem, coba edit bootloader Grub2. Untuk melakukannya, tekan

e.

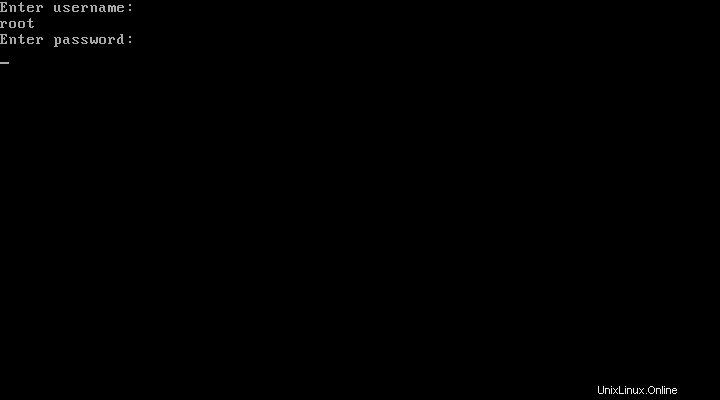

Anda akan diminta untuk memasukkan nama pengguna dan kata sandi yang telah kami tentukan di langkah sebelumnya.

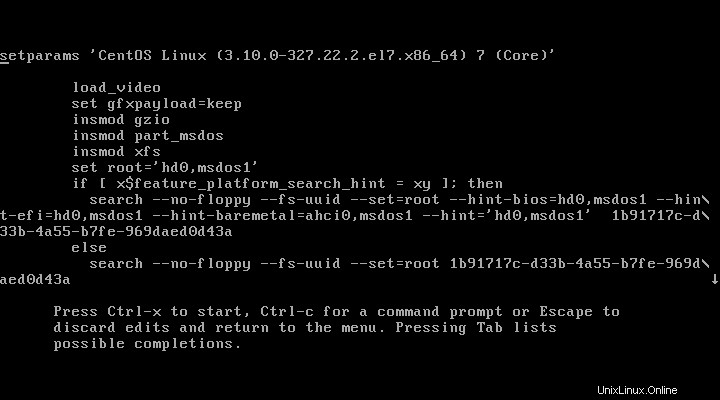

Jika Anda memasukkan nama pengguna dan sandi yang benar, Anda akan dapat mengedit bootloader Grub2.

Anda sekarang tahu cara melindungi bootloader Grub dan Grub2 dengan kata sandi di Linux. Menyetel kata sandi Grub mungkin tidak sepenuhnya melindungi sistem Anda. Namun, itu pasti akan menambahkan lapisan keamanan ekstra ke server CentOS Linux Anda.

Cara Menemukan Siapa yang Mem-boot Ulang Sistem Linux Dan Kapan Cara Memantau Kemajuan Data Melalui Pipa Menggunakan Perintah 'pv'Linux