Mulai dari Oracle Linux 6/ RedHat Linux 6 layanan LDAP mulai menggunakan SSSD yang juga disarankan untuk digunakan.

SSSD

System Security Services Daemon (SSSD) adalah layanan yang menyediakan akses ke penyedia identitas dan otentikasi yang berbeda. Anda dapat mengonfigurasi SSSD untuk menggunakan domain LDAP asli (yaitu, penyedia identitas LDAP dengan autentikasi LDAP), atau penyedia identitas LDAP dengan autentikasi Kerberos. Ini menyediakan antarmuka NSS dan PAM ke sistem, dan sistem back-end yang dapat dicolokkan untuk terhubung ke beberapa sumber akun yang berbeda.

Catatan :SSSD tidak mendukung otentikasi melalui saluran yang tidak terenkripsi. Jika autentikasi LDAP diaktifkan, TLS/SSL atau LDAPS diperlukan. Jika server LDAP hanya digunakan sebagai penyedia identitas, saluran terenkripsi tidak diperlukan.Instalasi dan konfigurasi

1. Pertama Instal paket SSSD:

# yum install sssd sssd-client

2. Jalankan alat authconfig untuk mengaktifkan openldap dan sssd:

# authconfig --enablesssd --enablesssdauth --ldapserver="" --ldapbasedn="[ldap-base-dn]" --enableldaptls --update

3. Jika Server juga memiliki Graphic UI ( Gnome ) kita dapat menjalankan perintah:

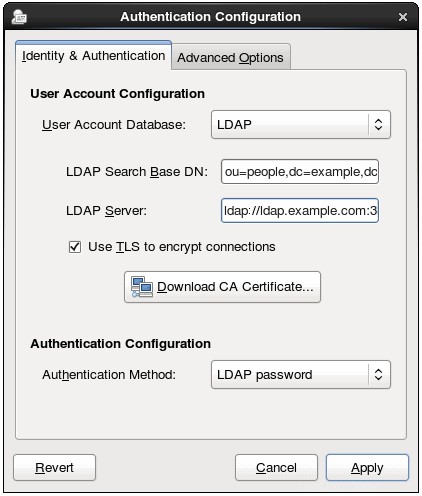

# authconfig-gtk

Dan jalankan konfigurasi melalui Mode GUI:

Konfigurasikan file /etc/nsswitch.conf untuk menggunakan sss sebagai opsi kedua untuk bagian passwd, shadow, dan grup.

# vi /etc/nsswitch.conf passwd: files sss shadow: files sss group: files sss

Masalah Umum

Jika karena alasan tertentu pengguna tidak dapat terlalu 'melihat' grup sekunder mereka saat menjalankan perintah id, masalah ini mungkin terkait dengan Skema LDAP yang mungkin salah di sisi klien atau sisi AD.

Verifikasi sssd.conf file di /etc/sssd/ dir – meskipun file sssd.conf harus dibuat dan dikonfigurasi secara manual, karena SSSD tidak dikonfigurasi setelah instalasi.

Contoh keluaran:

# cat /etc/sssd/sssd.conf [domain/AD] description = LDAP domain with AD server enumerate = false min_id = 1000 ; id_provider = ldap auth_provider = ldap ldap_uri = ldap://your.ad.server.com ldap_schema = rfc2307bis ldap_search_base = dc=example,dc=com ldap_default_bind_dn = cn=Administrator,cn=Users,dc=example,dc=com ldap_default_authtok_type = password ldap_default_authtok = YOUR_PASSWORD ldap_user_object_class = person ldap_user_name = msSFU30Name ldap_user_uid_number = msSFU30UidNumber ldap_user_gid_number = msSFU30GidNumber ldap_user_home_directory = msSFU30HomeDirectory ldap_user_shell = msSFU30LoginShell ldap_user_principal = userPrincipalName ldap_group_object_class = group ldap_group_name = msSFU30Name ldap_group_gid_number = msSFU30GidNumber

Verifikasi skema apa yang digunakan pada AD, sebagian besar harus rfc2307bis tapi ini bisa bervariasi. Harap dicatat bahwa sssd.conf di atas adalah contoh, semuanya akan tergantung dari konfigurasi AD – jika ada masalah, silakan periksa halaman manual untuk sssd.conf untuk detailnya.

# man sssd.conf

Setelah Skema ubah flush sssd cache dengan perintah sebagai berikut:

# sss_cache -d DOMAIN_NAME_USED

Dan mulai ulang layanan sssd

# service sssd restart