Mengapa boot loader Linux harus memiliki perlindungan kata sandi?

Berikut ini adalah alasan utama untuk melindungi sandi boot loader Linux:

1. Mencegah Akses ke Mode Pengguna Tunggal – Jika penyerang dapat boot ke mode pengguna tunggal, ia menjadi pengguna root.

2. Mencegah Akses ke Konsol GRUB – Jika mesin menggunakan GRUB sebagai boot loadernya, penyerang dapat menggunakan antarmuka editor GRUB untuk mengubah konfigurasinya atau mengumpulkan informasi menggunakan perintah cat.

3. Mencegah Akses ke Sistem Operasi Tidak Aman – Jika ini adalah sistem dual-boot, penyerang dapat memilih pada saat boot sistem operasi, seperti DOS, yang mengabaikan kontrol akses dan izin file.

Pelindung kata sandi GRUB2

Ikuti langkah-langkah di bawah ini untuk melindungi GRUB2 dengan kata sandi di RHEL 7.

1. Hapus –tidak dibatasi dari CLASS= main utama deklarasi di /etc/grub.d/10_linux file.

Ini dapat dilakukan dengan menggunakan sed untuk menggantikan

# sed -i "/^CLASS=/s/ --unrestricted//" /etc/grub.d/10_linux

2. Jika pengguna belum dikonfigurasi, gunakan grub2-setpassword untuk mengatur kata sandi untuk pengguna root :

# grub2-setpassword

Ini membuat file /boot/grub2/user.cfg jika belum ada, yang berisi kata sandi bootloader GRUB yang di-hash. Utilitas ini hanya mendukung konfigurasi di mana ada satu pengguna root.

Contoh file /boot/grub2/user.cfg :

# cat /boot/grub2/user.cfg GRUB2_PASSWORD=grub.pbkdf2.sha512.10000.CC6F56BFCFB90C49E6E16DC7234BF4DE4159982B6D121DC8EC6BF0918C7A50E8604CA40689A8B26EA01BF2A76D33F7E6C614E6289ABBAA6944ECB2B6DEB2F3CF.4B929016A827C36142CC126EB47E86F5F98E92C8C2C924AD0C98436E4699DF7536894F69BB904FDB5E609B9A5D67E28A7D79E8521C0B0AE6C031589FA0452A21

3. Buat ulang konfigurasi grub dengan grub2-mkconfig :

# grub2-mkconfig -o /boot/grub2/grub.cfg Generating grub configuration file ... Found linux image: /boot/vmlinuz-3.10.0-327.el7.x86_64 Found initrd image: /boot/initramfs-3.10.0-327.el7.x86_64.img Found linux image: /boot/vmlinuz-0-rescue-f9725b0c842348ce9e0bc81968cf7181 Found initrd image: /boot/initramfs-0-rescue-f9725b0c842348ce9e0bc81968cf7181.img done

4. Reboot server dan verifikasi.

# shutdown -r now

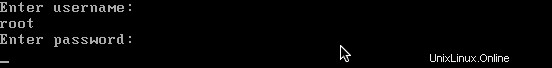

Perhatikan bahwa semua entri menu grub yang ditentukan sekarang akan mengharuskan memasukkan pengguna &kata sandi setiap kali saat boot; selanjutnya, sistem tidak akan mem-boot kernel apa pun tanpa campur tangan pengguna langsung dari konsol. Saat diminta untuk pengguna, masukkan "root". Saat diminta kata sandi, masukkan apa pun yang diteruskan ke perintah grub2-setpassword :

Hapus perlindungan sandi

Untuk menghapus perlindungan sandi, kita dapat menambahkan –tidak dibatasi teks di CLASS= main utama deklarasi di /etc/grub.d/10_linux mengajukan lagi. Cara lain adalah dengan menghapus file /boot/grub2/user.cfg yang menyimpan sandi bootloader GRUB yang telah di-hash.

Hanya membatasi pengeditan entri menu GRUB

Jika Anda hanya ingin mencegah pengguna memasuki baris perintah grub dan mengedit entri menu (sebagai lawan dari mengunci entri menu sepenuhnya), maka yang diperlukan hanyalah eksekusi grub2-setpassword perintah.