strongSwan adalah solusi VPN berbasis IPsec open-source, multi-platform, modern dan lengkap untuk Linux yang menyediakan dukungan penuh untuk Internet Key Exchange (keduanya IKEv1 dan IKEv2 ) untuk membangun asosiasi keamanan (SA) antara dua rekan. Ini berfitur lengkap, modular dengan desain dan menawarkan lusinan plugin yang meningkatkan fungsionalitas inti.

Artikel Terkait :Cara Mengatur VPN berbasis IPsec dengan Strongswan di Debian dan Ubuntu

Dalam artikel ini, Anda akan mempelajari cara menyiapkan gateway VPN IPsec situs-ke-situs menggunakan strongSwan di CentOS/RHEL 8 server. Hal ini memungkinkan rekan untuk mengotentikasi satu sama lain menggunakan kunci pra-berbagi yang kuat (PSK ). Penyiapan situs-ke-situs berarti setiap gerbang keamanan memiliki sub-jaringan di belakangnya.

Lingkungan Pengujian

Jangan lupa untuk menggunakan alamat IP dunia nyata Anda selama konfigurasi sambil mengikuti panduan.

Gerbang Situs 1

Public IP: 192.168.56.7 Private IP: 10.10.1.1/24 Private Subnet: 10.10.1.0/24

Gerbang Situs 2

Public IP: 192.168.56.6 Private IP: 10.20.1.1/24 Private Subnet: 10.20.1.0/24

Langkah 1:Mengaktifkan Penerusan IP Kernel di CentOS 8

1. Mulailah dengan mengaktifkan fungsionalitas penerusan IP kernel di /etc/sysctl.conf file konfigurasi di kedua gateway VPN.

# vi /etc/sysctl.conf

Tambahkan baris ini ke dalam file.

net.ipv4.ip_forward = 1 net.ipv6.conf.all.forwarding = 1 net.ipv4.conf.all.accept_redirects = 0 net.ipv4.conf.all.send_redirects = 0

2. Setelah menyimpan perubahan dalam file, jalankan perintah berikut untuk memuat parameter kernel baru pada waktu proses.

# sysctl -p

3. Selanjutnya, buat rute statis permanen di file /etc/sysconfig/network-scripts/route-eth0 di kedua gerbang keamanan.

# vi /etc/sysconfig/network-scripts/route-eth0

Tambahkan baris berikut ke dalam file.

#Site 1 Gateway 10.20.1.0/24 via 192.168.56.7 #Site 2 Gateway 10.10.1.0/24 via 192.168.56.6

4. Kemudian mulai ulang pengelola jaringan untuk menerapkan perubahan baru.

# systemctl restart NetworkManager

Langkah 2:Menginstal strongSwan di CentOS 8

5. angsa kuat paket disediakan di EPEL gudang. Untuk menginstalnya, Anda perlu mengaktifkan repositori EPEL, lalu menginstal strongwan di kedua gateway keamanan.

# dnf install epel-release # dnf install strongswan

6. Untuk memeriksa versi strongswan diinstal pada kedua gateway, jalankan perintah berikut.

# strongswan version

7. Selanjutnya, mulai strongswan service dan mengaktifkannya untuk memulai secara otomatis saat boot sistem. Kemudian verifikasi status di kedua gerbang keamanan.

# systemctl start strongswan # systemctl enable strongswan # systemctl status strongswan

Catatan :Versi terbaru strongswan di CentOS/REHL 8 hadir dengan dukungan untuk swanctl (utilitas baris perintah portabel baru yang diperkenalkan dengan strongSwan 5.2.0, digunakan untuk mengonfigurasi, mengontrol, dan memantau daemon IKE Charon menggunakan vici plugin) dan pemula (atau ipsec ) utilitas menggunakan plugin stroke yang tidak digunakan lagi.

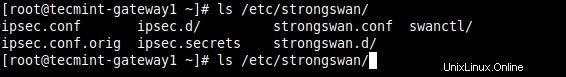

8. Direktori konfigurasi utama adalah /etc/strongswan/ yang berisi file konfigurasi untuk kedua plugin:

# ls /etc/strongswan/

Struktur Konfigurasi Strongswan

Untuk panduan ini, kami akan menggunakan utilitas IPsec yang dipanggil menggunakan strongswan perintah dan antarmuka stroke. Jadi kita akan menggunakan file konfigurasi berikut:

- /etc/strongswan/ipsec.conf – file konfigurasi untuk subsistem strongSwan IPsec.

- /etc/strongswan/ipsec.secrets – file rahasia.

Langkah 3:Mengonfigurasi Gerbang Keamanan

9. Pada langkah ini, Anda perlu mengonfigurasi profil koneksi di setiap gerbang keamanan untuk setiap situs menggunakan /etc/strongswan/ipsec.conf file konfigurasi strongswan.

Mengonfigurasi Situs 1 Profil Koneksi

# cp /etc/strongswan/ipsec.conf /etc/strongswan/ipsec.conf.orig # vi /etc/strongswan/ipsec.conf

Salin dan tempel konfigurasi berikut di file.

config setup

charondebug="all"

uniqueids=yes

conn ateway1-to-gateway2

type=tunnel

auto=start

keyexchange=ikev2

authby=secret

left=192.168.56.7

leftsubnet=10.10.1.1/24

right=192.168.56.6

rightsubnet=10.20.1.1/24

ike=aes256-sha1-modp1024!

esp=aes256-sha1!

aggressive=no

keyingtries=%forever

ikelifetime=28800s

lifetime=3600s

dpddelay=30s

dpdtimeout=120s

dpdaction=restart

Mengonfigurasi Profil Koneksi Situs 2

# cp /etc/strongswan/ipsec.conf /etc/strongswan/ipsec.conf.orig # vi /etc/strongswan/ipsec.conf

Salin dan tempel konfigurasi berikut di file:

config setup

charondebug="all"

uniqueids=yes

conn 2gateway-to-gateway1

type=tunnel

auto=start

keyexchange=ikev2

authby=secret

left=192.168.56.6

leftsubnet=10.20.1.1/24

right=192.168.56.7

rightsubnet=10.10.1.1/24

ike=aes256-sha1-modp1024!

esp=aes256-sha1!

aggressive=no

keyingtries=%forever

ikelifetime=28800s

lifetime=3600s

dpddelay=30s

dpdtimeout=120s

dpdaction=restart

Mari kita jelaskan secara singkat masing-masing parameter konfigurasi di atas:

- penyiapan konfigurasi – mendefinisikan informasi konfigurasi umum untuk IPSec yang berlaku untuk semua koneksi.

- charondebug – menentukan berapa banyak output debug Charon yang harus dicatat.

- unik – menentukan apakah ID peserta tertentu harus tetap unik.

- koneksi gateway1-ke-gateway2 – digunakan untuk mengatur nama koneksi.

- ketik – menentukan jenis koneksi.

- Otomatis – digunakan untuk mendeklarasikan cara menangani koneksi saat IPSec dimulai atau dimulai ulang.

- pertukaran kunci – mendeklarasikan versi protokol IKE yang akan digunakan.

- authby – menentukan bagaimana rekan-rekan harus mengotentikasi satu sama lain.

- kiri – mendeklarasikan alamat IP dari antarmuka jaringan publik peserta kiri.

- subnet kiri – menyatakan subnet pribadi di belakang peserta kiri.

- kanan – menyatakan alamat IP dari antarmuka jaringan publik peserta yang tepat.

- subnet kanan – menyatakan subnet pribadi di belakang peserta kiri.

- seperti – digunakan untuk mendeklarasikan daftar algoritma enkripsi/otentikasi IKE/ISAKMP SA yang akan digunakan. Perhatikan bahwa ini dapat berupa daftar yang dipisahkan koma.

- terutama – menentukan daftar algoritma enkripsi/otentikasi ESP yang akan digunakan untuk koneksi.

- agresif – menyatakan apakah akan menggunakan Mode Agresif atau Mode Utama.

- percobaan kunci – menyatakan jumlah upaya yang harus dilakukan untuk menegosiasikan koneksi.

- ikelifetime – menentukan berapa lama saluran kunci koneksi harus bertahan sebelum dinegosiasikan ulang.

- seumur hidup – menentukan berapa lama contoh koneksi tertentu harus bertahan, dari negosiasi yang berhasil hingga kedaluwarsa.

- dpddelay – mendeklarasikan interval waktu pengiriman pesan R_U_THERE/pertukaran INFORMASI ke peer.

- waktu habis dpd – digunakan untuk mendeklarasikan interval waktu habis, setelah itu semua koneksi ke peer akan dihapus jika tidak ada aktivitas.

- dpdaction – menentukan cara menggunakan protokol Dead Peer Detection (DPD) untuk mengelola koneksi.

Anda dapat menemukan deskripsi semua parameter konfigurasi untuk subsistem strongSwan IPsec dengan membaca ipsec.conf halaman manual.

# man ipsec.conf

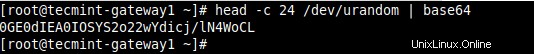

Langkah 4:Mengonfigurasi PSK untuk Otentikasi Peer-to-Peer

10. Selanjutnya, Anda perlu membuat PSK yang kuat untuk digunakan oleh rekan-rekan untuk autentikasi sebagai berikut.

# head -c 24 /dev/urandom | base64

Buat Kunci PSK

11. Tambahkan PSK di /etc/strongswan/ipsec.conf file di kedua gateway keamanan.

# vi /etc/strongswan/ipsec.secrets

Masukkan baris berikut ke dalam file.

#Site 1 Gateway 192.168.56.7 192.168.56.6 : PSK "0GE0dIEA0IOSYS2o22wYdicj/lN4WoCL" #Site 1 Gateway 192.168.56.6 192.168.56.7 : PSK "0GE0dIEA0IOSYS2o22wYdicj/lN4WoCL"

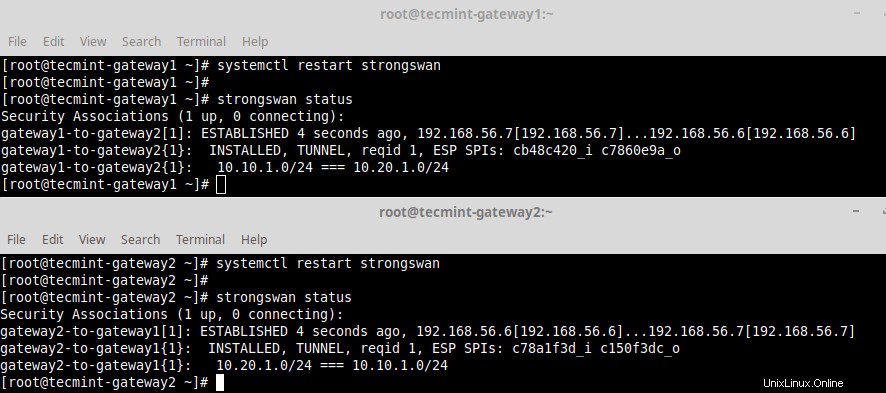

12. Kemudian mulai strongsan layanan dan periksa status koneksi.

# systemctl restart strongswan # strongswan status

Periksa Koneksi Strongswan

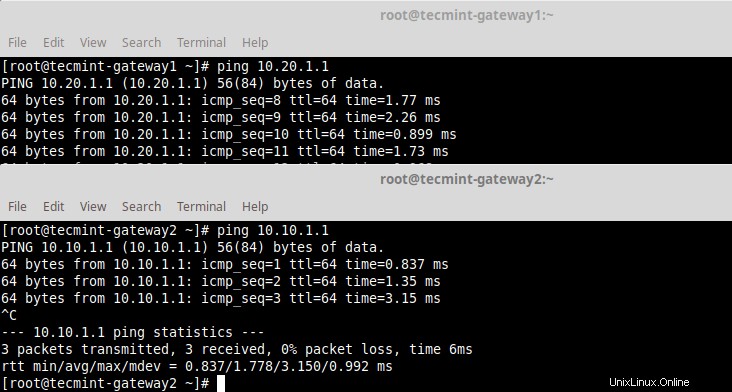

13. Uji apakah Anda dapat mengakses sub-jaringan pribadi dari salah satu gerbang keamanan dengan menjalankan perintah ping.

# ping 10.20.1.1 # ping 10.10.1.1

Ping Gerbang Keamanan

14. Last but not least, untuk mempelajari lebih lanjut strongswan perintah untuk menaikkan/menurunkan koneksi secara manual dan banyak lagi, lihat halaman bantuan strongswan.

# strongswan --help

Itu saja untuk saat ini! Untuk berbagi pemikiran Anda dengan kami atau mengajukan pertanyaan, hubungi kami melalui formulir umpan balik di bawah ini. Dan untuk mempelajari lebih lanjut tentang utilitas swanctl baru dan struktur konfigurasi baru yang lebih fleksibel, lihat Dokumentasi Pengguna strongSwan.

Berbagi itu Peduli…Berbagi di FacebookBerbagi di TwitterBerbagi di LinkedinBerbagi di Reddit