Replika adalah tiruan dari server FreeIPA tertentu. Server dan replika berbagi informasi internal yang sama tentang pengguna, mesin, sertifikat, dan kebijakan yang dikonfigurasi. Data ini disalin dari server ke replika dalam proses yang disebut replikasi . Dua instans Server Direktori yang digunakan oleh server FreeIPA — instans Server Direktori yang digunakan oleh server FreeIPA sebagai penyimpanan data dan instans Server Direktori yang digunakan oleh Sistem Sertifikat Dogtag untuk menyimpan informasi sertifikat — direplikasi ke instans Server Direktori konsumen terkait yang digunakan oleh replika FreeIPA.

Replikasi FreeIPA menghilangkan satu titik kegagalan. Saat Anda memiliki pengaturan replika FreeIPA, Klien FreeIPA dapat terus mengautentikasi meskipun Server sedang down.

Anda seharusnya sudah menginstal FreeIPA Server dan berfungsi penuh, dengan akun uji. Untuk instalasi Server FreeIPA, lihat panduan ini:Cara Menginstal dan Mengonfigurasi FreeIPA di Rocky Linux/Centos 8

Setelah Anda menginstal dan mengonfigurasi server FreeIPA, Anda dapat memulai Replikasi FreeIPA.

Konten Terkait

- Cara mengelola pengguna dan grup di Server FreeIPA

- Cara Memasang Klien FreeIPA di Fedora 35

- Cara Menginstal Klien FreeIPA di Rocky Linux/Alma Linux/CentOS 8

- Cara Install dan Konfigurasi FreeIPA di Rocky Linux/Centos

- Cara Memasang dan Mengonfigurasi Klien FreeIPA di Ubuntu 20.04

Prasyarat

Untuk mengikuti, pastikan Anda memiliki:

- Server FreeIPA untuk direplikasi. Lihat panduan tentang cara menyiapkan di sini.

- Server Rocky Linux/Alma Linux/Centos 8 yang Diperbarui

- Akses sudo di server

Pengaturan Saya

Saya memiliki server FreeIPA Utama dengan nama host ipa.citizix.com dan IP 10.2.40.149 dan replika akan dikonfigurasi di ipa-replica.citizix.com dengan IP 10.2.40.72 .

Guru IPA:

Hostname: ipa.citizix.com

IP: 10.2.40.149Replika IPA

Hostname: ipa-replica.citizix.com

IP: 10.2.40.72Daftar Isi

- Perbarui sistem

- Konfigurasikan file host lokal DNS

- Setel Nama Inang Replika

- Mengatur zona waktu Server Replika yang Benar

- Nonaktifkan SELinux

- Instal dan Konfigurasikan Klien FreeIPA

- Konfigurasi Server FreeIPA

- Konfigurasi pada Host Server Replikasi

1. Perbarui sistem

Gunakan perintah ini untuk memastikan bahwa paket host sudah diperbarui:

sudo dnf -y update2. Konfigurasi file host lokal DNS

Di kedua server, pastikan Anda memiliki nama host untuk setiap server yang dikonfigurasi. Ini penting jika Anda tidak memiliki layanan DNS aktif di Infrastruktur Anda.

Buka file host dengan editor teks Anda, saya menggunakan vim:

sudo vim /etc/hostsTambahkan IP dan nama host untuk server FreeIPA dan server replika FreeIPA. Perbarui untuk mencerminkan nama host Anda:

10.2.40.149 ipa.citizix.com ipa

10.2.40.72 ipa-replica.citizix.com ipa-replica3. Setel Nama Host Replika

Jika Anda belum mengonfigurasi nama host pada replika Anda, gunakan perintah ini:

sudo hostnamectl set-hostname ipa-replica.citizix.comKonfirmasikan dengan ini:

$ hostnamectl

Static hostname: ipa-replica.citizix.com

Icon name: computer-vm

Chassis: vm

Machine ID: ee3563997878469ebfcc3f721aec3c66

Boot ID: 09df51e3153943698ccd5b902b5aa89e

Virtualization: kvm

Operating System: Rocky Linux 8.4 (Green Obsidian)

CPE OS Name: cpe:/o:rocky:rocky:8.4:GA

Kernel: Linux 4.18.0-305.3.1.el8_4.x86_64

Architecture: x86-644. Siapkan zona waktu Server Replika yang Benar

Anda juga harus memiliki zona waktu yang benar. Server FreeIPA juga akan menjalankan layanan NTP dan zona waktu yang benar akan memastikan Anda memiliki waktu yang tepat di server.

Gunakan perintah ini untuk mengatur zona waktu. Perbarui zona waktu Anda:

sudo timedatectl set-timezone Africa/NairobiKonfirmasikan bahwa itu dikonfigurasi dengan baik:

$ timedatectl

Local time: Fri 2021-11-12 20:24:33 EAT

Universal time: Fri 2021-11-12 17:24:33 UTC

RTC time: Fri 2021-11-12 17:24:31

Time zone: Africa/Nairobi (EAT, +0300)

System clock synchronized: yes

NTP service: active

RTC in local TZ: no5. Nonaktifkan SELinux

Jika Anda tidak ingin mengatur SELinux, kita dapat menempatkannya dalam mode permisif.

Buka file konfigurasi SELinux menggunakan editor teks favorit Anda

sudo vim /etc/selinux/configCari baris berikut:

SELINUX=enforcing

Ubah nilainya menjadi permisive :

SELINUX=permisiveJalankan juga perintah berikut untuk mengatur mode permisif tanpa restart:

sudo setenforce 06. Instal dan Konfigurasikan Klien FreeIPA

Instal paket Klien FreeIPA menggunakan perintah ini.

sudo dnf module -y install idm:DL1/clientatur klien dengan menentukan server FreeIPA dan nama domain

sudo ipa-client-install --server=ipa.citizix.com --domain ipa.citizix.comUntuk informasi lebih lanjut tentang cara mengonfigurasi klien, periksa panduan ini di sini.

7. Konfigurasi Server FreeIPA

Pada Host Master FreeIPA, Tambahkan Host replikasi ke grup:ipaservers . Host paster perlu menyelesaikan Address Resolution ke Replica Host.

Konfirmasi keterjangkauan

$ ping ipa-replica.citizix.com

PING ipa-replica.citizix.com (10.2.40.72) 56(84) bytes of data.

64 bytes from ipa-replica.citizix.com (10.2.40.72): icmp_seq=1 ttl=64 time=1.42 ms

64 bytes from ipa-replica.citizix.com (10.2.40.72): icmp_seq=2 ttl=64 time=0.279 ms

^C

--- ipa-replica.citizix.com ping statistics ---

2 packets transmitted, 2 received, 0% packet loss, time 1002ms

rtt min/avg/max/mdev = 0.279/0.849/1.419/0.570 msOperasi ini memerlukan akses admin. Pertama, dapatkan tiket Kerberos.

kinit admin

Kemudian Anda sekarang dapat menambahkan host ke ipaservers grup tuan rumah:

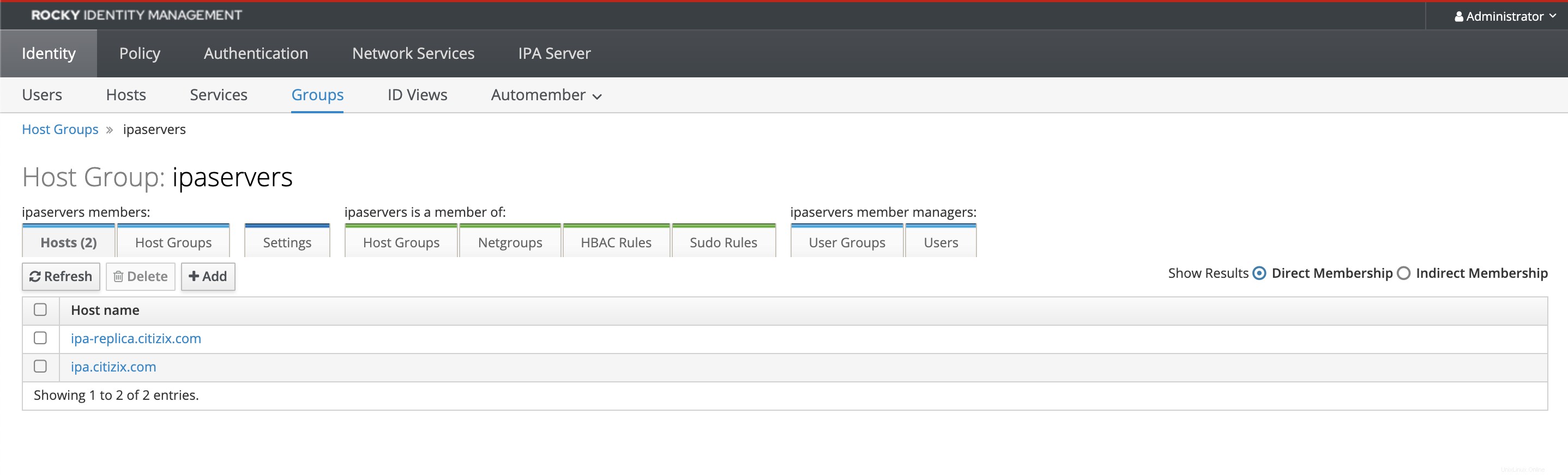

ipa hostgroup-add-member ipaservers --hosts ipa-replica.citizix.comIni adalah output di server saya

$ ipa hostgroup-add-member ipaservers --hosts ipa-replica.citizix.com

Host-group: ipaservers

Description: IPA server hosts

Member hosts: ipa.citizix.com, ipa-replica.citizix.com

-------------------------

Number of members added 1

-------------------------Anda dapat mengonfirmasi bahwa replika telah ditambahkan di UI Web FreeIPA.

Jika Anda telah menginstal dan mengaktifkan firewall, tambahkan layanan replikasi:

firewall-cmd --add-service=freeipa-replication

firewall-cmd --runtime-to-permanent8. Konfigurasi pada Replication Server Host

Dengan semua yang diatur, kami tidak dapat mengonfigurasi replikasi. Instal terlebih dahulu paket FreeIPA Server.

sudo dnf module install -y idm:DL1/serverJika Anda telah menginstal firewalld dan firewalld sedang berjalan, izinkan layanan:

firewall-cmd --add-service={freeipa-ldap,freeipa-ldaps,dns,ntp,freeipa-replication}

firewall-cmd --runtime-to-permanentSekarang siapkan replikasi menggunakan perintah ini:

sudo ipa-replica-installIni adalah output di server saya

$ sudo ipa-replica-install

Run connection check to master

Connection check OK

Disabled p11-kit-proxy

Configuring directory server (dirsrv). Estimated time: 30 seconds

[1/38]: creating directory server instance

[2/38]: tune ldbm plugin

[3/38]: adding default schema

[4/38]: enabling memberof plugin

[5/38]: enabling winsync plugin

[6/38]: configure password logging

[7/38]: configuring replication version plugin

[8/38]: enabling IPA enrollment plugin

[9/38]: configuring uniqueness plugin

[10/38]: configuring uuid plugin

[11/38]: configuring modrdn plugin

[12/38]: configuring DNS plugin

[13/38]: enabling entryUSN plugin

[14/38]: configuring lockout plugin

[15/38]: configuring topology plugin

[16/38]: creating indices

[17/38]: enabling referential integrity plugin

[18/38]: configuring certmap.conf

[19/38]: configure new location for managed entries

[20/38]: configure dirsrv ccache and keytab

[21/38]: enabling SASL mapping fallback

[22/38]: restarting directory server

[23/38]: creating DS keytab

[24/38]: ignore time skew for initial replication

[25/38]: setting up initial replication

Starting replication, please wait until this has completed.

Update in progress, 3 seconds elapsed

Update succeeded

[26/38]: prevent time skew after initial replication

[27/38]: adding sasl mappings to the directory

[28/38]: updating schema

[29/38]: setting Auto Member configuration

[30/38]: enabling S4U2Proxy delegation

[31/38]: initializing group membership

[32/38]: adding master entry

[33/38]: initializing domain level

[34/38]: configuring Posix uid/gid generation

[35/38]: adding replication acis

[36/38]: activating sidgen plugin

[37/38]: activating extdom plugin

[38/38]: configuring directory to start on boot

Done configuring directory server (dirsrv).

Configuring Kerberos KDC (krb5kdc)

[1/5]: configuring KDC

[2/5]: adding the password extension to the directory

[3/5]: creating anonymous principal

[4/5]: starting the KDC

[5/5]: configuring KDC to start on boot

Done configuring Kerberos KDC (krb5kdc).

Configuring kadmin

[1/2]: starting kadmin

[2/2]: configuring kadmin to start on boot

Done configuring kadmin.

Configuring directory server (dirsrv)

[1/3]: configuring TLS for DS instance

[2/3]: importing CA certificates from LDAP

[3/3]: restarting directory server

Done configuring directory server (dirsrv).

Configuring the web interface (httpd)

[1/21]: stopping httpd

[2/21]: backing up ssl.conf

[3/21]: disabling nss.conf

[4/21]: configuring mod_ssl certificate paths

[5/21]: setting mod_ssl protocol list

[6/21]: configuring mod_ssl log directory

[7/21]: disabling mod_ssl OCSP

[8/21]: adding URL rewriting rules

[9/21]: configuring httpd

Nothing to do for configure_httpd_wsgi_conf

[10/21]: setting up httpd keytab

[11/21]: configuring Gssproxy

[12/21]: setting up ssl

[13/21]: configure certmonger for renewals

[14/21]: publish CA cert

[15/21]: clean up any existing httpd ccaches

[16/21]: configuring SELinux for httpd

[17/21]: create KDC proxy config

[18/21]: enable KDC proxy

[19/21]: starting httpd

[20/21]: configuring httpd to start on boot

[21/21]: enabling oddjobd

Done configuring the web interface (httpd).

Configuring ipa-otpd

[1/2]: starting ipa-otpd

[2/2]: configuring ipa-otpd to start on boot

Done configuring ipa-otpd.

Custodia uses 'ipa.citizix.com' as master peer.

Configuring ipa-custodia

[1/4]: Generating ipa-custodia config file

[2/4]: Generating ipa-custodia keys

[3/4]: starting ipa-custodia

[4/4]: configuring ipa-custodia to start on boot

Done configuring ipa-custodia.

Configuring certificate server (pki-tomcatd)

[1/2]: configure certmonger for renewals

[2/2]: Importing RA key

Done configuring certificate server (pki-tomcatd).

Configuring Kerberos KDC (krb5kdc)

[1/1]: installing X509 Certificate for PKINIT

Done configuring Kerberos KDC (krb5kdc).

Applying LDAP updates

Upgrading IPA:. Estimated time: 1 minute 30 seconds

[1/10]: stopping directory server

[2/10]: saving configuration

[3/10]: disabling listeners

[4/10]: enabling DS global lock

[5/10]: disabling Schema Compat

[6/10]: starting directory server

[7/10]: upgrading server

[8/10]: stopping directory server

[9/10]: restoring configuration

[10/10]: starting directory server

Done.

Finalize replication settings

Restarting the KDC

WARNING: The CA service is only installed on one server (ipa.citizix.com).

It is strongly recommended to install it on another server.

Run ipa-ca-install(1) on another master to accomplish this.

The ipa-replica-install command was successfulSetelah selesai mengatur replikasi secara normal, dimungkinkan untuk menemukan akun pengguna yang ada atau menambahkan akun baru di Replication Host.

Pertama, dapatkan tiket kerberos:

$ kinit admin

Password for [email protected]:Kemudian temukan pengguna:

$ ipa user-find

---------------

3 users matched

---------------

User login: admin

Last name: Administrator

Home directory: /home/admin

Login shell: /bin/bash

Principal alias: [email protected], [email protected]

UID: 1063800000

GID: 1063800000

Account disabled: False

User login: etowett

First name: Eutychus

Last name: Towett

Home directory: /home/etowett

Login shell: /bin/bash

Principal name: [email protected]

Principal alias: [email protected]

Email address: [email protected]

UID: 1063800001

GID: 1063800001

Account disabled: False

User login: kip

First name: Kipkoech

Last name: Towett

Home directory: /home/kip

Login shell: /bin/bash

Principal name: [email protected]

Principal alias: [email protected]

Email address: [email protected]

UID: 1063800003

GID: 1063800003

Account disabled: False

----------------------------

Number of entries returned 3

----------------------------9. Menghapus replika FreeIPA

Untuk menghapus FreeIPA, pertama-tama hapus instalannya di server menggunakan:

# ipa-server-install --uninstallKemudian hapus server dari grup ipaservers:

# ipa-replica-manage del ipa-replica.citizix.com --force

# ipa hostgroup-remove-member ipaservers --hosts ipa-replica.citizix.comKami telah berhasil mengelola replika FreeIPA dalam panduan ini.