Roundcube adalah open source gratis, klien webmail berfitur lengkap yang ditulis dalam PHP. Webmail adalah klien email di browser Anda, yang berarti alih-alih membaca dan mengirim email dari klien email desktop seperti Mozilla Thunderbird, Anda dapat mengakses email dari browser web. Tutorial ini akan menunjukkan cara menginstal webmail Roundcube di CentOS 8/RHEL 8 dengan server web Apache atau Nginx.

Fitur Roundcube

Fungsionalitas Roundcube meliputi:

- Buku alamat

- Pengelolaan folder

- Penelusuran pesan

- Filter pesan

- Pemeriksaan ejaan

- Dukungan MIME

- Enkripsi dan penandatanganan PGP

- Pengguna dapat mengubah kata sandi mereka di Roundcube.

Roundcube 1.4.2 Rilis

Roundcube 1.4.2 dirilis pada 2 Januari 2020. Rilis ini memiliki fitur:

- Kulit responsif bernama Elastis dengan dukungan perangkat seluler penuh

- Fitur Pengiriman Ulang Email (Bounce)

- Peningkatan integrasi Mailvelope

- Dukungan untuk Redis dan cache Memcached

- Dukungan untuk SMTPUTF8 dan GSSAPI

- Ditambah banyak peningkatan dan perbaikan bug

Prasyarat

Untuk mengikuti tutorial ini, diasumsikan bahwa

- Server SMTP Postfix dan server IMAP Dovecot telah diinstal pada server CentOS 8/RHEL 8 Anda

- Anda telah menginstal LAMP stack atau LEMP stack di server CentOS 8/RHEL 8.

Jika tidak, silakan klik tautan di atas dan ikuti petunjuk untuk melengkapi prasyarat. Sekarang mari kita lanjutkan untuk menginstal Roundcube.

Langkah 1:Unduh Roundcube Webmail di CentOS 8/RHEL 8

Masuk ke server CentOS/RHEL Anda melalui SSH, lalu jalankan perintah berikut untuk mengunduh versi stabil 1.4.9 terbaru dari repositori Roundcube Github.

wget https://github.com/roundcube/roundcubemail/releases/download/1.4.9/roundcubemail-1.4.9-complete.tar.gz

Catatan :Anda selalu dapat menggunakan format URL di atas untuk mengunduh Roundcube dari baris perintah. Jika versi baru keluar, cukup ganti 1.4.9 dengan nomor versi baru. Anda dapat memeriksa apakah ada rilis baru di halaman unduhan Roundcube.

Ekstrak tarball, pindahkan folder yang baru dibuat ke web root (/var/www/ ) dan ganti namanya menjadi roundcube pada saat yang sama.

tar xvf roundcubemail-1.4.9-complete.tar.gz sudo mkdir /var/www/ sudo mv roundcubemail-1.4.9 /var/www/roundcube

Langkah 2:Instal Dependensi

Roundcube membutuhkan php-imap modul untuk membuat subfolder di kotak surat, tetapi php-imap tidak disertakan dalam repositori default CentOS 8/RHEL 8, jadi kita perlu menggunakan repo Remi untuk menginstal modul PHP ini.

Instal Remi Repo.

sudo dnf install -y https://rpms.remirepo.net/enterprise/remi-release-8.rpm

Kemudian setel ulang aliran modul PHP.

sudo dnf module reset php

Aktifkan php:remi-7.4 aliran modul.

sudo dnf module enable php:remi-7.4 -y

Kemudian Anda dapat menjalankan perintah berikut untuk menginstal modul PHP yang diperlukan atau direkomendasikan oleh Roundcube.

sudo dnf install php-ldap php-imagick php-common php-gd php-imap php-json php-curl php-zip php-xml php-mbstring php-bz2 php-intl php-gmp

Langkah 3:Buat Database dan Pengguna MariaDB untuk Roundcube

Masuk ke shell MariaDB sebagai root.

mysql -u root -p

Kemudian buat database baru untuk Roundcube menggunakan perintah berikut. Tutorial ini beri nama roundcube , Anda dapat menggunakan nama apa pun yang Anda suka untuk database.

CREATE DATABASE roundcube DEFAULT CHARACTER SET utf8 COLLATE utf8_general_ci;

Selanjutnya, buat pengguna database baru di localhost menggunakan perintah berikut. Sekali lagi, tutorial ini beri nama roundcubeuser , Anda dapat menggunakan nama apa pun yang Anda suka. Ganti password dengan kata sandi pilihan Anda.

CREATE USER roundcubeuser@localhost IDENTIFIED BY 'password';

Kemudian berikan semua izin database baru kepada pengguna baru sehingga nantinya webmail Roundcube dapat menulis ke database.

GRANT ALL PRIVILEGES ON roundcube.* TO roundcubeuser@localhost;

Bersihkan tabel hak istimewa agar perubahan diterapkan.

flush privileges;

Keluar dari Shell MariaDB:

exit;

Jalankan perintah berikut untuk mengimpor tabel awal ke roundcube basis data. Anda harus memasukkan kata sandi root MariaDB.

mysql -u root -p roundcube < /var/www/roundcube/SQL/mysql.initial.sql

Langkah 4:Buat Apache Virtual Host atau File Konfigurasi Nginx untuk Roundcube

Apache

Jika Anda menggunakan server web Apache, buat host virtual untuk Roundcube.

sudo nano /etc/httpd/conf.d/roundcube.conf

Catatan :Jika Anda mengikuti tutorial Postfix/Dovecot saya, host virtual sudah ada. Anda harus mengedit file berikut. (Hapus teks dalam file ini yang ditambahkan di bagian 2 dan tambahkan teks baru di bawah.)

sudo nano /etc/httpd/conf.d/mail.your-domain.com.conf

Masukkan teks berikut ke dalam file. Ganti mail.your-domain.com dengan nama domain asli Anda dan jangan lupa untuk mengatur catatan DNS A untuk itu.

<VirtualHost *:80>

ServerName mail.your-domain.com

DocumentRoot /var/www/roundcube/

ErrorLog /var/log/httpd/roundcube_error.log

CustomLog /var/log/httpd/roundcube_access.log combined

<Directory />

Options FollowSymLinks

AllowOverride All

</Directory>

<Directory /var/www/roundcube/>

Options FollowSymLinks MultiViews

AllowOverride All

Order allow,deny

allow from all

</Directory>

</VirtualHost> Simpan dan tutup file. Muat ulang Apache agar perubahan diterapkan.

sudo systemctl reload httpd

Sekarang Anda seharusnya dapat melihat wizard pemasangan berbasis web Roundcube di http://mail.your-domain.com/installer .

Nginx

Jika Anda menggunakan server web Nginx, buat host virtual untuk Roundcube.

sudo nano /etc/nginx/conf.d/roundcube.conf

Catatan :Jika Anda mengikuti tutorial Postfix/Dovecot saya, host virtual sudah ada. Anda harus mengedit file berikut. (Hapus teks dalam file ini yang ditambahkan di bagian 2 dan tambahkan teks baru di bawah.)

sudo nano /etc/nginx/conf.d/mail.your-domain.com.conf

Masukkan teks berikut ke dalam file. Ganti nama domain dan jangan lupa untuk mengatur catatan DNS A untuk itu.

server {

listen 80;

listen [::]:80;

server_name mail.your-domain.com;

root /var/www/roundcube/;

index index.php index.html index.htm;

error_log /var/log/nginx/roundcube.error;

access_log /var/log/nginx/roundcube.access;

location / {

try_files $uri $uri/ /index.php;

}

location ~ \.php$ {

try_files $uri =404;

fastcgi_pass unix:/run/php-fpm/www.sock;

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME $document_root$fastcgi_script_name;

include fastcgi_params;

}

location ~ /.well-known/acme-challenge {

allow all;

}

location ~ ^/(README|INSTALL|LICENSE|CHANGELOG|UPGRADING)$ {

deny all;

}

location ~ ^/(bin|SQL)/ {

deny all;

}

# A long browser cache lifetime can speed up repeat visits to your page

location ~* \.(jpg|jpeg|gif|png|webp|svg|woff|woff2|ttf|css|js|ico|xml)$ {

access_log off;

log_not_found off;

expires 360d;

}

} Simpan dan tutup file. Kemudian uji konfigurasi Nginx.

sudo nginx -t

Jika pengujian berhasil, muat ulang Nginx agar perubahan diterapkan.

sudo systemctl reload nginx

Sekarang Anda seharusnya dapat melihat wizard pemasangan berbasis web Roundcube di http://mail.your-domain.com/installer .

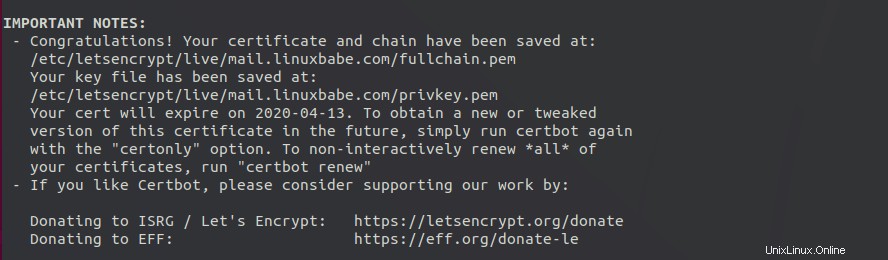

Langkah 5:Mengaktifkan HTTPS

Sangat disarankan agar Anda menggunakan TLS untuk mengenkripsi email web Anda. Kami dapat mengaktifkan HTTPS dengan memasang sertifikat TLS gratis yang dikeluarkan dari Let's Encrypt.

Jika Anda menggunakan Apache, jalankan perintah ini untuk mendapatkan dan menginstal sertifikat TLS.

sudo certbot --apache --agree-tos --redirect --hsts --staple-ocsp --email [email protected] -d mail.your-domain.com

Jika Anda menggunakan Nginx, jalankan perintah berikut untuk mendapatkan dan menginstal sertifikat TLS.

sudo certbot --nginx --agree-tos --redirect --hsts --staple-ocsp --email [email protected] -d mail.your-domain.com

Dimana

--nginx:Gunakan plugin nginx.--apache:Gunakan plugin Apache.--agree-tos:Menyetujui persyaratan layanan.--redirect:Memaksa HTTPS dengan pengalihan 301.--hsts: Tambahkan header Strict-Transport-Security ke setiap respons HTTP. Memaksa browser untuk selalu menggunakan TLS untuk domain. Mempertahankan dari SSL/TLS Stripping.--staple-ocsp: Mengaktifkan Stapel OCSP. Respons OCSP yang valid ditempelkan ke sertifikat yang ditawarkan server selama TLS.

Sertifikat sekarang harus diperoleh dan diinstal secara otomatis.

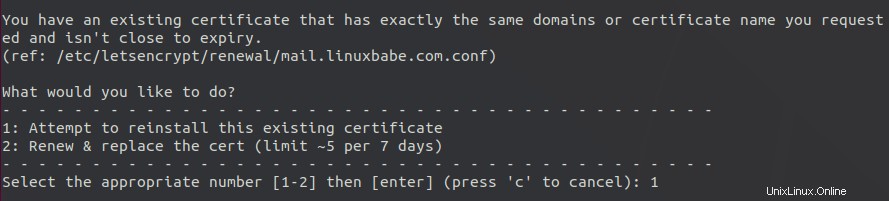

Catatan :Jika Anda mengikuti tutorial Postfix/Dovecot saya, dan sekarang Anda menginstal Roundcube di server yang sama, maka certbot mungkin akan memberi tahu Anda bahwa sertifikat untuk mail.your-domain.com sudah ada seperti yang ditunjukkan di bawah ini, sehingga Anda dapat memilih untuk menginstal sertifikat TLS yang ada ke file konfigurasi server web Anda.

Langkah 6:Menyiapkan Izin

Pertama, kita perlu mengubah konteks SELinux dari direktori web, sehingga dapat digunakan untuk menyajikan konten web.

sudo chcon -t httpd_sys_content_t /var/www/roundcube/ -R

Server web perlu menulis ke temp dan logs direktori. Ubah konteks SELinux agar dapat ditulis.

sudo chcon -t httpd_sys_rw_content_t /var/www/roundcube/temp/ /var/www/roundcube/logs/ -R

Kemudian berikan izin menulis ke server web.

Apache:

sudo setfacl -R -m u:apache:rwx /var/www/roundcube/temp/ /var/www/roundcube/logs/

Nginx:

sudo setfacl -R -m u:nginx:rwx /var/www/roundcube/temp/ /var/www/roundcube/logs/

Secara default, SELinux melarang Apache/Nginx untuk membuat permintaan jaringan ke server lain, tetapi kemudian Apache/Nginx perlu meminta status sertifikat TLS dari server Let's Encrypt CA untuk stapel OCSP, jadi kami perlu memberi tahu SELinux untuk mengizinkan Apache/Nginx dengan yang berikut ini perintah.

sudo setsebool -P httpd_can_network_connect 1

Jika Anda menggunakan Nginx, maka Anda juga perlu menjalankan perintah berikut untuk memberikan izin baca dan tulis kepada pengguna nginx ke 3 direktori.

sudo setfacl -R -m u:nginx:rwx /var/lib/php/opcache/ /var/lib/php/session/ /var/lib/php/wsdlcache/

Mulai ulang Apache/Nginx.

sudo systemctl restart httpd sudo systemctl restart nginx

Langkah 7:Menambahkan Entri DNS Lokal

Disarankan untuk mengedit /etc/hosts file di server email dan tambahkan entri berikut sehingga Roundcube tidak perlu menanyakan DNS publik, yang akan sedikit mempercepat pemuatan halaman web.

127.0.0.1 localhost mail.your-domain.com

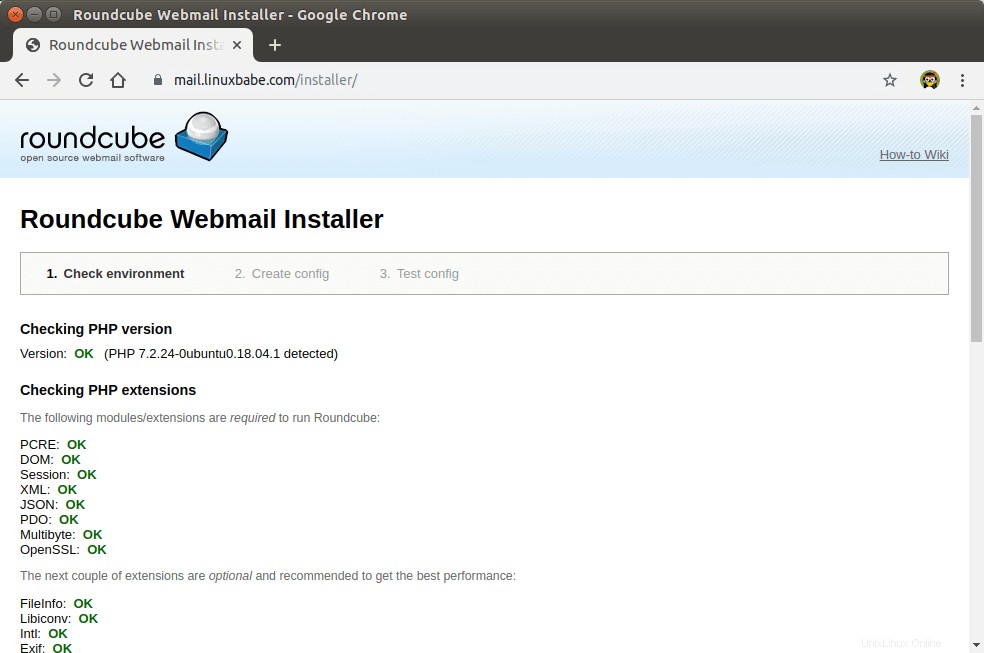

Langkah 8:Selesaikan Instalasi di Web Browser

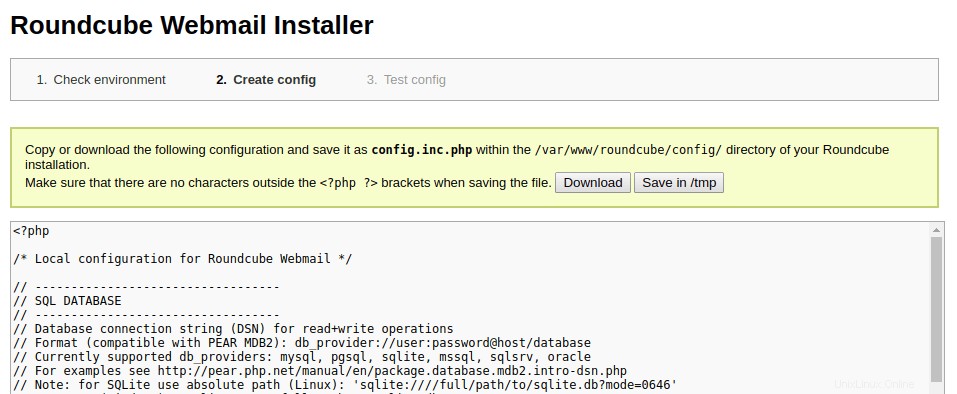

Di browser web Anda, buka halaman penginstal Roundcube.

https://mail.your-domain.com/installer

Pemasang web pertama-tama akan memeriksa apakah ekstensi PHP, basis data, dan pustaka pihak ke-3 telah diinstal. Jika Anda mengikuti tutorial ini, maka semua persyaratan harus dipenuhi.

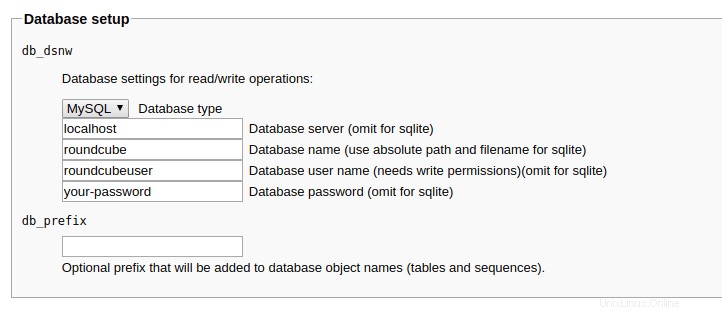

Klik tombol Berikutnya. Di halaman ke-2, Anda perlu mengisi detail database MariaDB yang Anda buat pada langkah 3.

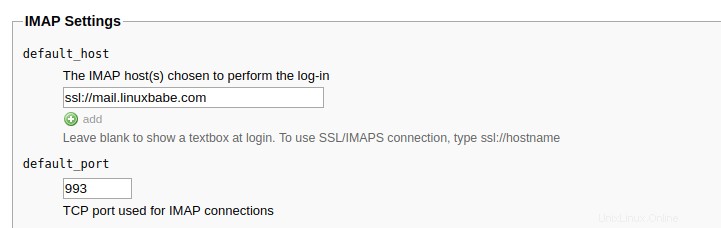

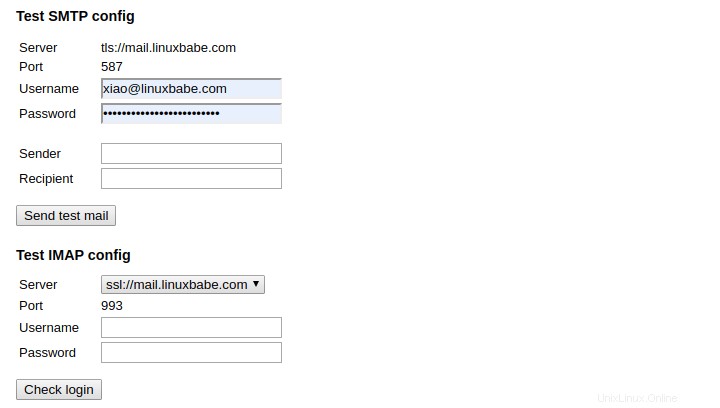

Bagian IMAP dan SMTP memungkinkan Anda mengonfigurasi cara menerima dan mengirim email. Masukkan nilai berikut untuk IMAP.

- Host IMAP:

ssl://mail.your-domain.comport:993

Masukkan nilai berikut untuk pengaturan SMTP.

- Port SMTP:

tls://mail.your-domain.comport:587. Perhatikan bahwa Anda harus menggunakantls://sebagai awalan untuk port 587.ssl://awalan harus digunakan untuk port 465.

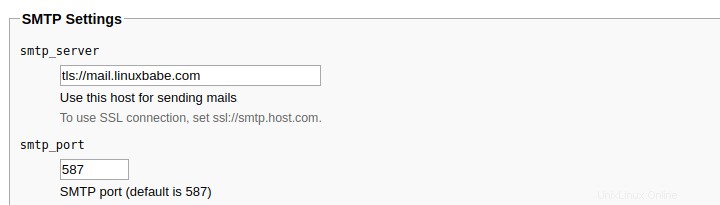

Selanjutnya, Anda dapat menggulir ke bawah ke Plugins bagian untuk mengaktifkan beberapa plugin. Misalnya:plugin kata sandi, tandai sebagai plugin sampah dan sebagainya. Saya mengaktifkan semuanya.

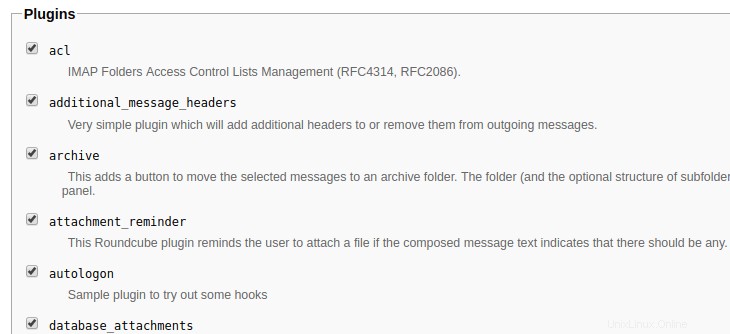

Setelah selesai, klik create config tombol yang akan membuat konfigurasi berdasarkan informasi yang Anda masukkan. Anda perlu menyalin konfigurasi dan menyimpannya sebagai config.inc.php di bawah /var/www/roundcube/config/ direktori.

Setelah config.inc.php file dibuat, klik continue tombol. Pada langkah terakhir, uji pengaturan SMTP dan IMAP Anda dengan mengirimkan email percobaan dan memeriksa login IMAP. Perhatikan bahwa Anda harus memasukkan alamat email lengkap Anda di Sender kolom saat menguji konfigurasi SMTP.

Jika tes gagal, maka Anda dapat mengklik 2. Create config link di bagian atas halaman untuk kembali ke langkah 2 dan membuat ulang config.inc.php berkas.

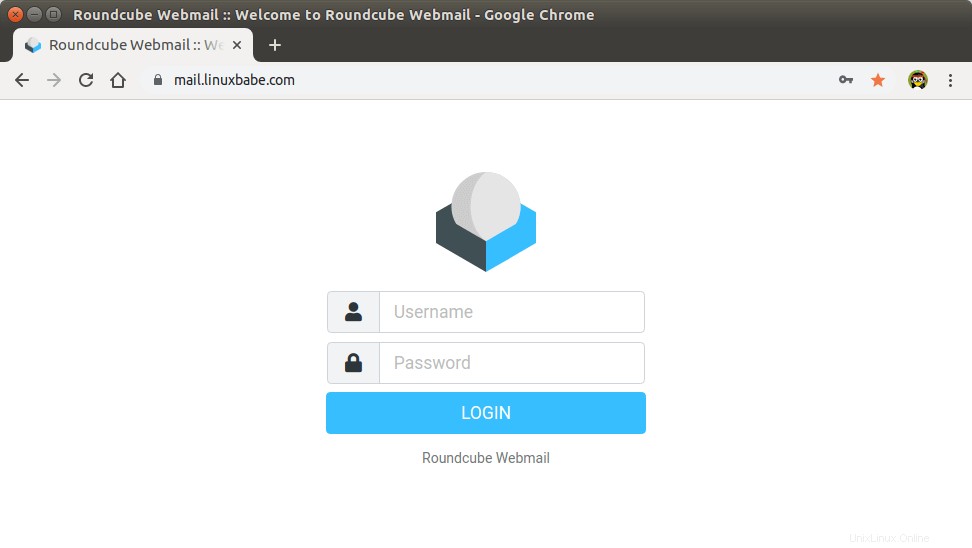

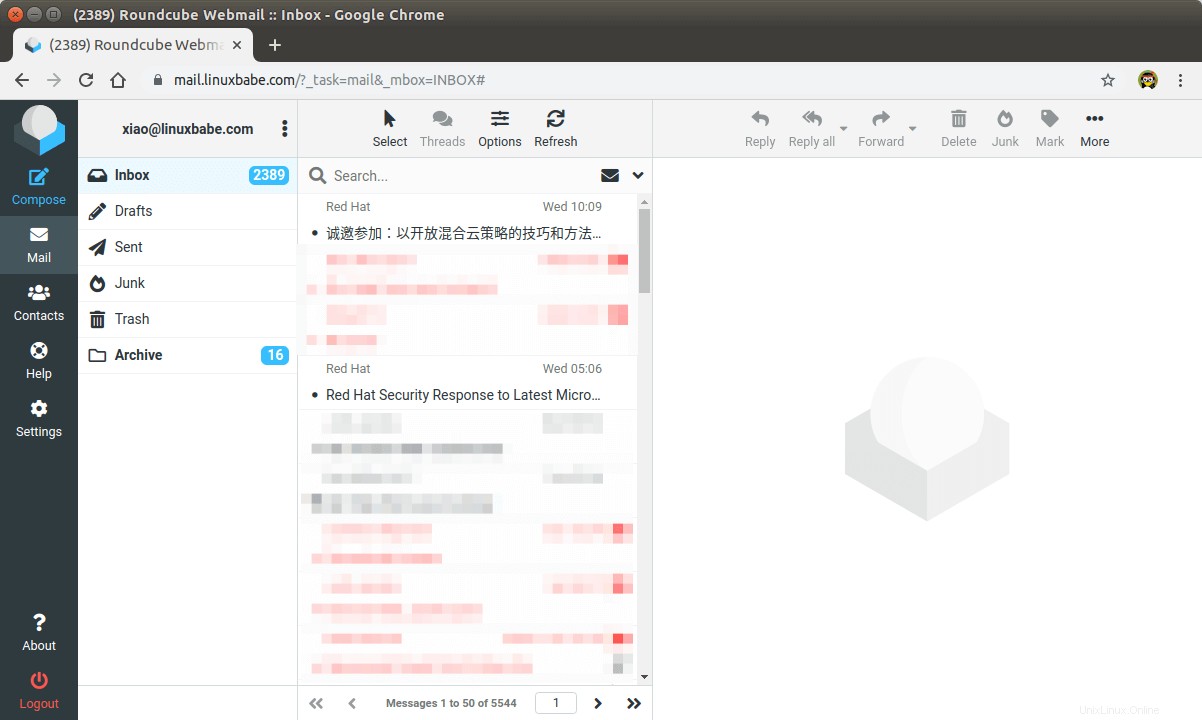

Jika pengujian berhasil, buka domain Webmail Anda tanpa /installer dan masuk.

Antarmuka email web Roundcube

Sekarang Anda harus menghapus seluruh folder penginstal dari root dokumen atau pastikan enable_installer pilihan di config.inc.php file dinonaktifkan.

sudo rm /var/www/roundcube/installer/ -r

File-file ini dapat mengekspos data konfigurasi sensitif seperti kata sandi server dan kunci enkripsi ke publik. Pastikan Anda tidak dapat mengakses halaman penginstal dari browser Anda.

Langkah 9:Konfigurasikan Filter Pesan Saringan

Anda dapat membuat folder di webmail Roundcube dan kemudian membuat aturan untuk memfilter pesan email ke dalam folder yang berbeda. Untuk melakukan ini, Anda perlu menginstal dovecot-pigeonhole paket dengan perintah berikut.

sudo dnf install dovecot-pigeonhole

Buka /etc/dovecot/conf.d/15-lda.conf berkas.

sudo nano /etc/dovecot/conf.d/15-lda.conf

Gulir ke akhir file, batalkan komentar mail_plugins baris dan tambahkan plugin saringan ke agen pengiriman lokal (LDA).

protocol lda {

# Space separated list of plugins to load (default is global mail_plugins).

mail_plugins = $mail_plugins sieve

}

Simpan dan tutup file. Jika Anda dapat menemukan 20-lmtp.conf file di bawah /etc/dovecot/conf.d/ direktori, maka Anda juga harus mengaktifkan plugin sieve di file itu seperti di bawah ini.

protocol lmtp {

mail_plugins = quota sieve

}

Edit /etc/dovecot/conf.d/10-mail.conf berkas.

sudo nano /etc/dovecot/conf.d/10-mail.conf

Skrip saringan disimpan di bawah direktori home setiap pengguna. Jika Anda mengikuti tutorial PostfixAdmin saya dan menggunakan domain kotak surat virtual, maka Anda harus mengaktifkan mail_home untuk pengguna virtual dengan menambahkan baris berikut dalam file, karena pengguna virtual tidak memiliki direktori home secara default.

mail_home = /var/vmail/%d/%n

Simpan dan tutup file.

Secara default, Postfix menggunakan agen pengiriman lokal (LDA) bawaannya untuk memindahkan email masuk ke toko pesan (kotak masuk, terkirim, sampah, Sampah, dll). Kami dapat mengonfigurasinya untuk menggunakan Dovecot untuk mengirim email, melalui protokol LMTP, yang merupakan versi SMTP yang disederhanakan. LMTP memungkinkan sistem email yang sangat skalabel dan andal dan diperlukan jika Anda ingin menggunakan plugin sieve untuk memfilter pesan masuk ke folder yang berbeda.

Edit file konfigurasi utama Dovecot.

sudo nano /etc/dovecot/dovecot.conf

Tambahkan lmtp dan sieve ke protokol yang didukung.

protocols = imap lmtp sieve

Simpan dan tutup file. Kemudian edit 10-master.conf Dovecot berkas.

sudo nano /etc/dovecot/conf.d/10-master.conf

Ubah lmtp definisi layanan sebagai berikut.

service lmtp {

unix_listener /var/spool/postfix/private/dovecot-lmtp {

group = postfix

mode = 0600

user = postfix

}

} Selanjutnya, edit file konfigurasi utama Postfix.

sudo nano /etc/postfix/main.cf

Tambahkan baris berikut di akhir file. Baris pertama memberitahu Postfix untuk mengirimkan email ke penyimpanan pesan lokal melalui server LMTP dovecot. Baris kedua menonaktifkan SMTPUTF8 di Postfix, karena Dovecot-LMTP tidak mendukung ekstensi email ini.

mailbox_transport = lmtp:unix:private/dovecot-lmtp smtputf8_enable = no

Simpan dan tutup file. Terakhir, mulai ulang Postfix dan Dovecot.

sudo systemctl restart postfix dovecot

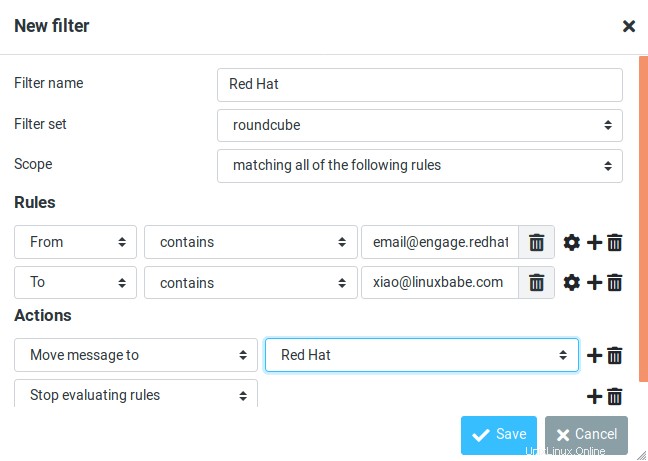

Sekarang Anda dapat pergi ke webmail Roundcube, buka pesan email dan klik more tombol dan pilih create filters untuk membuat filter pesan. Misalnya, saya membuat filter yang memindahkan setiap email yang dikirim dari redhat.com ke folder Red Hat.

Jika Anda tidak memiliki create filters opsi, mungkin karena Anda tidak mengaktifkan managesieve pengaya. Edit config.inc.php berkas.

sudo nano /var/www/roundcube/config/config.inc.php

Tambahkan managesieve plugin dalam array di akhir file ini. Urutan plugin tidak masalah.

$config['plugins'] = array('acl', 'additional_message_headers', 'managesieve', .....); Simpan dan tutup file.

Perhatikan bahwa jika Anda memindahkan kumpulan filter saringan dari server email lama ke server email baru, Anda harus membuka Setelan -> Filter , lalu klik Tindakan dan aktifkan kumpulan filter, atau server LMTP Dovecot tidak akan menjalankan filter saringan.

Langkah 10:Menghapus Informasi Sensitif dari Header Email

Secara default, Roundcube akan menambahkan User-Agent header email, menunjukkan bahwa Anda menggunakan email web Roundcube dan nomor versi. Anda dapat memberitahu Postfix untuk mengabaikannya sehingga penerima tidak dapat melihatnya. Jalankan perintah berikut untuk membuat file pemeriksaan header.

sudo nano /etc/postfix/smtp_header_checks

Masukkan baris berikut ke dalam file.

/^User-Agent.*Roundcube Webmail/ IGNORE

Simpan dan tutup file. Kemudian edit file konfigurasi utama Postfix.

sudo nano /etc/postfix/main.cf

Tambahkan baris berikut di akhir file.

smtp_header_checks = regexp:/etc/postfix/smtp_header_checks

Simpan dan tutup file. Kemudian jalankan perintah berikut untuk membangun kembali tabel hash.

sudo postmap /etc/postfix/smtp_header_checks

Muat ulang Postfix agar perubahan diterapkan.

sudo systemctl reload postfix

Sekarang Postfix tidak akan menyertakan User-Agent: Roundcube Webmail di header saat mengirim email keluar.

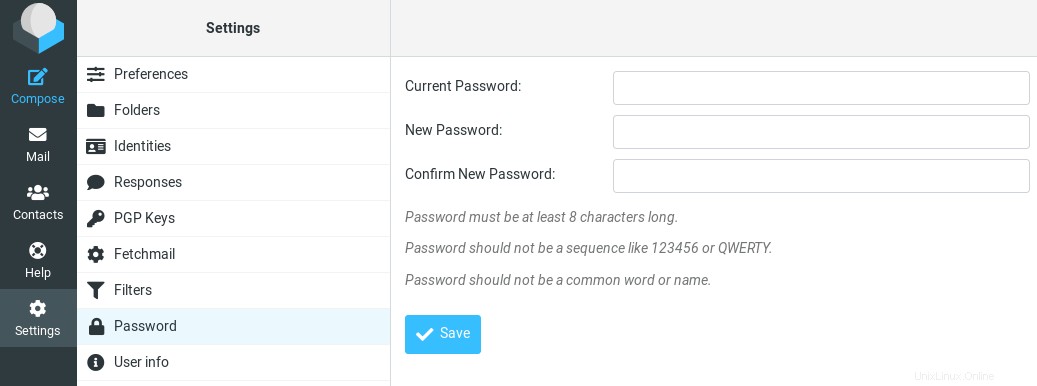

Langkah 11:Konfigurasi Plugin Kata Sandi di Roundcube

Roundcube menyertakan plugin kata sandi yang memungkinkan pengguna mengubah kata sandi mereka dari antarmuka webmail. Edit config.inc.php berkas.

sudo nano /var/www/roundcube/config/config.inc.php

Pastikan password plugin di daftar plugin di akhir file ini. Urutan plugin tidak masalah.

$config['plugins'] = array('acl', 'additional_message_headers', 'password', .....); Simpan dan tutup file.

Namun, kita perlu mengonfigurasi plugin ini sebelum berfungsi. Edit file konfigurasi plugin kata sandi.

sudo nano /var/www/roundcube/plugins/password/config.inc.php

Jika Roundcube Anda tidak memiliki file config.inc.php, salin file konfigurasi default dan edit file tersebut.

cd /var/www/roundcube/plugins/password/ sudo cp config.inc.php.dist config.inc.php sudo nano config.inc.php

Temukan baris berikut:

$config['password_db_dsn'] = '';

Parameter ini digunakan untuk memberi tahu plugin kata sandi tempat kata sandi pengguna disimpan. Secara default, nilainya kosong dan akan menanyakan roundcube database, yang tidak menyimpan kata sandi pengguna. Jika Anda mengikuti tutorial PostfixAdmin saya, maka kata sandi pengguna disimpan di postfixadmin database, jadi kita perlu mengubah nilainya menjadi:

$config['password_db_dsn'] = 'mysql://postfixadmin:postfixadmin_database_password@127.0.0.1/postfixadmin';

Memberi tahu plugin kata sandi untuk terhubung ke postfixadmin basis data. Jika Anda tidak ingat kata sandi database postfixadmin Anda, Anda dapat menemukannya di /etc/dovecot/dovecot-sql.conf.ext mengajukan. Jika kata sandi PostfixAdmin Anda berisi karakter tanda kutip tunggal, maka Anda dapat menggunakan garis miring terbalik (\' ) untuk menghindarinya.

Kemudian temukan baris berikut.

$config['password_query'] = 'SELECT update_passwd(%c, %u)';

Ubah menjadi berikut.

$config['password_query'] = 'UPDATE mailbox SET password=%D,modified=NOW() WHERE username=%u';

Saya sarankan mengaktifkan pemeriksa kekuatan kata sandi untuk mencegah pengguna menyetel kata sandi minggu. Pergi ke awal file ini, Anda dapat menemukan baris berikut.

$config['password_strength_driver'] = null;

Kita dapat menggunakan zxcvbn driver kekuatan kata sandi, jadi ubah ke:

$config['password_strength_driver'] = 'zxcvbn';

Tambahkan baris berikut dalam file ini untuk mengizinkan kata sandi yang kuat saja.

$config['password_zxcvbn_min_score'] = 5;

Catatan :$config['password_minimum_score'] parameter tidak bekerja dengan zxcvbn pengemudi, jadi biarkan saja.

Anda juga dapat mengatur panjang minimum untuk kata sandi. Temukan baris berikut.

$config['password_minimum_length'] = 0;

Ubah ke:

$config['password_minimum_length'] = 8;

Ingatlah bahwa kita menggunakan skema kata sandi BLF-CRYPT dalam tutorial PostfixAdmin, jadi kita juga perlu mengonfigurasi plugin kata sandi untuk menggunakan BLF-CRYPT. Temukan baris berikut dalam file.

$config['password_algorithm'] = 'clear';

Secara default, kata sandi akan disimpan sebagai teks yang jelas, ubah nilainya menjadi berikut untuk menggunakan algoritme kata sandi bawaan Dovecot.

$config['password_algorithm'] = 'dovecot';

Kemudian temukan baris berikut, yang memberi tahu di mana generator hash kata sandi Dovecot berada.

$config['password_dovecotpw'] = '/usr/local/sbin/dovecotpw'; // for dovecot-1.x

Ubah menjadi berikut.

$config['password_dovecotpw'] = '/usr/bin/doveadm pw -r 12';

Kemudian temukan baris berikut, yang memberi tahu skema kata sandi mana yang akan digunakan.

$config['password_dovecotpw_method'] = 'CRAM-MD5';

Ubah ke:

$config['password_dovecotpw_method'] = 'BLF-CRYPT';

Temukan baris berikut.

$config['password_dovecotpw_with_method'] = false;

Ubah false menjadi true. Ini akan menambahkan awalan {BLF-CRYPT} ke sandi hash, sehingga Anda akan mengenali skema sandi mana yang digunakan.

$config['password_dovecotpw_with_method'] = true;

Simpan dan tutup file. Karena file ini berisi kata sandi basis data, kami hanya mengizinkan pengguna server web untuk membaca dan menulis ke file ini.

Apache

sudo chown apache:apache /var/www/roundcube/plugins/password/config.inc.php sudo chmod 600 /var/www/roundcube/plugins/password/config.inc.php

Nginx

sudo chown nginx:nginx /var/www/roundcube/plugins/password/config.inc.php sudo chmod 600 /var/www/roundcube/plugins/password/config.inc.php

Sekarang pengguna seharusnya dapat mengubah kata sandi mereka di antarmuka email web Roundcube.

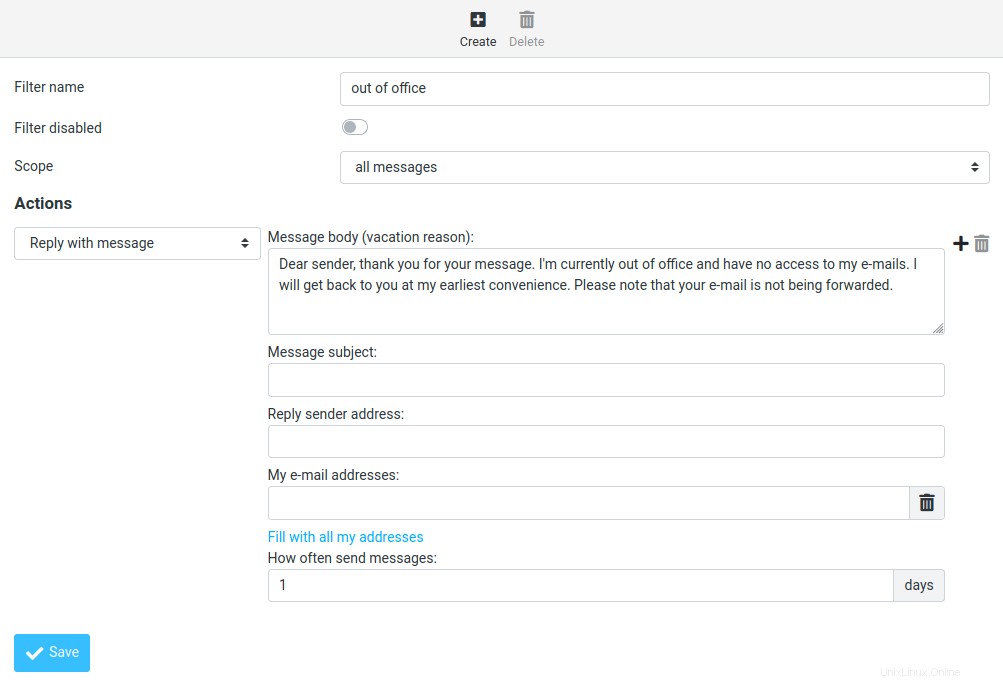

Cara Mengatur Pesan Liburan/Di Luar Kantor

Kita dapat menggunakan filter saringan untuk membuat pesan liburan/keluar kantor. Buka Setelan Roundcube -> Filter . Kemudian klik tombol create tombol untuk membuat filter.

- Beri filer ini nama seperti "tidak di kantor".

- Filter baru tidak dinonaktifkan, jadi Anda dapat membiarkan tombolnya saja.

- Dalam Cakupan bidang, pilih semua pesan.

- Pilih Putar ulang dengan pesan di pengaturan Tindakan, dan masukkan pesan yang akan dikirim secara otomatis.

- Masukkan 1 dalam seberapa sering mengirim pesan , jadi balasan otomatis akan dikirim hanya sekali per hari untuk setiap pengirim. Jika Anda menyetel nilai ini ke 7 , maka balasan otomatis akan dikirim sekali per 7 hari untuk setiap pengirim.

- Biarkan bidang teks lainnya kosong.

- Klik Simpan tombol dan Anda selesai.

Saat Anda kembali ke kantor, Anda dapat mengaktifkan “Filter dinonaktifkan ”, dan klik tombol Simpan tombol untuk menonaktifkan filter ini.

Menyiapkan Beberapa Domain Email

Untuk menghosting beberapa domain email, harap baca artikel berikut:

- Cara Meng-host Beberapa Domain Email di PostfixAdmin di CentOS/RHEL

Kiat Pemecahan Masalah

Jika Anda menemukan kesalahan, Anda dapat memeriksa log kesalahan server web di /var/log/apache2/roundcube_error.log (jika Anda menggunakan Apache), atau /var/log/nginx/roundcube.error (jika Anda menggunakan Nginx.), juga kesalahan Roundcube masuk /var/www/roundcube/logs/ direktori.

Koneksi ke Server Penyimpanan Gagal

Jika Anda melihat Connection to storage server failed kesalahan saat mencoba masuk ke RoundCube, mungkin karena

- Server Dovecot tidak berjalan. Anda dapat memulai ulang Dovecot dengan

sudo systemctl restart dovecotdan periksa statusnya dengansystemctl status dovecot. - Anda menggunakan sertifikat TLS yang ditandatangani sendiri. Roundcube memerlukan sertifikat TLS valid yang dikeluarkan dari otoritas sertifikat tepercaya seperti Let's Encrypt.

- Sertifikat TLS Anda kedaluwarsa. Anda dapat memperbarui sertifikat Let's Encrypt TLS dengan

sudo certbot renew, lalu mulai ulang Postfix dan Dovecot (sudo systemctl restart postfix dovecot).

Anda juga dapat mencoba menambahkan entri DNS khusus di /etc/hosts file seperti yang dijelaskan pada langkah 9 di server Roundcube, sehingga Roundcube dapat menyelesaikan nama host server email dengan benar.

Tidak Dapat Memuat Pesan Dari Server

Jika Anda melihat “Kesalahan internal:tidak dapat memuat pesan dari server ”, mungkin karena Anda mencoba membuka email yang dihapus (URL tidak valid). Coba buka domain root email (mail.example.com) untuk melihat apakah itu berfungsi.